Arsitektur untuk aplikasi Oracle dengan Azure Virtual Machines dengan database di OCI

Berlaku untuk: ✔️ mesin virtual Linux

Microsoft dan Oracle telah bekerja sama untuk memungkinkan pelanggan menyebarkan aplikasi Oracle seperti Oracle E-Business Suite, JD Edwards EnterpriseOne, dan PeopleSoft di cloud. Dengan diperkenalkannya pratinjau interkonektivitas jaringan privat antara Microsoft Azure dan Oracle Cloud Infrastructure (OCI), aplikasi Oracle sekarang dapat disebarkan di Azure dengan database back-end-nya di Azure atau OCI. Aplikasi Oracle juga dapat diintegrasikan dengan MICROSOFT Entra ID, memungkinkan Anda menyiapkan akses menyeluruh sehingga pengguna dapat masuk ke aplikasi Oracle menggunakan kredensial Microsoft Entra mereka.

OCI menawarkan beberapa opsi database Oracle untuk aplikasi Oracle, termasuk DBaaS, Exadata Cloud Service, Oracle RAC, dan Infrastructure-as-a-Service (IaaS). Saat ini, Database Otonom bukan back-end yang didukung untuk aplikasi Oracle.

Ada beberapa opsi untuk menyebarkan aplikasi Oracle di Azure, termasuk dengan cara yang sangat tersedia dan aman. Azure juga menawarkan gambar VM database Oracle yang dapat Anda sebarkan jika Anda memilih untuk menjalankan aplikasi Oracle sepenuhnya di Azure.

Bagian berikut menguraikan rekomendasi arsitektur oleh Microsoft dan Oracle untuk menyebarkan Oracle E-Business Suite, JD Edwards EnterpriseOne, dan PeopleSoft dalam konfigurasi lintas cloud atau seluruhnya di Azure. Microsoft dan Oracle telah menguji aplikasi ini dan memastikan bahwa performanya memenuhi standar yang ditetapkan oleh Oracle untuk aplikasi ini.

Pertimbangan arsitektur

Aplikasi Oracle terdiri dari beberapa layanan, yang dapat di-host pada beberapa komputer virtual atau yang sama di Azure dan secara opsional di OCI.

Instans aplikasi dapat disiapkan dengan titik akhir privat atau publik. Microsoft dan Oracle merekomendasikan untuk menyiapkan VM host bastion dengan alamat IP publik di subnet terpisah untuk manajemen aplikasi. Kemudian, tetapkan hanya alamat IP privat ke komputer lain, termasuk tingkat database.

Saat menyiapkan aplikasi dalam arsitektur lintas cloud, perencanaan diperlukan untuk memastikan bahwa ruang alamat IP di jaringan virtual Azure tidak tumpang tindih dengan ruang alamat IP privat di jaringan cloud virtual OCI.

Untuk keamanan tambahan, siapkan kelompok keamanan jaringan di tingkat subnet untuk memastikan hanya lalu lintas pada port dan alamat IP tertentu yang diizinkan. Misalnya, komputer di tingkat menengah hanya boleh menerima lalu lintas dari dalam jaringan virtual. Tidak ada lalu lintas eksternal yang harus mencapai komputer tingkat menengah secara langsung.

Untuk ketersediaan tinggi, Anda dapat menyiapkan instans redundan dari server yang berbeda dalam kumpulan ketersediaan yang sama atau zona ketersediaan yang berbeda. Zona ketersediaan memungkinkan Anda mencapai SLA waktu aktif 99,99%, sementara kumpulan ketersediaan memungkinkan Anda mencapai SLA waktu aktif 99,95% di wilayah. Arsitektur sampel yang ditampilkan dalam artikel ini disebarkan di dua zona ketersediaan.

Saat menyebarkan aplikasi menggunakan interkoneksi lintas cloud, Anda dapat terus menggunakan sirkuit ExpressRoute yang ada untuk menyambungkan lingkungan Azure ke jaringan lokal Anda. Namun, Anda memerlukan sirkuit ExpressRoute terpisah untuk interkoneksi ke OCI daripada sirkuit yang tersambung ke jaringan lokal Anda.

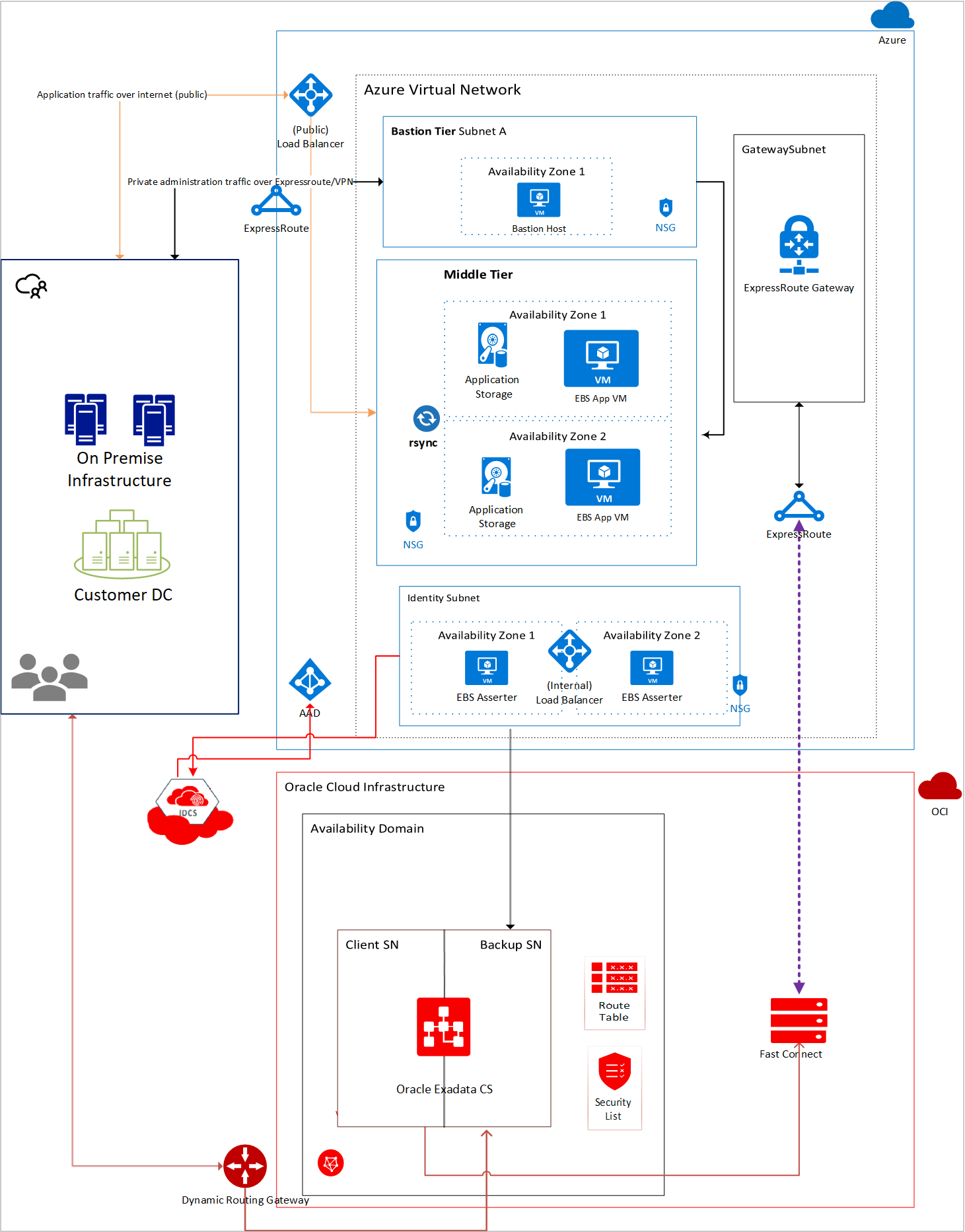

E-Business Suite

Oracle E-Business Suite (EBS) adalah serangkaian aplikasi termasuk Supply Chain Management (SCM) dan Customer Relationship Management (CRM). Untuk memanfaatkan portofolio database terkelola OCI, EBS dapat disebarkan menggunakan interkoneksi lintas cloud antara Microsoft Azure dan OCI. Dalam konfigurasi ini, tingkat presentasi dan aplikasi berjalan di Azure dan tingkat database di OCI, seperti yang diilustrasikan dalam diagram arsitektur berikut (Gambar 1).

Gambar 1: Arsitektur lintas cloud E-Business Suite

Dalam arsitektur ini, jaringan virtual di Azure tersambung ke jaringan cloud virtual di OCI menggunakan interkoneksi lintas cloud. Tingkat aplikasi disiapkan di Azure, sedangkan database disiapkan di OCI. Disarankan untuk menyebarkan setiap komponen ke subnetnya sendiri dengan kelompok keamanan jaringan untuk memungkinkan lalu lintas hanya dari subnet tertentu pada port tertentu.

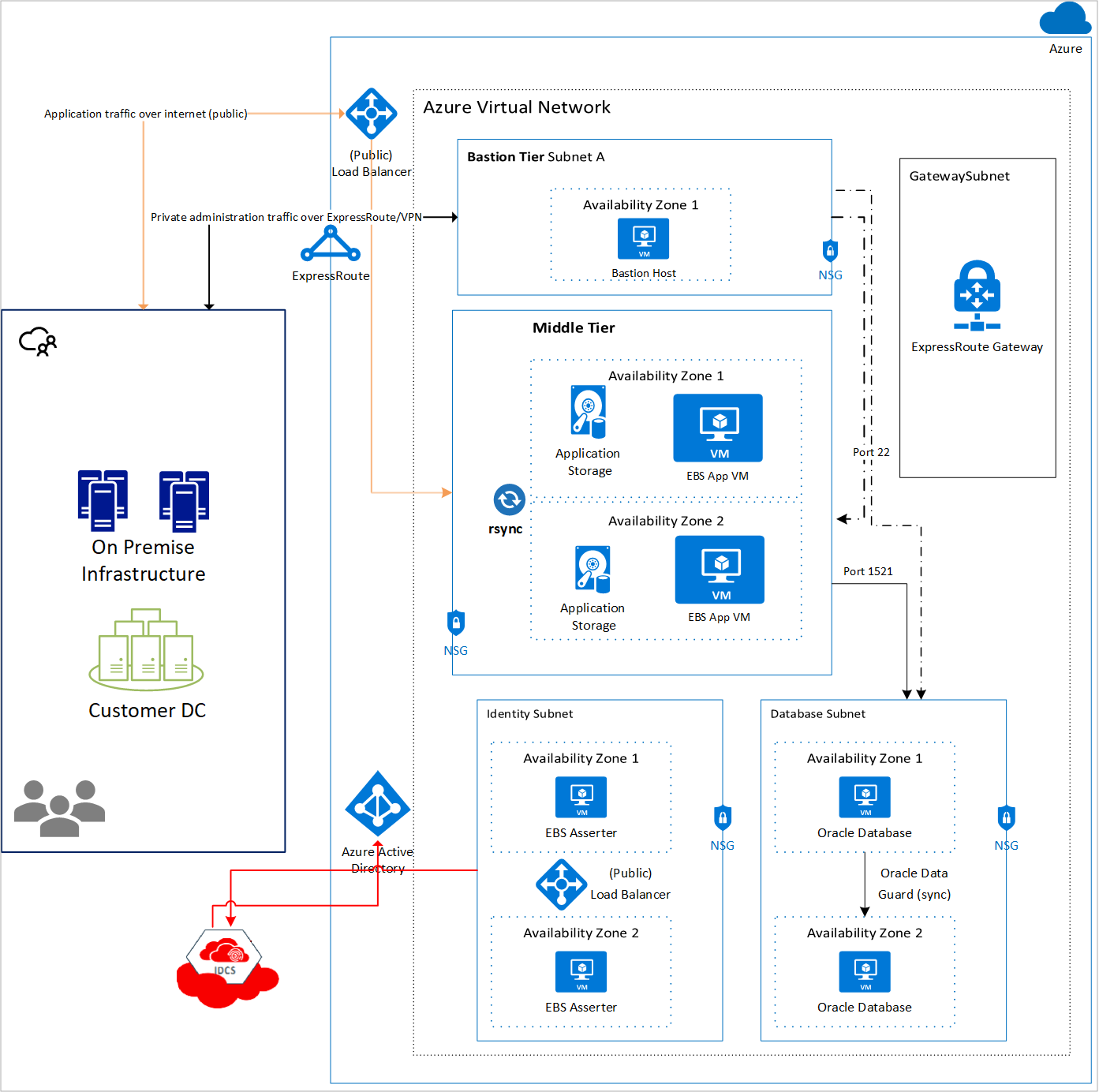

Arsitekturnya juga dapat disesuaikan untuk penyebaran seluruhnya di Azure dengan database Oracle yang sangat tersedia yang dikonfigurasi menggunakan Oracle Data Guard di dua zona ketersediaan di suatu wilayah. Diagram berikut (Gambar 2) adalah contoh pola arsitektur ini:

Gambar 2: Arsitektur khusus E-Business Suite Azure

Bagian berikut menjelaskan berbagai komponen pada tingkat tinggi.

Tingkat Bastion

Host bastion adalah komponen opsional yang dapat Anda gunakan sebagai server lompat untuk mengakses instans aplikasi dan database. VM host bastion dapat memiliki alamat IP publik yang ditetapkan untuk itu, meskipun rekomendasinya adalah menyiapkan koneksi ExpressRoute atau VPN situs ke situs dengan jaringan lokal Anda untuk akses yang aman. Selain itu, hanya SSH (port 22, Linux) atau RDP (port 3389, Windows Server) yang harus dibuka untuk lalu lintas yang masuk. Untuk ketersediaan tinggi, sebarkan host bastion di dua zona ketersediaan atau dalam satu set ketersediaan.

Anda juga dapat mengaktifkan penerusan agen SSH pada VM, yang memungkinkan Anda mengakses VM lain di jaringan virtual dengan meneruskan info masuk dari host bastion Anda. Atau, gunakan terowongan SSH untuk mengakses instans lain.

Berikut adalah contoh penerusan agen:

ssh -A -t user@BASTION_SERVER_IP ssh -A root@TARGET_SERVER_IP`

Perintah ini tersambung ke bastion dan kemudian segera menjalankan ssh lagi, sehingga Anda mendapatkan terminal pada instans target. Anda mungkin perlu menentukan pengguna selain akar pada instans target jika kluster Anda dikonfigurasi secara berbeda. Argumen -A meneruskan koneksi agen sehingga kunci privat pada komputer lokal Anda digunakan secara otomatis. Perhatikan bahwa penerusan agen adalah rantai, sehingga perintah ssh kedua juga mencakup -A agar koneksi SSH berikutnya yang dimulai dari instans target juga menggunakan kunci privat lokal Anda.

Tingkat aplikasi (menengah)

Tingkat aplikasi diisolasi dalam subnetnya sendiri. Ada beberapa komputer virtual yang disiapkan untuk toleransi kegagalan dan manajemen patch yang mudah. VM ini dapat didukung oleh penyimpanan bersama, yang ditawarkan oleh Azure NetApp Files dan Ultra SSD. Konfigurasi ini memungkinkan penyebaran patch yang lebih mudah tanpa waktu henti. Komputer di tingkat aplikasi harus diproritaskan oleh load balancer publik sehingga permintaan ke tingkat aplikasi EBS diproses bahkan jika satu komputer di tingkat tersebut offline karena suatu kesalahan.

Load Balancer

Load balancer Azure memungkinkan Anda mendistribusikan lalu lintas di beberapa instans beban kerja Anda untuk memastikan ketersediaan tinggi. Dalam kasus ini, load balancer publik disiapkan, karena pengguna diizinkan untuk mengakses aplikasi EBS melalui web. Load balancer mendistribusikan muatan ke kedua komputer di tingkat menengah. Untuk keamanan tambahan, izinkan lalu lintas hanya dari pengguna yang mengakses sistem dari jaringan perusahaan Anda menggunakan VPN situs-ke-situs atau ExpressRoute dan kelompok keamanan jaringan.

Tingkat database

Tingkat ini menghosting database Oracle dan dipisahkan ke dalam subnetnya sendiri. Disarankan untuk menambahkan grup keamanan jaringan yang hanya mengizinkan lalu lintas dari tingkat aplikasi ke tingkat database pada port database khusus Oracle 1521.

Microsoft dan Oracle merekomendasikan penyiapan ketersediaan tinggi. Ketersediaan tinggi di Azure dapat dicapai dengan menyiapkan dua database Oracle di dua zona ketersediaan dengan Oracle Data Guard, atau dengan menggunakan Oracle Database Exadata Cloud Service di OCI. Saat menggunakan Oracle Database Exadata Cloud Service, database Anda disebarkan dalam dua subnet. Anda juga dapat menyiapkan Oracle Database di VM di OCI di dua domain ketersediaan dengan Oracle Data Guard.

Tingkat identitas

Tingkat identitas berisi EBS Asserter VM. EBS Asserter memungkinkan Anda menyinkronkan identitas dari Oracle Identity Cloud Service (IDCS) dan ID Microsoft Entra. EBS Asserter diperlukan karena EBS tidak mendukung protokol akses menyeluruh seperti SAML 2.0 atau OpenID Koneksi. EBS Asserter menggunakan token koneksi OpenID (dihasilkan oleh IDCS), memvalidasinya, lalu membuat sesi untuk pengguna di EBS.

Meskipun arsitektur ini menunjukkan integrasi IDCS, akses terpadu ID Microsoft Entra dan akses menyeluruh juga dapat diaktifkan dengan Oracle Access Manager dengan Oracle Internet Directory atau Oracle Unified Directory. Untuk informasi selengkapnya, lihat laporan resmi tentang Menyebarkan Oracle EBS dengan Integrasi IDCS atau Menyebarkan Oracle EBS dengan Integrasi OAM.

Untuk ketersediaan tinggi, disarankan agar Anda menyebarkan server EBS Asserter yang berlebihan di beberapa zona ketersediaan dengan load balancer di depannya.

Setelah infrastruktur Anda disiapkan, E-Business Suite dapat diinstal dengan mengikuti panduan penginstalan yang disediakan oleh Oracle.

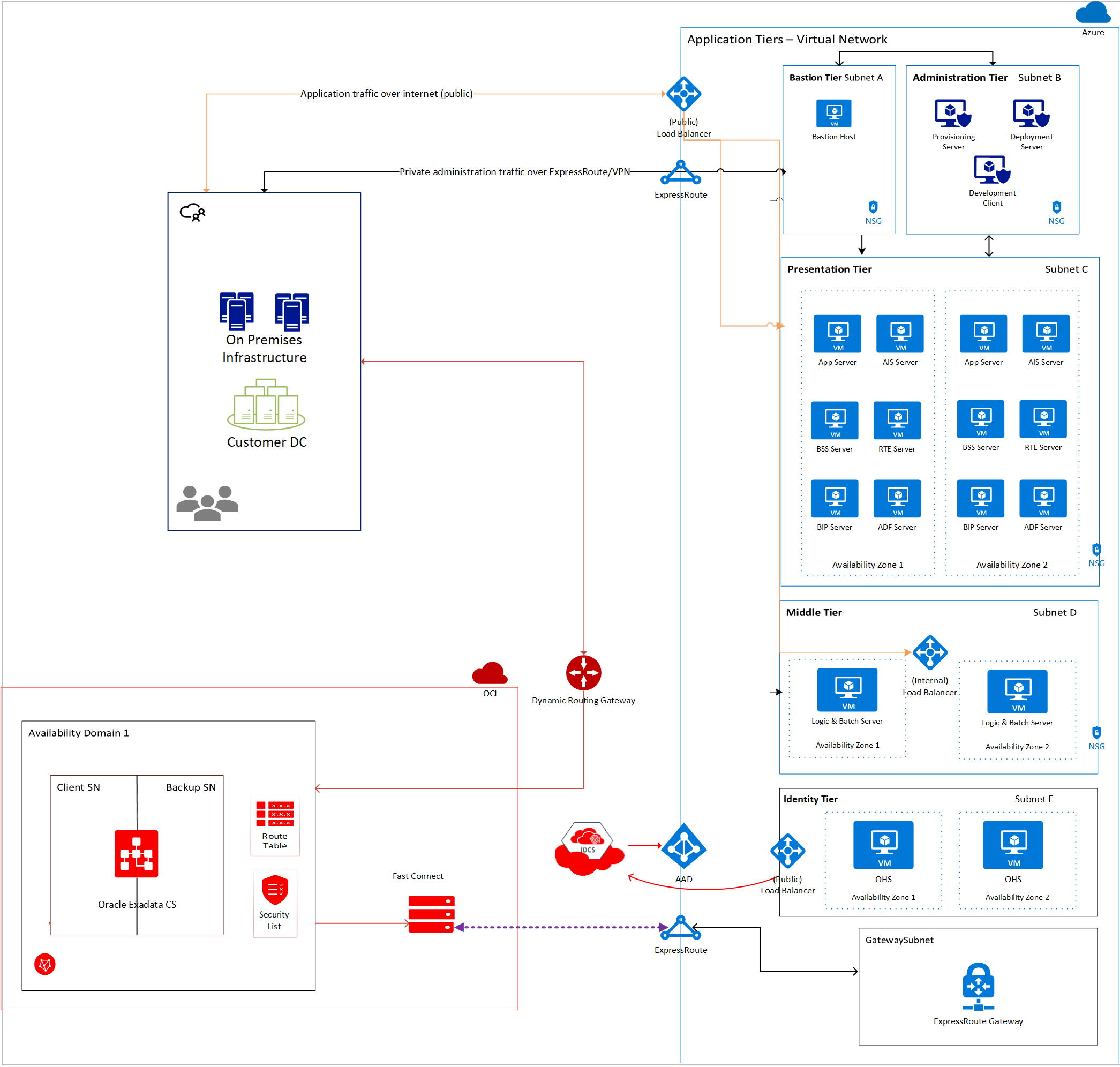

JD Edwards EnterpriseOne

JD Edwards EnterpriseOne dari Oracle adalah serangkaian aplikasi terintegrasi dari perangkat lunak perencanaan sumber daya perusahaan yang komprehensif. Ini adalah aplikasi multi-tingkat yang dapat disiapkan dengan backend database Oracle atau SQL Server. Bagian ini membahas detail tentang penyebaran JD Edwards EnterpriseOne dengan back-end database Oracle baik di OCI atau di Azure.

Dalam arsitektur yang direkomendasikan berikut (Gambar 3), tingkat administrasi, presentasi, dan menengah disebarkan ke jaringan virtual di Azure. Database disebarkan dalam jaringan cloud virtual di OCI.

Seperti halnya E-Business Suite, Anda dapat menyiapkan tingkat bastion opsional untuk tujuan administratif yang aman. Gunakan host VM bastion sebagai server lompat untuk mengakses instans aplikasi dan database.

Gambar 3: Arsitektur lintas cloud JD Edwards EnterpriseOne

Dalam arsitektur ini, jaringan virtual di Azure tersambung ke jaringan cloud virtual di OCI menggunakan interkoneksi lintas cloud. Tingkat aplikasi disiapkan di Azure, sedangkan database disiapkan di OCI. Disarankan untuk menyebarkan setiap komponen ke subnetnya sendiri dengan kelompok keamanan jaringan untuk memungkinkan lalu lintas hanya dari subnet tertentu pada port tertentu.

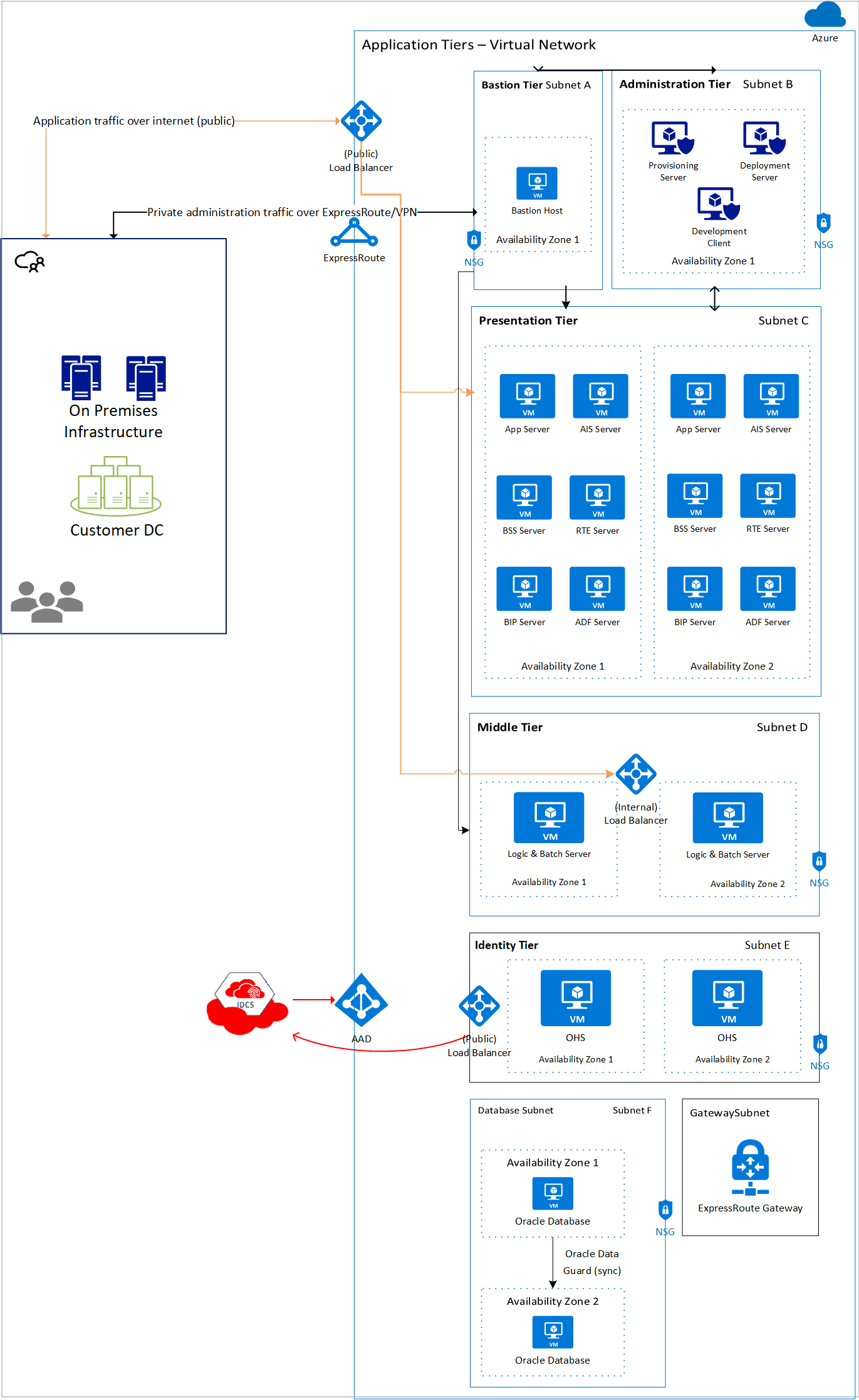

Arsitekturnya juga dapat disesuaikan untuk penyebaran seluruhnya di Azure dengan database Oracle yang sangat tersedia yang dikonfigurasi menggunakan Oracle Data Guard di dua zona ketersediaan di suatu wilayah. Diagram berikut (Gambar 4) adalah contoh pola arsitektur ini:

Gambar 4: Arsitektur khusus JD Edwards EnterpriseOne Azure

Bagian berikut menjelaskan berbagai komponen pada tingkat tinggi.

Tingkat Bastion

Host bastion adalah komponen opsional yang dapat Anda gunakan sebagai server lompat untuk mengakses instans aplikasi dan database. VM host bastion dapat memiliki alamat IP publik yang ditetapkan untuk itu, meskipun rekomendasinya adalah menyiapkan koneksi ExpressRoute atau VPN situs ke situs dengan jaringan lokal Anda untuk akses yang aman. Selain itu, hanya SSH (port 22, Linux) atau RDP (port 3389, Windows Server) yang harus dibuka untuk lalu lintas yang masuk. Untuk ketersediaan tinggi, sebarkan host bastion di dua zona ketersediaan atau dalam satu set ketersediaan.

Anda juga dapat mengaktifkan penerusan agen SSH pada VM, yang memungkinkan Anda mengakses VM lain di jaringan virtual dengan meneruskan info masuk dari host bastion Anda. Atau, gunakan terowongan SSH untuk mengakses instans lain.

Berikut adalah contoh penerusan agen:

ssh -A -t user@BASTION_SERVER_IP ssh -A root@TARGET_SERVER_IP`

Perintah ini tersambung ke bastion dan kemudian segera menjalankan ssh lagi, sehingga Anda mendapatkan terminal pada instans target. Anda mungkin perlu menentukan pengguna selain akar pada instans target jika kluster Anda dikonfigurasi secara berbeda. Argumen -A meneruskan koneksi agen sehingga kunci privat pada komputer lokal Anda digunakan secara otomatis. Perhatikan bahwa penerusan agen adalah rantai, sehingga perintah ssh kedua juga mencakup -A agar koneksi SSH berikutnya yang dimulai dari instans target juga menggunakan kunci privat lokal Anda.

Tingkat administratif

Seperti namanya, tingkat ini digunakan untuk tugas administratif. Anda dapat mengukir subnet terpisah untuk tingkat administratif. Layanan dan server di tingkat ini digunakan terutama untuk penginstalan dan administrasi aplikasi. Oleh karena itu, satu contoh server tersebut sudah cukup. Instans redundan tidak diperlukan untuk ketersediaan tinggi aplikasi Anda.

Komponen dari tingkat ini adalah sebagai berikut:

- Server provisi - Server ini digunakan untuk penyebaran menyeluruh dari berbagai komponen aplikasi. Server ini berkomunikasi dengan instans di tingkat lain, termasuk instans di tingkat database, melalui port 22. Server ini menghosting Server Manager Console untuk JD Edwards EnterpriseOne.

- Server penyebaran - Server ini diperlukan terutama untuk penginstalan JD Edwards EnterpriseOne. Selama proses penginstalan, server ini bertindak sebagai repositori pusat untuk paket penginstalan dan file yang diperlukan. Perangkat lunak didistribusikan atau disebarkan ke server dan klien lain dari server ini.

- Klien pengembangan - Server ini berisi komponen yang berjalan di browser web dan aplikasi asli.

Tingkat presentasi

Tingkat ini berisi berbagai komponen seperti Application Interface Services (AIS), Application Development Framework (ADF), dan Java Application Server (JAS). Server di tingkat ini berkomunikasi dengan server di tingkat menengah. Mereka dihadapkan oleh load balancer yang merutekan lalu lintas ke server yang diperlukan berdasarkan nomor port dan URL tempat lalu lintas diterima. Disarankan agar Anda menyebarkan beberapa instans dari setiap jenis server untuk ketersediaan tinggi.

Berikut adalah komponen dalam tingkat ini:

- Application Interface Services (AIS) - Server AIS menyediakan antarmuka komunikasi antara aplikasi perusahaan seluler JD Edwards EnterpriseOne dan JD Edwards EnterpriseOne.

- Java Application Server (JAS) - JAS menerima permintaan dari load balancer dan meneruskannya ke tingkat menengah untuk menjalankan tugas yang rumit. JAS memiliki kemampuan untuk menjalankan logika bisnis yang sederhana.

- BI Publisher Server (BIP) - Server ini menyajikan laporan berdasarkan data yang dikumpulkan oleh aplikasi JD Edwards EnterpriseOne. Anda dapat mendesain dan mengontrol bagaimana laporan menyajikan data berdasarkan templat yang berbeda.

- Business Services Server (BSS) - BSS memungkinkan pertukaran informasi dan interoperabilitas dengan aplikasi Oracle lainnya.

- Real-Time Events Server (RTE) - Server RTE memungkinkan Anda menyiapkan pemberitahuan ke sistem eksternal tentang transaksi yang terjadi di sistem JDE EnterpriseOne. Server ini menggunakan model pelanggan dan memungkinkan sistem pihak ketiga untuk berlangganan peristiwa. Untuk menyeimbangkan beban permintaan ke kedua server RTE, pastikan server berada dalam kluster.

- Application Development Framework (ADF) Server - Server ADF digunakan untuk menjalankan aplikasi JD Edwards EnterpriseOne yang dikembangkan dengan Oracle ADF. Server ini disebarkan pada server Oracle WebLogic dengan runtime bahasa umum ADF.

Tingkat menengah

Tingkat menengah berisi server logika dan server batch. Dalam kasus ini, kedua server diinstal pada komputer virtual yang sama. Namun, untuk skenario produksi, disarankan agar Anda menyebarkan server logika dan server batch di server terpisah. Beberapa server disebarkan di tingkat menengah di dua zona ketersediaan untuk ketersediaan yang lebih tinggi. Load balancer Azure harus dibuat dan server ini harus ditempatkan di kumpulan backend-nya untuk memastikan bahwa kedua server aktif dan memproses permintaan.

Server di tingkat menengah hanya menerima permintaan dari server di tingkat presentasi dan load balancer publik. Aturan grup keamanan jaringan harus disiapkan untuk menolak lalu lintas dari alamat apa pun selain subnet tingkat presentasi dan load balancer. Aturan NSG juga dapat disiapkan untuk mengizinkan lalu lintas pada port 22 dari host bastion untuk tujuan manajemen. Anda mungkin dapat menggunakan load balancer publik untuk menyeimbangkan beban permintaan antar VM di tingkat menengah.

Dua komponen berikut berada di tingkat menengah:

- Server logika - Berisi logika bisnis atau fungsi bisnis.

- Server batch - Digunakan untuk pemrosesan batch

Tingkat database

Tingkat Database berisi instans database untuk aplikasi. Database dapat berupa sistem Oracle DB, Oracle RAC, atau Oracle Exadata Database.

Jika pilihannya adalah menggunakan Oracle DB, instans database dapat disebarkan di Azure melalui gambar Oracle DB yang tersedia di Marketplace Azure. Atau, Anda dapat menggunakan interkoneksi antara Azure dan OCI untuk menyebarkan Oracle DB dalam model PaaS di OCI.

Untuk Oracle RAC, Anda dapat menggunakan OCI dalam model PaaS. Disarankan agar Anda menggunakan sistem RAC dua simpul. Meskipun mungkin untuk menyebarkan Oracle RAC di Azure CloudSimple dalam model IaaS, ini bukan konfigurasi yang didukung oleh Oracle. Lihat Program Oracle yang memenuhi syarat untuk Lingkungan Cloud yang Diotorisasi.

Terakhir, untuk sistem Exadata, gunakan interkoneksi OCI dan sebarkan sistem Exadata di OCI. Diagram arsitektur sebelumnya di atas menunjukkan sistem Exadata yang disebarkan di OCI di dua subnet.

Untuk skenario produksi, sebarkan beberapa instans database di dua zona ketersediaan (jika disebarkan di Azure) atau dua domain ketersediaan (di OCI). Gunakan Oracle Active Data Guard untuk menyinkronkan database utama dan siaga.

Tingkat database hanya menerima permintaan dari tingkat tengah. Disarankan agar Anda menyiapkan kelompok keamanan jaringan (daftar keamanan jika menyebarkan database di OCI) untuk hanya mengizinkan permintaan pada port 1521 dari tingkat tengah dan port 22 dari server bastion karena alasan administratif.

Untuk database yang disebarkan di OCI, jaringan cloud virtual terpisah harus diatur dengan gateway perutean dinamis (DRG) yang tersambung ke sirkuit FastConnect Anda.

Tingkat identitas

Kemitraan Microsoft-Oracle memungkinkan Anda menyiapkan identitas terpadu di seluruh Azure, OCI, dan aplikasi Oracle Anda. Untuk Rangkaian aplikasi JD Edwards EnterpriseOne atau Orang Soft, instans Oracle HTTP Server (OHS) diperlukan untuk menyiapkan akses menyeluruh antara MICROSOFT Entra ID dan Oracle IDCS.

OHS bertindak sebagai proksi terbalik ke tingkat aplikasi, yang berarti bahwa semua permintaan ke aplikasi akhir melewatinya. Oracle Access Manager WebGate adalah plugin server web OHS yang mencegat setiap permintaan ke aplikasi akhir. Jika sumber daya yang diakses dilindungi (memerlukan sesi terautentikasi), WebGate memulai alur autentikasi OIDC dengan Identity Cloud Service melalui browser pengguna. Untuk mengetahui informasi selengkapnya tentang alur yang didukung oleh OpenID Connect WebGate, lihat dokumentasi Oracle Access Manager.

Dengan penyiapan ini, pengguna yang sudah masuk ke MICROSOFT Entra ID dapat menavigasi ke aplikasi JD Edwards EnterpriseOne atau Orang Soft tanpa masuk lagi, melalui Oracle Identity Cloud Service. Pelanggan yang menyebarkan solusi ini mendapatkan keuntungan dari akses menyeluruh, termasuk satu set info masuk, pengalaman masuk yang ditingkatkan, keamanan yang ditingkatkan, dan pengurangan biaya meja bantuan.

Untuk mempelajari selengkapnya tentang menyiapkan akses menyeluruh untuk JD Edwards EnterpriseOne atau Orang Soft dengan ID Microsoft Entra, lihat laporan resmi Oracle terkait.

PeopleSoft

Serangkaian aplikasi PeopleSoft Oracle berisi perangkat lunak untuk sumber daya manusia dan manajemen keuangan. Serangkaian aplikasi multi-tingkat dan aplikasi termasuk sistem manajemen sumber daya manusia (HRMS), manajemen hubungan pelanggan (CRM), keuangan dan manajemen rantai suplai (FSCM), dan manajemen performa perusahaan (EPM).

Disarankan agar setiap tingkat rangkaian perangkat lunak disebarkan di subnetnya sendiri. Database Oracle atau Microsoft SQL Server diperlukan sebagai database backend untuk aplikasi. Bagian ini membahas detail tentang penyebaran PeopleSoft dengan backend database Oracle.

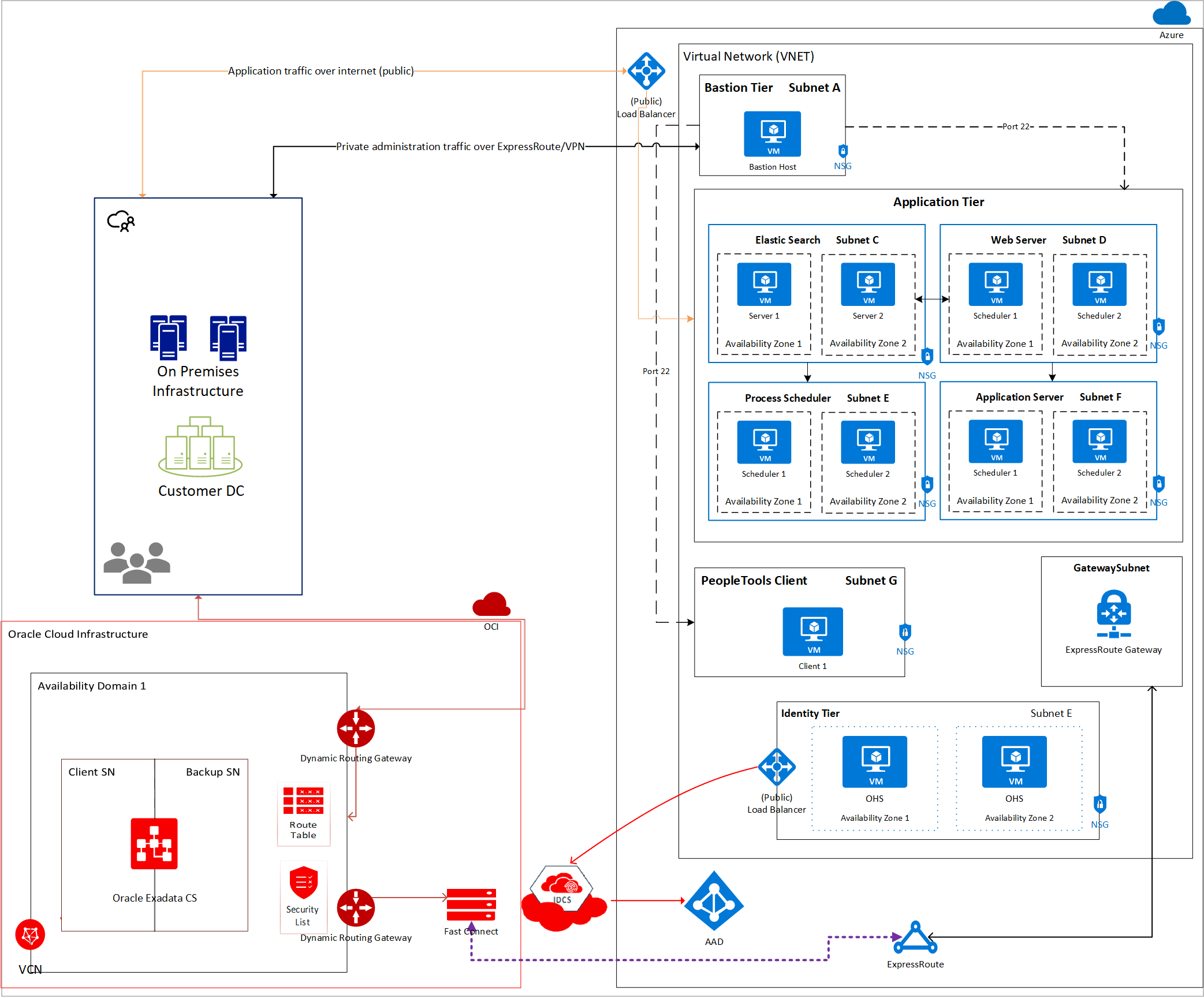

Berikut adalah arsitektur kanonis untuk menyebarkan serangkaian aplikasi PeopleSoft dalam arsitektur lintas cloud (Gambar 5).

Gambar 5: Arsitektur lintas cloud PeopleSoft

Dalam arsitektur sampel ini, jaringan virtual di Azure tersambung ke jaringan cloud virtual di OCI menggunakan interkoneksi lintas cloud. Tingkat aplikasi disiapkan di Azure, sedangkan database disiapkan di OCI. Disarankan untuk menyebarkan setiap komponen ke subnetnya sendiri dengan kelompok keamanan jaringan untuk memungkinkan lalu lintas hanya dari subnet tertentu pada port tertentu.

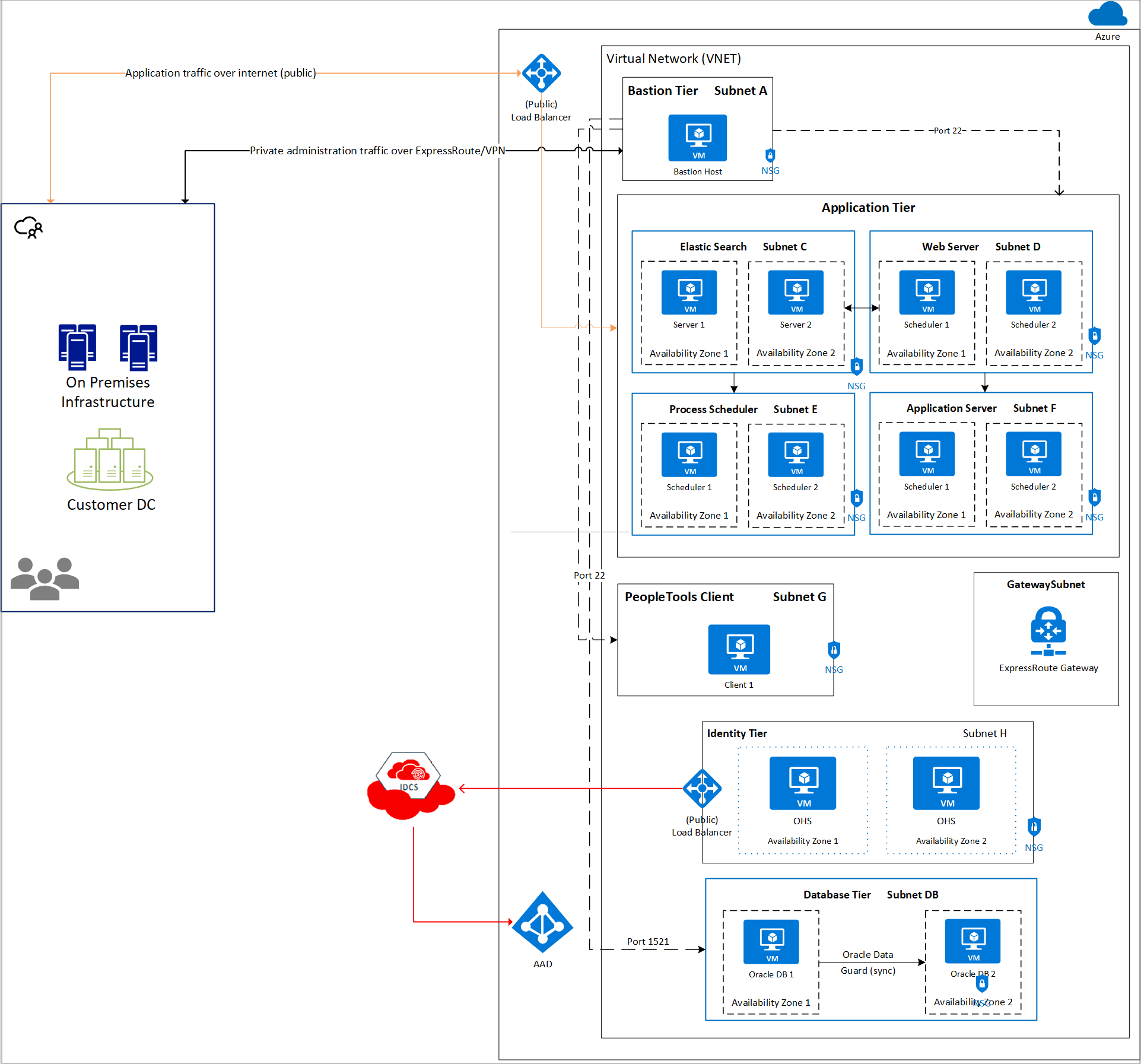

Arsitekturnya juga dapat disesuaikan untuk penyebaran seluruhnya di Azure dengan database Oracle yang sangat tersedia yang dikonfigurasi menggunakan Oracle Data Guard di dua zona ketersediaan di suatu wilayah. Diagram berikut (Gambar 6) adalah contoh pola arsitektur ini:

Gambar 6: Arsitektur khusus PeopleSoft Azure

Bagian berikut menjelaskan berbagai komponen pada tingkat tinggi.

Tingkat Bastion

Host bastion adalah komponen opsional yang dapat Anda gunakan sebagai server lompat untuk mengakses instans aplikasi dan database. VM host bastion dapat memiliki alamat IP publik yang ditetapkan untuk itu, meskipun rekomendasinya adalah menyiapkan koneksi ExpressRoute atau VPN situs ke situs dengan jaringan lokal Anda untuk akses yang aman. Selain itu, hanya SSH (port 22, Linux) atau RDP (port 3389, Windows Server) yang harus dibuka untuk lalu lintas yang masuk. Untuk ketersediaan tinggi, sebarkan host bastion di dua zona ketersediaan atau dalam satu set ketersediaan.

Anda juga dapat mengaktifkan penerusan agen SSH pada VM, yang memungkinkan Anda mengakses VM lain di jaringan virtual dengan meneruskan info masuk dari host bastion Anda. Atau, gunakan terowongan SSH untuk mengakses instans lain.

Berikut adalah contoh penerusan agen:

ssh -A -t user@BASTION_SERVER_IP ssh -A root@TARGET_SERVER_IP`

Perintah ini tersambung ke bastion dan kemudian segera menjalankan ssh lagi, sehingga Anda mendapatkan terminal pada instans target. Anda mungkin perlu menentukan pengguna selain akar pada instans target jika kluster Anda dikonfigurasi secara berbeda. Argumen -A meneruskan koneksi agen sehingga kunci privat pada komputer lokal Anda digunakan secara otomatis. Perhatikan bahwa penerusan agen adalah rantai, sehingga perintah ssh kedua juga mencakup -A agar koneksi SSH berikutnya yang dimulai dari instans target juga menggunakan kunci privat lokal Anda.

Tingkat aplikasi

Tingkat aplikasi berisi instans server aplikasi PeopleSoft, server web PeopleSoft, pencarian elastis, dan PeopleSoft Process Scheduler. Penyeimbang muatan Azure disiapkan untuk menerima permintaan dari pengguna, yang dirutekan ke server yang sesuai di tingkat aplikasi.

Untuk ketersediaan tinggi, pertimbangkan untuk menyiapkan instans redundan dari setiap server di tingkat aplikasi di berbagai zona ketersediaan. Load balancer Azure dapat disiapkan dengan beberapa kumpulan back-end untuk mengarahkan setiap permintaan ke server yang tepat.

Klien PeopleTools

Klien PeopleTools digunakan untuk melakukan aktivitas administrasi, seperti pengembangan, migrasi, dan peningkatan. Karena Klien Orang Tools tidak diperlukan untuk mencapai ketersediaan tinggi aplikasi Anda, server redundan klien Orang Tools tidak diperlukan.

Tingkat database

Tingkat Database berisi instans database untuk aplikasi. Database dapat berupa sistem Oracle DB, Oracle RAC, atau Oracle Exadata Database.

Jika pilihannya adalah menggunakan Oracle DB, instans database dapat disebarkan di Azure melalui gambar Oracle DB yang tersedia di Marketplace Azure. Atau, Anda dapat menggunakan interkoneksi antara Azure dan OCI untuk menyebarkan Oracle DB dalam model PaaS di OCI.

Untuk Oracle RAC, Anda dapat menggunakan OCI dalam model PaaS. Disarankan agar Anda menggunakan sistem RAC dua simpul. Meskipun mungkin untuk menyebarkan Oracle RAC di Azure CloudSimple dalam model IaaS, ini bukan konfigurasi yang didukung oleh Oracle. Lihat Program Oracle yang memenuhi syarat untuk Lingkungan Cloud yang Diotorisasi.

Terakhir, untuk sistem Exadata, gunakan interkoneksi OCI dan sebarkan sistem Exadata di OCI. Diagram arsitektur sebelumnya di atas menunjukkan sistem Exadata yang disebarkan di OCI di dua subnet.

Untuk skenario produksi, sebarkan beberapa instans database di dua zona ketersediaan (jika disebarkan di Azure) atau dua domain ketersediaan (di OCI). Gunakan Oracle Active Data Guard untuk menyinkronkan database utama dan siaga.

Tingkat database hanya menerima permintaan dari tingkat tengah. Disarankan agar Anda menyiapkan kelompok keamanan jaringan (daftar keamanan jika menyebarkan database di OCI) untuk hanya mengizinkan permintaan pada port 1521 dari tingkat tengah dan port 22 dari server bastion karena alasan administratif.

Untuk database yang disebarkan di OCI, jaringan cloud virtual terpisah harus diatur dengan gateway perutean dinamis (DRG) yang tersambung ke sirkuit FastConnect Anda.

Tingkat identitas

Kemitraan Microsoft-Oracle memungkinkan Anda menyiapkan identitas terpadu di seluruh Azure, OCI, dan aplikasi Oracle Anda. Untuk Rangkaian aplikasi JD Edwards EnterpriseOne atau Orang Soft, instans Oracle HTTP Server (OHS) diperlukan untuk menyiapkan akses menyeluruh antara MICROSOFT Entra ID dan Oracle IDCS.

OHS bertindak sebagai proksi terbalik ke tingkat aplikasi, yang berarti bahwa semua permintaan ke aplikasi akhir melewatinya. Oracle Access Manager WebGate adalah plugin server web OHS yang mencegat setiap permintaan ke aplikasi akhir. Jika sumber daya yang diakses dilindungi (memerlukan sesi terautentikasi), WebGate memulai alur autentikasi OIDC dengan Identity Cloud Service melalui browser pengguna. Untuk mengetahui informasi selengkapnya tentang alur yang didukung oleh OpenID Connect WebGate, lihat dokumentasi Oracle Access Manager.

Dengan penyiapan ini, pengguna yang sudah masuk ke MICROSOFT Entra ID dapat menavigasi ke aplikasi JD Edwards EnterpriseOne atau Orang Soft tanpa masuk lagi, melalui Oracle Identity Cloud Service. Pelanggan yang menyebarkan solusi ini mendapatkan keuntungan dari akses menyeluruh, termasuk satu set info masuk, pengalaman masuk yang ditingkatkan, keamanan yang ditingkatkan, dan pengurangan biaya meja bantuan.

Untuk mempelajari selengkapnya tentang menyiapkan akses menyeluruh untuk JD Edwards EnterpriseOne atau Orang Soft dengan ID Microsoft Entra, lihat laporan resmi Oracle terkait.

Langkah berikutnya

Gunakan skrip Terraform untuk menyiapkan aplikasi Oracle di Azure dan membangun konektivitas lintas cloud dengan OCI.

Untuk informasi selengkapnya dan laporan resmi tentang OCI, lihat dokumentasi Oracle Cloud.