Aturan admin keamanan di Azure Virtual Network Manager

Dalam artikel ini, Anda mempelajari tentang aturan admin keamanan di Azure Virtual Network Manager. Aturan admin keamanan digunakan untuk menentukan aturan keamanan jaringan global yang berlaku untuk semua jaringan virtual dalam grup jaringan. Anda mempelajari tentang apa itu aturan admin keamanan, cara kerjanya, dan kapan menggunakannya.

Apa itu aturan admin keamanan?

Aturan admin keamanan adalah aturan keamanan jaringan global yang memberlakukan kebijakan keamanan yang ditentukan dalam kumpulan aturan pada jaringan virtual. Aturan ini dapat digunakan untuk Mengizinkan, Selalu Mengizinkan, atau Menolak lalu lintas di seluruh jaringan virtual dalam grup jaringan yang Ditargetkan. Grup jaringan ini hanya dapat terdiri dari jaringan virtual dalam cakupan instans manajer jaringan virtual Anda. Aturan admin keamanan tidak dapat berlaku untuk jaringan virtual yang tidak dikelola oleh manajer jaringan virtual.

Berikut adalah beberapa skenario di mana aturan admin keamanan dapat digunakan:

| Skenario | Keterangan |

|---|---|

| Membatasi akses ke port jaringan berisiko tinggi | Aturan admin keamanan dapat digunakan untuk memblokir lalu lintas pada port tertentu yang umumnya ditargetkan oleh penyerang, seperti port 3389 untuk Remote Desktop Protocol (RDP) atau port 22 untuk Secure Shell (SSH). |

| Memberlakukan persyaratan kepatuhan | Aturan admin keamanan dapat digunakan untuk menegakkan persyaratan kepatuhan. Misalnya, memblokir lalu lintas ke atau dari alamat IP atau blok jaringan tertentu. |

| Melindungi data sensitif | Aturan admin keamanan dapat digunakan untuk membatasi akses ke data sensitif dengan memblokir lalu lintas ke atau dari alamat IP atau subnet tertentu. |

| Memberlakukan segmentasi jaringan | Aturan admin keamanan dapat digunakan untuk memberlakukan segmentasi jaringan dengan memblokir lalu lintas antara jaringan virtual atau subnet. |

| Memberlakukan keamanan tingkat aplikasi | Aturan admin keamanan dapat digunakan untuk menerapkan keamanan tingkat aplikasi dengan memblokir lalu lintas ke atau dari aplikasi atau layanan tertentu. |

Dengan Azure Virtual Network Manager, Anda memiliki lokasi terpusat untuk mengelola aturan admin keamanan. Sentralisasi memungkinkan Anda menentukan kebijakan keamanan dalam skala besar dan menerapkannya ke beberapa jaringan virtual sekaligus.

Catatan

Saat ini, aturan admin keamanan tidak berlaku untuk titik akhir privat yang berada di bawah cakupan jaringan virtual terkelola.

Bagaimana cara kerja aturan admin keamanan?

Aturan admin keamanan mengizinkan atau menolak lalu lintas pada port, protokol, dan awalan IP sumber/tujuan tertentu dalam arah tertentu. Saat Anda menentukan aturan admin keamanan, Anda menentukan kondisi berikut:

- Prioritas aturan

- Tindakan yang akan diambil (izinkan, tolak, atau selalu izinkan)

- Arah lalu lintas (masuk atau keluar)

- Protokol yang akan digunakan

Untuk menerapkan kebijakan keamanan di beberapa jaringan virtual, Anda membuat dan menyebarkan konfigurasi admin keamanan. Konfigurasi ini berisi sekumpulan kumpulan aturan, dan setiap kumpulan aturan berisi satu atau beberapa aturan admin keamanan. Setelah dibuat, Anda mengaitkan kumpulan aturan dengan grup jaringan yang memerlukan aturan admin keamanan. Aturan kemudian diterapkan ke semua jaringan virtual yang terkandung dalam grup jaringan saat konfigurasi disebarkan. Satu konfigurasi menyediakan penegakan kebijakan keamanan yang terpusat dan dapat diskalakan di beberapa jaringan virtual.

Penting

Hanya satu konfigurasi admin keamanan yang dapat disebarkan ke suatu wilayah. Namun, beberapa konfigurasi konektivitas dapat ada di suatu wilayah. Untuk menyebarkan beberapa konfigurasi admin keamanan ke suatu wilayah, Anda dapat membuat beberapa kumpulan aturan dalam konfigurasi keamanan sebagai gantinya.

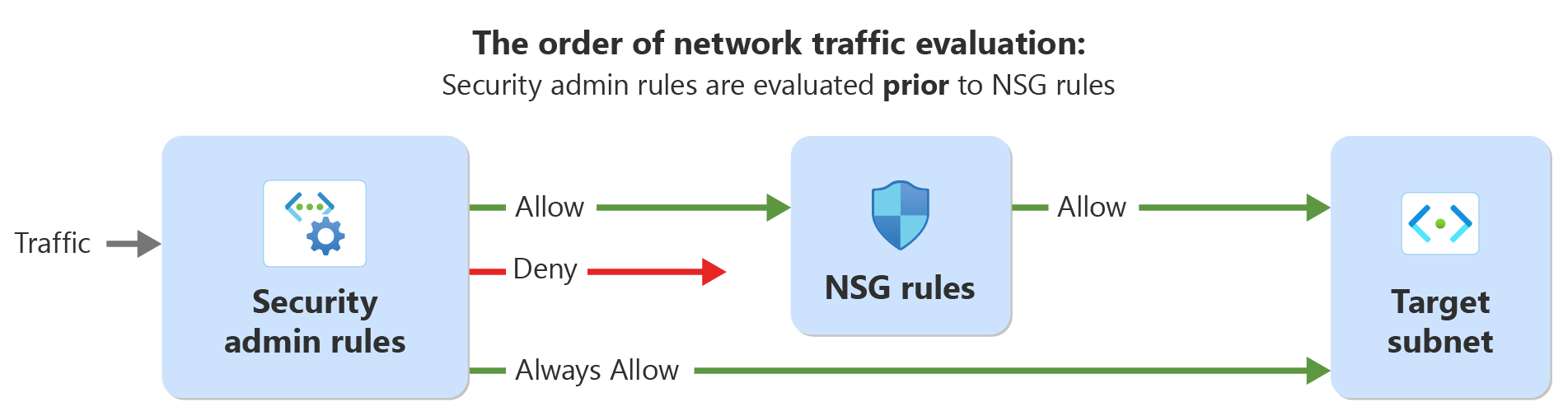

Bagaimana aturan admin keamanan dan grup keamanan jaringan (NSG) dievaluasi

Aturan admin keamanan dan kelompok keamanan jaringan (NSG) dapat digunakan untuk memberlakukan kebijakan keamanan jaringan di Azure. Namun, mereka memiliki cakupan dan prioritas yang berbeda. #

Aturan admin keamanan dimaksudkan untuk digunakan oleh admin jaringan tim tata kelola pusat, sehingga mendelegasikan aturan NSG ke tim aplikasi atau layanan individual untuk menentukan keamanan lebih lanjut sesuai kebutuhan. Aturan admin keamanan memiliki prioritas yang lebih tinggi daripada NSG dan dievaluasi sebelum aturan NSG.

NSG, di sisi lain, digunakan untuk memfilter lalu lintas jaringan ke dan dari subnet individu atau antarmuka jaringan. Mereka dimaksudkan untuk digunakan oleh aplikasi individu atau tim layanan untuk menentukan keamanan lebih lanjut sesuai kebutuhan. NSG memiliki prioritas yang lebih rendah daripada aturan admin keamanan dan dievaluasi setelah aturan admin keamanan.

Aturan admin keamanan saat ini diterapkan di tingkat jaringan virtual, sedangkan kelompok keamanan jaringan dapat dikaitkan di tingkat subnet dan NIC. Tabel ini memperlihatkan perbedaan dan kesamaan ini:

| Jenis Aturan | Audiens Target | Diterapkan Pada | Urutan Evaluasi | Jenis Tindakan | Parameter |

|---|---|---|---|---|---|

| Aturan admin keamanan | Admin jaringan, tim tata kelola pusat | Jaringan virtual | Prioritas lebih tinggi | Izinkan, Tolak, Selalu Izinkan | Prioritas, protokol, tindakan, sumber, tujuan |

| Aturan grup keamanan jaringan | Tim individual | Subnet, NIC | Prioritas yang lebih rendah, setelah aturan admin keamanan | Izinkan, Tolak | Prioritas, protokol, tindakan, sumber, tujuan |

Aturan admin keamanan dapat melakukan tiga tindakan pada lalu lintas: Izinkan, Selalu Izinkan, dan Tolak. Saat dibuat, Izinkan aturan dievaluasi terlebih dahulu, diikuti oleh aturan kelompok keamanan jaringan. Tindakan ini memungkinkan aturan kelompok keamanan jaringan untuk menangani lalu lintas secara berbeda jika diperlukan.

Jika Anda membuat aturan Selalu Izinkan atau Tolak , evaluasi lalu lintas dihentikan setelah aturan admin keamanan dievaluasi. Dengan aturan Always Allow, lalu lintas langsung masuk ke sumber daya dan mengakhiri evaluasi lebih lanjut (dan mungkin bertentangan) oleh aturan NSG. Tindakan ini dapat berguna untuk memberlakukan lalu lintas dan mencegah penolakan oleh aturan kelompok keamanan jaringan. Dengan aturan Tolak, lalu lintas dihentikan tanpa dikirim ke tujuan. Aturan admin keamanan tidak bergantung pada NSG, sehingga dapat digunakan untuk membuat aturan keamanan default sendiri.

Dengan menggunakan aturan admin keamanan dan NSG bersama-sama, Anda dapat menerapkan kebijakan keamanan jaringan di tingkat global dan individu, memastikan bahwa jaringan virtual Anda aman dan sesuai dengan kebijakan keamanan organisasi Anda.

Penting

Saat aturan admin keamanan disebarkan, model konsistensi akhirnya digunakan. Ini berarti bahwa aturan admin keamanan pada akhirnya akan diterapkan ke sumber daya yang terkandung dalam jaringan virtual setelah penundaan singkat. Sumber daya yang ditambahkan ke jaringan virtual yang sudah memiliki aturan admin keamanan yang diterapkan pada akhirnya akan menerima aturan admin keamanan yang sama dengan penundaan juga.

Manfaat aturan admin keamanan

Aturan admin keamanan memberikan banyak manfaat untuk mengamankan sumber daya organisasi Anda. Dengan menggunakan aturan admin keamanan, Anda dapat memberlakukan lalu lintas yang diizinkan dan mencegah penolakan dengan aturan kelompok keamanan jaringan yang bertentangan. Anda juga dapat membuat aturan admin keamanan default yang tidak bergantung pada NSG yang ada. Aturan default ini dapat sangat berguna ketika pemilik aplikasi salah mengonfigurasi atau lupa membuat NSG. Selain itu, aturan admin keamanan menyediakan cara untuk mengelola keamanan dalam skala besar, yang mengurangi overhead operasional yang dilengkapi dengan semakin banyak sumber daya jaringan.

Melindungi port berisiko tinggi

Berdasarkan studi dan saran industri dari Microsoft, sebaiknya pelanggan membatasi lalu lintas dari luar menggunakan aturan admin keamanan untuk daftar port berisiko tinggi ini. Port ini sering digunakan untuk manajemen sumber daya atau transmisi data yang tidak aman/tidak terenkripsi dan tidak boleh diekspos ke internet. Namun, ada kalanya jaringan virtual tertentu dan sumber dayanya perlu mengizinkan lalu lintas untuk manajemen atau proses lainnya. Anda dapat membuat pengecualian jika diperlukan. Pelajari cara memblokir port berisiko tinggi dengan pengecualian untuk jenis skenario ini.

| Port | Protokol | Keterangan |

|---|---|---|

| 20 | TCP | Lalu Lintas FTP tidak terenkripsi |

| 21 | TCP | Lalu Lintas FTP tidak terenkripsi |

| 22 | TCP | SSH. Potensi serangan brute force |

| 23 | TCP | TFTP memungkinkan lalu lintas yang tidak diautentikasi dan/atau tidak terenkripsi |

| 69 | UDP | TFTP memungkinkan lalu lintas yang tidak diautentikasi dan/atau tidak terenkripsi |

| 111 | TCP/UDP | RPC. Autentikasi tidak terenkripsi diizinkan |

| 119 | TCP | NNTP untuk autentikasi yang tidak terenkripsi |

| 135 | TCP/UDP | End Point Mapper, beberapa layanan manajemen jarak jauh |

| 161 | TCP | SNMP untuk autentikasi tidak aman/ tidak ada |

| 162 | TCP/UDP | SNMP Trap - tidak aman / tanpa autentikasi |

| 445 | TCP | SMB - vektor serangan terkenal |

| 512 | TCP | Rexec di Linux - perintah jarak jauh tanpa autentikasi enkripsi |

| 514 | TCP | Remote Shell - perintah jarak jauh tanpa autentikasi atau enkripsi |

| 593 | TCP/UDP | HTTP RPC EPMAP - panggilan prosedur jarak jauh yang tidak terenkripsi |

| 873 | TCP | Rsync - transfer file yang tidak terenkripsi |

| 2049 | TCP/UDP | Sistem File Jaringan |

| 3389 | TCP | RDP - Port serangan brute force umum |

| 5800 | TCP | Buffer Bingkai Jarak Jauh VNC melalui HTTP |

| 5900 | TCP | Buffer Bingkai Jarak Jauh VNC melalui HTTP |

| 11211 | UDP | Memcached |

Manajemen dalam skala besar

Azure Virtual Network Manager menyediakan cara untuk mengelola kebijakan keamanan Anda dalam skala besar dengan aturan admin keamanan. Saat Anda menerapkan konfigurasi admin keamanan ke grup jaringan, semua jaringan virtual dan sumber daya yang terkandung dalam cakupan grup jaringan menerima aturan admin keamanan dalam kebijakan.

Sumber daya baru dilindungi bersama dengan sumber daya yang ada. Misalnya, jika Anda menambahkan VM baru ke jaringan virtual dalam cakupan aturan admin keamanan, VM juga diamankan secara otomatis. Tak lama setelah Anda menyebarkan VM ini, aturan admin keamanan akan diterapkan dan melindunginya.

Ketika risiko keamanan baru diidentifikasi, Anda dapat menyebarkannya dalam skala besar dengan membuat aturan admin keamanan untuk melindungi dari risiko baru dan menerapkannya ke grup jaringan Anda. Setelah aturan baru ini disebarkan, semua sumber daya dalam lingkup grup jaringan akan dilindungi sekarang dan di masa mendatang.

Nonaplikasi aturan admin keamanan

Dalam kebanyakan kasus, aturan admin keamanan berlaku untuk semua jaringan virtual dan subnet dalam cakupan konfigurasi keamanan yang diterapkan grup jaringan. Namun, ada beberapa layanan yang tidak menerapkan aturan admin keamanan karena persyaratan jaringan layanan. Kebijakan niat jaringan layanan memberlakukan persyaratan ini.

Nonaplikasi aturan admin keamanan di tingkat jaringan virtual

Secara default, aturan admin keamanan tidak diterapkan ke jaringan virtual yang berisi layanan berikut:

- Azure SQL Managed Instances

- Azure Databricks

Ketika jaringan virtual berisi layanan ini, aturan admin keamanan melewati jaringan virtual ini. Jika Anda ingin Izinkan aturan diterapkan ke jaringan virtual ini, Anda membuat konfigurasi keamanan dengan bidang yang AllowRulesOnly diatur dalam kelas .NET securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices . Saat diatur, hanya Izinkan aturan dalam konfigurasi keamanan Anda yang diterapkan ke jaringan virtual ini. Aturan tolak tidak diterapkan ke jaringan virtual ini. Jaringan virtual tanpa layanan ini dapat terus menggunakan aturan Izinkan dan Tolak .

Anda dapat membuat konfigurasi keamanan dengan Izinkan aturan saja dan menyebarkannya ke jaringan virtual Anda dengan Azure PowerShell dan Azure CLI.

Catatan

Ketika beberapa instans Azure Virtual Network Manager menerapkan pengaturan yang berbeda di securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices kelas ke jaringan virtual yang sama, pengaturan instans manajer jaringan dengan cakupan tertinggi akan digunakan.

Katakanlah Anda memiliki dua manajer jaringan virtual. Manajer jaringan pertama dilingkup ke grup manajemen akar dan memiliki konfigurasi keamanan dengan diatur ke AllowRulesOnly di securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices kelas . Manajer jaringan virtual kedua dilingkup ke langganan di bawah grup manajemen akar dan menggunakan bidang default Tidak Ada dalam konfigurasi keamanannya. Ketika kedua konfigurasi menerapkan aturan admin keamanan ke jaringan virtual yang sama, pengaturan AllowRulesOnly akan diterapkan ke jaringan virtual.

Nonaplikasi aturan admin keamanan di tingkat subnet

Demikian pula, beberapa layanan tidak menerapkan aturan admin keamanan di tingkat subnet ketika jaringan virtual subnet berada dalam cakupan konfigurasi admin keamanan. Layanan tersebut meliputi:

- Azure Application Gateway

- Azure Bastion

- Azure Firewall

- Azure Route Server

- Azure VPN Gateway

- Azure Virtual WAN

- Azure ExpressRoute Gateway

Dalam hal ini, aturan admin keamanan tidak memengaruhi sumber daya di subnet dengan layanan ini. Namun, subnet lain dalam jaringan virtual yang sama memiliki aturan admin keamanan yang diterapkan padanya.

Catatan

Jika Anda ingin menerapkan aturan admin keamanan pada subnet yang berisi Azure Application Gateway, pastikan setiap subnet hanya berisi gateway yang telah disediakan dengan isolasi jaringan diaktifkan. Jika subnet berisi Azure Application Gateway tanpa isolasi jaringan, aturan admin keamanan tidak akan diterapkan ke subnet ini.

Bidang admin keamanan

Saat Anda menentukan aturan admin keamanan, ada bidang yang diperlukan dan opsional.

Bidang yang wajib diisi

Prioritas

Prioritas aturan admin keamanan adalah bilangan bulat antara 1 dan 4096. Semakin rendah nilai semakin tinggi prioritas aturan. Misalnya, aturan tolak dengan prioritas 10 mengesampingkan aturan izin dengan prioritas 20.

Tindakan

Anda dapat menentukan salah satu dari tiga tindakan untuk aturan keamanan:

| Tindakan | Deskripsi |

|---|---|

| Izinkan | Memungkinkan lalu lintas pada awalan IP port, protokol, dan sumber/tujuan tertentu ke arah yang ditentukan. |

| Tolak | Blokir lalu lintas pada awalan IP port, protokol, dan sumber/tujuan yang ditentukan ke arah yang ditentukan. |

| Selalu izinkan | Terlepas dari aturan lain dengan prioritas yang lebih rendah atau kelompok keamanan jaringan yang ditentukan pengguna, izinkan lalu lintas pada awalan IP port, protokol, dan sumber/tujuan yang ditentukan ke arah yang ditentukan. |

Arah

Anda dapat menentukan arah lalu lintas yang aturannya berlaku. Anda dapat menentukan masuk atau keluar.

Protokol

Protokol yang saat ini didukung dengan aturan admin keamanan adalah:

- TCP

- UDP

- ICMP

- ESP

- ah

- Protokol apa pun

Bidang Opsional

Jenis sumber dan tujuan

- Alamat IP: Anda dapat memberikan alamat IPv4 atau IPv6 atau blok alamat dalam notasi CIDR. Untuk mencantumkan beberapa alamat IP, pisahkan setiap alamat IP dengan koma.

- Tag Layanan: Anda dapat menentukan tag layanan tertentu berdasarkan wilayah atau seluruh layanan. Lihat Tag layanan yang tersedia, untuk daftar tag yang didukung.

Port sumber dan tujuan

Anda dapat menentukan port umum tertentu untuk memblokir dari sumber atau ke tujuan. Berikut adalah daftar port TCP umum:

| Port | Nama layanan |

|---|---|

| 20, 21 | FTP |

| 22 | SSH |

| 23 | Telnet |

| 25 | SMTP |

| 53 | DNS |

| 80 | HTTP |

| 443 | HTTPS |

| 3389 | RDP |

| 1433 | SQL |

Langkah berikutnya

Pelajari cara memblokir lalu lintas jaringan dengan Konfigurasi admin keamanan.