Bagaimana cara kelompok keamanan jaringan memfilter lalu lintas jaringan

Anda bisa menggunakan kelompok keamanan jaringan Azure untuk memfilter lalu lintas jaringan ke dan dari sumber daya Azure di jaringan virtual Azure. Kelompok keamanan jaringan berisi aturan keamanan yang memungkinkan atau menolak lalu lintas jaringan masuk ke, atau, lalu lintas jaringan keluar dari, beberapa jenis sumber daya Azure. Untuk setiap aturan, Anda dapat menentukan sumber dan tujuan, port, dan protokol.

Anda dapat menyebarkan sumber daya dari beberapa layanan Azure ke jaringan virtual Azure. Untuk daftar lengkap, lihat Layanan yang dapat disebarkan ke dalam jaringan virtual. Anda dapat mengaitkan nol, atau satu, kelompok keamanan jaringan ke setiap subnet jaringan virtual dan antarmuka jaringan dalam komputer virtual. Kelompok keamanan jaringan yang sama dapat dikaitkan dengan subnet dan antarmuka jaringan sebanyak yang Anda pilih.

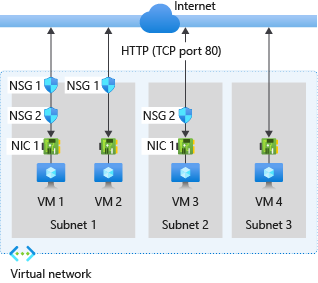

Gambar berikut ini mengilustrasikan skenario yang berbeda tentang bagaimana kelompok keamanan jaringan dapat disebarkan untuk memungkinkan lalu lintas jaringan ke dan dari internet melalui port TCP 80:

Referensikan gambar sebelumnya, bersama dengan teks berikut, untuk memahami cara Azure memproses aturan masuk dan keluar untuk kelompok keamanan jaringan:

Lalu Lintas Masuk

Untuk lalu lintas masuk, Azure memproses aturan di kelompok keamanan jaringan yang terkait dengan subnet terlebih dahulu, jika ada, kemudian, aturan dalam kelompok keamanan jaringan yang terkait dengan antarmuka jaringan, jika ada. Proses ini juga mencakup lalu lintas intra-subnet.

VM1: Aturan keamanan di NSG1 diproses, karena dikaitkan dengan Subnet1 dan VM1 berada di Subnet1. Kecuali Anda telah membuat aturan yang memungkinkan port 80 masuk, aturan keamanan default DenyAllInbound menolak lalu lintas. Lalu lintas yang diblokir ini kemudian tidak dievaluasi oleh NSG2 karena dikaitkan dengan antarmuka jaringan. Namun jika NSG1 mengizinkan port 80 dalam aturan keamanannya, maka NSG2 memproses lalu lintas. Untuk memungkinkan port 80 ke komputer virtual, NSG1 dan NSG2 harus memiliki aturan yang memungkinkan port 80 dari internet.

VM2: Aturan di NSG1 diproses karena VM2 juga ada di Subnet1. Karena VM2 tidak memiliki grup keamanan jaringan yang terkait dengan antarmuka jaringannya, VM2 menerima semua lalu lintas yang diizinkan melalui NSG1 atau ditolak semua lalu lintas yang ditolak oleh NSG1. Lalu lintas diperbolehkan atau ditolak masuk ke semua sumber daya dalam subnet yang sama ketika kelompok keamanan jaringan dikaitkan dengan subnet.

VM3: Karena tidak ada grup keamanan jaringan yang terkait dengan Subnet2, lalu lintas diizinkan masuk ke subnet dan diproses oleh NSG2 karena NSG2 terkait dengan antarmuka jaringan yang melekat pada VM3.

VM4: Lalu lintas diblokir ke VM4, karena grup keamanan jaringan tidak terkait dengan Subnet3, atau antarmuka jaringan di komputer virtual. Semua lalu lintas jaringan diblokir melalui subnet dan antarmuka jaringan jika mereka tidak memiliki kelompok keamanan jaringan yang terkait dengannya.

Lalu lintas keluar

Untuk lalu lintas keluar, Azure memproses aturan dalam grup keamanan jaringan yang terkait dengan antarmuka jaringan terlebih dahulu, jika ada, dan kemudian aturan dalam grup keamanan jaringan yang terkait dengan subnet, jika ada. Proses ini juga mencakup lalu lintas intra-subnet.

VM1: Aturan keamanan di NSG2 diproses. Aturan keamanan default AllowInternetOutbound di NSG1 dan NSG2 memungkinkan lalu lintas kecuali Anda membuat aturan keamanan yang menolak port 80 keluar ke internet. Jika NSG2 menolak port 80 dalam aturan keamanannya, NSG1 tidak pernah mengevaluasinya. Untuk menolak port 80 dari komputer virtual, baik salah satu maupun kedua kelompok keamanan jaringan, harus memiliki aturan yang menyangkal port 80 ke internet.

VM2: Semua lalu lintas dikirim melalui antarmuka jaringan ke subnet, karena antarmuka jaringan yang melekat pada VM2 tidak memiliki grup keamanan jaringan yang terkait dengannya. Aturan di NSG1 diproses.

VM3: Jika NSG2 menolak port 80 dalam aturan keamanannya, NSG2 menolak lalu lintas. Jika NSG2 tidak menolak port 80, aturan keamanan default AllowInternetOutbound di NSG2 memungkinkan lalu lintas karena tidak ada grup keamanan jaringan yang terkait dengan Subnet2.

VM4: Semua lalu lintas jaringan diperbolehkan dari VM4 karena kelompok keamanan jaringan tidak terkait dengan antarmuka jaringan yang terpasang ke komputer virtual, atau ke Subnet3.

Lalu lintas Intra-Subnet

Penting untuk diingat bahwa aturan keamanan dalam NSG yang terkait dengan subnet dapat memengaruhi konektivitas antara VM di dalamnya. Secara default, mesin virtual dalam subnet yang sama dapat berkomunikasi berdasarkan aturan NSG default yang memungkinkan lalu lintas intra-subnet. Jika Anda menambahkan aturan ke NSG1 yang menolak semua lalu lintas masuk dan keluar, VM1 dan VM2 tidak akan dapat berkomunikasi satu sama lain.

Anda dapat dengan mudah melihat aturan agregat yang diterapkan ke antarmuka jaringan dengan melihat aturan keamanan yang efektif untuk antarmuka jaringan. Anda juga dapat menggunakan kemampuan verifikasi alur IP di Azure Network Watcher untuk menentukan apakah komunikasi diizinkan ke atau dari antarmuka jaringan. Anda dapat menggunakan verifikasi alur IP untuk menentukan apakah komunikasi diizinkan atau ditolak. Selain itu, Gunakan verifikasi alur IP untuk menampilkan identitas aturan keamanan jaringan yang bertanggung jawab untuk mengizinkan atau menolak lalu lintas.

Catatan

Kelompok keamanan jaringan terkait dengan subnet atau komputer virtual dan layanan cloud yang disebarkan di model penyebaran klasik, dan untuk subnet atau antarmuka jaringan dalam model penyebaran Resource Manager. Untuk mempelajari selengkapnya tentang model penerapan Azure, lihat Memahami model penerapan Azure.

Tip

Kecuali memiliki alasan khusus, Anda sebaiknya mengaitkan kelompok keamanan jaringan ke subnet, atau antarmuka jaringan, tetapi tidak keduanya. Karena aturan dalam kelompok keamanan jaringan yang terkait dengan subnet dapat berkonflik dengan aturan dalam kelompok keamanan jaringan yang terkait dengan antarmuka jaringan, Anda dapat memiliki masalah komunikasi tak terduga yang memerlukan pemecahan masalah.

Langkah berikutnya

Untuk mempelajari sumber daya Azure mana yang dapat digunakan di jaringan virtual dan memiliki kelompok keamanan jaringan yang terkait dengannya, lihat Integrasi jaringan virtual untuk layanan Azure.

Jika Anda belum pernah membuat grup keamanan jaringan, Anda dapat menyelesaikan tutorial cepat untuk mendapatkan pengalaman membuatnya.

Jika Anda terbiasa dengan kelompok keamanan jaringan dan merasa perlu mengelolanya, lihat Mengelola kelompok keamanan jaringan.

Jika Anda mengalami masalah komunikasi dan perlu memecahkan masalah kelompok keamanan jaringan, lihat Mendiagnosis masalah filter lalu lintas jaringan komputer virtual.

Pelajari cara mengaktifkan log alur kelompok keamanan jaringan untuk menganalisis lalu lintas jaringan ke dan dari sumber daya yang memiliki kelompok keamanan jaringan terkait.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk