Mengonfigurasi penyewa Microsoft Entra untuk koneksi protokol OpenVPN VPN Pengguna P2S

Saat tersambung ke VNet Anda menggunakan VPN Pengguna Virtual WAN (titik-ke-situs), Anda dapat memilih protokol mana yang akan digunakan. Protokol yang digunakan akan menentukan opsi autentikasi yang tersedia untuk Anda. Jika Anda menggunakan protokol OpenVPN, autentikasi Microsoft Entra adalah salah satu opsi autentikasi yang tersedia untuk Anda gunakan. Artikel ini membantu Anda mengonfigurasi penyewa Microsoft Entra untuk VPN Pengguna Virtual WAN (titik-ke-situs) menggunakan autentikasi OpenVPN.

Catatan

Autentikasi ID Microsoft Entra hanya didukung untuk koneksi protokol OpenVPN® dan memerlukan Klien Azure VPN.

Verifikasi bahwa Anda memiliki penyewa Microsoft Entra. Jika Anda tidak memiliki penyewa Microsoft Entra, Anda bisa membuatnya menggunakan langkah-langkah di artikel Membuat penyewa baru:

- Nama organisasi

- Nama domain awal

Buat dua akun di penyewa Microsoft Entra yang baru dibuat. Untuk langkah-langkahnya, lihat Menambahkan atau menghapus pengguna baru.

- Peran Administrator Aplikasi Cloud

- Akun pengguna

Peran Administrator Aplikasi Cloud digunakan untuk memberikan persetujuan untuk pendaftaran aplikasi Azure VPN. Akun pengguna dapat digunakan untuk menguji autentikasi OpenVPN.

Tetapkan salah satu akun peran Administrator Aplikasi Cloud. Untuk langkah-langkahnya, lihat Menetapkan peran administrator dan non-administrator kepada pengguna dengan ID Microsoft Entra.

Masuk ke portal Azure sebagai pengguna yang diberi peran Administrator Aplikasi Cloud.

Selanjutnya, berikan persetujuan admin untuk organisasi Anda. Hal ini memungkinkan aplikasi Azure VPN untuk masuk dan membaca profil pengguna. Salin dan tempel URL yang berkaitan dengan lokasi penyebaran Anda di bilah alamat browser Anda:

Publik

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Jerman

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentMicrosoft Azure dioperasikan oleh 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentCatatan

Jika Anda menggunakan akun Administrator Aplikasi Cloud yang tidak asli penyewa Microsoft Entra untuk memberikan persetujuan, ganti "umum" dengan ID penyewa Microsoft Entra di URL. Anda mungkin juga harus mengganti “umum” dengan ID penyewa Anda dalam kasus lain tertentu juga. Untuk bantuan dalam menemukan ID penyewa Anda, lihat Cara menemukan ID penyewa Microsoft Entra Anda.

Pilih akun yang memiliki peran Administrator Aplikasi Cloud jika diminta.

Pada halaman Izin yang diminta, pilih Terima.

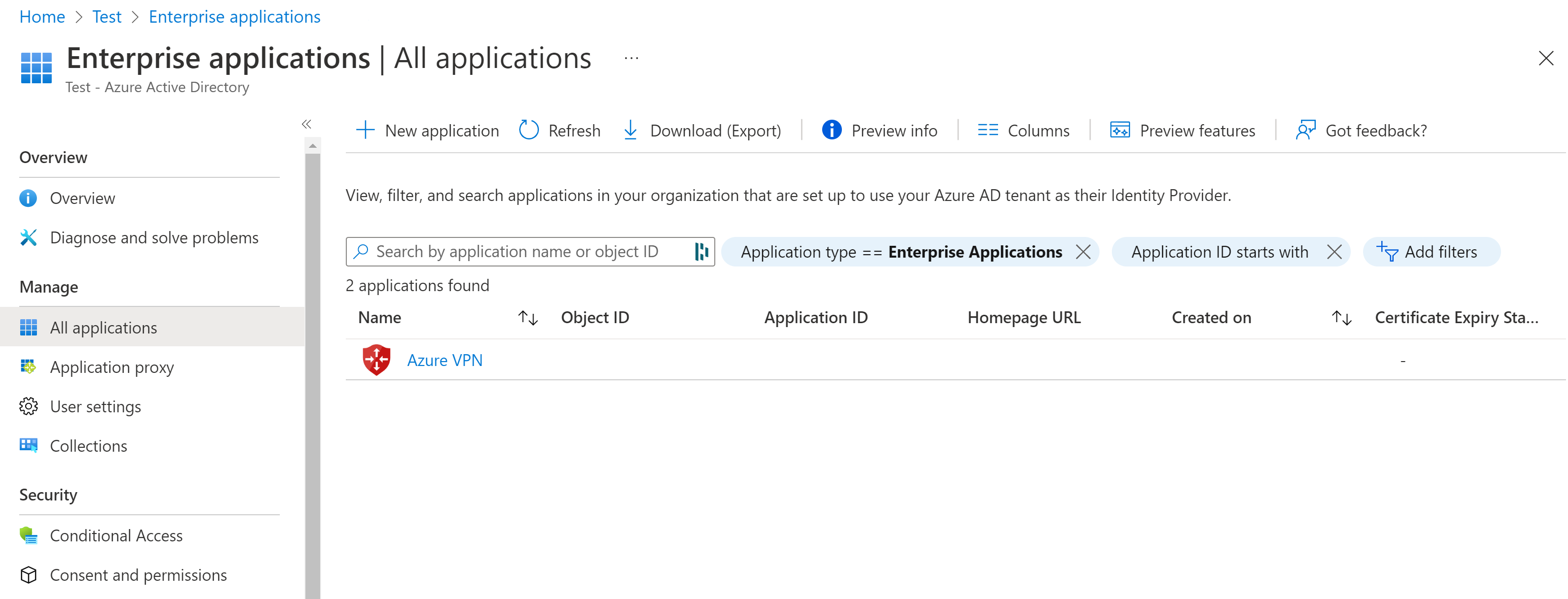

Buka ID Microsoft Entra. Di panel sebelah kiri, pilih Aplikasi Enterprise. Anda akan melihat Azure VPN terdaftar.

Untuk menyambungkan ke jaringan virtual Anda menggunakan autentikasi Microsoft Entra, Anda harus membuat konfigurasi VPN Pengguna dan mengaitkannya ke Hub Virtual. Lihat Mengonfigurasi autentikasi Microsoft Entra untuk koneksi titik-ke-situs ke Azure.