Cara mengonfigurasi BGP untuk Azure VPN Gateway: CLI

Artikel ini membantu Anda mengaktifkan BGP pada koneksi VPN situs-ke-situs (S2S) lintas tempat dan koneksi VNet-ke-VNet menggunakan Azure CLI. Anda juga dapat membuat konfigurasi ini menggunakan langkah-langkah portal Azure atau PowerShell.

BGP adalah protokol perutean standar yang umum digunakan di Internet untuk pertukaran informasi perutean dan keterjangkauan antara dua jaringan atau lebih. BGP memungkinkan Azure VPN Gateway dan perangkat VPN lokal Anda, yang disebut rekan atau tetangga BGP, untuk bertukar "rute" yang akan menginformasikan kedua gateway tentang ketersediaan dan keterjangkauan bagi prefiks tersebut untuk melalui gateway atau perute yang terlibat. BGP juga dapat mengaktifkan perutean transit di antara beberapa jaringan dengan menyebarluaskan rute yang dipelajari gateway BGP dari satu peer BGP ke semua rekan BGP lainnya.

Untuk informasi selengkapnya tentang manfaat BGP dan untuk memahami persyaratan teknis dan pertimbangan penggunaan BGP, lihat Tentang BGP dan Azure VPN Gateway.

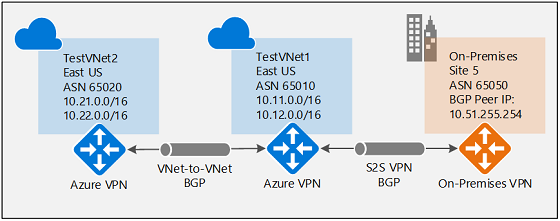

Setiap bagian artikel ini membantu Anda membentuk blok penyusun dasar untuk mengaktifkan BGP dalam konektivitas jaringan Anda. Jika Anda menyelesaikan ketiga bagian (mengonfigurasi BGP pada gateway, koneksi S2S, dan koneksi VNet-ke-VNet), Anda membangun topologi seperti yang ditunjukkan pada Diagram 1.

Diagram 1

Anda dapat menggabungkan bagian ini untuk membuat jaringan transit multihop kompleks yang memenuhi kebutuhan Anda.

Prasyarat

Gunakan lingkungan Bash di Azure Cloud Shell. Untuk informasi selengkapnya, lihat Mulai Cepat untuk Bash di Azure Cloud Shell.

Jika Anda lebih suka menjalankan perintah referensi CLI secara lokal, instal Azure CLI. Jika Anda menjalankan Windows atau macOS, pertimbangkan untuk menjalankan Azure CLI dalam kontainer Docker. Untuk informasi lebih lanjut, lihat Cara menjalankan Azure CLI di kontainer Docker.

Jika Anda menggunakan instalasi lokal, masuk ke Azure CLI dengan menggunakan perintah login az. Untuk menyelesaikan proses autentikasi, ikuti langkah-langkah yang ditampilkan di terminal Anda. Untuk opsi masuk lainnya, lihat Masuk dengan Azure CLI.

Saat Anda diminta, instal ekstensi Azure CLI pada penggunaan pertama. Untuk informasi selengkapnya tentang ekstensi, lihat Menggunakan ekstensi dengan Azure CLI.

Jalankan versi az untuk menemukan versi dan pustaka dependen yang diinstal. Untuk meningkatkan ke versi terbaru, jalankan peningkatan az.

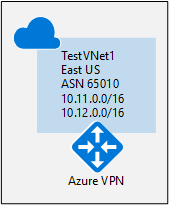

Mengaktifkan BGP untuk gateway VPN

Bagian ini diperlukan sebelum Anda melakukan salah satu langkah di dua bagian konfigurasi lainnya. Langkah-langkah konfigurasi berikut menyiapkan parameter BGP gateway VPN Azure seperti yang ditunjukkan dalam Diagram 2.

Diagram 2

Membuat dan mengonfigurasi TestVNet1

1. Membuat grup sumber daya

Contoh berikut ini membuat grup sumber daya bernama TestRG1 di lokasi "eastus". Jika sudah memiliki grup sumber daya di wilayah tempat Anda ingin membuat jaringan virtual, Anda dapat menggunakannya.

az group create --name TestRG1 --location eastus

2. Buat TestVNet1

Contoh berikut ini membuat jaringan virtual bernama TestVNet1 dan tiga subnet: GatewaySubnet, FrontEnd, dan BackEnd. Saat mengganti nilai, penting untuk selalu menamai subnet gateway Anda secara spesifik dengan nama GatewaySubnet. Penamaan selain itu akan membuat gateway Anda gagal.

Perintah pertama membuat ruang alamat ujung depan dan subnet FrontEnd. Perintah kedua membuat ruang alamat tambahan untuk subnet BackEnd. Perintah ketiga dan keempat membuat subnet BackEnd dan GatewaySubnet.

az network vnet create -n TestVNet1 -g TestRG1 --address-prefix 10.11.0.0/16 --subnet-name FrontEnd --subnet-prefix 10.11.0.0/24

az network vnet update -n TestVNet1 --address-prefixes 10.11.0.0/16 10.12.0.0/16 -g TestRG1

az network vnet subnet create --vnet-name TestVNet1 -n BackEnd -g TestRG1 --address-prefix 10.12.0.0/24

az network vnet subnet create --vnet-name TestVNet1 -n GatewaySubnet -g TestRG1 --address-prefix 10.12.255.0/27

Membuat gateway VPN untuk TestVNet1 dengan parameter BGP

1. Buat alamat IP publik

Minta alamat IP publik. Alamat IP publik akan dialokasikan ke gateway VPN yang Anda buat untuk jaringan virtual.

az network public-ip create -n GWPubIP -g TestRG1 --allocation-method Dynamic

2. Buat VPN gateway dengan nomor AS

Membuat gateway jaringan virtual untuk TestVnet1. BGP memerlukan gateway VPN Berbasis Rute. Anda juga membutuhkan parameter -Asn tambahan untuk mengatur nomor sistem otonom (ASN) bagi TestVNet1. Membuat gateway seringkali bisa memakan waktu 45 menit atau lebih, bergantung pada SKU gateway yang dipilih.

Jika menjalankan perintah ini dengan parameter --no-wait, Anda tidak akan melihat umpan balik atau output apa pun. Parameter --no-wait mengizinkan gateway dibuat di latar belakang. Bukan berarti gateway VPN segera dibuat.

az network vnet-gateway create -n VNet1GW -l eastus --public-ip-address GWPubIP -g TestRG1 --vnet TestVNet1 --gateway-type Vpn --sku HighPerformance --vpn-type RouteBased --asn 65010 --no-wait

Setelah gateway dibuat, Anda dapat menggunakannya untuk membuat koneksi lintas lokal atau koneksi VNet-ke-VNet dengan BGP.

3. Dapatkan alamat IP rekan BGP Azure

Setelah gateway dibuat, Anda perlu mendapatkan alamat IP rekan BGP di gateway VPN Azure. Alamat ini diperlukan untuk mengonfigurasikan gateway VPN sebagai rekan BGP untuk perangkat VPN lokal Anda.

Jalankan perintah berikut.

az network vnet-gateway list -g TestRG1

Catat bgpSettings bagian di bagian atas output. Anda akan menggunakan ini

"bgpSettings": {

"asn": 65010,

"bgpPeeringAddress": "10.12.255.30",

"peerWeight": 0

}

Jika Anda tidak melihat BgpPeeringAddress ditampilkan sebagai alamat IP, gateway Anda masih dikonfigurasi. Coba lagi ketika gateway selesai.

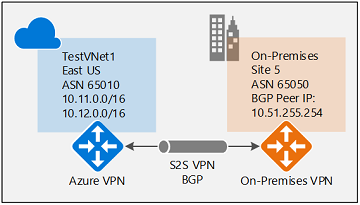

Membuat koneksi lintas lokal dengan BGP

Untuk membuat koneksi lintas lokal, Anda perlu membuat gateway jaringan lokal guna mewakili perangkat VPN lokal Anda. Kemudian, sambungkan gateway VPN Azure dengan gateway jaringan lokal. Meskipun langkah-langkah ini mirip dengan membuat koneksi lain, mereka menyertakan properti tambahan yang diperlukan untuk menentukan parameter konfigurasi BGP, seperti yang ditunjukkan pada Diagram 3.

Diagram 3

Membuat dan mengonfigurasi gateway jaringan lokal

Latihan ini terus membangun konfigurasi yang ditunjukkan dalam diagram. Pastikan untuk mengganti nilai dengan nilai yang ingin Anda gunakan pada konfigurasi Anda. Saat bekerja dengan gateway jaringan lokal, harap ingat hal-hal berikut:

- Gateway jaringan lokal dapat berada di lokasi dan grup sumber daya yang sama dengan gateway VPN, atau di lokasi dan grup sumber daya yang berbeda. Contoh ini menunjukkan gateway dalam grup sumber daya yang berbeda di lokasi yang berbeda.

- Prefiks minimum yang perlu Anda nyatakan untuk gateway jaringan lokal adalah alamat host IP rekan BGP di perangkat VPN Anda. Dalam hal ini, prefiks adalah angka /32 dari 10.51.255.254/32.

- Anda juga dapat membiarkan awalan kosong jika Anda menggunakan BGP untuk tersambung ke jaringan ini. Azure VPN gateway akan secara internal menambahkan rute alamat IP rekan BGP Anda ke terowongan IPsec yang sesuai.

- Sebagai pengingat, Anda harus menggunakan ASN BGP yang berbeda di jaringan lokal dan jaringan virtual Azure. Jika sama, Anda perlu mengubah VNet ASN jika perangkat VPN lokal Anda sudah menggunakan ASN untuk melakukan peering dengan tetangga BGP lainnya.

Sebelum melanjutkan, pastikan Anda telah menyelesaikan bagian Aktifkan BGP untuk gateway VPN Anda dari latihan ini. Perlu diketahui bahwa dalam contoh ini, Anda akan membuat grup sumber daya baru. Selain itu, perhatikan dua parameter tambahan untuk gateway jaringan lokal: Asn dan BgpPeerAddress.

az group create -n TestRG5 -l westus

az network local-gateway create --gateway-ip-address 23.99.221.164 -n Site5 -g TestRG5 --local-address-prefixes 10.51.255.254/32 --asn 65050 --bgp-peering-address 10.51.255.254

Menyambungkan gateway VNet dan gateway jaringan lokal

Dalam langkah ini, Anda akan membuat koneksi dari TestVNet1 ke Site5. Anda harus menentukan parameter --enable-bgp untuk mengaktifkan BGP bagi koneksi ini.

Dalam contoh ini, gateway jaringan virtual dan gateway jaringan lokal berada dalam grup sumber daya yang berbeda. Saat gateway berada dalam grup sumber daya yang berbeda, Anda harus menentukan seluruh ID sumber daya kedua gateway untuk menyiapkan koneksi antarjaringan virtual.

1. Dapatkan ID sumber daya VNet1GW

Gunakan output dari perintah berikut untuk mendapatkan ID sumber daya VNet1GW:

az network vnet-gateway show -n VNet1GW -g TestRG1

Di output, temukan baris "id":. Nilai dalam tanda kutip diperlukan untuk membuat koneksi di bagian berikutnya.

Contoh output:

{

"activeActive": false,

"bgpSettings": {

"asn": 65010,

"bgpPeeringAddress": "10.12.255.30",

"peerWeight": 0

},

"enableBgp": true,

"etag": "W/\"<your etag number>\"",

"gatewayDefaultSite": null,

"gatewayType": "Vpn",

"id": "/subscriptions/<subscription ID>/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW",

Salin nilai setelah "id": ke editor teks, seperti Notepad, agar Anda dapat menempelkannya dengan mudah saat membuat koneksi.

"id": "/subscriptions/<subscription ID>/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"

2. Dapatkan ID sumber daya Site5

Gunakan perintah berikut untuk mendapatkan ID sumber daya Site5 dari output:

az network local-gateway show -n Site5 -g TestRG5

3. Buat koneksi TestVNet1-ke-Site5

Dalam langkah ini, Anda akan membuat koneksi dari TestVNet1 ke Site5. Seperti yang dibahas sebelumnya, dimungkinkan untuk memiliki koneksi BGP dan non-BGP untuk gateway VPN Azure yang sama. Kecuali BGP diaktifkan di properti koneksi, Azure tidak akan mengaktifkan BGP untuk koneksi ini, meskipun parameter BGP sudah dikonfigurasi di kedua gateway. Ganti ID langganan dengan milik Anda sendiri.

az network vpn-connection create -n VNet1ToSite5 -g TestRG1 --vnet-gateway1 /subscriptions/<subscription ID>/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW --enable-bgp -l eastus --shared-key "abc123" --local-gateway2 /subscriptions/<subscription ID>/resourceGroups/TestRG5/providers/Microsoft.Network/localNetworkGateways/Site5

Konfigurasi perangkat lokal

Contoh berikut mencantumkan parameter yang Anda masukkan ke dalam bagian konfigurasi BGP di perangkat VPN lokal Anda untuk latihan ini:

- Site5 ASN : 65050

- Site5 BGP IP : 10.51.255.254

- Prefixes to announce : (for example) 10.51.0.0/16

- Azure VNet ASN : 65010

- Azure VNet BGP IP : 10.12.255.30

- Static route : Add a route for 10.12.255.30/32, with nexthop being the VPN tunnel interface on your device

- eBGP Multihop : Ensure the "multihop" option for eBGP is enabled on your device if needed

Koneksi akan dibuat setelah beberapa menit. Sesi peering BGP dimulai setelah koneksi IPsec dibuat.

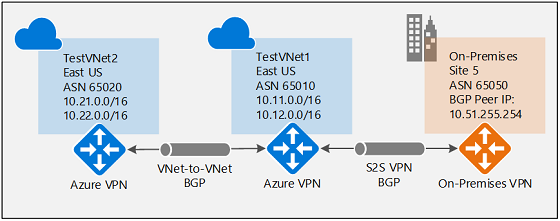

Membuat koneksi VNet-ke-VNet dengan BGP

Bagian ini menambahkan koneksi VNet-ke-VNet dengan BGP, seperti yang ditunjukkan pada Diagram 4.

Diagram 4

Petunjuk ini melanjutkan langkah-langkah di bagian sebelumnya. Untuk membuat dan mengonfigurasikan TestVNet1 serta gateway VPN dengan BGP, Anda harus menyelesaikan bagian Mengaktifkan BGP untuk gateway VPN.

Membuat TestVNet2 dan gateway VPN

Penting untuk memastikan bahwa ruang alamat IP jaringan virtual baru, TestVNet2, tidak tumpang tindih dengan rentang VNet Anda.

Dalam contoh ini, jaringan virtual milik langganan yang sama. Anda dapat menyiapkan koneksi VNet-ke-VNet di antara langganan yang berbeda. Untuk mempelajari selengkapnya, baca Mengonfigurasikan koneksi VNet-ke-VNet. Pastikan Anda menambahkan -EnableBgp $True saat membuat koneksi untuk mengaktifkan BGP.

1. Buat grup sumber daya baru

az group create -n TestRG2 -l eastus

2. Buat TestVNet2 di grup sumber daya baru

Perintah pertama membuat ruang alamat ujung depan dan subnet FrontEnd. Perintah kedua membuat ruang alamat tambahan untuk subnet BackEnd. Perintah ketiga dan keempat membuat subnet BackEnd dan GatewaySubnet.

az network vnet create -n TestVNet2 -g TestRG2 --address-prefix 10.21.0.0/16 --subnet-name FrontEnd --subnet-prefix 10.21.0.0/24

az network vnet update -n TestVNet2 --address-prefixes 10.21.0.0/16 10.22.0.0/16 -g TestRG2

az network vnet subnet create --vnet-name TestVNet2 -n BackEnd -g TestRG2 --address-prefix 10.22.0.0/24

az network vnet subnet create --vnet-name TestVNet2 -n GatewaySubnet -g TestRG2 --address-prefix 10.22.255.0/27

3. Buat alamat IP publik

Minta alamat IP publik. Alamat IP publik akan dialokasikan ke gateway VPN yang Anda buat untuk jaringan virtual.

az network public-ip create -n GWPubIP2 -g TestRG2 --allocation-method Dynamic

4. Buat gateway VPN dengan nomor AS

Buat gateway jaringan virtual untuk TestVnet2. Anda harus mengganti ASN default di VPN gateway Azure Anda. ASN bagi jaringan virtual yang tersambung harus berbeda untuk mengaktifkan perutean transit dan BGP.

az network vnet-gateway create -n VNet2GW -l eastus --public-ip-address GWPubIP2 -g TestRG2 --vnet TestVNet2 --gateway-type Vpn --sku Standard --vpn-type RouteBased --asn 65020 --no-wait

Menyambungkan gateway TestVNet1 dan TestVNet2

Dalam langkah ini, Anda akan membuat koneksi dari TestVNet1 ke Site5. Untuk mengaktifkan BGP koneksi ini, Anda harus menentukan parameter --enable-bgp.

Pada contoh berikut, gateway jaringan virtual dan gateway jaringan lokal berada dalam grup sumber daya yang berbeda. Saat gateway berada dalam grup sumber daya yang berbeda, Anda harus menentukan seluruh ID sumber daya kedua gateway untuk menyiapkan koneksi antarjaringan virtual.

1. Dapatkan ID sumber daya VNet1GW

Dapatkan ID sumber daya VNet1GW dari output perintah berikut:

az network vnet-gateway show -n VNet1GW -g TestRG1

Contoh nilai untuk sumber daya gateway:

"/subscriptions/<subscripion ID value>/resourceGroups/TestRG2/providers/Microsoft.Network/virtualNetworkGateways/VNet2GW"

2. Dapatkan ID sumber daya VNet2GW

Dapatkan ID sumber daya VNet2GW dari output perintah berikut:

az network vnet-gateway show -n VNet2GW -g TestRG2

3. Buat koneksi

Buat koneksi dari TestVNet1 ke TestVNet2, dan koneksi dari TestVNet2 ke TestVNet1. Perintah ini menggunakan ID sumber daya. Untuk latihan ini, sebagian besar ID sumber daya sudah ada dalam contoh. Pastikan untuk mengganti nilai ID langganan dengan nilai Anda sendiri. ID langganan digunakan di beberapa tempat dalam perintah yang sama. Saat menggunakan perintah ini untuk produksi, Anda akan mengganti seluruh ID sumber daya untuk setiap objek yang Anda rujuk.

az network vpn-connection create -n VNet1ToVNet2 -g TestRG1 --vnet-gateway1 /subscriptions/<subscription ID>/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW --enable-bgp -l eastus --shared-key "abc123" --vnet-gateway2 /subscriptions/<subscription ID>/resourceGroups/TestRG2/providers/Microsoft.Network/virtualNetworkGateways/VNet2GW

az network vpn-connection create -n VNet2ToVNet1 -g TestRG2 --vnet-gateway1 /subscriptions/<subscription ID>/resourceGroups/TestRG2/providers/Microsoft.Network/virtualNetworkGateways/VNet2GW --enable-bgp -l eastus --shared-key "abc123" --vnet-gateway2 /subscriptions/<subscription ID>/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW

Penting

Aktifkan BGP untuk kedua koneksi.

Setelah langkah-langkah ini selesai, koneksi akan dibuat dalam beberapa menit. Sesi peering BGP habis setelah koneksi VNet-ke-VNet selesai.

Langkah berikutnya

Untuk informasi selengkapnya tentang BGP, lihat Tentang BGP dan VPN Gateway.