Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Anda dapat mengonfigurasikan VPN Situs-ke-Situs ke gateway jaringan virtual melalui peering privat ExpressRoute menggunakan alamat IP RFC 1918. Konfigurasi ini memberikan manfaat berikut:

Lalu lintas melalui peering privat dienkripsi.

Pengguna titik-ke-situs yang tersambung ke gateway jaringan virtual dapat menggunakan ExpressRoute (melalui tunnel Situs-ke-Situs) untuk mengakses sumber daya lokal.

Dimungkinkan untuk menyebarkan koneksi VPN Situs-ke-Situs melalui peering privat ExpressRoute pada saat yang sama dengan koneksi VPN Situs-ke-Situs melalui Internet pada gateway VPN yang sama.

Fitur ini hanya tersedia untuk gateway berbasis IP standar.

Prasyarat

Untuk menyelesaikan konfigurasi ini, pastikan Anda memenuhi prasyarat berikut:

Anda memiliki sirkuit ExpressRoute yang berfungsi yang ditautkan ke jaringan virtual tempat gateway VPN (atau akan) dibuat.

Anda dapat menjangkau sumber daya melalui IP RFC1918 (privat) di jaringan virtual melalui sirkuit ExpressRoute.

Perutean

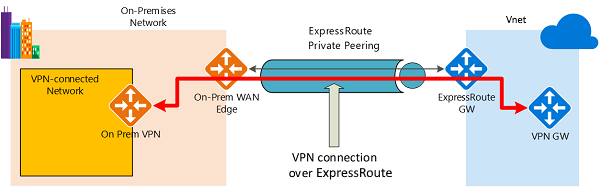

Gambar 1 menunjukkan contoh konektivitas VPN melalui peering privat ExpressRoute. Dalam contoh ini, Anda melihat jaringan di jaringan lokal yang tersambung ke gateway VPN hub Azure melalui peering privat ExpressRoute. Satu aspek penting dari konfigurasi ini adalah perutean antara jaringan lokal dan Azure, baik melalui jalur ExpressRoute maupun VPN.

Gambar 1

Cara membuat konektivitas cukup mudah:

Membuat konektivitas ExpressRoute dengan sirkuit ExpressRoute dan peering privat.

Buat konektivitas VPN menggunakan langkah-langkah dalam artikel ini.

Lalu lintas dari jaringan lokal ke Azure

Untuk lalu lintas dari jaringan lokal ke Azure, awalan Azure diiklankan melalui BGP peering privat ExpressRoute, dan VPN BGP jika BGP dikonfigurasi di gateway VPN Anda. Hasilnya adalah dua rute jaringan (jalur) ke Azure dari jaringan lokal:

• Satu rute jaringan melalui jalur yang dilindungi IPsec.

• Satu rute jaringan langsung melalui ExpressRoute tanpa perlindungan IPsec.

Untuk menerapkan enkripsi ke komunikasi, Anda harus memastikan bahwa bagi jaringan yang terhubung ke VPN di Gambar 1, rute Azure melalui gateway VPN lokal lebih diutamakan daripada jalur ExpressRoute langsung.

Lalu lintas dari Azure ke jaringan lokal

Syarat yang sama berlaku untuk lalu lintas dari Azure ke jaringan lokal. Untuk memastikan jalur IPsec lebih diutamakan daripada jalur ExpressRoute langsung (tanpa IPsec), Anda memiliki dua opsi:

• Memberitahukan prefiks yang lebih spesifik pada sesi BGP VPN untuk jaringan yang terhubung ke VPN. Anda dapat memberitahukan rentang lebih besar yang mencakup jaringan yang terhubung ke VPN melalui peering privat ExpressRoute, lalu rentang yang lebih spesifik dalam sesi BGP VPN. Misalnya, tawarkan 10.0.0.0/16 melalui ExpressRoute, dan 10.0.1.0/24 melalui VPN.

• Memberitahukan prefiks terpisah untuk VPN dan ExpressRoute. Jika rentang jaringan yang terhubung ke VPN terpisah dari jaringan terhubung ExpressRoute lainnya, Anda dapat memberitahukan prefiks dalam sesi BGP VPN dan ExpressRoute secara masing-masing. Misalnya, tawarkan 10.0.0.0/24 melalui ExpressRoute, dan 10.0.1.0/24 melalui VPN.

Dalam kedua contoh ini, Azure akan mengirimkan lalu lintas ke 10.0.1.0/24 melalui koneksi VPN, bukan langsung melalui ExpressRoute tanpa perlindungan VPN.

Peringatan

Jika Anda menawarkan awalan yang sama melalui koneksi ExpressRoute dan VPN, Azure akan menggunakan jalur ExpressRoute secara langsung tanpa perlindungan VPN.

Langkah-langkah portal

Mengonfigurasikan koneksi Situs-ke-Situs. Untuk langkah-langkahnya, lihat artikel Konfigurasi situs-ke-situs. Pastikan untuk memilih gateway dengan IP Publik Standar.

Aktifkan IP Privat di gateway. Pilih Konfigurasi, lalu atur IP Privat Gateway ke Aktif. Pilih Simpan untuk menerapkan perubahan.

Di halaman Gambaran Umum, pilih Lihat Lainnya untuk menampilkan alamat IP privat. Tulis informasi ini untuk digunakan nanti di langkah-langkah konfigurasi. Jika Anda memiliki gateway VPN mode aktif-aktif, Anda akan melihat dua alamat IP privat.

Untuk mengaktifkan Gunakan Alamat IP Privat Azure pada koneksi, buka halaman Konfigurasi . Atur Gunakan Alamat IP Privat Azure ke Aktif, lalu pilih Simpan.

Gunakan alamat IP privat yang Anda tulis di langkah 3 sebagai IP jarak jauh di firewall lokal Anda untuk membuat terowongan Situs-ke-Situs melalui peering privat ExpressRoute.

Catatan

Mengonfigurasi BGP di gateway VPN Anda tidak diperlukan untuk mencapai koneksi VPN melalui peering privat ExpressRoute.

Langkah-langkah PowerShell

Mengonfigurasikan koneksi Situs-ke-Situs. Untuk langkah-langkahnya, baca artikel Mengonfigurasikan VPN Situs-ke-Situs. Pastikan untuk memilih gateway dengan IP Publik Standar.

Atur penanda untuk menggunakan IP privat di gateway menggunakan perintah PowerShell berikut:

$Gateway = Get-AzVirtualNetworkGateway -Name <name of gateway> -ResourceGroup <name of resource group> Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -EnablePrivateIpAddress $trueAnda akan melihat alamat IP publik dan privat. Tulis alamat IP di bawah bagian “TunnelIpAddresses” output. Anda akan menggunakan informasi ini di langkah selanjutnya.

Atur koneksi untuk menggunakan alamat IP privat menggunakan perintah PowerShell berikut:

$Connection = get-AzVirtualNetworkGatewayConnection -Name <name of the connection> -ResourceGroupName <name of resource group> Set-AzVirtualNetworkGatewayConnection --VirtualNetworkGatewayConnection $Connection -UseLocalAzureIpAddress $trueDari firewall, ping IP privat yang sudah Anda tulis di langkah 2. IP harus dapat dijangkau melalui peering privat ExpressRoute.

Gunakan IP privat ini sebagai IP jarak jauh di firewall lokal Anda untuk membuat tunnel Situs-ke-Situs melalui peering privat ExpressRoute.

Langkah berikutnya

Untuk informasi selengkapnya tentang VPN Gateway, lihat Apa itu VPN Gateway?