Mengonfigurasi kebijakan koneksi IPsec/IKE kustom untuk VPN S2S dan VNet-ke-VNet: PowerShell

Artikel ini memancang Anda melalui langkah-langkah untuk mengonfigurasi kebijakan IPsec/IKE kustom untuk VPN Gateway Vpn-ke-Situs VPN atau koneksi VNet-ke-VNet menggunakan PowerShell.

Alur kerja

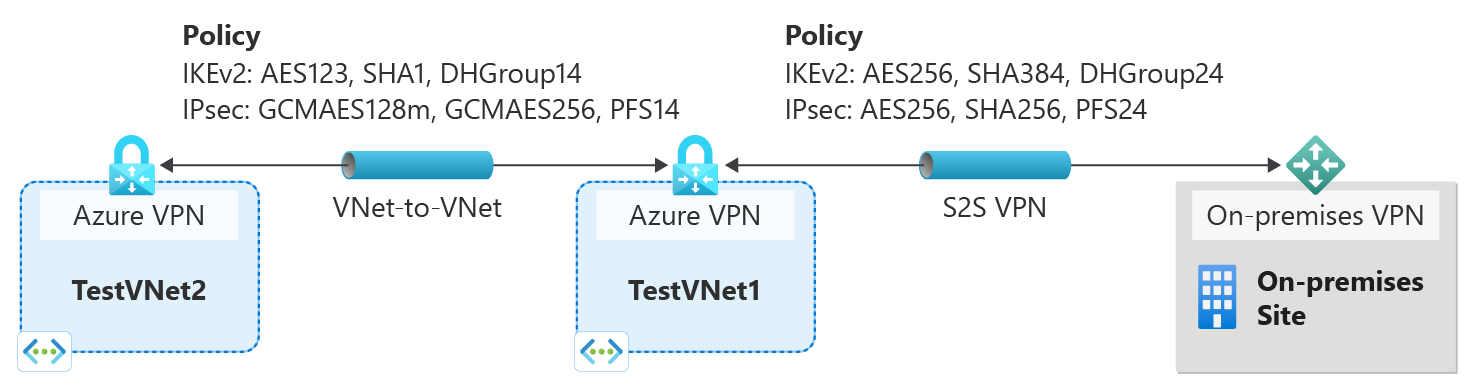

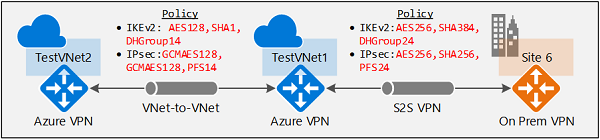

Instruksi dalam artikel ini membantu Anda menyiapkan dan mengonfigurasi kebijakan IPsec/IKE seperti yang ditunjukkan dalam diagram berikut.

- Membuat jaringan virtual dan sebuah gateway VPN.

- Membuat gateway jaringan lokal untuk koneksi lintas tempat, atau jaringan virtual dan gateway lain untuk koneksi VNet-to-VNet.

- Buat kebijakan IPsec/IKE dengan algoritme dan parameter yang dipilih.

- Buat koneksi (IPsec atau VNet2VNet) dengan kebijakan IPsec/IKE.

- Menambah/memperbarui/menghapus kebijakan IPsec/IKE untuk sambungan yang ada.

Parameter Azure Policy

Standar protokol IPsec dan IKE mendukung berbagai algoritma kriptografi dalam berbagai macam kombinasi. Lihat Tentang persyaratan kriptografi dan Azure VPN gateway untuk melihat bagaimana hal ini dapat membantu memastikan konektivitas lintas lokal dan VNet-ke-VNet untuk memenuhi persyaratan kepatuhan atau keamanan Anda. Perhatikan pertimbangan berikut:

- Kebijakan IPsec/IKE hanya berfungsi pada SKU gateway berikut:

- VpnGw1~5 and VpnGw1AZ~5AZ

- Standard dan HighPerformance

- Anda hanya dapat menentukan satu kombinasi kebijakan untuk koneksi tertentu.

- Anda harus menentukan semua algoritma dan parameter untuk IKE (Mode Utama) dan IPsec (Mode Cepat). Spesifikasi kebijakan sebagian tidak diperbolehkan.

- Konsultasikan dengan spesifikasi vendor perangkat VPN Anda untuk memastikan kebijakannya didukung di perangkat VPN lokal Anda. Koneksi S2S atau VNet-ke-VNet tidak dapat dibuat jika kebijakan tidak kompatibel.

Algoritma kriptografi & kekuatan utama

Tabel berikut mencantumkan algoritma kriptografi dan kekuatan kunci yang dapat dikonfigurasi yang didukung.

| IPsec/IKEv2 | Opsi |

|---|---|

| Enkripsi IKEv2 | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| Integritas IKEv2 | SHA384, SHA256, SHA1, MD5 |

| Grup DH | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| Enkripsi IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, Kosong |

| Integritas IPsec | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| Grup PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, Kosong |

| Masa pakai SA Mode Cepat | (Opsional; nilai default jika tidak ditentukan) Detik (bilangan bulat; minimum 300, default 27.000) Kilobyte (bilangan bulat; minimum 1.024, default 10.2400.000) |

| Pemilih lalu lintas | UsePolicyBasedTrafficSelectors ($True atau $False, tetapi opsional; default $False jika tidak ditentukan) |

| Batas waktu DPD | Detik (bilangan bulat; minimum 9, maksimum 3.600, default 45) |

Konfigurasi perangkat VPN lokal Anda harus cocok atau berisi algoritma dan parameter berikut yang Anda tentukan pada kebijakan Azure IPsec atau IKE:

- Algoritma enkripsi IKE (Mode Utama, Fase 1)

- Algoritma integritas IKE (Mode Utama, Fase 1)

- Grup DH (Mode Utama, Fase 1)

- Algoritma enkripsi IPsec (Mode Cepat, Fase 2)

- Algoritma integritas IPsec (Mode Cepat, Fase 2)

- Grup PFS (Mode Cepat, Fase 2)

- Pemilih lalu lintas (jika Anda menggunakan

UsePolicyBasedTrafficSelectors) - Masa pakai SA (spesifikasi lokal yang tidak perlu cocok)

Jika Anda menggunakan GCMAES untuk algoritma enkripsi IPsec, Anda harus memilih algoritma GCMAES yang sama dan panjang kunci untuk integritas IPsec. Misalnya, gunakan GCMAES128 untuk keduanya.

Dalam tabel algoritma dan kunci:

- IKE sesuai dengan Mode Utama atau Fase 1.

- IPsec sesuai dengan Mode Cepat atau Fase 2.

- Grup DH menentukan grup Diffie-Hellman yang digunakan dalam Mode Utama atau Fase 1.

- Grup PFS menentukan grup Diffie-Hellman yang digunakan dalam Mode Cepat atau Fase 2.

Masa pakai IKE Main Mode SA diperbaiki pada 28.800 detik di gateway Azure VPN.

UsePolicyBasedTrafficSelectorsadalah parameter opsional pada koneksi. Jika Anda mengaturUsePolicyBasedTrafficSelectorske$Truepada koneksi, itu mengonfigurasi gateway VPN untuk menyambungkan ke firewall VPN berbasis kebijakan lokal.Jika Anda mengaktifkan

UsePolicyBasedTrafficSelectors, pastikan bahwa perangkat VPN Anda memiliki pemilih lalu lintas yang cocok yang ditentukan dengan semua kombinasi awalan jaringan lokal (gateway jaringan lokal) Anda ke atau dari awalan jaringan virtual Azure, bukan prefiks apa pun. Gateway VPN menerima pemilih lalu lintas apa pun yang diusulkan gateway VPN jarak jauh, terlepas dari apa yang dikonfigurasi di gateway VPN.Misalnya, jika awalan jaringan lokal Anda adalah 10.1.0.0/16 dan 10.2.0.0/16, dan awalan jaringan virtual Anda adalah 192.168.0.0/16 dan 172.16.0.0/16, Anda perlu menentukan pemilih lalu lintas berikut:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

Untuk informasi selengkapnya tentang pemilih lalu lintas berbasis kebijakan, lihat Menyambungkan gateway VPN ke beberapa perangkat VPN berbasis kebijakan lokal.

Mengatur batas waktu ke periode yang lebih singkat menyebabkan IKE melakukan rekey lebih agresif. Koneksi kemudian dapat tampak terputus dalam beberapa instans. Situasi ini mungkin tidak diinginkan jika lokasi lokal Anda lebih jauh dari wilayah Azure tempat gateway VPN berada, atau jika kondisi tautan fisik dapat menyebabkan kehilangan paket. Kami umumnya menyarankan Agar Anda mengatur batas waktu menjadi antara 30 dan 45 detik.

Catatan

Integritas IKEv2 digunakan untuk Integritas dan PRF(fungsi pseudo-random). Jika algoritma Enkripsi IKEv2 yang ditentukan adalah GCM*, nilai yang diteruskan dalam Integritas IKEv2 hanya digunakan untuk PRF dan secara implisit kami mengatur Integritas IKEv2 ke GCM*. Dalam semua kasus lain, nilai yang diteruskan dalam Integritas IKEv2 digunakan untuk Integritas IKEv2 dan PRF.

Grup Diffie-Hellman

Tabel berikut mencantumkan grup Diffie-Hellman terkait yang didukung oleh kebijakan kustom:

| Grup Diffie-Hellman | DHGroup | PFSGroup | Panjang kunci |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | MODP 768-bit |

| 2 | DHGroup2 | PFS2 | MODP 1024-bit |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | MODP 2048-bit |

| 19 | ECP256 | ECP256 | ECP 256-bit |

| 20 | ECP384 | ECP384 | 384-bit ECP |

| 24 | DHGroup24 | PFS24 | MODP 2048-bit |

Lihat RFC3526 dan RFC5114 untuk detail selengkapnya.

Membuat koneksi VPN S2S dengan kebijakan IPsec/IKE

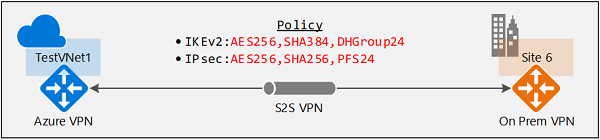

Bagian ini memandu Anda untuk langkah-langkah pembuatan koneksi S2S VPN dengan kebijakan IPsec/IKE. Langkah-langkah berikut membuat koneksi seperti yang diperlihatkan dalam diagram:

Lihat Membuat koneksi S2S VPN untuk instruksi langkah demi langkah yang lebih rinci untuk membuat koneksi S2S VPN.

Anda dapat menjalankan langkah-langkah untuk latihan ini menggunakan Azure Cloud Shell di browser Anda. Jika Anda ingin menggunakan PowerShell langsung dari komputer Anda, instal cmdlet PowerShell Azure Resource Manager. Untuk informasi selengkapnya tentang mengunduh dan menginstal cmdlet PowerShell, lihat Cara menginstal dan mengonfigurasi Azure PowerShell.

Langkah 1 - Membuat jaringan virtual, gateway VPN, dan sumber daya gateway jaringan lokal

Jika Anda menggunakan Azure Cloud Shell, Anda secara otomatis tersambung ke akun Anda dan tidak perlu menjalankan perintah berikut.

Jika Anda menggunakan PowerShell dari komputer, buka konsol PowerShell dan sambungkan ke akun Anda. Untuk informasi selengkapnya, lihat Menggunakan Windows PowerShell dengan Resource Manager. Gunakan contoh berikut untuk membantu Anda menyambungkan:

Connect-AzAccount

Select-AzSubscription -SubscriptionName <YourSubscriptionName>

1. Deklarasikan variabel Anda

Untuk latihan ini, kita mulai dengan mendeklarasikan variabel. Anda dapat mengganti variabel dengan variabel Anda sendiri sebelum menjalankan perintah.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.1.0.0/16"

$FESubPrefix1 = "10.1.0.0/24"

$BESubPrefix1 = "10.1.1.0/24"

$GWSubPrefix1 = "10.1.255.0/27"

$DNS1 = "8.8.8.8"

$GWName1 = "VNet1GW"

$GW1IPName1 = "VNet1GWIP1"

$GW1IPconf1 = "gw1ipconf1"

$Connection16 = "VNet1toSite6"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

2. Buat jaringan virtual, gateway VPN, dan gateway jaringan lokal

Sampel berikut membuat jaringan virtual, TestVNet1, dengan tiga subnet, dan gateway VPN. Saat mengganti nilai, pastikan Anda selalu menamai subnet gateway dengan GatewaySubnet. Penamaan selain itu akan membuat gateway Anda gagal. Dibutuhkan waktu 45 menit atau lebih untuk membuat gateway jaringan virtual. Selama waktu ini, jika Anda menggunakan Azure Cloud Shell, koneksi Anda mungkin kehabisan waktu. Ini tidak memengaruhi perintah buat gateway.

New-AzResourceGroup -Name $RG1 -Location $Location1

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1

$besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11 -Subnet $fesub1,$besub1,$gwsub1

$gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1

Buat Gateway Jaringan Lokal. Anda mungkin perlu menyambungkan kembali dan mendeklarasikan variabel berikut lagi jika Azure Cloud Shell kehabisan waktu.

Mendeklarasikan variabel.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

$GWName1 = "VNet1GW"

$Connection16 = "VNet1toSite6"

Buat gateway jaringan lokal Site6.

New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

Langkah 2 - Membuat koneksi S2S VPN dengan kebijakan IPsec/IKE

1. Membuat kebijakan IPsec/IKE

Contoh skrip berikut membuat kebijakan IPsec/IKE dengan algoritma dan parameter berikut:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA256, Tanpa PFS, Masa pakai SA 14400 detik & 102400000KB

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Jika Anda menggunakan GCMAES untuk IPsec, Anda harus menggunakan algoritma GCMAES dan panjang kunci yang sama untuk enkripsi dan integritas IPsec. Untuk contoh di atas, parameter yang sesuai adalah "-IpsecEncryption GCMAES256 -IpsecIntegrity GCMAES256" saat menggunakan GCMAES256.

2. Buat koneksi S2S VPN dengan kebijakan IPsec/IKE

Buat koneksi S2S VPN dan terapkan kebijakan IPsec/IKE yang dibuat sebelumnya.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1

New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'

Anda dapat secara opsional menambahkan "-UsePolicyBasedTrafficSelectors $True" ke cmdlet buat koneksi untuk mengaktifkan gateway Vpn Azure untuk terhubung ke perangkat VPN lokal berbasis kebijakan.

Penting

Setelah kebijakan IPsec/IKE ditentukan pada koneksi, gateway Azure VPN hanya akan mengirim atau menerima proposal IPsec/IKE dengan algoritma kriptografi tertentu dan kekuatan kunci pada koneksi tertentu. Pastikan perangkat VPN lokal Anda untuk koneksi menggunakan atau menerima kombinasi kebijakan yang tepat, jika tidak terowongan VPN S2S tidak akan terbentuk.

Membuat koneksi VNet-ke-VNet dengan kebijakan IPsec/IKE

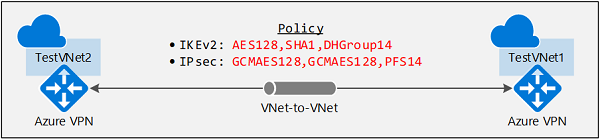

Langkah-langkah membuat koneksi VNet-to-VNet dengan kebijakan IPsec/IKE mirip dengan koneksi S2S VPN. Langkah-langkah berikut membuat koneksi seperti yang diperlihatkan dalam diagram:

Lihat Membuat koneksi VNet-to-VNet untuk langkah-langkah lebih rinci untuk membuat koneksi VNet-to-VNet.

Langkah 1: Buat jaringan virtual kedua dan gateway VPN

1. Deklarasikan variabel Anda

$RG2 = "TestRG2"

$Location2 = "EastUS"

$VNetName2 = "TestVNet2"

$FESubName2 = "FrontEnd"

$BESubName2 = "Backend"

$GWSubName2 = "GatewaySubnet"

$VNetPrefix21 = "10.21.0.0/16"

$VNetPrefix22 = "10.22.0.0/16"

$FESubPrefix2 = "10.21.0.0/24"

$BESubPrefix2 = "10.22.0.0/24"

$GWSubPrefix2 = "10.22.255.0/27"

$DNS2 = "8.8.8.8"

$GWName2 = "VNet2GW"

$GW2IPName1 = "VNet2GWIP1"

$GW2IPconf1 = "gw2ipconf1"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

2. Buat jaringan virtual kedua dan gateway VPN

New-AzResourceGroup -Name $RG2 -Location $Location2

$fesub2 = New-AzVirtualNetworkSubnetConfig -Name $FESubName2 -AddressPrefix $FESubPrefix2

$besub2 = New-AzVirtualNetworkSubnetConfig -Name $BESubName2 -AddressPrefix $BESubPrefix2

$gwsub2 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName2 -AddressPrefix $GWSubPrefix2

New-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2 -Location $Location2 -AddressPrefix $VNetPrefix21,$VNetPrefix22 -Subnet $fesub2,$besub2,$gwsub2

$gw2pip1 = New-AzPublicIpAddress -Name $GW2IPName1 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$vnet2 = Get-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gw2ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf1 -Subnet $subnet2 -PublicIpAddress $gw2pip1

New-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2 -Location $Location2 -IpConfigurations $gw2ipconf1 -GatewayType Vpn -VpnType RouteBased -VpnGatewayGeneration Generation2 -GatewaySku VpnGw2

Diperlukan waktu sekitar 45 menit atau lebih untuk membuat gateway VPN.

Langkah 2: Membuat koneksi VNet-toVNet dengan kebijakan IPsec/IKE

Mirip dengan koneksi VPN S2S, buat kebijakan IPsec/IKE, lalu terapkan kebijakan ke koneksi baru. Jika Anda menggunakan Azure Cloud Shell, koneksi Anda mungkin telah kehabisan waktu. Jika demikian, sambungkan kembali dan sebutkan variabel yang diperlukan lagi.

$GWName1 = "VNet1GW"

$GWName2 = "VNet2GW"

$RG1 = "TestRG1"

$RG2 = "TestRG2"

$Location1 = "EastUS"

$Location2 = "EastUS"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

1. Buat kebijakan IPsec/IKE

Contoh skrip berikut membuat kebijakan IPsec/IKE dengan algoritma dan parameter berikut:

- IKEv2: AES128, SHA1, DHGroup14

- IPsec: GCMAES128, GCMAES128, PFS24, MASA Pakai SA 14400 detik & 102400000KB

$ipsecpolicy2 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption GCMAES128 -IpsecIntegrity GCMAES128 -PfsGroup PFS24 -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

2. Buat koneksi VNet-ke-VNet dengan kebijakan IPsec/IKE

Buat koneksi VNet-ke-VNet dan terapkan kebijakan IPsec/IKE yang Anda buat. Dalam contoh ini, kedua gateway berada dalam langganan yang sama. Jadi dimungkinkan untuk membuat dan mengonfigurasi kedua koneksi dengan kebijakan IPsec/IKE yang sama dalam sesi PowerShell yang sama.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$vnet2gw = Get-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2

New-AzVirtualNetworkGatewayConnection -Name $Connection12 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet2gw -Location $Location1 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

New-AzVirtualNetworkGatewayConnection -Name $Connection21 -ResourceGroupName $RG2 -VirtualNetworkGateway1 $vnet2gw -VirtualNetworkGateway2 $vnet1gw -Location $Location2 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

Penting

Setelah kebijakan IPsec/IKE ditentukan pada koneksi, gateway Azure VPN hanya akan mengirim atau menerima proposal IPsec/IKE dengan algoritma kriptografi tertentu dan kekuatan kunci pada koneksi tertentu. Pastikan kebijakan IPsec untuk kedua koneksi sama, jika tidak koneksi VNet-to-VNet tidak akan tersambung.

Setelah Anda menyelesaikan langkah-langkah ini, koneksi dibuat dalam beberapa menit, dan Anda akan memiliki topologi jaringan berikut seperti yang ditunjukkan di awal:

Memperbarui kebijakan IPsec/IKE untuk koneksi

Bagian terakhir menunjukkan kepada Anda cara mengelola kebijakan IPsec/IKE untuk koneksi S2S atau VNet-to-VNet yang sudah ada. Latihan berikut memandikan Anda melalui operasi berikut pada koneksi:

- Tampilkan kebijakan IPsec/IKE dari satu koneksi

- Menambahkan atau memperbarui kebijakan IPsec/IKE ke koneksi

- Menghapus kebijakan IPsec/IKE dari koneksi

Langkah yang sama berlaku untuk koneksi S2S dan VNet-to-VNet.

Penting

Kebijakan IPsec/IKE hanya didukung pada gateway VPN berbasis rute Standard dan HighPerformance. Kebijakan ini tidak berfungsi pada SKU gateway Dasar atau gateway VPN berbasis kebijakan.

1. Tampilkan kebijakan IPsec/IKE untuk koneksi

Contoh berikut menunjukkan cara mengonfigurasi kebijakan IPsec/IKE pada koneksi. Skrip juga berlanjut dari latihan di atas.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

Perintah terakhir mencantumkan kebijakan IPsec/IKE saat ini yang dikonfigurasi pada koneksi, jika ada. Contoh berikut adalah contoh output untuk koneksi:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES256

IkeIntegrity : SHA384

DhGroup : DHGroup24

PfsGroup : PFS24

Jika tidak ada kebijakan IPsec/IKE yang dikonfigurasi, perintah (PS> $connection 6. IpsecPolicies) mendapatkan pengembalian kosong. Ini tidak berarti IPsec/IKE tidak dikonfigurasi pada koneksi, tetapi tidak ada kebijakan IPsec/IKE kustom. Koneksi aktual menggunakan kebijakan default yang dinegosiasikan antara perangkat VPN lokal Anda dan gateway VPN Azure.

2. Memperbarui kebijakan IPsec/IKE untuk koneksi

Langkah-langkah untuk menambahkan kebijakan baru atau memperbarui kebijakan yang ada pada koneksi adalah sama: membuat kebijakan baru kemudian menerapkan kebijakan baru ke koneksi.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$newpolicy6 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6

Untuk mengaktifkan "UsePolicyBasedTrafficSelectors" saat menyambungkan ke perangkat VPN berbasis kebijakan lokal, tambahkan parameter "-UsePolicyBaseTrafficSelectors" ke cmdlet, atau setel ke $False untuk menonaktifkan opsi:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -UsePolicyBasedTrafficSelectors $True

Mirip dengan "UsePolicyBasedTrafficSelectors", mengonfigurasi batas waktu DPD dapat dilakukan di luar kebijakan IPsec yang diterapkan:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -DpdTimeoutInSeconds 30

Baik/pemilih lalu lintas berbasis kebijakan dan opsi batas waktu DPD dapat ditentukan dengan kebijakan Default, tanpa kebijakan IPsec/IKE kustom, jika diinginkan.

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $True -DpdTimeoutInSeconds 30

Anda bisa mendapatkan koneksi lagi untuk memeriksa apakah kebijakan telah diperbarui. Untuk memeriksa koneksi untuk kebijakan yang diperbarui, jalankan perintah berikut.

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

Contoh output:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES128

IkeIntegrity : SHA1

DhGroup : DHGroup14

PfsGroup : None

3. Menghapus kebijakan IPsec/IKE dari koneksi

Setelah Anda menghapus kebijakan kustom dari koneksi, Azure VPN gateway akan kembali ke daftar default proposal IPsec / IKE dan bernegosiasi ulang lagi dengan perangkat VPN lokal Anda.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$currentpolicy = $connection6.IpsecPolicies[0]

$connection6.IpsecPolicies.Remove($currentpolicy)

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6

Anda dapat menggunakan skrip yang sama untuk memeriksa apakah kebijakan telah dihapus dari koneksi.

Tanya Jawab Umum kebijakan IPsec/IKE

Untuk melihat pertanyaan yang sering diajukan, buka bagian kebijakan IPsec/IKE dari FAQ VPN Gateway.

Langkah berikutnya

Lihat Hubungkan beberapa perangkat VPN berbasis kebijakan lokal untuk informasi selengkapnya tentang pemilih lalu lintas berbasis kebijakan.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk