Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

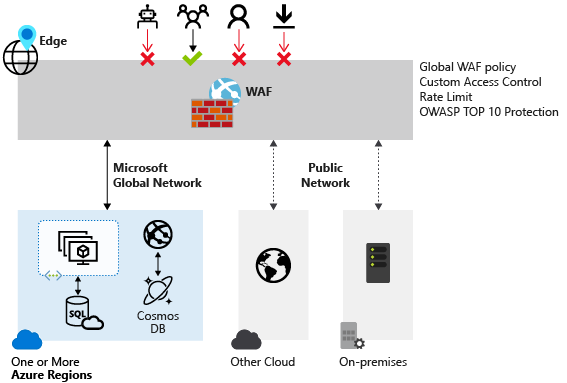

Azure Web Application Firewall di Azure Front Door memberikan perlindungan terpusat untuk aplikasi web Anda. Firewall aplikasi web (WAF) melindungi layanan web Anda dari eksploitasi dan kerentanan umum. Ini membuat layanan Anda sangat tersedia untuk para pengguna Anda dan membantu Anda memenuhi persyaratan kepatuhan.

Azure Web Application Firewall di Azure Front Door adalah solusi global dan terpusat. WAF ini disebarkan di lokasi tepi jaringan Azure di seluruh dunia. Aplikasi web berkemampuan WAF memeriksa setiap permintaan masuk yang dikirimkan oleh Azure Front Door di tepi jaringan.

WAF mencegah serangan berbahaya yang dekat dengan sumber serangan sebelum memasuki jaringan virtual Anda. Anda mendapatkan perlindungan global dalam skala besar tanpa mengorbankan performa. Kebijakan WAF dengan mudah ditautkan ke profil Azure Front Door apa pun di langganan Anda. Aturan baru dapat disebarkan dalam beberapa menit, sehingga Anda dapat merespons dengan cepat terhadap perubahan pola ancaman.

Catatan

Untuk beban kerja web, sebaiknya gunakan perlindungan Azure DDoS dan firewall aplikasi web untuk melindungi dari serangan DDoS yang muncul. Opsi lain adalah menggunakan Azure Front Door bersama dengan firewall aplikasi web. Azure Front Door menawarkan perlindungan tingkat platform terhadap serangan DDoS tingkat jaringan. Untuk informasi selengkapnya, lihat garis besar keamanan untuk layanan Azure.

Azure Front Door memiliki dua tingkatan:

- Standar

- Premi

Azure Web Application Firewall terintegrasi secara asli dengan Azure Front Door Premium dengan kemampuan penuh. Untuk Azure Front Door Standard, hanya aturan kustom yang didukung.

Proteksi

Azure Web Application Firewall melindungi:

- Melindungi aplikasi web dari kerentanan dan serangan web tanpa modifikasi pada kode back-end.

- Melindungi aplikasi web dari bot berbahaya dengan menggunakan Seperangkat Aturan Reputasi IP.

- Aplikasi terhadap serangan DDoS. Untuk informasi selengkapnya, lihat Perlindungan DDoS aplikasi.

Kebijakan dan aturan WAF

Anda dapat mengonfigurasi kebijakan WAF dan mengaitkan kebijakan tersebut ke satu atau beberapa domain Azure Front Door untuk perlindungan. Kebijakan WAF terdiri dari dua jenis aturan keamanan:

- Aturan kustom yang dibuat pelanggan.

- Seperangkat aturan terkelola yang merupakan kumpulan aturan yang telah dikonfigurasi sebelumnya yang dikelola Azure.

Ketika keduanya tersedia, aturan kustom diproses sebelum memproses aturan dalam seperangkat aturan terkelola. Aturan dibuat dari kondisi pencocokan, prioritas, dan tindakan. Jenis tindakan yang didukung adalah ALLOW, BLOCK, LOG, dan REDIRECT. Anda dapat membuat kebijakan yang dikustomisasi secara keseluruhan untuk memenuhi persyaratan perlindungan aplikasi spesifik Anda dengan menggabungkan aturan terkelola dan aturan kustom.

Aturan dalam kebijakan diproses dalam urutan prioritas. Prioritas adalah bilangan bulat unik yang menentukan urutan aturan untuk diproses. Nilai bilangan bulat yang lebih kecil menunjukkan prioritas yang lebih tinggi, dan aturan tersebut dievaluasi sebelum aturan dengan nilai bilangan bulat yang lebih tinggi. Setelah aturan dicocokkan, tindakan terkait yang ditentukan dalam aturan diterapkan ke permintaan. Setelah pertandingan tersebut selesai diproses, aturan yang memiliki prioritas lebih rendah tidak diproses lebih lanjut.

Aplikasi web yang dikirimkan oleh Azure Front Door hanya dapat memiliki satu kebijakan WAF yang terkait dengannya pada satu waktu. Namun, Anda dapat memiliki konfigurasi Azure Front Door tanpa kebijakan WAF apa pun yang terkait dengannya. Jika kebijakan WAF tersedia, kebijakan ini direplikasi ke semua lokasi tepi kami untuk memastikan kebijakan keamanan yang konsisten di seluruh dunia.

Mode WAF

Anda dapat mengonfigurasi kebijakan WAF untuk dijalankan dalam dua mode:

- Deteksi: Saat WAF berjalan dalam mode deteksi, WAF hanya memantau dan mencatat permintaan dan aturan WAF yang cocok ke log WAF. Tidak mengambil tindakan lain. Anda dapat mengaktifkan diagnostik pengelogan untuk Azure Front Door. Saat Anda menggunakan portal, buka bagian Diagnostik.

- Pencegahan: Dalam mode pencegahan, WAF mengambil tindakan yang ditentukan jika permintaan cocok dengan aturan. Jika ditemukan kecocokan, aturan dengan prioritas lebih rendah tidak dievaluasi lebih lanjut. Setiap permintaan yang cocok juga dicatat dalam log WAF.

Tindakan WAF

Pelanggan WAF dapat memilih untuk menjalankan salah satu tindakan ketika permintaan memenuhi kondisi aturan.

- Izinkan: Permintaan melewati WAF dan diteruskan ke asal. Tidak ada aturan prioritas lebih rendah yang dapat memblokir permintaan ini.

- Blokir: Permintaan diblokir dan WAF mengirimkan respons ke klien tanpa meneruskan permintaan ke asal.

- Log: Permintaan dicatat dalam log WAF dan WAF terus mengevaluasi aturan prioritas yang lebih rendah.

- Pengalihan: WAF mengalihkan permintaan ke URI yang ditentukan. URI yang ditentukan adalah pengaturan tingkat kebijakan. Setelah konfigurasi, semua permintaan yang cocok dengan tindakan Pengalihan dikirim ke URI tersebut.

- Skor anomali: Skor anomali total ditingkatkan secara bertahap ketika aturan dengan tindakan ini dicocokkan. Tindakan default ini adalah untuk Seperangkat Aturan Default 2.0 atau yang lebih baru. Ini tidak berlaku untuk Seperangkat Aturan Pengelola Bot.

Aturan WAF

Kebijakan WAF dapat terdiri dari dua jenis aturan keamanan:

- Aturan kustom, ditulis oleh pelanggan dan seperangkat aturan terkelola

- Sekumpulan aturan yang telah dikonfigurasi sebelumnya yang dikelola Azure

Aturan yang ditulis kustom

Untuk mengonfigurasi aturan kustom untuk WAF, gunakan kontrol berikut:

- Daftar IP yang diizinkan dan daftar blokir: Anda dapat mengonfigurasi aturan kustom untuk mengontrol akses ke aplikasi web Anda berdasarkan daftar alamat IP klien atau rentang alamat IP. Dua jenis alamat, baik IPv4 dan IPv6, keduanya didukung. Daftar ini dapat dikonfigurasi untuk memblokir atau memperbolehkan permintaan tersebut di mana IP sumber cocok dengan IP dalam daftar.

- Kontrol akses berbasis geografis: Anda dapat mengontrol akses ke aplikasi web Anda berdasarkan kode negara yang terkait dengan alamat IP klien.

- Kontrol akses berbasis parameter HTTP: Anda dapat mendasarkan aturan pada kecocokan untai (karakter) dalam parameter permintaan HTTP/HTTPS. Contohnya termasuk string kueri, arg POST, Request URI, Request Header, dan Request Body.

- Meminta kontrol akses berbasis metode: Anda mendasarkan aturan pada metode permintaan HTTP atas permintaan tersebut. Contohnya termasuk GET, PUT, atau HEAD.

- Batasan ukuran: Anda dapat mendasarkan aturan pada panjang bagian tertentu dari permintaan, seperti string kueri, Uri, atau Isi Permintaan.

- Aturan pembatasan tarif: Aturan pembatasan tarif membatasi lalu lintas yang sangat tinggi dari alamat IP klien mana pun. Anda dapat mengonfigurasi ambang pada jumlah permintaan web yang diizinkan dari IP klien selama durasi satu menit. Aturan ini berbeda dari aturan kustom izinkan/blokir berbasis daftar IP yang mengizinkan semua atau memblokir semua permintaan dari IP klien. Batas laju dapat dikombinasikan dengan kondisi kecocokan lainnya, seperti kecocokan parameter HTTP(S) untuk kontrol laju granular.

Seperangkat aturan yang dikelola Azure

Seperangkat aturan yang dikelola Azure menyediakan cara mudah untuk menyebarkan perlindungan terhadap serangkaian ancaman keamanan umum. Karena Azure mengelola seperangkat aturan ini, aturan diperbarui sesuai kebutuhan untuk melindungi dari tanda tangan serangan baru. Seperangkat Aturan Default yang dikelola Azure menyertakan aturan terhadap kategori ancaman berikut ini:

- Skrip lintas situs

- Serangan Java

- Penyertaan file lokal

- Serangan injeksi PHP

- Eksekusi perintah jarak jauh

- Penyertaan file jarak jauh

- Fiksasi sesi

- Perlindungan terhadap injeksi SQL

- Penyerang protokol

Aturan kustom selalu diterapkan sebelum aturan dalam Kumpulan Aturan Default dievaluasi. Jika permintaan cocok dengan aturan kustom, tindakan aturan terkait diterapkan. Permintaan diblokir atau diteruskan ke bagian belakang. Tidak ada aturan kustom lain atau aturan dalam Seperangkat Aturan Default yang diproses. Anda juga dapat menghapus Kumpulan Aturan Default dari kebijakan WAF Anda.

Untuk informasi selengkapnya, lihat kelompok aturan dan aturan di dalam Seperangkat Aturan Default dari Web Application Firewall.

Seperangkat aturan perlindungan Bot

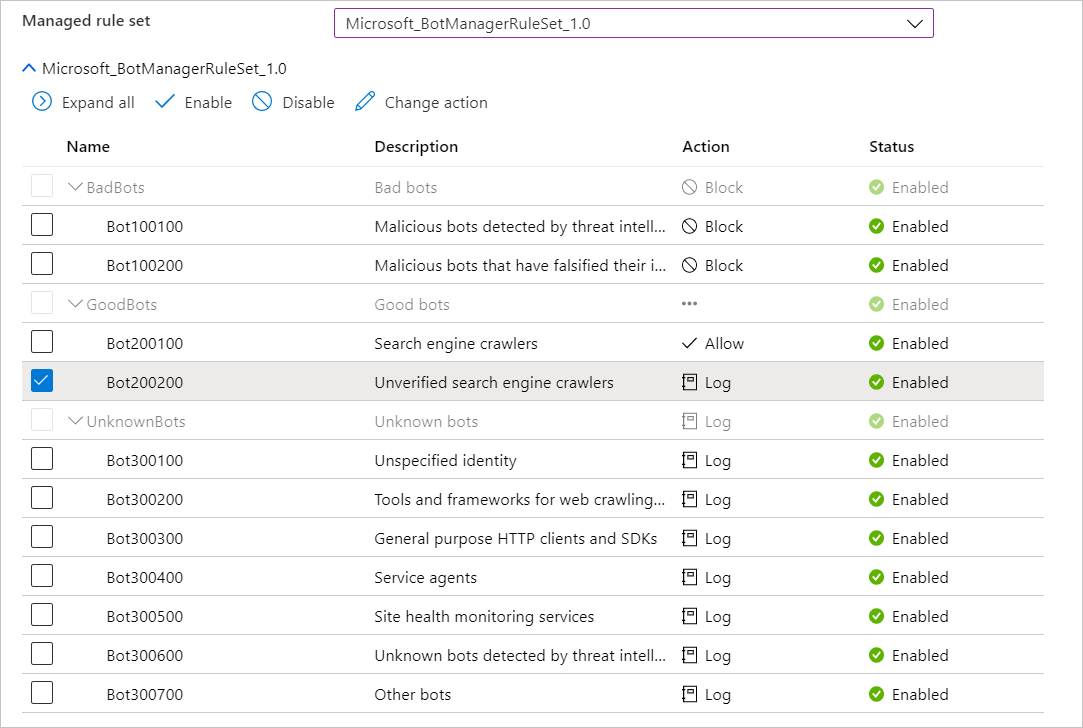

Anda dapat mengaktifkan seperangkat aturan perlindungan bot terkelola untuk mengambil tindakan kustom atas permintaan dari semua kategori bot.

Tiga kategori bot didukung: Buruk, Baik, dan Tidak Diketahui. Platform WAF mengelola dan memperbarui tanda tangan bot secara dinamis.

- Buruk: Bot buruk adalah bot dengan alamat IP dan bot berbahaya yang memalsukan identitas mereka. Bot buruk termasuk alamat IP berbahaya yang bersumber dari umpan reputasi IP dan indikator Kompromi dengan tingkat keyakinan tinggi dari Microsoft Threat Intelligence feed. Bot buruk juga termasuk bot yang mengidentifikasi diri mereka sebagai bot yang baik tetapi alamat IP mereka bukan milik penerbit bot yang sah.

- Bagus: Bot yang baik adalah agen pengguna tepercaya. Aturan bot yang baik dikategorikan ke dalam beberapa kategori untuk memberikan kontrol terperinci atas konfigurasi kebijakan WAF. Kategori ini termasuk bot mesin pencari terverifikasi (seperti Googlebot dan Bingbot), bot pemeriksa tautan yang divalidasi, bot media sosial terverifikasi (seperti Facebookbot dan LinkedInBot), bot iklan terverifikasi, bot pemeriksa konten terverifikasi, dan bot lain-lain yang divalidasi.

- Tidak diketahui: Bot yang tidak diketahui adalah agen pengguna tanpa validasi tambahan. Bot yang tidak diketahui juga menyertakan alamat IP berbahaya yang bersumber dari umpan Intelligence Ancaman Microsoft dengan indikator kompromi IP yang memiliki tingkat keyakinan menengah.

Platform WAF mengelola dan memperbarui tanda tangan bot secara dinamis. Anda dapat mengatur tindakan kustom untuk memblokir, mengizinkan, mencatat, atau mengalihkan untuk berbagai jenis bot.

Jika perlindungan bot diaktifkan, permintaan masuk yang cocok dengan aturan bot diblokir, diizinkan, atau dicatat berdasarkan tindakan yang dikonfigurasi. Bot buruk diblokir, bot yang baik diizinkan, dan bot yang tidak diketahui dicatat secara default. Anda dapat mengatur tindakan kustom untuk memblokir, mengizinkan, mencatat, atau tantangan JS untuk berbagai jenis bot. Anda dapat mengakses log WAF dari akun penyimpanan, pusat aktivitas, analitik log, atau mengirim log ke solusi mitra.

Seperangkat aturan Bot Manager 1.1 tersedia pada versi premium Azure Front Door.

Untuk informasi selengkapnya, lihat Bot Manager 1.1 dan Tantangan JavaScript dari Azure WAF: Menavigasi Medan Ancaman Bot.

Konfigurasi

Anda dapat mengonfigurasi dan menyebarkan semua kebijakan WAF dengan menggunakan portal Azure, REST API, templat Azure Resource Manager, dan Azure PowerShell. Anda juga dapat mengonfigurasi dan mengelola kebijakan Azure WAF dalam skala besar dengan menggunakan integrasi Firewall Manager. Untuk informasi selengkapnya, lihat Menggunakan Azure Firewall Manager untuk mengelola kebijakan Azure Web Application Firewall.

Pemantauan

Pemantauan untuk WAF di Azure Front Door terintegrasi dengan Azure Monitor untuk melacak pemberitahuan dan dengan mudah memantau tren lalu lintas. Untuk informasi selengkapnya, lihat Pengelogan dan pemantauan Azure Web Application Firewall .

Langkah berikutnya

- Pelajari tentang Azure Web Application Firewall di Azure Application Gateway.

- Pelajari selengkapnya tentang keamanan jaringan Azure.