Melindungi Azure OpenAI menggunakan Azure Web Application Firewall di Azure Front Door

Ada semakin banyak perusahaan yang menggunakan API Azure OpenAI, dan jumlah dan kompleksitas serangan keamanan terhadap aplikasi web terus berkembang. Strategi keamanan yang kuat diperlukan untuk melindungi API Azure OpenAI dari berbagai serangan aplikasi web.

Azure Web Application Firewall (WAF) adalah produk Azure Networking yang melindungi aplikasi web dan API dari berbagai serangan web 10 teratas OWASP, Kerentanan Umum dan Eksposur (CVE), dan serangan bot berbahaya.

Artikel ini menjelaskan cara menggunakan Azure Web Application Firewall (WAF) di Azure Front Door untuk melindungi titik akhir Azure OpenAI.

Prasyarat

Jika Anda tidak memiliki langganan Azure, buat akun gratis sebelum Anda memulai.

Membuat instans Azure OpenAI menggunakan model gpt-35-turbo

Pertama, buat instans OpenAI.

Buat instans Azure OpenAI dan sebarkan model gpt-35-turbo menggunakan Buat dan sebarkan sumber daya Azure OpenAI Service.

Identifikasi titik akhir Azure OpenAI dan kunci API.

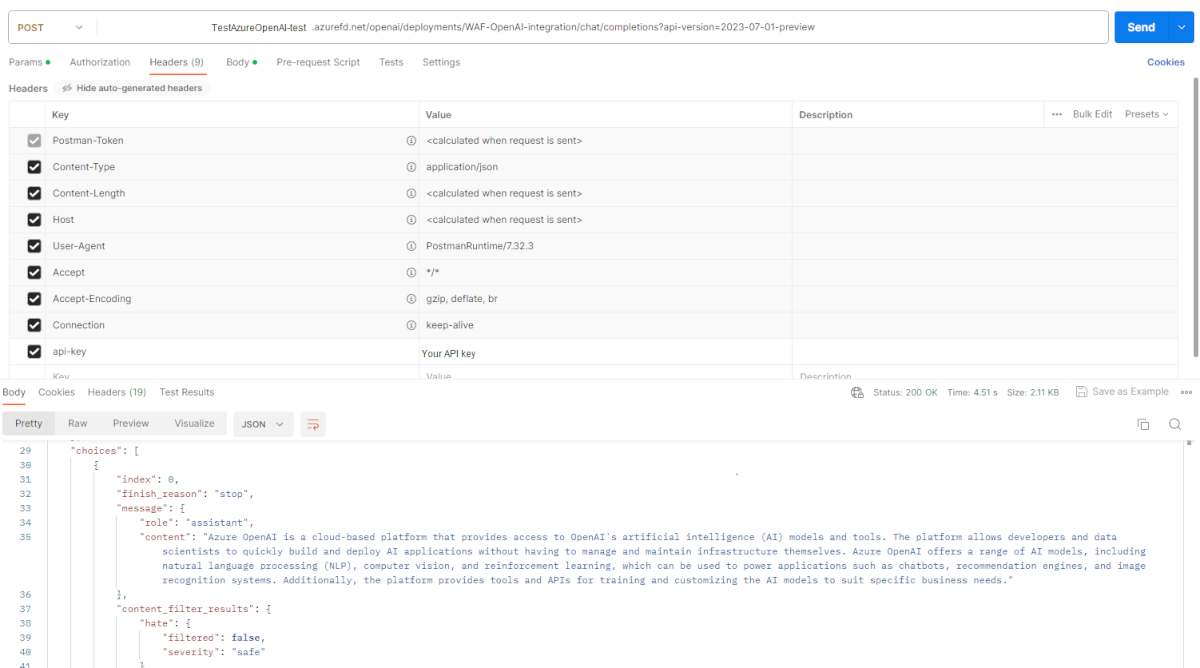

Buka studio Azure OpenAI dan buka opsi Obrolan di bawah Playground. Gunakan opsi Tampilkan kode untuk menampilkan titik akhir dan kunci API.

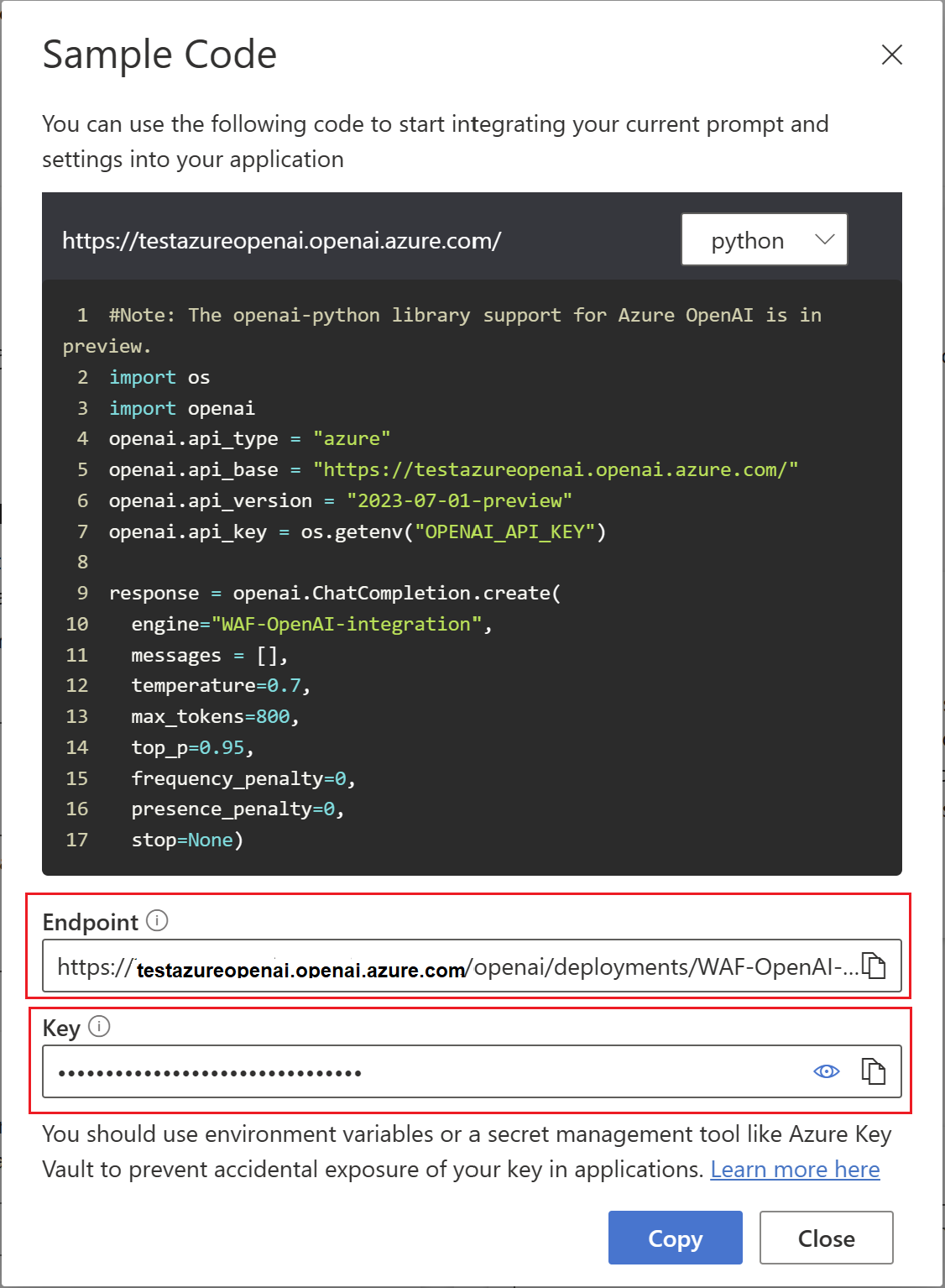

Validasi panggilan Azure OpenAI menggunakan metode pengujian API favorit Anda, seperti Visual Studio atau Insomnia. Gunakan titik akhir Azure OpenAPI dan nilai kunci api yang ditemukan di langkah-langkah sebelumnya. Gunakan baris kode ini dalam isi POST:

{ "model":"gpt-35-turbo", "messages": [ { "role": "user", "content": "What is Azure OpenAI?" } ] }Sebagai respons terhadap POST, Anda harus menerima 200 OK:

Azure OpenAI juga menghasilkan respons menggunakan model GPT.

Membuat instans Azure Front Door dengan Azure WAF

Sekarang gunakan portal Azure untuk membuat instans Azure Front Door dengan Azure WAF.

Buat tingkat premium Azure Front Door yang dioptimalkan dengan kebijakan keamanan WAF terkait dalam grup sumber daya yang sama. Gunakan opsi Buat kustom.

Tambahkan titik akhir dan rute.

Tambahkan nama host asal: Nama host asal adalah

testazureopenai.openai.azure.com.Tambahkan kebijakan WAF.

Mengonfigurasi kebijakan WAF untuk melindungi dari aplikasi web dan kerentanan API

Aktifkan kebijakan WAF dalam mode pencegahan dan pastikan Microsoft_DefaultRuleSet_2.1 dan Microsoft_BotManagerRuleSet_1.0 diaktifkan.

Memverifikasi akses ke Azure OpenAI melalui titik akhir Azure Front Door

Sekarang verifikasi titik akhir Azure Front Door Anda.

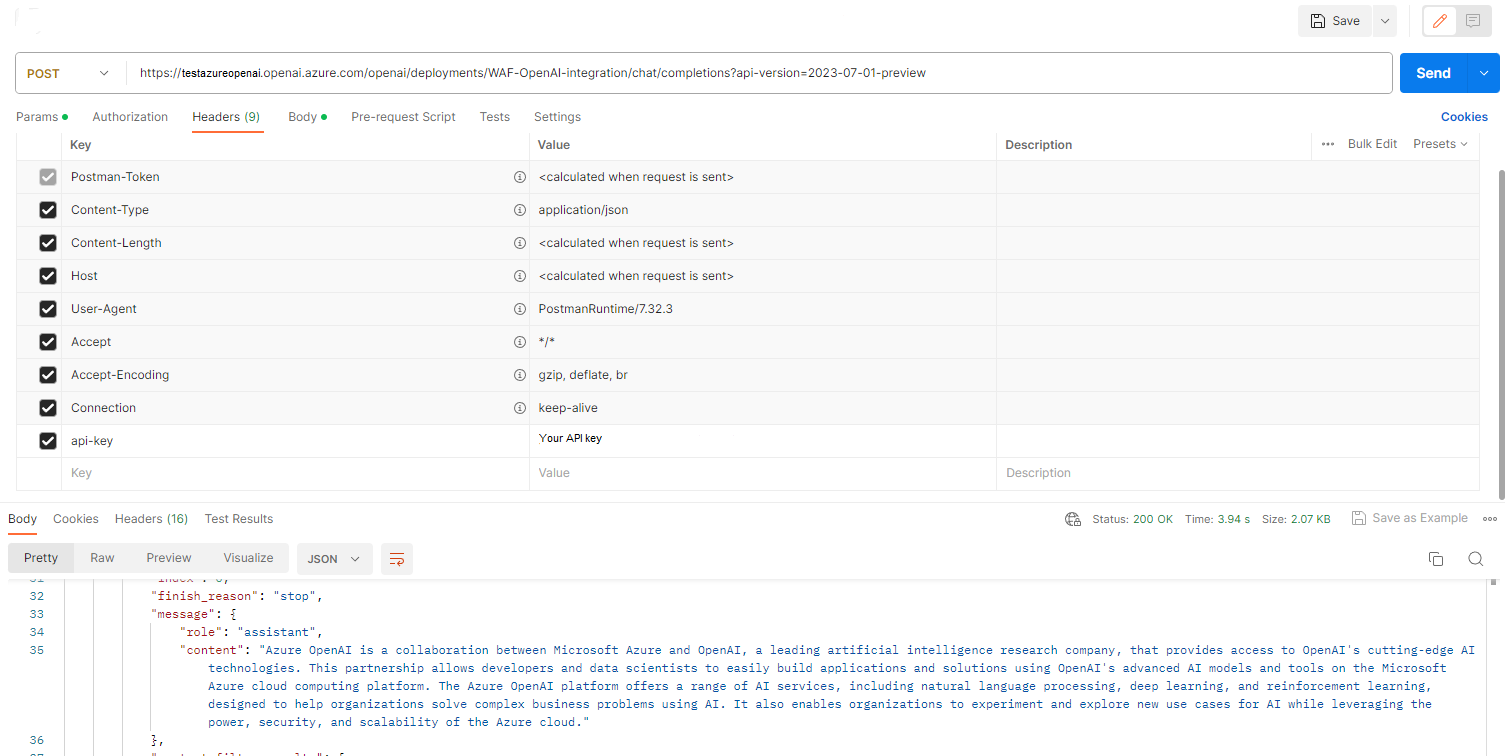

Ambil titik akhir Azure Front Door dari Front Door Manager.

Gunakan metode pengujian API favorit Anda, seperti Visual Studio atau Insomnia untuk mengirim permintaan POST ke titik akhir Azure Front Door.

Azure OpenAI juga menghasilkan respons menggunakan model GPT.

Memvalidasi WAF memblokir serangan OWASP

Kirim permintaan POST yang mensimulasikan serangan OWASP di titik akhir Azure OpenAI. WAF memblokir panggilan dengan kode respons Terlarang 403.

Mengonfigurasi aturan pembatasan IP menggunakan WAF

Untuk membatasi akses ke titik akhir Azure OpenAI ke alamat IP yang diperlukan, lihat Mengonfigurasi aturan pembatasan IP dengan WAF untuk Azure Front Door.

Masalah umum

Item berikut adalah masalah umum yang mungkin Anda temui saat menggunakan Azure OpenAI dengan Azure Front Door dan Azure WAF.

Anda mendapatkan pesan 401: Akses Ditolak saat mengirim permintaan POST ke titik akhir Azure OpenAI Anda.

Jika Anda mencoba mengirim permintaan POST ke titik akhir Azure OpenAI segera setelah membuatnya, Anda mungkin menerima pesan 401: Akses Ditolak meskipun Anda memiliki kunci API yang benar dalam permintaan Anda. Masalah ini biasanya akan diselesaikan sendiri setelah beberapa waktu tanpa intervensi langsung.

Anda mendapatkan pesan 415: Jenis Media yang Tidak Didukung saat Anda mengirim permintaan POST ke titik akhir Azure OpenAI Anda.

Jika Anda mencoba mengirim permintaan POST ke titik akhir Azure OpenAI Anda dengan header

text/plainTipe Konten, Anda akan mendapatkan pesan ini. Pastikan untuk memperbarui header Content-Type Anda keapplication/jsondi bagian header di pengujian Anda.