Membuat kebijakan Web Application Firewall untuk Application Gateway

Mengaitkan kebijakan WAF dengan pendengar memungkinkan beberapa situs di belakang satu WAF dilindungi oleh kebijakan yang berbeda. Misalnya, jika ada lima situs di belakang WAF Anda, Anda dapat memiliki lima kebijakan WAF terpisah (satu untuk setiap pendengar) untuk menyesuaikan pengecualian, aturan kustom, kumpulan aturan terkelola untuk satu situs tanpa memengaruhi empat kebijakan lainnya. Jika ingin satu kebijakan berlaku untuk semua situs, Anda bisa mengaitkan kebijakan dengan Application Gateway, bukan pendengar individual, untuk menerapkannya secara global. Kebijakan juga dapat diterapkan ke aturan perutean berbasis jalur.

Anda dapat membuat kebijakan sebanyak yang Anda inginkan. Setelah Anda membuatnya, kebijakan harus dikaitkan dengan Application Gateway agar berlaku, tetapi dapat dikaitkan dengan kombinasi Application Gateway dan pendengar.

Jika Application Gateway Anda memiliki kebijakan terkait, lalu Anda mengaitkan kebijakan yang berbeda ke pendengar di Application Gateway tersebut, kebijakan pendengar berlaku, tetapi hanya untuk pendengar tempat mereka ditetapkan. Kebijakan Application Gateway masih berlaku untuk semua pendengar yang tidak menerapkan kebijakan khusus untuk mereka.

Catatan

Setelah Kebijakan Firewall dikaitkan dengan WAF, harus selalu ada kebijakan yang terkait dengan WAF tersebut. Anda dapat menimpa kebijakan tersebut, tetapi memisahkan kebijakan dari WAF sepenuhnya tidak didukung.

Semua pengaturan WAF Web Application Firewall baru (aturan kustom, konfigurasi ruleset terkelola, pengecualian, dll.) berada di dalam Kebijakan WAF. Jika Anda memiliki WAF yang sudah ada, pengaturan ini mungkin masih ada di konfigurasi WAF Anda. Untuk langkah-langkah tentang cara pindah ke Kebijakan WAF baru, lihat Meningkatkan Konfigurasi WAF Anda ke Kebijakan WAF nanti di artikel ini.

Kebijakan WAF harus dalam status diaktifkan untuk memeriksa lalu lintas permintaan, mencatat peristiwa, dan mengambil tindakan atas permintaan. Kebijakan WAF dalam mode deteksi akan mencatat peristiwa ketika aturan WAF dipicu tetapi tidak akan mengambil tindakan lain. Kebijakan dalam mode pencegahan akan mengambil tindakan atas permintaan serta mencatat peristiwa di log.

Buat kebijakan

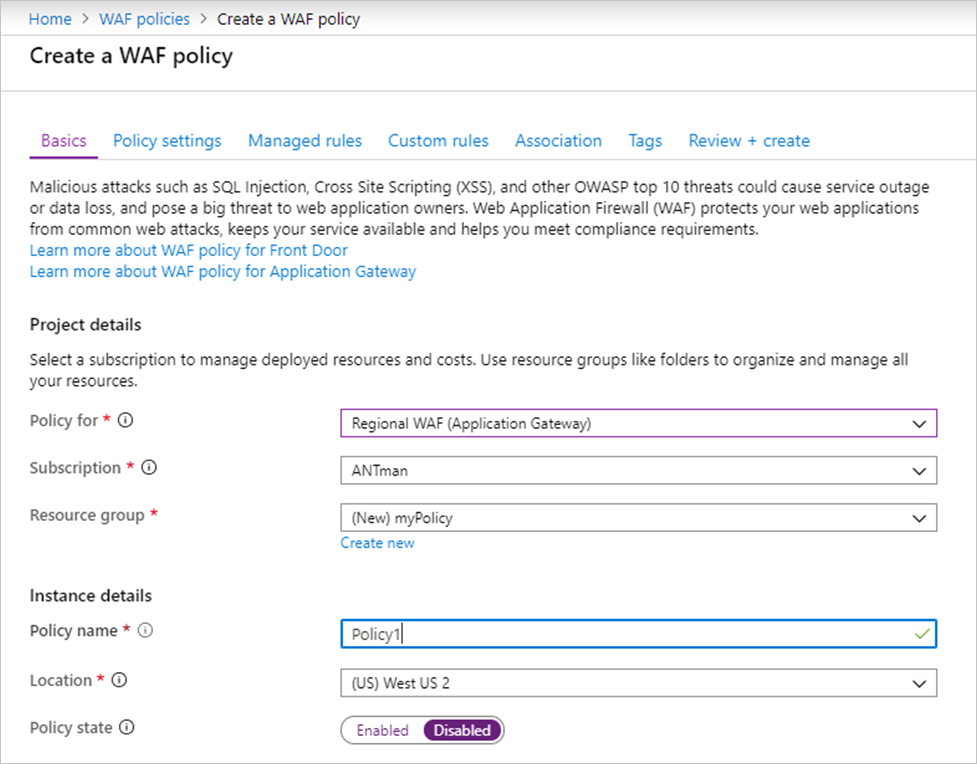

Pertama, buat kebijakan WAF dasar dengan Seperangkat Aturan Default (DRS) terkelola menggunakan portal Azure.

Di sisi kiri atas portal, pilih Buat sumber daya. Cari WAF, pilih Web Application Firewall, lalu pilih Buat.

Buka halaman Buat kebijakan WAF, pilih tab Dasar, masukkan informasi berikut dan terima default untuk pengaturan lainnya:

Pengaturan Nilai Kebijakan untuk WAF (Application Gateway) Regional Langganan Pilih nama langganan Anda Grup sumber daya Pilih grup sumber daya Anda Nama Azure Policy Ketikkan nama unik untuk kebijakan WAF Anda. Pada tab Asosiasi, pilih Tambahkan asosiasi, lalu pilih salah satu pengaturan berikut:

Pengaturan Nilai Application Gateway Pilih gateway aplikasi, lalu pilih Tambahkan. Listener HTTP Pilih gateway aplikasi, pilih listener, lalu pilih Tambahkan. Jalur Rute Pilih gateway aplikasi, pilih listener, pilih aturan perutean, lalu pilih Tambahkan. Catatan

Jika Anda menetapkan kebijakan ke Application Gateway (atau pendengar) yang sudah memiliki kebijakan, kebijakan asli akan ditimpa dan digantikan oleh kebijakan baru.

Pilih Tinjau + buat, lalu pilih Buat.

Mengonfigurasi aturan WAF (opsional)

Saat Anda membuat kebijakan WAF, secara default kebijakan tersebut berada dalam mode Deteksi. Dalam mode Deteksi, WAF tidak memblokir permintaan apa pun. Sebagai gantinya, aturan WAF yang cocok dicatat dalam log WAF. Untuk melihat cara kerja WAF, Anda dapat mengubah pengaturan mode menjadi Pencegahan. Dalam mode Pencegahan, aturan pencocokan yang ditentukan dalam Aturan Terkelola Microsoft yang Anda pilih diblokir dan/atau dicatat dalam log WAF.

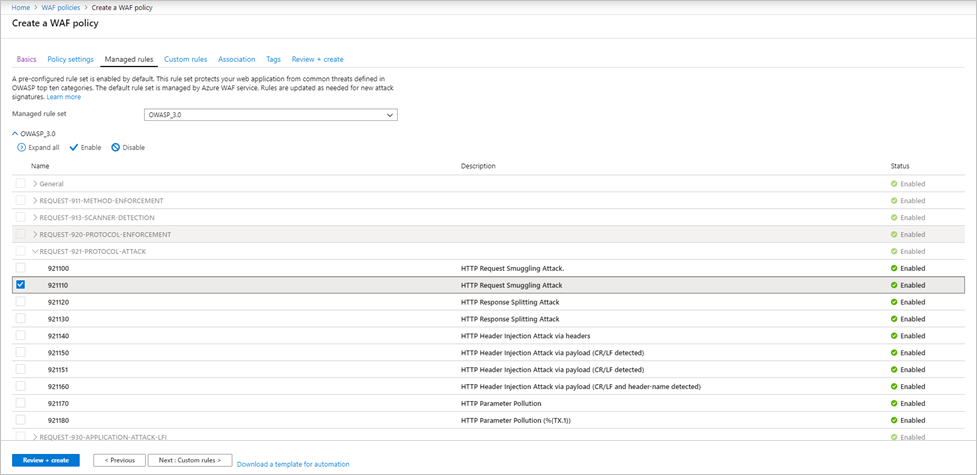

Aturan terkelola

Aturan OWASP yang dikelola Azure diaktifkan secara default. Untuk menonaktifkan aturan individual dalam grup aturan, perluas aturan dalam grup aturan tersebut, pilih kotak centang di depan nomor aturan, lalu pilih Nonaktifkan pada tab di atas.

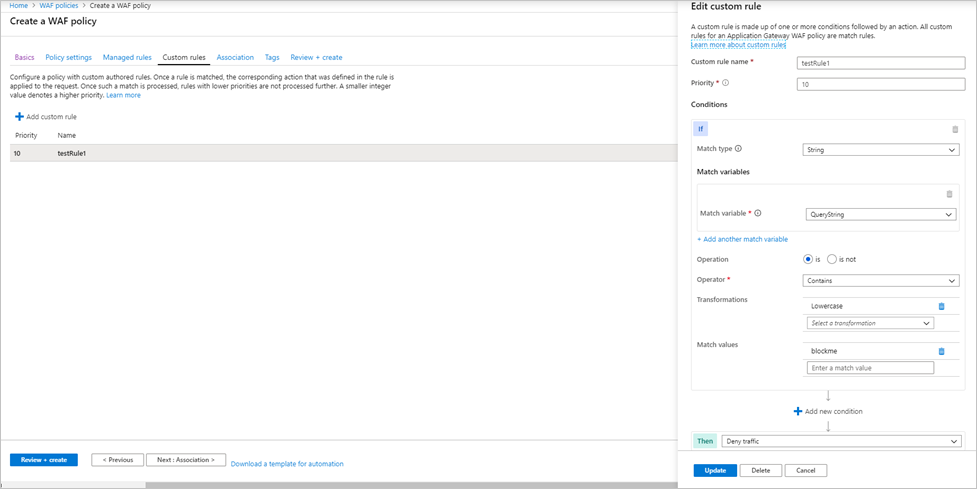

Aturan kustom

Untuk membuat aturan kustom, pilih Tambahkan aturan kustom di bawah tab Aturan kustom. Langkah ini akan membuka halaman konfigurasi aturan kustom. Cuplikan layar berikut ini menampilkan contoh aturan kustom yang dikonfigurasi untuk memblokir permintaan jika string kueri berisi teks blockme.

Meningkatkan Konfigurasi WAF Anda ke Kebijakan WAF

Jika Anda memiliki WAF yang ada, Anda mungkin telah melihat beberapa perubahan di portal. Pertama, Anda perlu mengidentifikasi jenis Kebijakan apa yang telah Anda aktifkan di WAF. Ada tiga status potensial:

- Tidak ada Kebijakan WAF

- Kebijakan khusus Aturan Kustom

- Kebijakan WAF

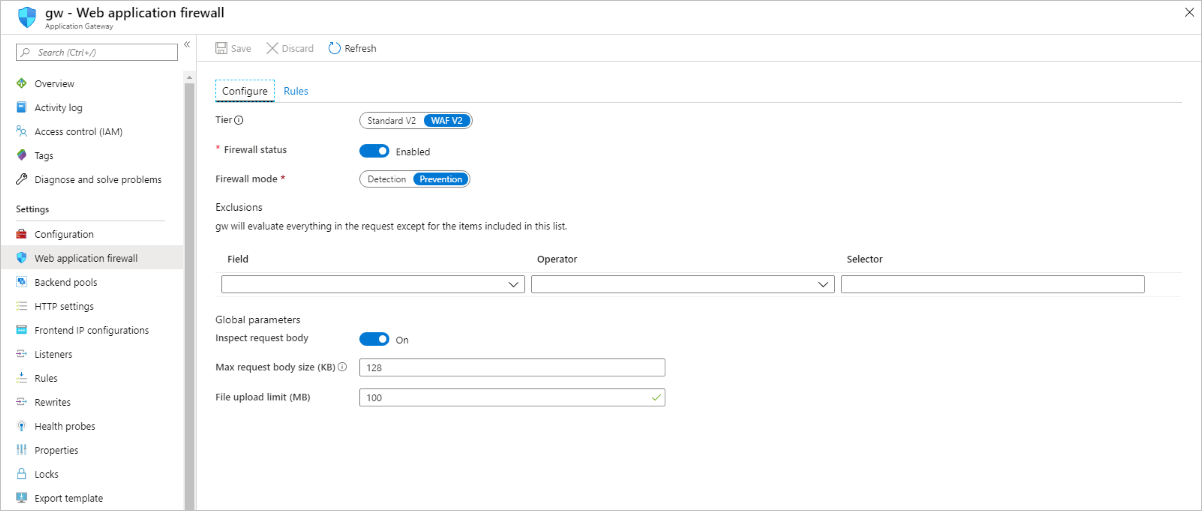

Anda dapat mengetahui status WAF Anda dengan melihatnya di portal. Jika pengaturan WAF terlihat dan dapat diubah dari dalam tampilan Application Gateway, WAF Anda berada dalam status 1.

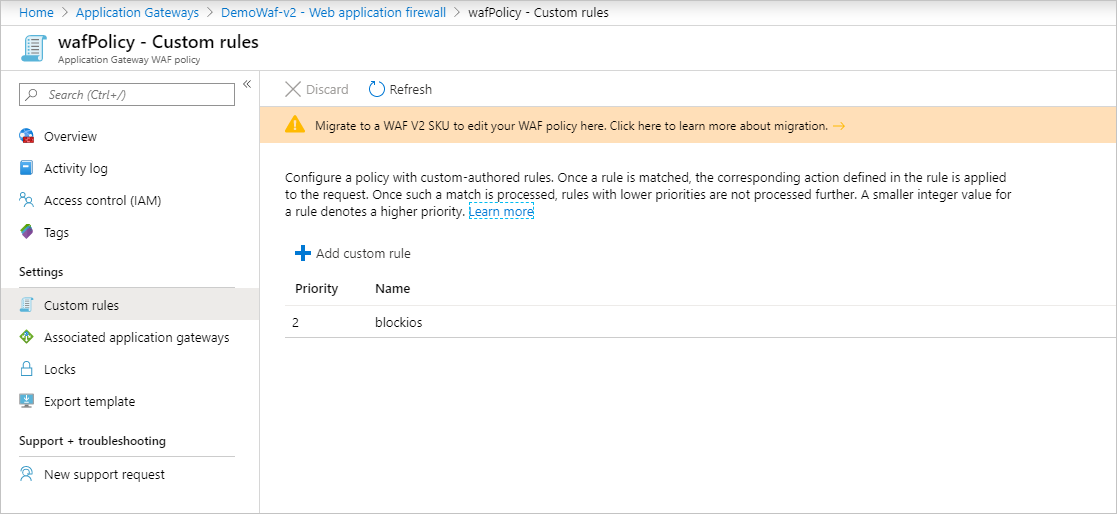

Jika Anda memilih Web Application Firewall dan menunjukkan kebijakan terkait, WAF berada di status 2 atau status 3. Setelah membuka kebijakan, jika hanya menampilkan aturan kustom, dan Application Gateway Terkait, hal tersebut adalah Kebijakan khusus Aturan Kustom.

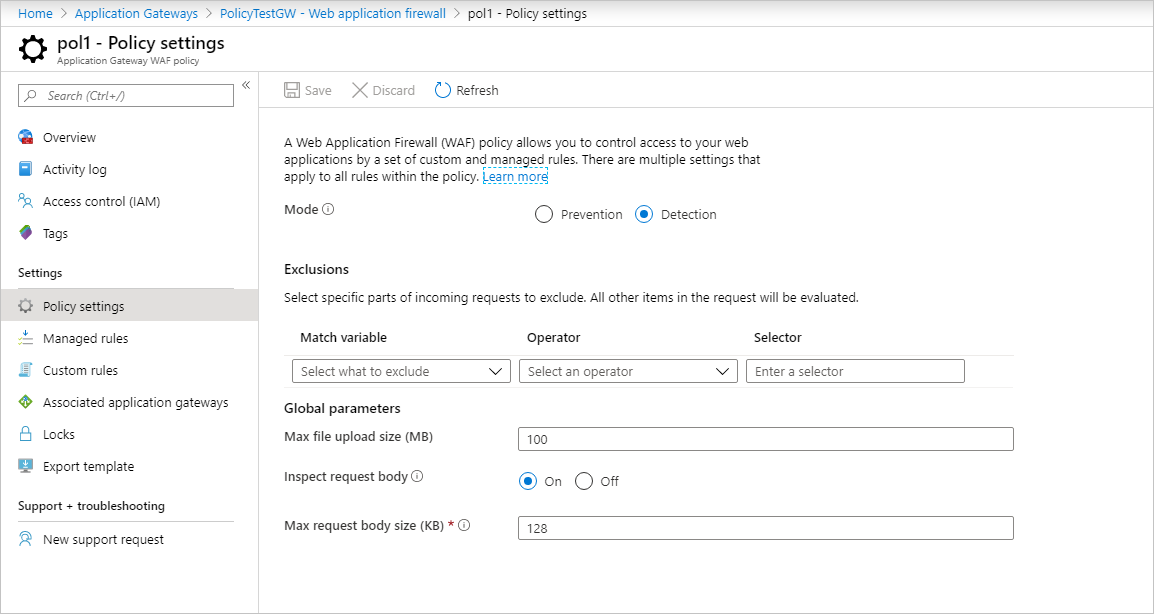

Jika aturan ini juga menampilkan Pengaturan Kebijakan dan Aturan Terkelola, aturan tersebut adalah kebijakan Web Application Firewall lengkap.

Meningkatkan ke Kebijakan WAF

Jika Anda memiliki Kebijakan WAF khusus Aturan Kustom, Anda mungkin ingin pindah ke Kebijakan WAF yang baru. Ke depannya, kebijakan firewall mendukung pengaturan kebijakan WAF, set aturan terkelola, pengecualian, dan grup aturan yang dinonaktifkan. Pada dasarnya, semua konfigurasi WAF yang sebelumnya dilakukan di dalam Application Gateway kini dilakukan melalui Kebijakan WAF.

Pengeditan ke aturan kustom hanya kebijakan WAF yang dinonaktifkan. Untuk mengedit pengaturan WAF apa pun seperti menonaktifkan aturan, menambahkan pengecualian, dll. Anda harus meningkatkan ke sumber daya kebijakan firewall tingkat atas baru.

Untuk melakukannya, buat Kebijakan Web Application Firewall dan kaitkan ke Application Gateway dan pendengar pilihan Anda. Kebijakan baru ini harus sama persis dengan konfigurasi WAF saat ini, yang berarti setiap aturan kustom, pengecualian, aturan yang dinonaktifkan, dll harus disalin ke dalam Kebijakan baru yang Anda buat. Setelah mengaitkan Kebijakan dengan Application Gateway, Anda dapat terus melakukan perubahan pada aturan dan pengaturan WAF Anda. Anda juga dapat melakukannya dengan Azure PowerShell. Untuk informasi selengkapnya, lihat Mengaitkan kebijakan WAF dengan Application Gateway yang sudah ada.

Secara opsional, Anda dapat menggunakan skrip migrasi untuk meningkatkan ke kebijakan WAF. Untuk informasi selengkapnya, lihat Meningkatkan kebijakan Web Application Firewall menggunakan Azure PowerShell.

Mode paksa

Jika tidak ingin menyalin semuanya ke dalam kebijakan yang persis sama dengan konfigurasi Anda saat ini, Anda dapat mengatur WAF ke mode "paksa". Jalankan kode Azure PowerShell berikut untuk menempatkan WAF Anda dalam mode paksa. Kemudian, Anda dapat mengaitkan Kebijakan WAF apa pun ke WAF Anda, meskipun tidak memiliki pengaturan yang sama persis dengan konfigurasi Anda.

$appgw = Get-AzApplicationGateway -Name <your Application Gateway name> -ResourceGroupName <your Resource Group name>

$appgw.ForceFirewallPolicyAssociation = $true

Kemudian,proses melalui langkah-langkah untuk mengaitkan Kebijakan WAF ke gateway aplikasi Anda. Untuk informasi selengkapnya, lihat Mengaitkan Kebijakan WAF dengan Application Gateway yang sudah ada.

Langkah berikutnya

Pelajari lebih lanjut tentang aturan dan grup aturan CRS Web Application Firewall.