Membuat kebijakan deteksi anomali Aplikasi Defender untuk Cloud

Kebijakan deteksi anomali Aplikasi Microsoft Defender untuk Cloud menyediakan analitik perilaku pengguna dan entitas (UEBA) dan pembelajaran mesin (ML) di luar kotak sehingga Anda siap dari awal untuk menjalankan deteksi ancaman tingkat lanjut di seluruh lingkungan cloud Anda. Karena diaktifkan secara otomatis, kebijakan deteksi anomali baru segera memulai proses mendeteksi dan menyusun hasil, yang menargetkan banyak anomali perilaku di seluruh pengguna Anda dan mesin dan perangkat yang terhubung ke jaringan Anda. Selain itu, kebijakan ini mengekspos lebih banyak data dari mesin deteksi Defender untuk Cloud Apps, untuk membantu Anda mempercepat proses investigasi dan berisi ancaman yang sedang berlangsung.

Kebijakan deteksi anomali diaktifkan secara otomatis, tetapi Defender untuk Cloud Apps memiliki periode pembelajaran awal selama tujuh hari di mana tidak semua pemberitahuan deteksi anomali dinaikkan. Setelah itu, karena data dikumpulkan dari konektor API yang dikonfigurasi, setiap sesi dibandingkan dengan aktivitas, ketika pengguna aktif, alamat IP, perangkat, dan sebagainya, terdeteksi selama sebulan terakhir dan skor risiko aktivitas ini. Ketahuilah bahwa mungkin perlu beberapa jam agar data tersedia dari konektor API. Deteksi ini adalah bagian dari mesin deteksi anomali heuristik yang memprofilkan lingkungan Anda dan memicu pemberitahuan sehubungan dengan garis besar yang dipelajari pada aktivitas organisasi Anda. Deteksi ini juga menggunakan algoritma pembelajaran mesin yang dirancang untuk memprofilkan pengguna dan pola masuk untuk mengurangi positif palsu.

Anomali terdeteksi dengan memindai aktivitas pengguna. Risiko dievaluasi dengan melihat lebih dari 30 indikator risiko yang berbeda, dikelompokkan ke dalam faktor risiko, sebagai berikut:

- Alamat IP berisiko

- Kegagalan proses masuk pengguna

- Aktivitas admin

- Akun tidak aktif

- Lokasi

- Perjalanan tidak memungkinkan

- Perangkat dan agen pengguna

- Laju aktivitas

Berdasarkan hasil kebijakan, pemberitahuan keamanan dipicu. Defender untuk Cloud Apps melihat setiap sesi pengguna di cloud Anda dan memberi tahu Anda ketika sesuatu terjadi yang berbeda dari garis besar organisasi Anda atau dari aktivitas reguler pengguna.

Selain pemberitahuan aplikasi Defender untuk Cloud asli, Anda juga akan mendapatkan pemberitahuan deteksi berikut berdasarkan informasi yang diterima dari Microsoft Entra ID Protection:

- Kredensial bocor: Dipicu ketika kredensial pengguna yang valid telah bocor. Untuk informasi selengkapnya, lihat Deteksi kredensial Bocor ID Microsoft Entra.

- Proses masuk riskan: Menggabungkan sejumlah deteksi masuk Microsoft Entra ID Protection ke dalam satu deteksi. Untuk informasi selengkapnya, lihat Deteksi risiko Masuk ID Microsoft Entra.

Kebijakan ini akan muncul di halaman kebijakan Defender untuk Cloud Apps dan dapat diaktifkan atau dinonaktifkan.

Kebijakan deteksi anomali

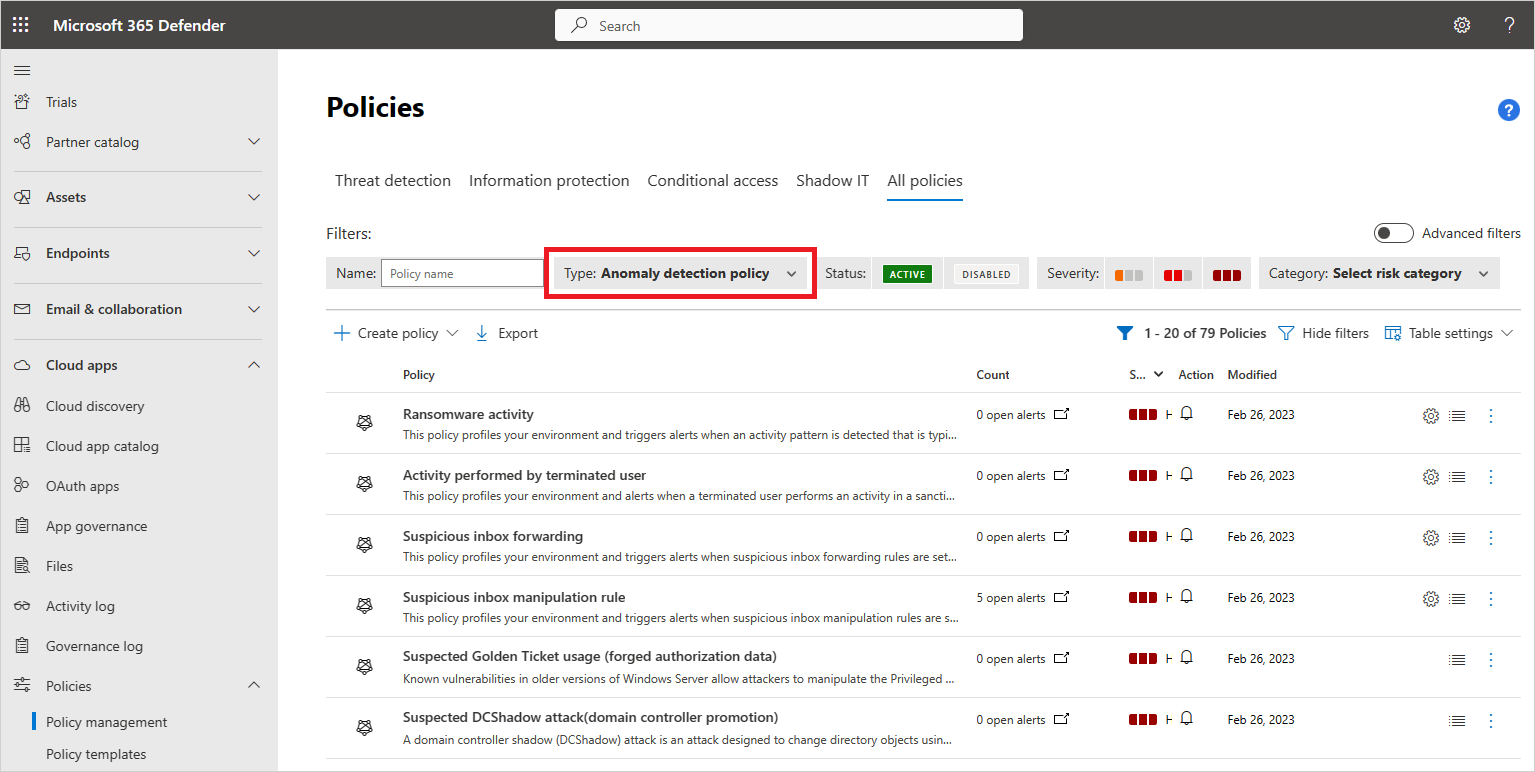

Anda dapat melihat kebijakan deteksi anomali di Portal Pertahanan Microsoft, dengan membuka Aplikasi Cloud -Kebijakan ->>Manajemen kebijakan. Lalu pilih Kebijakan deteksi anomali untuk jenis kebijakan.

Kebijakan deteksi anomali berikut tersedia:

Perjalanan tidak memungkinkan

-

Deteksi ini mengidentifikasi dua aktivitas pengguna (dalam satu atau beberapa sesi) yang berasal dari lokasi yang jauh secara geografis dalam jangka waktu yang lebih singkat dari waktu yang dibutuhkan pengguna untuk melakukan perjalanan dari lokasi pertama ke sesi kedua, menunjukkan bahwa pengguna yang berbeda menggunakan kredensial yang sama. Deteksi ini menggunakan algoritma pembelajaran mesin yang mengabaikan "positif palsu" yang jelas berkontribusi pada kondisi perjalanan yang tidak mungkin, seperti VPN dan lokasi yang secara teratur digunakan oleh pengguna lain di organisasi. Deteksi memiliki periode pembelajaran awal tujuh hari di mana ia mempelajari pola aktivitas pengguna baru. Deteksi perjalanan yang tidak mungkin mengidentifikasi aktivitas pengguna yang tidak biasa dan tidak mungkin di antara dua lokasi. Aktivitas harus cukup tidak biasa untuk dianggap sebagai indikator kompromi dan layak diberitahukan. Untuk membuat ini berfungsi, logika deteksi mencakup berbagai tingkat penindasan untuk mengatasi skenario yang dapat memicu positif palsu, seperti aktivitas VPN, atau aktivitas dari penyedia cloud yang tidak menunjukkan lokasi fisik. Slider sensitivitas memungkinkan Anda memengaruhi algoritma dan menentukan seberapa ketat logika deteksi. Semakin tinggi tingkat sensitivitas, lebih sedikit aktivitas yang akan ditekan sebagai bagian dari logika deteksi. Dengan cara ini, Anda dapat menyesuaikan deteksi sesuai dengan kebutuhan cakupan dan target SNR Anda.

Catatan

- Ketika alamat IP di kedua sisi perjalanan dianggap aman dan penggeser sensitivitas tidak diatur ke Tinggi, perjalanan dipercaya dan dikecualikan dari pemicu deteksi perjalanan Tidak mungkin. Misalnya, kedua belah pihak dianggap aman jika ditandai sebagai perusahaan. Namun, jika alamat IP hanya satu sisi perjalanan dianggap aman, deteksi dipicu seperti biasa.

- Lokasi dihitung pada tingkat negara/wilayah. Ini berarti bahwa tidak akan ada pemberitahuan untuk dua tindakan yang berasal dari negara/wilayah yang sama atau di negara/wilayah yang berbatasan.

Aktivitas dari negara yang jarang

- Deteksi ini mempertimbangkan lokasi aktivitas sebelumnya untuk menentukan lokasi baru dan jarang. Mesin deteksi anomali menyimpan informasi tentang lokasi sebelumnya yang digunakan oleh pengguna. Pemberitahuan dipicu ketika aktivitas terjadi dari lokasi yang baru-baru ini atau tidak pernah dikunjungi oleh pengguna. Untuk mengurangi pemberitahuan positif palsu, deteksi menekan koneksi yang ditandai oleh preferensi umum kepada pengguna.

Deteksi perangkat lunak jahat

Deteksi ini mengidentifikasi file berbahaya di penyimpanan cloud Anda, baik dari aplikasi Microsoft atau aplikasi pihak ketiga Anda. Microsoft Defender untuk Cloud Apps menggunakan inteligensi ancaman Microsoft untuk mengenali apakah file tertentu yang cocok dengan heuristik risiko seperti jenis file dan tingkat berbagi dikaitkan dengan serangan malware yang diketahui dan berpotensi berbahaya. Kebijakan bawaan ini dinonaktifkan secara default. Setelah file berbahaya terdeteksi, Anda kemudian dapat melihat daftar File yang terinfeksi. Pilih nama file malware di laci file untuk membuka laporan malware yang memberi Anda informasi tentang jenis malware yang terinfeksi file.

Gunakan deteksi ini untuk mengontrol unggahan dan unduhan file secara real time dengan kebijakan sesi.

File Sandboxing

Dengan mengaktifkan sandboxing file, file yang sesuai dengan metadata mereka dan berdasarkan heuristik kepemilikan berpotensi berisiko, juga akan dipindai sandbox di lingkungan yang aman. Pemindaian Sandbox dapat mendeteksi file yang tidak terdeteksi berdasarkan sumber inteligensi ancaman.

Defender untuk Cloud Apps mendukung deteksi malware untuk aplikasi berikut:

- Box

- Dropbox

- Ruang Kerja Google

Catatan

- Secara proaktif sandboxing akan dilakukan di aplikasi pihak ketiga (Box, Dropbox dll.). Dalam file OneDrive dan SharePoint sedang dipindai dan dikotakpasir sebagai bagian dari layanan itu sendiri.

- Di Box, Dropbox, dan Google Workspace, Defender untuk Cloud Apps tidak secara otomatis memblokir file, tetapi pemblokiran dapat dilakukan sesuai dengan kemampuan aplikasi dan konfigurasi aplikasi yang ditetapkan oleh pelanggan.

- Jika Anda tidak yakin tentang apakah file yang terdeteksi benar-benar malware atau positif palsu, buka halaman Kecerdasan Keamanan Microsoft di https://www.microsoft.com/wdsi/filesubmission dan kirimkan file untuk analisis lebih lanjut.

Aktivitas dari alamat IP anonim

- Deteksi ini mengidentifikasi bahwa pengguna aktif dari alamat IP yang telah diidentifikasi sebagai alamat IP proksi anonim. Proksi ini digunakan oleh orang-orang yang ingin menyembunyikan alamat IP perangkat mereka, dan dapat digunakan untuk niat jahat. Deteksi ini menggunakan algoritma pembelajaran mesin yang mengurangi "positif palsu", seperti alamat IP salah tag yang banyak digunakan oleh pengguna di organisasi.

Aktivitas ransomware

- Defender untuk Cloud Apps memperluas kemampuan deteksi ransomwarenya dengan deteksi anomali untuk memastikan cakupan yang lebih komprehensif terhadap serangan Ransomware canggih. Menggunakan keahlian penelitian keamanan kami untuk mengidentifikasi pola perilaku yang mencerminkan aktivitas ransomware, Defender untuk Cloud Apps memastikan perlindungan holistik dan kuat. Jika Defender untuk Cloud Apps mengidentifikasi, misalnya, tingkat unggahan file atau aktivitas penghapusan file yang tinggi dapat mewakili proses enkripsi yang merugikan. Data ini dikumpulkan dalam log yang diterima dari API yang terhubung dan kemudian dikombinasikan dengan pola perilaku yang dipelajari dan inteligensi ancaman, misalnya, ekstensi ransomware yang diketahui. Untuk informasi selengkapnya tentang bagaimana aplikasi Defender untuk Cloud mendeteksi ransomware, lihat Melindungi organisasi Anda terhadap ransomware.

Aktivitas yang dilakukan oleh pengguna yang dihentikan

- Deteksi ini memungkinkan Anda untuk dapat mengidentifikasi kapan karyawan yang dihentikan terus melakukan tindakan di aplikasi SaaS Anda. Karena data menunjukkan bahwa risiko terbesar ancaman orang dalam berasal dari karyawan yang meninggalkan persyaratan buruk, penting untuk mengawasi aktivitas pada akun dari karyawan yang dihentikan. Terkadang, ketika karyawan meninggalkan perusahaan, akun mereka dibatalkan provisinya dari aplikasi perusahaan, tetapi dalam banyak kasus mereka masih mempertahankan akses ke sumber daya perusahaan tertentu. Ini bahkan lebih penting ketika mempertimbangkan akun istimewa, karena potensi kerusakan yang dapat dilakukan mantan admin secara inheren lebih besar. Deteksi ini memanfaatkan kemampuan Defender untuk Cloud Apps untuk memantau perilaku pengguna di seluruh aplikasi, memungkinkan identifikasi aktivitas reguler pengguna, fakta bahwa akun dihapus, dan aktivitas aktual di aplikasi lain. Misalnya, karyawan yang akun Microsoft Entra-nya dihapus, tetapi masih memiliki akses ke infrastruktur AWS perusahaan, berpotensi menyebabkan kerusakan skala besar.

Deteksi mencari pengguna yang akunnya dihapus di ID Microsoft Entra, tetapi masih melakukan aktivitas di platform lain seperti AWS atau Salesforce. Ini sangat relevan bagi pengguna yang menggunakan akun lain (bukan akun akses menyeluruh utama mereka) untuk mengelola sumber daya, karena akun ini sering tidak dihapus ketika pengguna meninggalkan perusahaan.

Aktivitas dari alamat IP yang mencurigakan

- Deteksi ini mengidentifikasi bahwa pengguna aktif dari alamat IP yang diidentifikasi berisiko oleh Inteligensi Ancaman Microsoft. Alamat IP ini terlibat dalam aktivitas berbahaya, seperti melakukan semprotan kata sandi, Botnet C&C, dan dapat menunjukkan akun yang disusupi. Deteksi ini menggunakan algoritma pembelajaran mesin yang mengurangi "positif palsu", seperti alamat IP salah tag yang banyak digunakan oleh pengguna di organisasi.

Penerusan kotak masuk yang mencurigakan

- Deteksi ini mencari aturan penerusan email yang mencurigakan, misalnya, jika pengguna membuat aturan kotak masuk yang meneruskan salinan semua email ke alamat eksternal.

Catatan

Defender untuk Cloud Apps hanya memberi tahu Anda untuk setiap aturan penerusan yang diidentifikasi mencurigakan, berdasarkan perilaku umum untuk pengguna.

Aturan manipulasi kotak masuk mencurigakan

- Deteksi ini profil lingkungan Anda dan memicu peringatan saat aturan mencurigakan yang menghapus atau memindahkan pesan atau folder diatur pada kotak masuk pengguna. Ini mungkin menunjukkan bahwa akun pengguna disusupi, bahwa pesan sengaja disembunyikan, dan bahwa kotak surat digunakan untuk mendistribusikan spam atau malware di organisasi Anda.

Aktivitas penghapusan email yang mencurigakan (Pratinjau)

- Kebijakan ini memprofilkan lingkungan Anda dan memicu pemberitahuan saat pengguna melakukan aktivitas penghapusan email yang mencurigakan dalam satu sesi. Kebijakan ini dapat menunjukkan bahwa kotak surat pengguna dapat disusupi oleh vektor serangan potensial seperti komunikasi perintah dan kontrol (C&C/C2) melalui email.

Catatan

Defender untuk Cloud Apps terintegrasi dengan Microsoft Defender XDR untuk memberikan perlindungan untuk Exchange online, termasuk ledakan URL, perlindungan malware, dan banyak lagi. Setelah Defender untuk Microsoft 365 diaktifkan, Anda akan mulai melihat pemberitahuan di log aktivitas Defender untuk Cloud Apps.

Aktivitas pengunduhan file aplikasi OAuth yang mencurigakan

- Memindai aplikasi OAuth yang tersambung ke lingkungan Anda dan memicu pemberitahuan saat aplikasi mengunduh beberapa file dari Microsoft SharePoint atau Microsoft OneDrive dengan cara yang tidak biasa bagi pengguna. Ini dapat menunjukkan bahwa akun pengguna disusupi.

ISP yang tidak biasa untuk Aplikasi OAuth

- Kebijakan ini memprofilkan lingkungan Anda dan memicu pemberitahuan saat aplikasi OAuth terhubung ke aplikasi cloud Anda dari ISP yang tidak biasa. Kebijakan ini dapat menunjukkan bahwa penyerang mencoba menggunakan aplikasi yang disusupi yang sah untuk melakukan aktivitas berbahaya pada aplikasi cloud Anda.

Aktivitas yang tidak biasa (menurut pengguna)

Deteksi ini mengidentifikasi pengguna yang melakukan:

- Beberapa aktivitas pengunduhan file yang tidak biasa

- Aktivitas berbagi file yang tidak biasa

- Aktivitas penghapusan file yang tidak biasa

- Aktivitas yang tidak biasa ditiru

- Aktivitas administratif yang tidak biasa

- Aktivitas berbagi laporan Power BI yang tidak biasa (pratinjau)

- Beberapa aktivitas pembuatan VM yang tidak biasa (pratinjau)

- Beberapa aktivitas penghapusan penyimpanan yang tidak biasa (pratinjau)

- Wilayah yang tidak biasa untuk sumber daya cloud (pratinjau)

- Akses file yang tidak biasa

Kebijakan ini mencari aktivitas dalam satu sesi sehubungan dengan garis besar yang dipelajari, yang dapat menunjukkan pada upaya pelanggaran. Deteksi ini memanfaatkan algoritma pembelajaran mesin yang memprofilkan pola masuk pengguna dan mengurangi positif palsu. Deteksi ini adalah bagian dari mesin deteksi anomali heuristik yang memprofilkan lingkungan Anda dan memicu pemberitahuan sehubungan dengan garis besar yang dipelajari pada aktivitas organisasi Anda.

Beberapa upaya masuk yang gagal

- Deteksi ini mengidentifikasi pengguna yang gagal beberapa upaya masuk dalam satu sesi sehubungan dengan garis besar yang dipelajari, yang dapat menunjukkan pada upaya pelanggaran.

Penyelundupan data ke aplikasi yang tidak disanksi

- Kebijakan ini secara otomatis diaktifkan untuk memberi tahu Anda saat alamat IP atau pengguna menggunakan aplikasi yang tidak dikenai sanksi untuk melakukan aktivitas yang menyerupai upaya untuk menyelundupkan informasi dari organisasi Anda.

Beberapa aktivitas hapus VM

- Kebijakan ini memprofilkan lingkungan Anda dan memicu pemberitahuan saat pengguna menghapus beberapa VM dalam satu sesi, relatif terhadap garis besar di organisasi Anda. Ini mungkin menunjukkan upaya pelanggaran.

Mengaktifkan tata kelola otomatis

Anda dapat mengaktifkan tindakan remediasi otomatis pada pemberitahuan yang dihasilkan oleh kebijakan deteksi anomali.

- Pilih nama kebijakan deteksi di halaman Kebijakan .

- Di jendela Edit kebijakan deteksi anomali yang terbuka, di bawah Tindakan tata kelola atur tindakan remediasi yang Anda inginkan untuk setiap aplikasi yang terhubung atau untuk semua aplikasi.

- Pilih Perbarui.

Menyetel kebijakan deteksi anomali

Untuk memengaruhi mesin deteksi anomali untuk menekan atau menampilkan pemberitahuan sesuai dengan preferensi Anda:

Dalam kebijakan Perjalanan Mustahil, Anda dapat mengatur penggeledah sensitivitas untuk menentukan tingkat perilaku anomali yang diperlukan sebelum pemberitahuan dipicu. Misalnya, jika Anda mengaturnya ke rendah atau sedang, itu akan menekan pemberitahuan Perjalanan Mustahil dari lokasi umum pengguna, dan jika Anda mengaturnya ke tinggi, itu akan menampilkan pemberitahuan tersebut. Anda dapat memilih dari tingkat sensitivitas berikut:

Rendah: Sistem, penyewa, dan supresi pengguna

Sedang: Supresi sistem dan pengguna

Tinggi: Hanya supresi sistem

Mana:

Jenis supresi Deskripsi Log Deteksi bawaan yang selalu ditekan. Penyewa Aktivitas umum berdasarkan aktivitas sebelumnya di penyewa. Misalnya, menekan aktivitas dari ISP yang sebelumnya diberitahukan di organisasi Anda. Pengguna Aktivitas umum berdasarkan aktivitas sebelumnya dari pengguna tertentu. Misalnya, menekan aktivitas dari lokasi yang biasanya digunakan oleh pengguna.

Catatan

Perjalanan yang tidak memungkinkan, aktivitas dari negara/wilayah yang jarang terjadi, aktivitas dari alamat IP anonim, dan aktivitas dari pemberitahuan alamat IP yang mencurigakan tidak berlaku pada login yang gagal dan login non-interaktif.

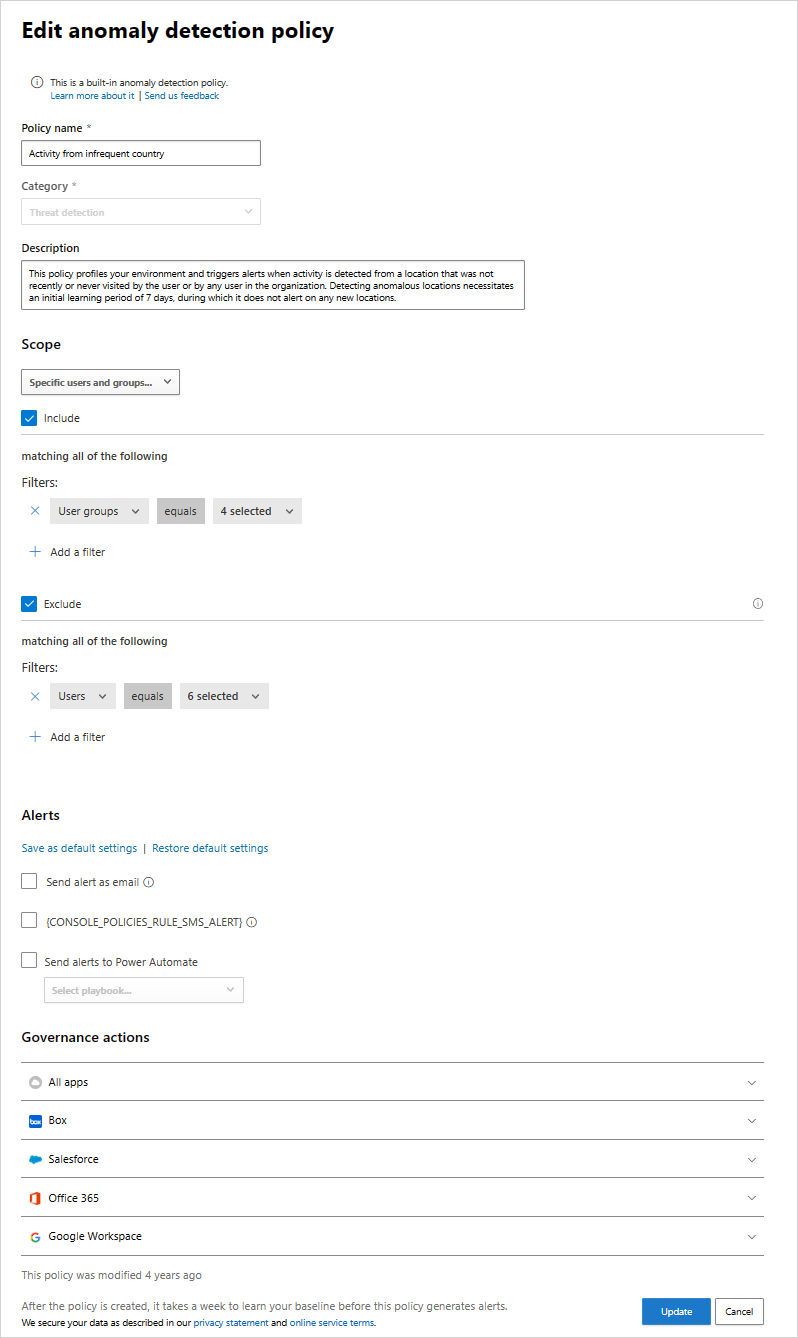

Kebijakan deteksi anomali cakupan

Setiap kebijakan deteksi anomali dapat dilingkup secara independen sehingga hanya berlaku untuk pengguna dan grup yang ingin Anda sertakan dan kecualikan dalam kebijakan. Misalnya, Anda dapat mengatur Aktivitas dari deteksi kabupaten yang jarang dilakukan untuk mengabaikan pengguna tertentu yang sering bepergian.

Untuk mencakup kebijakan deteksi anomali:

Di Portal Pertahanan Microsoft, buka Aplikasi Cloud ->Kebijakan ->Manajemen kebijakan. Lalu pilih Kebijakan deteksi anomali untuk jenis kebijakan.

Pilih kebijakan yang ingin Anda cakup.

Di bawah Cakupan, ubah menu drop-down dari pengaturan default Semua pengguna dan grup, menjadi Pengguna dan grup tertentu.

Pilih Sertakan untuk menentukan pengguna dan grup yang akan diterapkan kebijakan ini. Setiap pengguna atau grup yang tidak dipilih di sini tidak akan dianggap sebagai ancaman dan tidak akan menghasilkan pemberitahuan.

Pilih Kecualikan untuk menentukan pengguna yang kebijakan ini tidak akan berlaku. Setiap pengguna yang dipilih di sini tidak akan dianggap sebagai ancaman dan tidak akan menghasilkan pemberitahuan, meskipun mereka adalah anggota grup yang dipilih di bawah Sertakan.

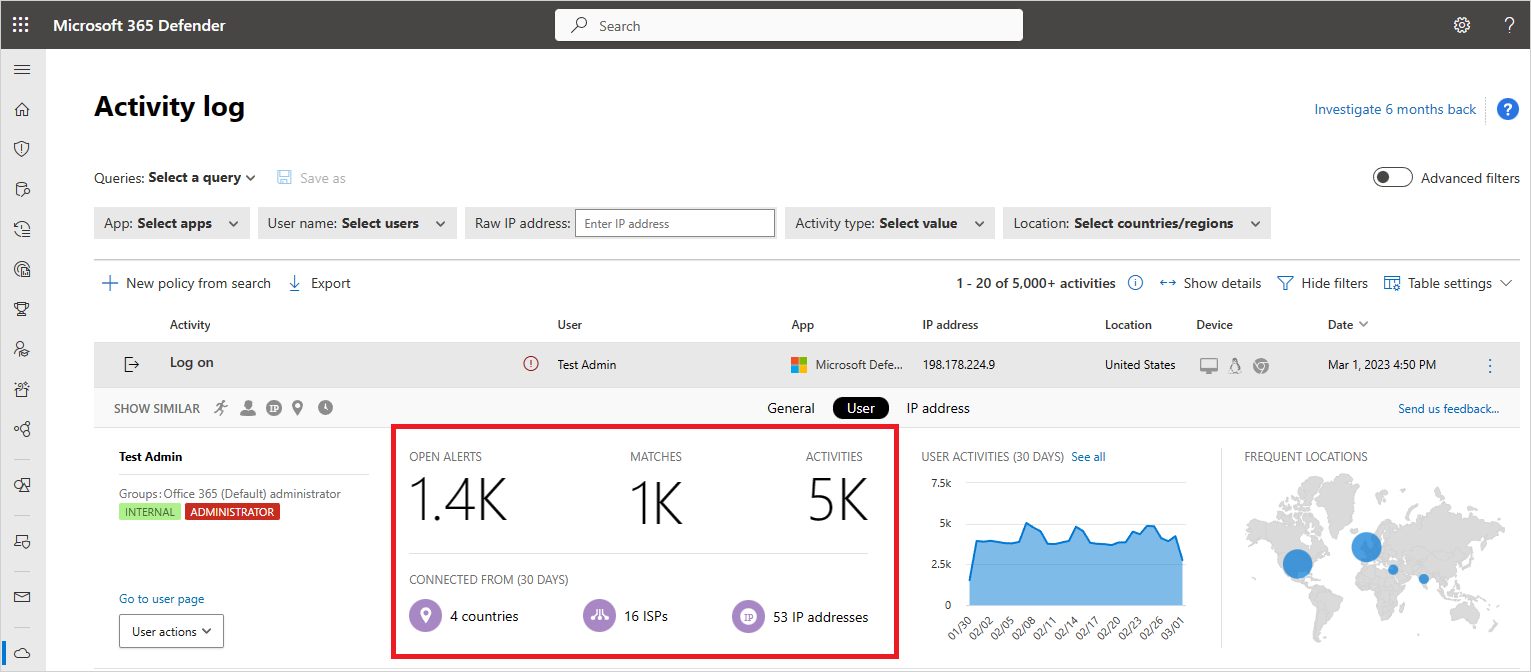

Pemberitahuan deteksi anomali triase

Anda dapat melakukan triase berbagai pemberitahuan yang dipicu oleh kebijakan deteksi anomali baru dengan cepat dan memutuskan mana yang perlu diurus terlebih dahulu. Untuk melakukan ini, Anda memerlukan konteks untuk pemberitahuan, sehingga Anda dapat melihat gambaran yang lebih besar dan memahami apakah sesuatu yang berbahaya memang terjadi.

Di log Aktivitas, Anda dapat membuka aktivitas untuk menampilkan laci Aktivitas. Pilih Pengguna untuk melihat tab wawasan pengguna. Tab ini mencakup informasi seperti jumlah pemberitahuan, aktivitas, dan dari mana mereka terhubung, yang penting dalam penyelidikan.

Untuk file yang terinfeksi malware, Setelah file terdeteksi, Anda kemudian dapat melihat daftar file yang terinfeksi. Pilih nama file malware di laci file untuk membuka laporan malware yang memberi Anda informasi tentang jenis malware yang terinfeksi file tersebut.

Video terkait

Langkah berikutnya

Jika Anda mengalami masalah, kami di sini untuk membantu. Untuk mendapatkan bantuan atau dukungan untuk masalah produk Anda, buka tiket dukungan.