Pemecahan masalah Microsoft Defender untuk Identitas masalah yang diketahui

Artikel ini menjelaskan cara memecahkan masalah yang diketahui di Microsoft Defender untuk Identitas.

Kesalahan komunikasi kegagalan sensor

Jika Anda menerima kesalahan kegagalan sensor berikut:

System.Net.Http.HttpRequestException:

An error occurred while sending the request. ---> System.Net.WebException:

Unable to connect to the remote server --->

System.Net.Sockets.SocketException: A connection attempt failed because the

connected party did not properly respond after a period of time, or established

connection failed because connected host has failed to respond...

Resolusi:

Pastikan bahwa komunikasi tidak diblokir untuk localhost, port TCP 444. Untuk mempelajari selengkapnya tentang prasyarat Microsoft Defender untuk Identitas, lihat port.

Lokasi log penyebaran

Log penyebaran Defender for Identity terletak di direktori sementara pengguna yang menginstal produk. Di lokasi penginstalan default, dapat ditemukan di: C:\Users\Administrator\AppData\Local\Temp (atau satu direktori di atas %temp%). Untuk informasi selengkapnya, lihat Pemecahan Masalah Pertahanan untuk Identitas menggunakan log.

Masalah autentikasi proksi muncul sebagai kesalahan lisensi

Jika selama penginstalan sensor, Anda menerima kesalahan berikut: Sensor gagal mendaftar karena masalah lisensi.

Entri log penyebaran:

[1C60:1AA8][2018-03-24T23:59:13]i000: 2018-03-25 02:59:13.1237 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-24T23:59:56]i000: 2018-03-25 02:59:56.4856 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-25T00:27:56]i000: 2018-03-25 03:27:56.7399 Debug SensorBootstrapperApplication Engine.Quit [deploymentResultStatus=1602 isRestartRequired=False]]

[1C60:15B8][2018-03-25T00:27:56]i500: Shutting down, exit code: 0x642

Penyebab:

Dalam beberapa kasus, saat berkomunikasi melalui proksi, selama autentikasi mungkin merespons sensor Defender for Identity dengan kesalahan 401 atau 403 alih-alih kesalahan 407. Sensor Defender for Identity menginterpretasikan kesalahan 401 atau 403 sebagai masalah lisensi dan bukan sebagai masalah autentikasi proksi.

Resolusi:

Pastikan sensor dapat menelusuri ke *.atp.azure.com melalui proksi yang dikonfigurasi tanpa autentikasi. Untuk informasi selengkapnya, lihat Mengonfigurasi proksi untuk mengaktifkan komunikasi.

Masalah autentikasi proksi muncul sebagai kesalahan koneksi

Jika selama penginstalan sensor, Anda menerima kesalahan berikut: Sensor gagal tersambung ke layanan.

Penyebab:

Masalah ini dapat disebabkan ketika sertifikat otoritas sertifikasi akar tepercaya yang diperlukan oleh Defender for Identity hilang.

Resolusi:

Jalankan cmdlet PowerShell berikut untuk memverifikasi bahwa sertifikat yang diperlukan diinstal.

Dalam contoh berikut, gunakan sertifikat "DigiCert Baltimore Root" untuk semua pelanggan. Selain itu, gunakan sertifikat "DigiCert Global Root G2" untuk pelanggan komersial atau gunakan sertifikat "DigiCert Global Root CA" untuk pelanggan GCC High Pemerintah AS, seperti yang ditunjukkan.

# Certificate for all customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "D4DE20D05E66FC53FE1A50882C78DB2852CAE474"} | fl

# Certificate for commercial customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "df3c24f9bfd666761b268073fe06d1cc8d4f82a4"} | fl

# Certificate for US Government GCC High customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "a8985d3a65e5e5c4b2d7d66d40c6dd2fb19c5436"} | fl

Output untuk sertifikat untuk semua pelanggan:

Subject : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Issuer : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Thumbprint : D4DE20D05E66FC53FE1A50882C78DB2852CAE474

FriendlyName : DigiCert Baltimore Root

NotBefore : 5/12/2000 11:46:00 AM

NotAfter : 5/12/2025 4:59:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Output untuk sertifikat untuk sertifikat pelanggan komersial:

Subject : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : DF3C24F9BFD666761B268073FE06D1CC8D4F82A4

FriendlyName : DigiCert Global Root G2

NotBefore : 01/08/2013 15:00:00

NotAfter : 15/01/2038 14:00:00

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Output untuk sertifikat untuk pelanggan GCC High Pemerintah AS:

Subject : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : A8985D3A65E5E5C4B2D7D66D40C6DD2FB19C5436

FriendlyName : DigiCert

NotBefore : 11/9/2006 4:00:00 PM

NotAfter : 11/9/2031 4:00:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Jika Anda tidak melihat output yang diharapkan, gunakan langkah-langkah berikut:

Unduh sertifikat berikut ke komputer Server Core. Untuk semua pelanggan, unduh sertifikat akar Baltimore CyberTrust.

Sebagai tambahan:

- Untuk pelanggan komersial, unduh sertifikat DigiCert Global Root G2

- Untuk pelanggan GCC High Pemerintah AS, unduh sertifikat DIGICert Global Root CA

Jalankan cmdlet PowerShell berikut untuk menginstal sertifikat.

# For all customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\bc2025.crt" -CertStoreLocation Cert:\LocalMachine\Root # For commercial customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootG2.crt" -CertStoreLocation Cert:\LocalMachine\Root # For US Government GCC High customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootCA.crt" -CertStoreLocation Cert:\LocalMachine\Root

Kesalahan penginstalan senyap saat mencoba menggunakan PowerShell

Jika selama penginstalan sensor senyap, Anda mencoba menggunakan PowerShell dan menerima kesalahan berikut:

"Azure ATP sensor Setup.exe" "/quiet" NetFrameworkCommandLineArguments="/q" Acce ... Unexpected token '"/quiet"' in expression or statement."

Penyebab:

Kegagalan untuk menyertakan awalan ./ yang diperlukan untuk diinstal saat menggunakan PowerShell menyebabkan kesalahan ini.

Resolusi:

Gunakan perintah lengkap untuk berhasil menginstal.

./"Azure ATP sensor Setup.exe" /quiet NetFrameworkCommandLineArguments="/q" AccessKey="<Access Key>"

Masalah tim NIC sensor Defender for Identity

Saat Anda menginstal sensor Defender for Identity pada komputer yang dikonfigurasi dengan adaptor tim NIC dan driver Winpcap, Anda menerima kesalahan penginstalan. Jika Anda ingin menginstal sensor Defender for Identity pada komputer yang dikonfigurasi dengan tim NIC, pastikan Anda mengganti driver Winpcap dengan Npcap dengan mengikuti instruksi di sini.

Mode Grup Multi Prosesor

Untuk sistem Operasi Windows 2008R2 dan 2012, sensor Pertahanan untuk Identitas tidak didukung dalam mode Grup Multi Prosesor.

Solusi yang disarankan:

Jika hyper threading aktif, matikan. Ini dapat mengurangi jumlah inti logis yang cukup untuk menghindari perlunya dijalankan dalam mode Grup Multi Prosesor.

Jika komputer Anda memiliki kurang dari 64 inti logis dan berjalan pada host HP, Anda mungkin dapat mengubah pengaturan BIOS Pengoptimalan Ukuran Grup NUMA dari default Clustered ke Flat.

Masalah sensor komputer virtual VMware

Jika Anda memiliki sensor Defender for Identity pada komputer virtual VMware, Anda mungkin menerima pemberitahuan kesehatan Beberapa lalu lintas jaringan tidak dianalisis. Ini dapat terjadi karena ketidakcocokan konfigurasi di VMware.

Untuk mengatasi masalah ini:

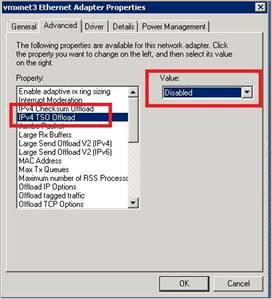

Pada OS Tamu, atur yang berikut ini ke Dinonaktifkan dalam konfigurasi NIC komputer virtual: IPv4 TSO Offload.

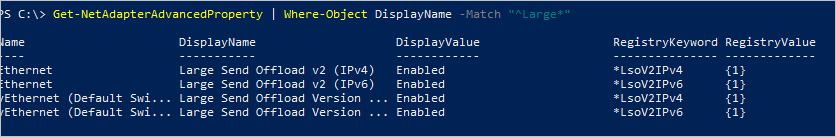

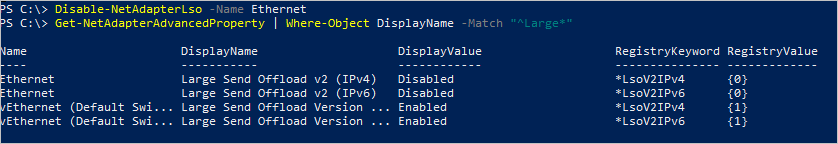

Gunakan perintah berikut untuk memeriksa apakah Large Send Offload (LSO) diaktifkan atau dinonaktifkan:

Get-NetAdapterAdvancedProperty | Where-Object DisplayName -Match "^Large*"

Jika LSO diaktifkan, gunakan perintah berikut untuk menonaktifkannya:

Disable-NetAdapterLso -Name {name of adapter}

Catatan

- Bergantung pada konfigurasi Anda, tindakan ini dapat menyebabkan hilangnya konektivitas jaringan secara singkat.

- Anda mungkin perlu menghidupkan ulang komputer agar perubahan ini berlaku.

- Langkah-langkah ini dapat bervariasi tergantung pada versi VMWare Anda. Periksa dokumentasi VMWare untuk informasi tentang cara menonaktifkan LSO/TSO untuk versi VMWare Anda.

Sensor gagal mengambil kredensial akun layanan terkelola grup (gMSA)

Jika Anda menerima pemberitahuan kesehatan berikut: Kredensial pengguna layanan direktori salah

Entri log sensor:

2020-02-17 14:01:36.5315 Info ImpersonationManager CreateImpersonatorAsync started [UserName=account_name Domain=domain1.test.local IsGroupManagedServiceAccount=True]

2020-02-17 14:01:36.5750 Info ImpersonationManager CreateImpersonatorAsync finished [UserName=account_name Domain=domain1.test.local IsSuccess=False]

Entri log Sensor Updater:

2020-02-17 14:02:19.6258 Warn GroupManagedServiceAccountImpersonationHelper GetGroupManagedServiceAccountAccessTokenAsync failed GMSA password could not be retrieved [errorCode=AccessDenied AccountName=account_name DomainDnsName=domain1.test.local]

Sensor gagal mengambil kata sandi akun gMSA.

Penyebab 1

Pengendali domain belum diberikan izin untuk mengambil kata sandi akun gMSA.

Resolusi 1:

Validasi bahwa komputer yang menjalankan sensor telah diberikan izin untuk mengambil kata sandi akun gMSA. Untuk informasi selengkapnya, lihat Memberikan izin untuk mengambil kata sandi akun gMSA.

Penyebab 2

Layanan sensor berjalan sebagai LocalService dan melakukan peniruan akun Layanan Direktori.

Jika kebijakan penetapan hak pengguna Masuk sebagai layanan dikonfigurasi untuk pengendali domain ini, peniruan gagal kecuali akun gMSA diberikan izin Masuk sebagai layanan .

Resolusi 2:

Konfigurasikan Masuk sebagai layanan untuk akun gMSA, saat kebijakan penetapan hak pengguna Masuk sebagai layanan dikonfigurasi pada pengendali domain yang terpengaruh. Untuk informasi selengkapnya, lihat Memverifikasi bahwa akun gMSA memiliki hak yang diperlukan.

Penyebab 3

Jika tiket Kerberos pengendali domain dikeluarkan sebelum pengendali domain ditambahkan ke grup keamanan dengan izin yang tepat, grup ini tidak akan menjadi bagian dari tiket Kerberos. Sehingga tidak dapat mengambil kata sandi akun gMSA.

Resolusi 3:

Lakukan salah satu hal berikut ini untuk mengatasi masalah ini:

Reboot pengontrol domain.

Hapus menyeluruh tiket Kerberos, memaksa pengendali domain untuk meminta tiket Kerberos baru. Dari perintah administrator pada pengendali domain, jalankan perintah berikut:

klist -li 0x3e7 purgeTetapkan izin untuk mengambil kata sandi gMSA ke grup tempat pengendali domain sudah menjadi anggota, seperti grup Pengendali Domain.

Layanan sensor gagal dimulai

Entri log sensor:

Warn DirectoryServicesClient CreateLdapConnectionAsync failed to retrieve group managed service account password. [DomainControllerDnsName=DC1.CONTOSO.LOCAL Domain=contoso.local UserName=AATP_gMSA]

Penyebab:

Pengendali domain belum diberikan hak untuk mengakses kata sandi akun gMSA.

Resolusi:

Verifikasi bahwa pengendali domain telah diberikan hak untuk mengakses kata sandi. Anda harus memiliki Grup Keamanan di Direktori Aktif yang berisi pengontrol domain, server AD FS / AD CS, dan akun komputer sensor mandiri yang disertakan. Jika ini tidak ada, kami sarankan Anda membuatnya.

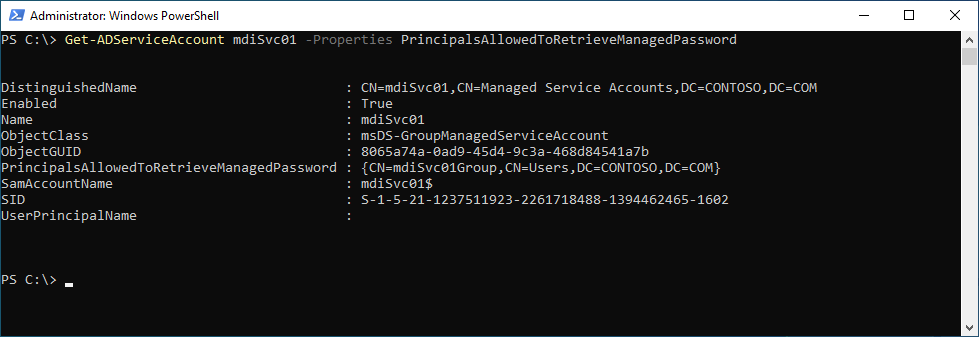

Anda dapat menggunakan perintah berikut untuk memeriksa apakah akun komputer atau grup keamanan telah ditambahkan ke parameter . Ganti mdiSvc01 dengan nama yang Anda buat.

Get-ADServiceAccount mdiSvc01 -Properties PrincipalsAllowedToRetrieveManagedPassword

Hasilnya akan terlihat seperti ini:

Dalam contoh ini, kita dapat melihat bahwa grup bernama mdiSvc01Group telah ditambahkan. Jika pengendali domain atau grup keamanan belum ditambahkan, Anda bisa menggunakan perintah berikut untuk menambahkannya. Ganti mdiSvc01 dengan nama gMSA, dan ganti DC1 dengan nama pengendali domain, atau mdiSvc01Group dengan nama grup keamanan.

# To set the specific domain controller only:

$specificDC = Get-ADComputer -Identity DC1

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $specificDC

# To set a security group that contains the relevant computer accounts:

$group = Get-ADGroup -Identity mdiSvc01Group

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $group

Jika pengendali domain atau grup keamanan sudah ditambahkan, tetapi Anda masih melihat kesalahannya, Anda bisa mencoba langkah-langkah berikut:

- Opsi 1: Reboot server untuk menyinkronkan perubahan terbaru

- Opsi 2:

- Mengatur layanan AATPSensor dan AATPSensorUpdater ke Dinonaktifkan

- Menghentikan layanan AATPSensor dan AATPSensorUpdater

- Akun layanan cache ke server menggunakan perintah :

Install-ADServiceAccount gMSA_AccountName - Atur layanan AATPSensor dan AATPSensorUpdater ke Otomatis

- Memulai layanan AATPSensorUpdater

Akses ke kunci registri 'Global' ditolak

Layanan sensor gagal dimulai, dan log sensor berisi entri yang mirip dengan:

2021-01-19 03:45:00.0000 Error RegistryKey System.UnauthorizedAccessException: Access to the registry key 'Global' is denied.

Penyebab:

GMSA yang dikonfigurasi untuk pengontrol domain ini atau server AD FS / AD CS tidak memiliki izin ke kunci registri penghitung kinerja.

Resolusi:

Tambahkan gMSA ke grup Pengguna Monitor Performa di server.

Unduhan laporan tidak boleh berisi lebih dari 300.000 entri

Defender for Identity tidak mendukung unduhan laporan yang berisi lebih dari 300.000 entri per laporan. Laporan dirender sebagai tidak lengkap jika lebih dari 300.000 entri disertakan.

Penyebab:

Ini adalah batasan rekayasa.

Resolusi:

Tidak ada resolusi yang diketahui.

Sensor gagal menghitung log peristiwa

Jika Anda mengamati jumlah terbatas, atau kurangnya, pemberitahuan peristiwa keamanan atau aktivitas logis dalam konsol Defender for Identity tetapi tidak ada masalah kesehatan yang dipicu.

Entri log sensor:

Error EventLogException System.Diagnostics.Eventing.Reader.EventLogException: The handle is invalid at void System.Diagnostics.Eventing.Reader.EventLogException.Throw(int errorCode) at object System.Diagnostics.Eventing.Reader.NativeWrapper.EvtGetEventInfo(EventLogHandle handle, EvtEventPropertyId enumType) at string System.Diagnostics.Eventing.Reader.EventLogRecord.get_ContainerLog()

Penyebab:

Daftar Kontrol Akses Diskresi membatasi akses ke log peristiwa yang diperlukan oleh akun Layanan Lokal.

Resolusi:

Pastikan bahwa Daftar Kontrol Akses Diskresi (DACL) menyertakan entri berikut (ini adalah SID layanan AATPSensor).

(A;;0x1;;;S-1-5-80-818380073-2995186456-1411405591-3990468014-3617507088)

Periksa apakah DACL untuk Log Peristiwa Keamanan dikonfigurasi oleh GPO:

Policies > Administrative Templates > Windows Components > Event Log Service > Security > Configure log access

Tambahkan entri di atas ke kebijakan yang ada. Jalankan C:\Windows\System32\wevtutil.exe gl security setelah itu untuk memverifikasi bahwa entri ditambahkan.

Log Defender for Identity lokal sekarang harus ditampilkan:

Info WindowsEventLogReader EnableEventLogWatchers EventLogWatcher enabled [name=Security]

ApplyInternal gagal dua arah koneksi SSL ke kesalahan layanan

Jika selama penginstalan sensor, Anda menerima kesalahan berikut: ApplyInternal gagal dua arah koneksi SSL ke layanan dan log sensor berisi entri yang mirip dengan:

2021-01-19 03:45:00.0000 Error CommunicationWebClient+\<SendWithRetryAsync\>d__9`1 ApplyInternal gagal dua arah koneksi SSL ke layanan.

Masalah ini dapat disebabkan oleh proksi dengan inspeksi SSL diaktifkan.

[_workspaceApplicationSensorApiEndpoint=Unspecified/contoso.atp.azure.com:443 Thumbprint=7C039DA47E81E51F3DA3DF3DA7B5E1899B5B4AD0]'

Penyebab:

Masalah ini dapat disebabkan ketika nilai registri SystemDefaultTlsVersions atau SchUseStrongCrypto tidak diatur ke nilai default 1.

Resolusi:

Verifikasi nilai registri SystemDefaultTlsVersions dan SchUseStrongCrypto diatur ke 1:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

Masalah saat menginstal sensor pada Windows Server 2019 dengan KB5009557 terinstal, atau di server dengan izin EventLog yang diperkeras

Menginstal sensor mungkin gagal dengan pesan kesalahan:

System.UnauthorizedAccessException: Attempted to perform an unauthorized operation.

Resolusi:

Ada dua kemungkinan solusi untuk masalah ini:

Instal sensor dengan PSExec:

psexec -s -i "C:\MDI\Azure ATP Sensor Setup.exe"Instal sensor dengan Tugas Terjadwal yang dikonfigurasi untuk dijalankan sebagai LocalSystem. Sintaks baris perintah yang akan digunakan disebutkan dalam penginstalan senyap sensor Defender for Identity.

Penginstalan sensor gagal karena klien manajemen sertifikat

Jika penginstalan sensor gagal, dan file Microsoft.Tri.Sensor.Deployment.Deployer.log berisi entri yang mirip dengan:

2022-07-15 03:45:00.0000 Error IX509CertificateRequestCertificate2 Deployer failed [arguments=128Ve980dtms0035h6u3Bg==] System.Runtime.InteropServices.COMException (0x80090008): CertEnroll::CX509CertificateRequestCertificate::Encode: Invalid algorithm specified. 0x80090008 (-2146893816 NTE_BAD_ALGID)

Penyebab:

Masalah ini dapat disebabkan ketika klien manajemen sertifikat seperti Entrust Entelligence Security Provider (EESP) mencegah penginstalan sensor membuat sertifikat yang ditandatangani sendiri pada komputer.

Resolusi:

Hapus instalan klien manajemen sertifikat, instal sensor Defender for Identity, lalu instal ulang klien manajemen sertifikat.

Catatan

Sertifikat yang ditandatangani sendiri diperpanjang setiap 2 tahun, dan proses perpanjangan otomatis mungkin gagal jika klien manajemen sertifikat mencegah pembuatan sertifikat yang ditandatangani sendiri. Ini akan menyebabkan sensor berhenti berkomunikasi dengan backend, yang akan memerlukan penginstalan ulang sensor menggunakan solusi yang disebutkan di atas.

Penginstalan sensor gagal karena masalah konektivitas jaringan

Jika penginstalan sensor gagal dengan kode kesalahan 0x80070643, dan file log penginstalan berisi entri yang mirip dengan:

[22B8:27F0][2016-06-09T17:21:03]e000: Error 0x80070643: Failed to install MSI package.

Penyebab:

Masalah ini dapat disebabkan ketika proses penginstalan tidak dapat mengakses layanan cloud Defender for Identity untuk pendaftaran sensor.

Resolusi:

Pastikan sensor dapat menelusuri ke *.atp.azure.com secara langsung atau melalui proksi yang dikonfigurasi. Jika diperlukan, atur pengaturan server proksi untuk penginstalan menggunakan baris perintah:

"Azure ATP sensor Setup.exe" [ProxyUrl="http://proxy.internal.com"] [ProxyUserName="domain\proxyuser"] [ProxyUserPassword="ProxyPassword"]

Untuk informasi selengkapnya, lihat Menjalankan penginstalan senyap dengan konfigurasi proksi.

Layanan sensor tidak dapat berjalan dan tetap dalam status Mulai

Kesalahan berikut akan muncul di log Sistem di Penampil peristiwa:

- Prosedur Buka untuk layanan ". NETFramework" di DLL "C:\Windows\system32\mscoree.dll" gagal dengan kode kesalahan Akses ditolak. Data performa untuk layanan ini tidak akan tersedia.

- Prosedur Buka untuk layanan "Lsa" di DLL "C:\Windows\System32\Secur32.dll" gagal dengan kode kesalahan Akses ditolak. Data performa untuk layanan ini tidak akan tersedia.

- Prosedur Buka untuk layanan "WmiApRpl" di DLL "C:\Windows\system32\wbem\wmiaprpl.dll" gagal dengan kode kesalahan "Perangkat belum siap". Data performa untuk layanan ini tidak akan tersedia.

Microsoft.TriSensorError.log akan berisi kesalahan yang mirip dengan ini:

Microsoft.Tri.Sensor.DirectoryServicesClient.TryCreateLdapConnectionAsync(DomainControllerConnectionData domainControllerConnectionData, bool isGlobalCatalog, bool isTraversing) 2021-07-13 14:56:20.2976 Error DirectoryServicesClient Microsoft.Tri.Infrastructure.ExtendedException: Failed to communicate with configured domain controllers at new Microsoft.Tri.Sensor.DirectoryServicesClient(IConfigurationManager

Penyebab:

Layanan NT\Semua Layanan tidak memiliki hak untuk masuk sebagai layanan.

Resolusi:

Tambahkan Kebijakan Pengendali Domain dengan masuk sebagai layanan. Untuk informasi selengkapnya, lihat Memverifikasi bahwa akun gMSA memiliki hak yang diperlukan.

Ruang kerja Anda tidak dibuat karena grup keamanan dengan nama yang sama sudah ada di ID Microsoft Entra

Penyebab:

Masalah ini dapat muncul ketika lisensi ruang kerja Defender for Identity kedaluwarsa dan dihapus ketika periode retensi telah berakhir, tetapi grup Microsoft Entra tidak dihapus.

Resolusi:

- Buka portal Azure ->Microsoft Entra ID ->Groups

- Ganti nama tiga grup berikut (di mana workspaceName adalah nama ruang kerja Anda), dengan menambahkan akhiran " - lama":

- "Azure ATP workspaceName Administrators" -> "Azure ATP workspaceName Administrators - old"

- "Azure ATP workspaceName Viewers" -> "Azure ATP workspaceName Viewers - old"

- "Azure ATP workspaceName Users" -> "Azure ATP workspaceName Users - old"

- Kemudian Anda dapat kembali ke portal Pertahanan Microsoft, ke bagian Pengaturan ->Identitas untuk membuat ruang kerja baru untuk Pertahanan untuk Identitas.