Peran Perlindungan Informasi Azure dalam mengamankan data

Azure Information Protection (AIP) memberi pelanggan kemampuan untuk mengklasifikasikan, memberi label data mereka, dan melindunginya menggunakan enkripsi. Perlindungan Informasi Azure memungkinkan Administrator TI untuk:

- Mengklasifikasikan email dan dokumen secara otomatis berdasarkan aturan prasetel

- Menambahkan penanda ke konten seperti header kustom, footer, dan marka air

- Lindungi file rahasia perusahaan dengan Rights Management, yang memungkinkan mereka untuk:

- Gunakan kunci RSA 2048-bit untuk kriptografi kunci publik dan SHA-256 untuk operasi penandatanganan.

- Mengenkripsi file ke sekumpulan penerima tertentu baik di dalam maupun di luar organisasi mereka

- Menerapkan serangkaian hak tertentu untuk membatasi kegunaan file

- Mendekripsi konten berdasarkan identitas dan otorisasi pengguna dalam kebijakan hak

Kemampuan ini memungkinkan perusahaan untuk memiliki kontrol end-to-end yang lebih besar atas data mereka. Dalam konteks ini, Perlindungan Informasi Azure memainkan peran penting dalam mengamankan data perusahaan.

Penting

Untuk informasi selengkapnya tentang cara kerja Perlindungan Informasi Azure, baca Bagaimana cara kerja Azure RMS? Di bawah tenda.

Status perlindungan perusahaan hari ini

Banyak perusahaan saat ini tidak memiliki teknologi perlindungan apa pun, dengan dokumen dan email yang dibagikan dalam cleartext dan kustodian data tidak memiliki kejelasan tentang pengguna mana yang memiliki akses ke konten istimewa. Teknologi perlindungan seperti SMIME rumit dan ACL tidak selalu bepergian dengan email dan dokumen.

Di lingkungan yang sebagian besar tidak terlindungi, Perlindungan Informasi Azure menyediakan ukuran keamanan yang tidak tersedia sebelumnya. Dan meskipun keamanan adalah subjek yang terus berkembang dan tidak ada organisasi yang dapat mengklaim perlindungan 100% kapan saja, Perlindungan Informasi Azure ketika disebarkan dengan benar meningkatkan jejak keamanan organisasi.

Prinsip keamanan untuk berbagi konten

Saat menggunakan Perlindungan Informasi Azure dalam organisasi, administrator TI memiliki kontrol penuh atas perangkat klien dan melalui manajemen identitas pengguna, dan ini membangun platform kepercayaan yang tepat untuk berbagi dalam organisasi. Mengirim informasi di luar organisasi secara inheren kurang dapat dipercaya. Dalam memikirkan pendekatan perlindungan informasi, ada beberapa prinsip yang harus Anda lakukan penilaian risiko. Saat melakukan penilaian risiko ini, pertimbangkan poin-poin berikut:

- Penerima memiliki akses fisik ke perangkat yang tidak dikelola, dan oleh karena itu memegang kendali atas semua yang terjadi pada perangkat.

- Penerima diautentikasi ke tingkat keyakinan yang terkait dengan non-peniruan identitas.

Dalam situasi di mana administrator TI tidak mengontrol perangkat atau identitas, TI tidak dapat mengontrol apa yang terjadi pada informasi yang dilindungi. Setelah pengguna mengautentikasi dan membuka informasi yang dilindungi, itu bukan lagi informasi Anda untuk dikontrol. Pada titik ini, Anda mempercayai penerima bahwa mereka mematuhi kebijakan yang ditempatkan pada konten.

Tidak dimungkinkan untuk sepenuhnya menghentikan penerima eksternal berbahaya dengan akses resmi ke konten yang dilindungi. Perlindungan Informasi Azure membantu menetapkan batas etis dan dengan penggunaan aplikasi yang tercerahkan membantu membuat orang tetap jujur tentang bagaimana mereka mengakses dokumen. Perlindungan Informasi Azure membantu ketika ada kepercayaan implisit dalam batas akses yang ditentukan yang diberikan berdasarkan identitas.

Namun, mendeteksi dan mengurangi akses di masa mendatang lebih sederhana. Fitur Pelacakan Dokumen layanan Perlindungan Informasi Azure dapat melacak akses dan organisasi dapat bertindak dengan mencabut akses ke dokumen tertentu atau mencabut akses pengguna.

Jika konten sangat sensitif dan organisasi tidak dapat mempercayai penerima, keamanan tambahan konten menjadi sangat penting. Rekomendasinya adalah mengubah dial demi keamanan dan menempatkan kontrol akses pada dokumen.

Keamanan berbasis identitas

Bagian yang mengikuti akan menjelajahi tiga skenario utama serangan pada konten yang dilindungi, dan bagaimana kombinasi kontrol lingkungan dan Perlindungan Informasi Azure dapat digunakan untuk mengurangi akses berbahaya ke konten.

Serangan oleh pengguna yang tidak sah

Dasar perlindungan dalam Perlindungan Informasi Azure adalah bahwa akses ke konten yang dilindungi didasarkan pada identitas dan otorisasi yang diautentikasi. Ini berarti bahwa dengan Perlindungan Informasi Azure tidak ada autentikasi atau otorisasi yang menyiratkan tidak ada akses. Ini adalah alasan utama untuk menyebarkan Perlindungan Informasi Azure, memungkinkan perusahaan untuk pergi dari status akses tidak terbatas ke status di mana akses ke informasi didasarkan pada autentikasi dan otorisasi pengguna.

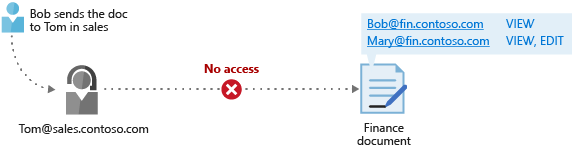

Dengan menggunakan kemampuan Perlindungan Informasi Azure ini, perusahaan dapat menggabungkan informasi. Misalnya: menjaga informasi sensitif departemen Sumber Daya Manusia (SDM) terisolasi dalam departemen; dan menjaga data departemen keuangan dibatasi untuk departemen keuangan. Perlindungan Informasi Azure menyediakan akses berdasarkan identitas, bukan sama sekali.

Diagram di bawah ini memiliki contoh pengguna (Bob) yang mengirim dokumen ke Tom. Dalam hal ini Bob berasal dari departemen Keuangan dan Tom berasal dari departemen Penjualan. Tom tidak bisa mendapatkan akses ke dokumen, jika tidak ada hak yang diberikan.

Kunci yang diambil dalam skenario ini adalah bahwa Perlindungan Informasi Azure dapat menghentikan serangan dari pengguna yang tidak sah. Untuk informasi selengkapnya tentang kontrol kriptografi di Perlindungan Informasi Azure, baca Kontrol kriptografi yang digunakan oleh Azure RMS: Algoritma dan panjang kunci.

Akses oleh program berbahaya atas nama pengguna

Program berbahaya yang mengakses atas nama pengguna biasanya merupakan sesuatu yang terjadi tanpa sepengetahuan pengguna. Trojan, virus, dan malware lainnya adalah contoh klasik program berbahaya yang dapat bertindak atas nama pengguna. Jika program tersebut dapat meniru identitas pengguna atau memanfaatkan hak istimewa pengguna untuk mengambil tindakan, maka program tersebut dapat menggunakan Azure Information Protection SDK untuk mendekripsi konten atas nama pengguna yang tidak disadari. Karena tindakan ini terjadi dalam konteks pengguna, tidak ada cara sederhana untuk mencegah serangan ini.

Niat di sini adalah untuk meningkatkan keamanan identitas pengguna, ini akan membantu mengurangi kemampuan aplikasi nakal untuk membajak identitas pengguna. MICROSOFT Entra ID menyediakan beberapa solusi yang dapat membantu mengamankan identitas pengguna, misalnya, menggunakan autentikasi dua faktor. Selain itu, ada kemampuan lain yang datang sebagai bagian dari Azure Activity Directory Identity Protection yang harus dieksplorasi untuk menjaga identitas pengguna tetap aman.

Mengamankan identitas berada di luar cakupan Perlindungan Informasi Azure, dan berada di ranah tanggung jawab administrator.

Penting

Penting juga untuk fokus pada lingkungan "terkelola" untuk menghapus keberadaan program berbahaya. Ini akan dibahas dalam skenario berikutnya.

Pengguna berbahaya dengan otorisasi

Akses oleh pengguna berbahaya pada dasarnya adalah penyusupan kepercayaan. Pengaktif dalam skenario ini perlu menjadi program yang dibuat untuk meningkatkan hak istimewa pengguna, karena tidak seperti skenario sebelumnya, pengguna ini secara sukarela memberikan kredensial untuk memutus kepercayaan.

Perlindungan Informasi Azure dirancang untuk membuat aplikasi yang terletak di perangkat klien bertanggung jawab untuk menegakkan hak yang terkait dengan dokumen. Dengan semua langkah, tautan terlemah dalam keamanan konten yang dilindungi saat ini ada di perangkat klien, di mana konten terlihat oleh pengguna akhir dalam teks biasa. Aplikasi klien seperti Microsoft Office menghormati hak dengan benar, sehingga pengguna berbahaya tidak dapat menggunakan aplikasi ini untuk meningkatkan hak istimewa. Namun, dengan Azure Information Protection SDK, penyerang termotivasi dapat membuat aplikasi yang tidak menghormati hak, dan ini adalah esensi dari program berbahaya.

Fokus dari skenario ini adalah untuk mengamankan perangkat dan aplikasi klien, sehingga aplikasi nakal tidak dapat digunakan. Beberapa langkah yang dapat dilakukan administrator TI tercantum di bawah ini:

- Gunakan Windows AppLocker untuk membantu memastikan bahwa program yang tidak diinginkan tidak dapat dijalankan

- Gunakan Intune dan Microsoft Endpoint Configuration Manager untuk membantu memastikan perangkat 'sehat'

- Pastikan bahwa anti-virus pada perangkat sudah diperbarui

- Menggunakan aplikasi yang mendukung Microsoft Identity Brokers untuk autentikasi dan SSO

Pengamanan penting dari skenario ini adalah bahwa mengamankan komputer dan aplikasi klien adalah bagian penting dari kepercayaan yang mendasari Perlindungan Informasi Azure.

Karena Perlindungan Informasi Azure tidak dirancang untuk melindungi dari penyalahgunaan berbahaya oleh pengguna yang diberikan akses ke konten, tidak dapat diharapkan untuk melindungi konten dari modifikasi berbahaya oleh pengguna tersebut. Meskipun segala jenis modifikasi konten mengharuskan dalam praktiknya bahwa pengguna telah diberikan akses ke data yang dilindungi di tempat pertama, dan kebijakan dan hak yang terkait dengan dokumen sendiri ditandatangani dengan benar dan dirusak, setelah pengguna diberikan akses ke kunci enkripsi/dekripsi yang diperlukan, pengguna dapat diasumsikan secara teknis dapat mendekripsi data, ubah dan enkripsi ulang. Ada banyak solusi yang dapat diimplementasikan untuk menyediakan penandatanganan dokumen, pengesahan otorisasi, pemeriksa kesalahan dan non-penolakan dokumen Office, baik dalam produk Microsoft (misalnya dukungan penandatanganan dokumen Office, dukungan s/MIME di Outlook) dan dari pihak ketiga. Anda tidak boleh mengandalkan kemampuan perlindungan AIP saja untuk melindungi Anda dari modifikasi berbahaya oleh pengguna yang berwenang.

Ringkasan

Keamanan penuh melampaui satu teknologi. Melalui berbagai cara yang saling bergantung, administrator TI dapat mengurangi permukaan serangan pada konten yang dilindungi di dunia nyata.

- Perlindungan Informasi Azure: mencegah akses tidak sah ke konten

- Microsoft Intune, Microsoft Endpoint Configuration Manager, dan produk manajemen perangkat lainnya: memungkinkan lingkungan terkelola dan terkontrol bebas dari aplikasi berbahaya

- Windows AppLocker: memungkinkan lingkungan terkelola dan terkontrol bebas dari aplikasi berbahaya

- Microsoft Entra Identity Protection: meningkatkan kepercayaan pada identitas pengguna

- Akses Bersyarkat EMS: meningkatkan kepercayaan pada perangkat dan identitas