Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Dokumen ini ditujukan untuk arsitek identitas dan kepemimpinan teknik dalam tim keamanan dan identitas. Ini mengasumsikan pembaca memahami kemampuan manajemen identitas dan akses pelanggan (CIAM) dan kasus penggunaan bisnis yang relevan. Gunakan panduan ini untuk membantu merencanakan, merancang, menerapkan, dan mengoperasikan ID Eksternal Microsoft Entra penyewa.

CIAM adalah serangkaian teknologi dan proses yang menggabungkan metode keamanan seperti autentikasi multifaktor untuk memastikan hanya individu yang berwenang yang mengakses informasi sensitif organisasi.

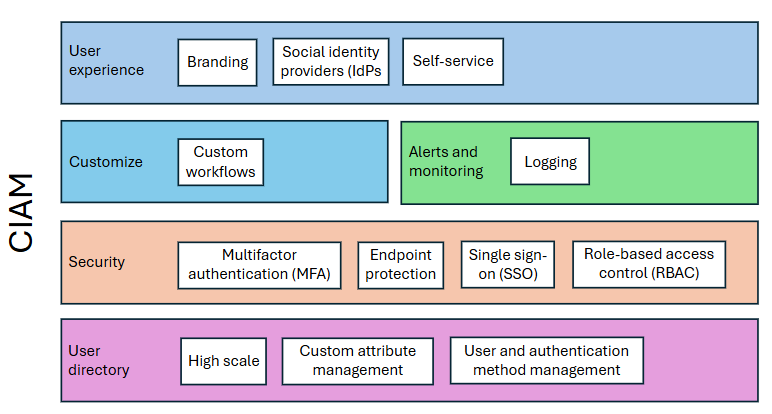

Desain CIAM

Ketika Anda merancang solusi CIAM, ada aspek yang perlu dipertimbangkan. Misalnya, pelanggan Anda mengandalkan mekanisme untuk membantu mereka mengautentikasi ke layanan. Pengalaman layanan mandiri tanpa gesekan adalah bagian dari solusi CIAM. Ini dapat secara konsisten menggambarkan merek melalui titik kontak pelanggan, termasuk solusi CIAM.

Semakin banyak, identitas digital digunakan pada skenario multisaluran dan hibrid, seperti checkout di toko dengan ketukan telepon dan pergi.

Faset kunci diilustrasikan dalam diagram berikut:

Pertimbangkan juga detail operasional Anda:

- Pemantauan

- Penebangan / Pencatatan / Pemantauan

- Manajemen konfigurasi

- Dukung

- Tanggapan Insiden

MICROSOFT Entra External ID untuk pelanggan: pengalaman pengguna

Di MICROSOFT Entra External ID, Anda dapat menyesuaikan pengalaman pengguna dari alur autentikasi dengan beberapa cara. Untuk mengurangi tingkat pengabaian perjalanan autentikasi Anda, tingkatkan penyelesaian dan tingkat konversi. Membuat alur autentikasi:

- Memerankan merek Anda secara konsisten dengan titik sentuh digital lainnya

- Mengaktifkan pengalaman layanan mandiri yang mudah dinavigasi untuk pendaftaran, masuk, dan pengaturan ulang kata sandi

- Mengintegrasikan dengan penyedia identitas sosial (IdP) atau IdP lainnya

- Mengaktifkan aplikasi masuk tunggal (SSO) yang ditawarkan kepada pelanggan

- Melokalisasi konten untuk menjangkau pengguna di seluruh dunia

Di MICROSOFT Entra External ID, Anda dapat membuat alur pengguna untuk menentukan struktur, pengalaman, dan branding alur autentikasi. Alur pengguna menentukan rangkaian langkah pendaftaran dan masuk yang diikuti pelanggan. Metode masuk termasuk email dan kata sandi, kode akses satu kali (OTP), atau akun sosial dari Google atau Facebook. Aktifkan alur pengguna untuk mengumpulkan informasi dari pelanggan selama pendaftaran: pilih dari atribut pengguna bawaan atau tambahkan atribut kustom. Konfigurasikan alur pengguna untuk menjalankan alur kerja kustom atau bergabung dengan IdP Security Assertion Markup Language (SAML) dan OpenID Connect (OIDC).

Gunakan persyaratan branding Anda untuk mengonfigurasi tampilan dan nuansa layar yang dilihat pengguna saat mengautentikasi melalui alur pengguna. Branding muncul secara universal di semua alur pengguna di penyewa MICROSOFT Entra External ID. Ada tujuan jangka pendek untuk menambahkan branding per aplikasi.

Sebaiknya gunakan domain kustom untuk mengautentikasi pengguna. Gunakan nama domain yang cocok dengan merek Anda, seperti login.contoso.com. Dengan menggunakan nama domain yang Anda miliki, Anda dapat meningkatkan perlindungan titik akhir autentikasi yang dapat diakses publik.

Alur pengguna ID Microsoft Entra adalah kontainer yang menyimpan kustomisasi pengalaman pengguna untuk alur autentikasi. Tetapkan ke semua atau sebagian dari aplikasi Anda. Buat alur pengguna yang lebih khusus per aplikasi, jika diperlukan. Sebaiknya Aktifkan pengalaman yang konsisten di seluruh rangkaian aplikasi Anda karena pengguna terbiasa dengan alur.

Sesuaikan

Saat mendesain alur pengguna, Anda mungkin memerlukan lebih banyak alur kerja. Misalnya, pemicu mungkin terjadi saat memvalidasi nomor loyalitas pelanggan, atau mungkin mengirim email selamat datang. Capai skenario ini dengan kemampuan dari ekstensi autentikasi kustom. Jalankan logika kustom Anda sendiri melalui titik akhir REST API yang Anda buat.

Ambil kontrol lebih besar atas perjalanan autentikasi dan integrasikan dengan proses bisnis Anda.

Keamanan

CIAM mengekspos titik akhir yang dapat diakses secara anonim ke internet, dan mengautentikasi pengguna untuk layanan Anda. Titik akhir ini meliputi:

- Titik akhir autentikasi

- Titik akhir metadata

Titik akhir ini adalah pintu depan saat mengautentikasi ke aplikasi. Oleh karena itu, terapkan beberapa lapisan kontrol keamanan untuk melindungi titik akhir.

- Perlindungan Edge - Gunakan Azure Web Application Firewall (WAF) untuk melindungi titik akhir dari penyalahgunaan bot

- Pencegahan penipuan pendaftaran - Mengintegrasikan teknik pencegahan penipuan seperti verifikasi email, verifikasi layanan pesan singkat (SMS), kontrol captcha, dan teknik analisis penipuan untuk memastikan bahwa bot tidak bisa mendaftar

- Perlindungan pengambilalihan akun - Integrasikan solusi autentikasi berbasis risiko untuk mendeteksi risiko saat masuk, dan meminta penggunaan faktor autentikasi yang lebih kuat, jika perlu. Microsoft memiliki tujuan untuk menambahkan solusi perlindungan pengambilalihan akun pihak ketiga yang terintegrasi.

- Otorisasi - Gunakan grup dan peran Microsoft Entra untuk menentukan pengguna mana yang memiliki akses ke aplikasi, dan apa yang dapat mereka akses dalam aplikasi

Direktori pengguna

Solusi CIAM memerlukan penyimpanan direktori untuk mempertahankan profil dan atribut pengguna. Konfigurasi ini memastikan pengguna diwakili dalam satu cara di seluruh layanan, dengan pengidentifikasi unik yang direferensikan oleh sistem lain. Misalnya, simpan data ini dengan aman dan secara redundan saat membangun hubungan pelanggan dan menghasilkan wawasan untuk bisnis Anda.

MICROSOFT Entra External ID menggunakan teknologi direktori MICROSOFT Entra ID untuk skala, ketahanan, dan redundansi. Buat tenant Microsoft Entra External ID untuk akses otomatis ke direktori pengguna terkait.

Pemberitahuan dan pemantauan

Perjalanan autentikasi adalah pintu depan untuk layanan Anda. Pantau untuk menentukan kesehatan keseluruhannya: tingkat keberhasilan proses autentikasi, tingkat autentikasi multifaktor (MFA), pembatasan, dan pencatatan. Gunakan data ini untuk mengembangkan perjalanan autentikasi Anda untuk keseimbangan antara tanpa gesekan dan keamanan. Untuk menentukan keseimbangan dari implementasi Anda, sajikan data yang dikumpulkan kepada perusahaan.

MICROSOFT Entra External ID memiliki dasbor wawasan pengguna untuk menghasilkan analitik pada pengguna yang berinteraksi dengan perjalanan autentikasi Anda. Lihat log autentikasi yang lebih rinci untuk menganalisis menggunakan log masuk dan audit ID Microsoft Entra. Ekspor mereka dengan Microsoft Azure Monitor, atau Microsoft Graph API. Dengan Azure Monitor, log disimpan di ruang kerja analitik log hingga dua tahun. Pengarsipan log untuk periode yang lebih lama dicapai dengan akun penyimpanan. Pelajari selengkapnya dalam Operasi keamanan.

Langkah berikutnya

Gunakan artikel berikut untuk membantu Anda memulai penyebaran ID Eksternal Microsoft Entra:

- Panduan penerapan Microsoft Entra External ID - Pengantar

- Desain Penyewa

- pengalaman autentikasi pelanggan

- Operasi keamanan

- Autentikasi dan arsitektur kontrol akses