Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Dalam artikel ini, Anda mempelajari cara mengonfigurasi Cloudflare Web Application Firewall (Cloudflare WAF) untuk melindungi organisasi Anda dari serangan, seperti penolakan layanan terdistribusi (DDoS), bot berbahaya, Risiko keamanan Open Worldwide Application Security Project (OWASP) Top-10 , dan lainnya.

Prasyarat

Untuk memulai, Anda memerlukan:

- Penyewa ID Eksternal Microsoft Entra

- Pintu Depan Microsoft Azure (AFD)

- Akun Cloudflare dengan WAF

Pelajari tentang penyewa dan mengamankan aplikasi untuk konsumen dan pelanggan dengan MICROSOFT Entra External ID.

Deskripsi Skenario

- Penyewa ID Eksternal Microsoft Entra – Penyedia identitas (IdP) dan server otorisasi yang memverifikasi kredensial pengguna dengan kebijakan kustom yang ditentukan untuk penyewa.

- Azure Front Door – Mengaktifkan domain URL kustom untuk MICROSOFT Entra External ID. Lalu lintas ke domain URL kustom melewati Cloudflare WAF, lalu masuk ke AFD, lalu ke penyewa ID Eksternal Microsoft Entra.

- Cloudflare WAF – Kontrol keamanan untuk melindungi lalu lintas ke server otorisasi.

Mengaktifkan domain URL kustom

Langkah pertama adalah mengaktifkan domain kustom dengan AFD. Gunakan instruksi di, Aktifkan domain URL kustom untuk aplikasi di penyewa eksternal.

Membuat akun Cloudflare

- Buka Cloudflare.com/plans untuk membuat akun.

- Untuk mengaktifkan WAF, pada tab Layanan Aplikasi , pilih Pro.

Mengonfigurasi server nama domain (DNS)

Aktifkan WAF untuk domain.

Di konsol DNS, untuk CNAME, aktifkan pengaturan proksi.

Di bawah DNS, untuk Status proksi, pilih Diprokasikan.

Statusnya berubah menjadi oranye.

Catatan

Sertifikat yang dikelola Azure Front Door tidak diperpanjang secara otomatis jika catatan CNAME domain kustom Anda menunjuk ke catatan DNS selain domain titik akhir Azure Front Door (misalnya, saat menggunakan layanan DNS pihak ketiga seperti Cloudflare). Untuk memperbarui sertifikat dalam kasus seperti itu, ikuti instruksi di artikel Memperbarui sertifikat yang dikelola Azure Front Door .

Kontrol keamanan Cloudflare

Untuk perlindungan optimal, kami sarankan Anda mengaktifkan kontrol keamanan Cloudflare.

Perlindungan DDoS

Buka dasbor Cloudflare.

Perluas bagian Keamanan.

Pilih DDoS.

Pesan akan muncul.

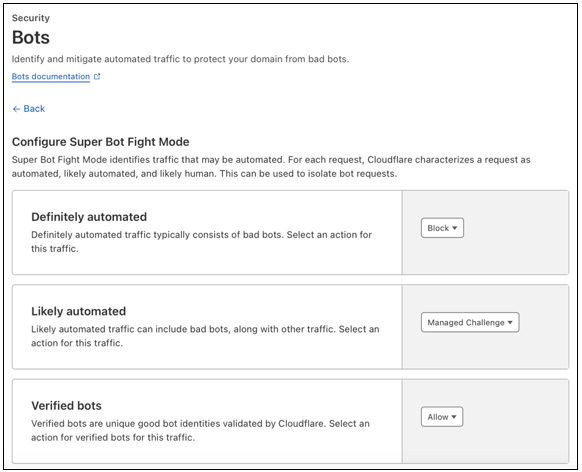

Perlindungan Bot

Buka dasbor Cloudflare.

Perluas bagian Keamanan.

Di bawah Konfigurasikan Mode Pertarungan Super Bot, untuk Pasti otomatis, pilih Blokir.

Untuk Kemungkinan besar otomatis, pilih Tantangan Terkelola.

Untuk Bot terverifikasi, pilih Izinkan.

Aturan firewall: Lalu lintas dari jaringan Tor

Sebaiknya Anda memblokir lalu lintas yang berasal dari jaringan proksi Tor, kecuali organisasi Anda perlu mendukung lalu lintas.

Catatan

Jika Anda tidak dapat memblokir lalu lintas Tor, pilih Tantangan Interaktif, bukan Blokir.

Memblokir lalu lintas dari jaringan Tor

Buka dasbor Cloudflare.

Perluas bagian Keamanan.

Pilih WAF.

Pilih Buat aturan.

Untuk Nama aturan, masukkan nama yang relevan.

Untuk Jika permintaan masuk cocok, untuk Bidang, pilih Benua.

Untuk Operator, pilih sama dengan.

Untuk Nilai, pilih Tor.

Untuk Kemudian ambil tindakan, pilih Blokir.

Untuk Tempatkan di, pilih Pertama.

Pilih Sebarkan.

Catatan

Anda dapat menambahkan halaman HTML kustom untuk pengunjung.

Aturan firewall: Lalu lintas dari negara atau wilayah

Kami merekomendasikan kontrol keamanan yang ketat pada lalu lintas dari negara atau wilayah di mana bisnis tidak mungkin terjadi, kecuali organisasi Anda memiliki alasan bisnis untuk mendukung lalu lintas dari semua negara atau wilayah.

Catatan

Jika Anda tidak dapat memblokir lalu lintas dari negara atau wilayah, pilih Tantangan Interaktif, bukan Blokir.

Memblokir lalu lintas dari negara atau wilayah

Untuk instruksi berikut, Anda dapat menambahkan halaman HTML kustom untuk pengunjung.

Buka dasbor Cloudflare.

Perluas bagian Keamanan.

Pilih WAF.

Pilih Buat aturan.

Untuk Nama aturan, masukkan nama yang relevan.

Untuk Jika permintaan masuk cocok, untuk Bidang, pilih Negara atau Benua.

Untuk Operator, pilih sama dengan.

Untuk Nilai, pilih negara atau benua untuk diblokir.

Untuk Kemudian ambil tindakan, pilih Blokir.

Untuk Tempat di, pilih Terakhir.

Pilih Sebarkan.

OWASP dan set aturan terkelola

Pilih Aturan terkelola.

Untuk Cloudflare Managed Ruleset, pilih Diaktifkan.

Untuk Cloudflare OWASP Core Ruleset, pilih Diaktifkan.