Menerapkan kebijakan Akses Bersyar ke profil lalu lintas Microsoft 365

Dengan profil penerusan lalu lintas yang dikhususkan untuk semua lalu lintas Microsoft 365, Anda dapat menerapkan kebijakan Akses Bersyar ke semua lalu lintas Microsoft 365 Anda. Dengan Akses Bersyarat, Anda dapat memerlukan autentikasi multifaktor dan kepatuhan perangkat untuk mengakses sumber daya Microsoft 365.

Artikel ini menjelaskan cara menerapkan kebijakan Akses Bersyar ke profil penerusan lalu lintas Microsoft 365 Anda.

Prasyarat

- Administrator yang berinteraksi dengan fitur pratinjau Akses Aman Global harus memiliki satu atau beberapa penetapan peran berikut tergantung pada tugas yang mereka lakukan.

- Peran Administrator Akses Aman Global

- Administrator Akses Bersyar atau Administrator Keamanan untuk membuat dan berinteraksi dengan kebijakan Akses Bersyar.

- Pratinjau memerlukan lisensi Microsoft Entra ID P1. Jika diperlukan, Anda dapat membeli lisensi atau mendapatkan lisensi uji coba.

- Untuk menggunakan profil penerusan lalu lintas Microsoft 365, lisensi Microsoft 365 E3 disarankan.

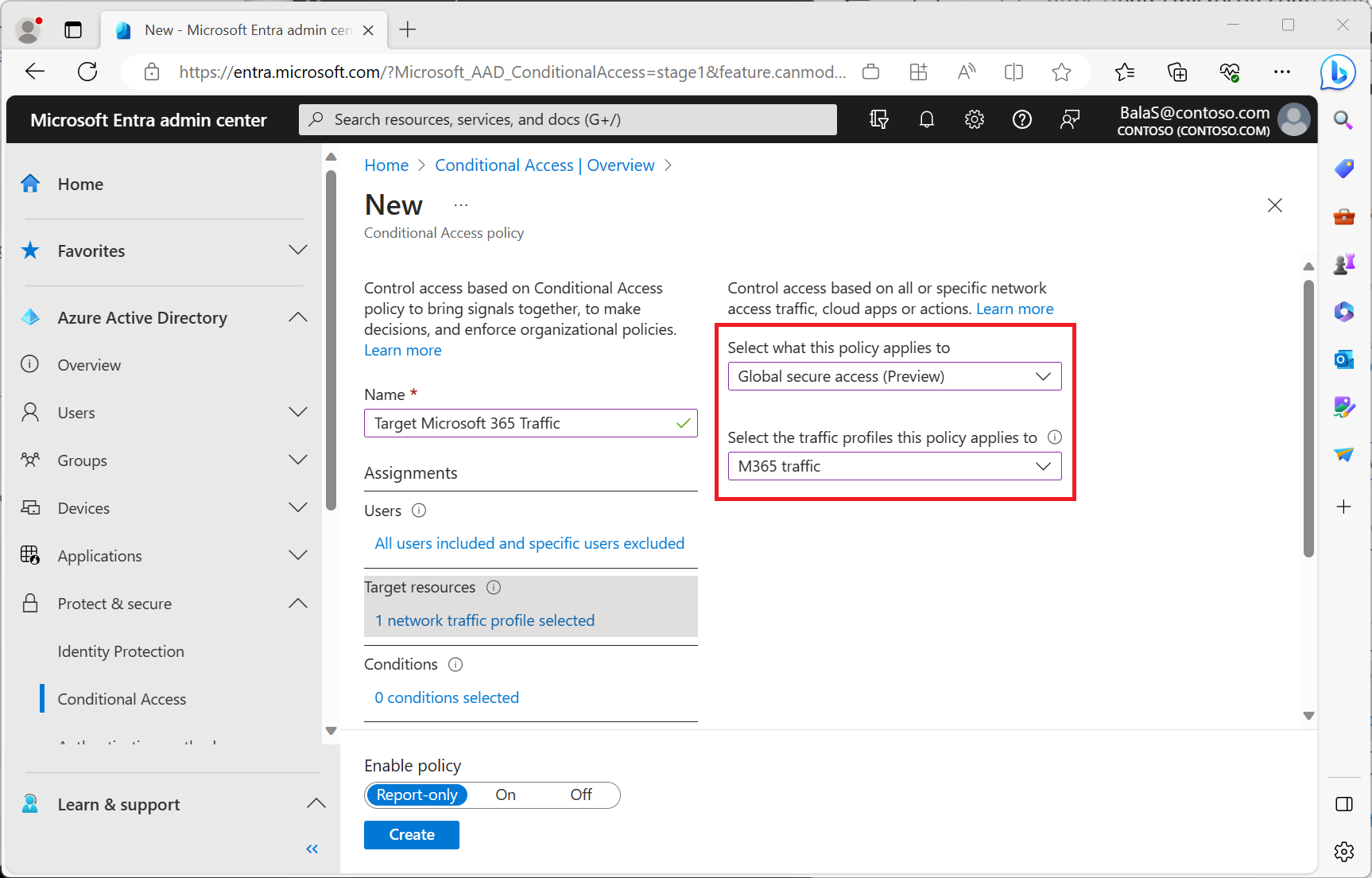

Membuat kebijakan Akses Bersyar yang menargetkan profil lalu lintas Microsoft 365

Contoh kebijakan berikut menargetkan semua pengguna kecuali untuk akun break-glass dan pengguna tamu/eksternal Anda, memerlukan autentikasi multifaktor, kepatuhan perangkat, atau perangkat gabungan hibrid Microsoft Entra saat mengakses lalu lintas Microsoft 365.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

- Telusuri Ke Akses Bersyar perlindungan>identitas>.

- Pilih Buat kebijakan baru.

- Beri nama pada kebijakan Anda. Sebaiknya organisasi membuat standar yang bermakna untuk nama kebijakannya.

- Di bawah Tugas, pilih Pengguna atau identitas beban kerja.

- Di Sertakan, pilih Semua pengguna.

- Di bawah Kecualikan:

- Pilih Pengguna dan grup dan pilih akses darurat organisasi Anda atau akun break-glass.

- Pilih Pengguna tamu atau eksternal dan pilih semua kotak centang.

- Di bawah Sumber daya target>Akses Jaringan (Pratinjau)*.

- Pilih lalu lintas Microsoft 365.

- Pada Kontrol akses>Pemberian Izin.

- Pilih Perlu autentikasi multifaktor, Wajibkan perangkat ditandai sebagai sesuai, dan Memerlukan perangkat gabungan hibrid Microsoft Entra

- Untuk multikontrol, pilih Wajibkan salah satu kontrol yang dipilih.

- Pilih Pilih.

Setelah administrator mengonfirmasi pengaturan kebijakan menggunakan mode khusus laporan, administrator dapat memindahkan tombol Aktifkan kebijakan dari Hanya laporan ke Aktif.

Pengecualian pengguna

Kebijakan Akses Bersyarah adalah alat yang canggih, sebaiknya kecualikan akun berikut dari kebijakan Anda:

- Akses darurat atau akun pemecah kaca untuk mencegah penguncian akun di seluruh penyewa. Dalam skenario yang tidak mungkin saat semua administrator dikunci dari penyewa Anda, akun administratif akses darurat Anda dapat digunakan untuk masuk ke penyewa dan mengambil langkah-langkah pemulihan akses.

- Informasi selengkapnya dapat ditemukan di artikel, Mengelola akun akses darurat di ID Microsoft Entra.

- Akun layanan dan perwakilan layanan, seperti Akun Microsoft Entra Koneksi Sync. Akun layanan adalah akun non-interaktif yang tidak terikat dengan pengguna tertentu. Akun tersebut biasanya digunakan oleh layanan back-end yang memungkinkan akses terprogram ke aplikasi, tetapi juga digunakan untuk masuk ke sistem guna tujuan administratif. Akun layanan seperti ini harus dikecualikan karena MFA tidak dapat diselesaikan secara terprogram. Panggilan yang dilakukan oleh perwakilan layanan tidak akan diblokir oleh kebijakan Akses Bersyar yang dilingkupkan kepada pengguna. Gunakan Akses Bersyarah untuk identitas beban kerja untuk menentukan kebijakan yang menargetkan perwakilan layanan.

- Jika organisasi Anda memiliki akun ini yang digunakan dalam skrip atau kode, pertimbangkan untuk menggantinya dengan identitas terkelola. Sebagai solusi sementara, Anda dapat mengecualikan akun tertentu seperti ini dari kebijakan dasar.

Langkah berikutnya

Langkah selanjutnya untuk memulai Akses Internet Microsoft Entra adalah meninjau log Akses Aman Global.

Untuk informasi selengkapnya tentang penerusan lalu lintas, lihat artikel berikut ini: