Memberikan akses ke API provisi masuk

Pengantar

Setelah mengonfigurasi aplikasi provisi masuk berbasis API, Anda perlu memberikan izin akses sehingga klien API dapat mengirim permintaan ke API provisi /bulkUpload dan mengkueri API log provisi. Tutorial ini memandikan Anda melalui langkah-langkah untuk mengonfigurasi izin ini.

Bergantung pada cara klien API mengautentikasi dengan MICROSOFT Entra ID, Anda dapat memilih di antara dua opsi konfigurasi:

- Mengonfigurasi perwakilan layanan: Ikuti instruksi ini jika klien API Anda berencana menggunakan perwakilan layanan aplikasi terdaftar Microsoft Entra dan autentikasi menggunakan alur pemberian kredensial klien OAuth.

- Mengonfigurasi identitas terkelola: Ikuti instruksi ini jika klien API Anda berencana menggunakan identitas terkelola Microsoft Entra.

Mengonfigurasi perwakilan layanan

Konfigurasi ini mendaftarkan aplikasi di ID Microsoft Entra yang mewakili klien API eksternal dan memberinya izin untuk memanggil API provisi masuk. ID klien perwakilan layanan dan rahasia klien dapat digunakan dalam alur pemberian kredensial klien OAuth.

- Masuk ke pusat admin Microsoft Entra (https://entra.microsoft.com) dengan setidaknya kredensial masuk Administrator Aplikasi.

- Telusuri microsoft Entra ID ->Applications ->Pendaftaran aplikasi.

- Klik opsi Pendaftaran baru.

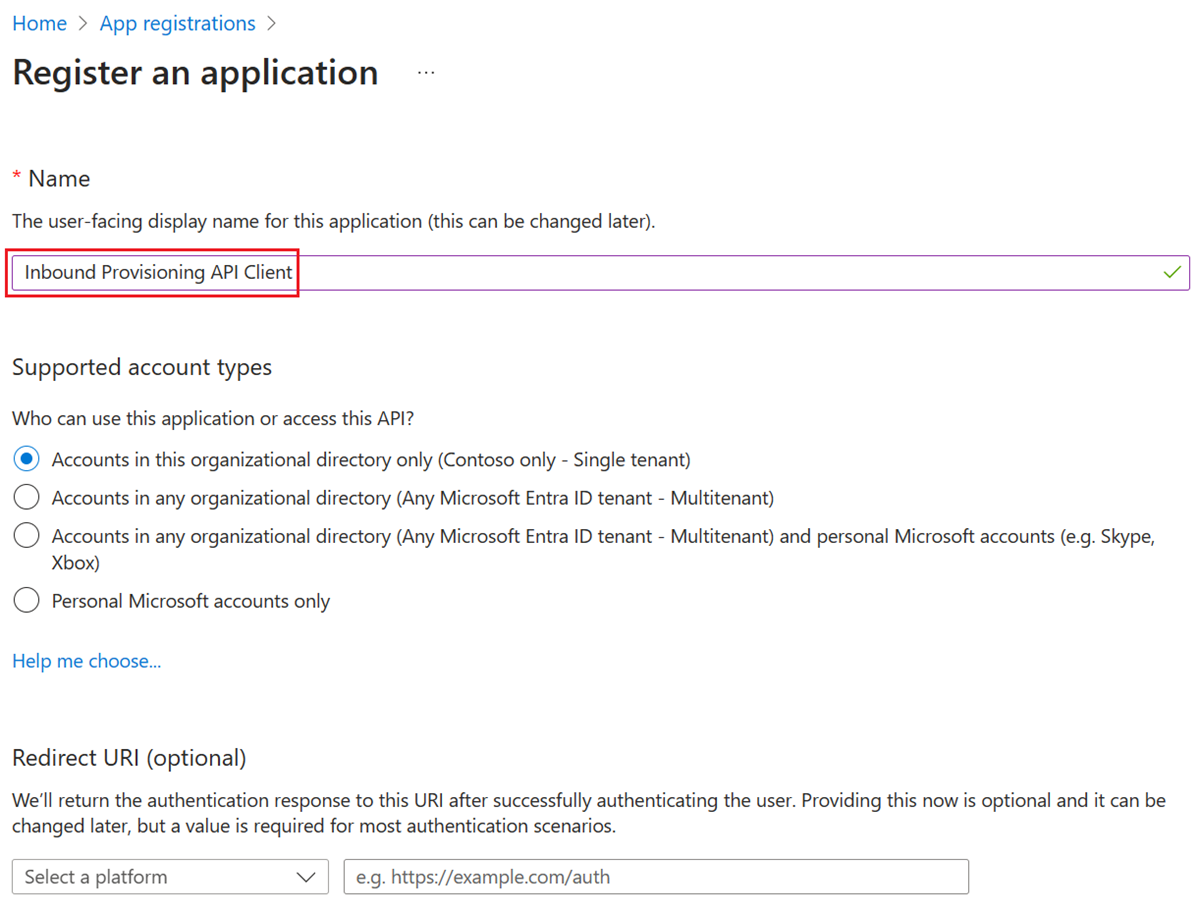

- Berikan nama aplikasi, pilih opsi default, dan klik Daftar.

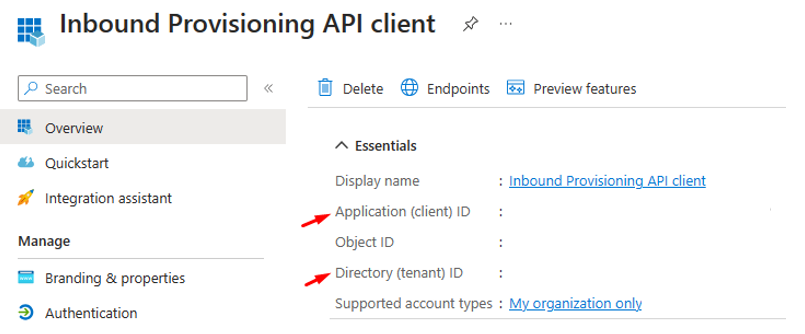

- Salin nilai ID Aplikasi (klien) dan ID Direktori (penyewa) dari bilah Gambaran Umum dan simpan untuk digunakan nanti di klien API Anda.

- Di menu konteks aplikasi, pilih opsi Sertifikat & rahasia .

- Buat rahasia klien baru. Berikan deskripsi untuk rahasia dan tanggal kedaluwarsa.

- Salin nilai rahasia klien yang dihasilkan dan simpan untuk digunakan nanti di klien API Anda.

- Dari izin API menu konteks, pilih opsi Tambahkan izin.

- Di bawah Minta izin API, pilih Microsoft Graph.

- Pilih Izin aplikasi.

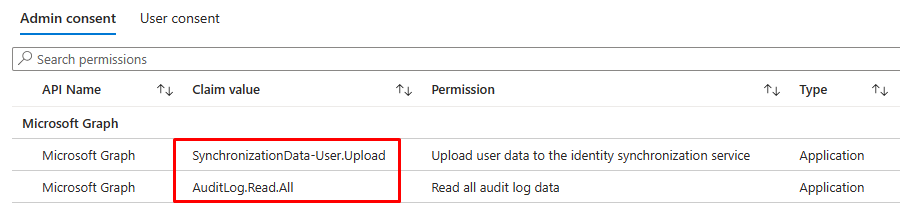

- Cari dan pilih izin AuditLog.Read.All dan SynchronizationData-User.Upload.

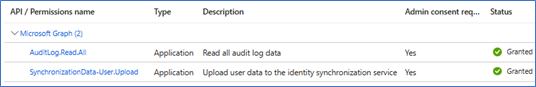

- Klik Berikan persetujuan admin pada layar berikutnya untuk menyelesaikan penetapan izin. Klik Ya pada dialog konfirmasi. Aplikasi Anda harus memiliki set izin berikut.

- Anda sekarang siap untuk menggunakan perwakilan layanan dengan klien API Anda.

- Untuk beban kerja produksi, sebaiknya gunakan autentikasi berbasis sertifikat klien dengan perwakilan layanan atau identitas terkelola.

Mengonfigurasi identitas terkelola

Bagian ini menjelaskan bagaimana Anda dapat menetapkan izin yang diperlukan ke identitas terkelola.

Konfigurasikan identitas terkelola untuk digunakan dengan sumber daya Azure Anda.

Salin nama identitas terkelola Anda dari pusat admin Microsoft Entra. Misalnya: Cuplikan layar di bawah ini menunjukkan nama identitas terkelola yang ditetapkan sistem yang terkait dengan alur kerja Azure Logic Apps yang disebut "CSV2SCIMBulkUpload".

Jalankan skrip PowerShell berikut untuk menetapkan izin ke identitas terkelola Anda.

Install-Module Microsoft.Graph -Scope CurrentUser Connect-MgGraph -Scopes "Application.Read.All","AppRoleAssignment.ReadWrite.All,RoleManagement.ReadWrite.Directory" $graphApp = Get-MgServicePrincipal -Filter "AppId eq '00000003-0000-0000-c000-000000000000'" $PermissionName = "SynchronizationData-User.Upload" $AppRole = $graphApp.AppRoles | ` Where-Object {$_.Value -eq $PermissionName -and $_.AllowedMemberTypes -contains "Application"} $managedID = Get-MgServicePrincipal -Filter "DisplayName eq 'CSV2SCIMBulkUpload'" New-MgServicePrincipalAppRoleAssignment -PrincipalId $managedID.Id -ServicePrincipalId $managedID.Id -ResourceId $graphApp.Id -AppRoleId $AppRole.Id $PermissionName = "AuditLog.Read.All" $AppRole = $graphApp.AppRoles | ` Where-Object {$_.Value -eq $PermissionName -and $_.AllowedMemberTypes -contains "Application"} $managedID = Get-MgServicePrincipal -Filter "DisplayName eq 'CSV2SCIMBulkUpload'" New-MgServicePrincipalAppRoleAssignment -PrincipalId $managedID.Id -ServicePrincipalId $managedID.Id -ResourceId $graphApp.Id -AppRoleId $AppRole.IdUntuk mengonfirmasi bahwa izin diterapkan, temukan perwakilan layanan identitas terkelola di bawah Aplikasi Perusahaan di ID Microsoft Entra. Hapus filter Jenis aplikasi untuk melihat semua perwakilan layanan.

Anda sekarang siap untuk menggunakan identitas terkelola dengan klien API Anda.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk