Tutorial: Mengembangkan sampel titik akhir SCIM di MICROSOFT Entra ID

Tutorial ini menjelaskan cara menyebarkan kode referensi SCIM dengan menggunakan Azure App Service. Kemudian, uji kode dengan menggunakan Postman atau dengan mengintegrasikan dengan layanan provisi Microsoft Entra. Tutorial ini ditujukan bagi pengembang yang ingin mulai menggunakan SCIM, atau siapa pun yang tertarik untuk menguji titik akhir SCIM.

Dalam tutorial ini, Anda akan mempelajari cara:

- Menyebarkan titik akhir SCIM di Azure.

- Menguji titik akhir SCIM.

Menyebarkan titik akhir SCIM di Azure

Langkah-langkah ini akan menyebarkan titik akhir SCIM ke suatu layanan dengan menggunakan Visual Studio 2019 dan Visual Studio Code dengan Azure App Service. Kode referensi SCIM juga dapat dijalankan secara lokal, dihosting oleh server lokal, atau disebarkan ke layanan eksternal lain. Untuk informasi tentang penyediaan titik akhir SCIM, lihat Tutorial: Mengembangkan dan merencanakan provisi untuk titik akhir SCIM.

Mendapatkan dan menyebarkan aplikasi sampel

Buka kode referensi dar GitHub dan pilih Kloning atau unduh. Pilih Buka di Desktop, atau salin tautan, buka Visual Studio, dan pilih Kloning atau periksa kode untuk memasukkan tautan yang disalin dan buat salinan lokal. Simpan file tersebut ke folder yang total panjang jalurnya sama dengan atau kurang dari 260 karakter.

Di Visual Studio, pastikan untuk masuk ke akun yang memiliki akses ke sumber daya hosting Anda.

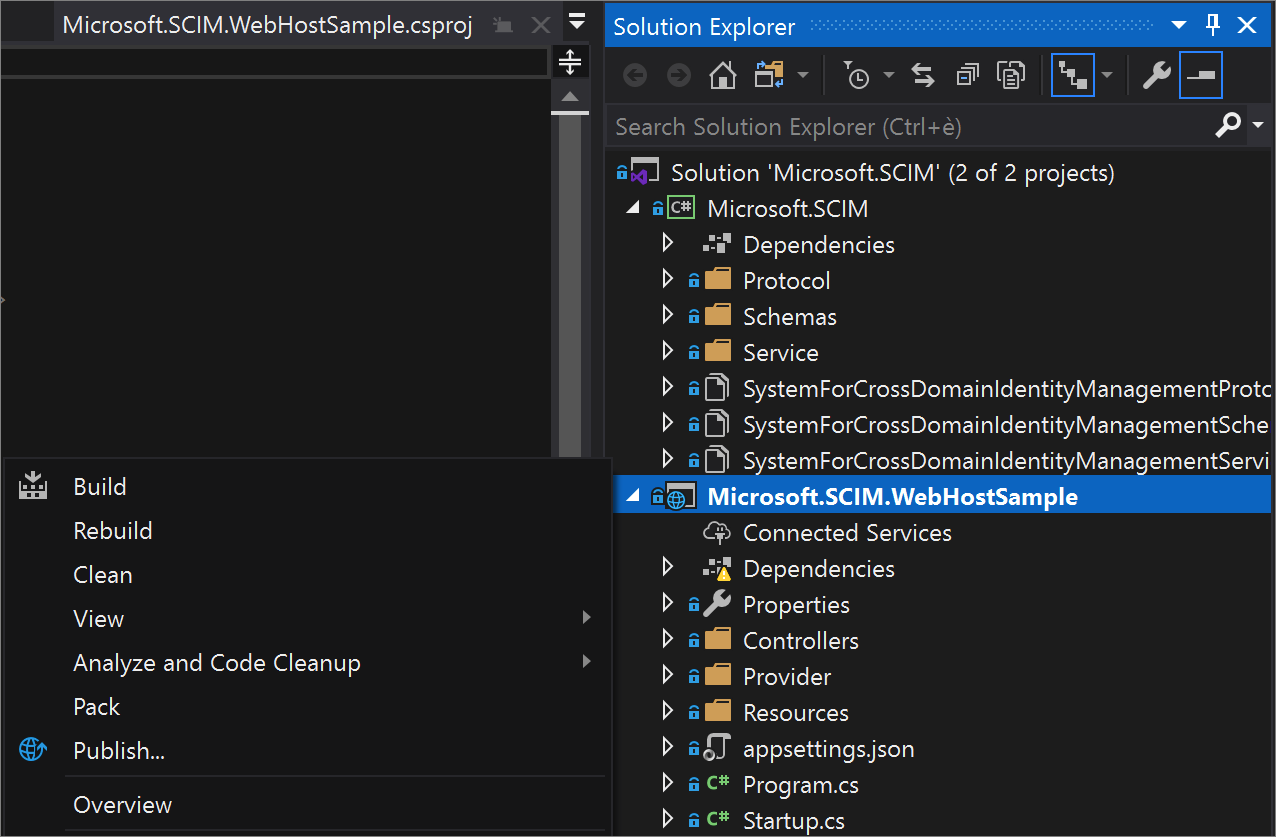

Di Penjelajah Solusi, buka Microsoft.SCIM.sln dan klik kanan file Microsoft.SCIM.WebHostSample. Pilih Terbitkan.

Catatan

Untuk menjalankan solusi ini secara lokal, klik dua kali proyek dan pilih IIS Express untuk meluncurkan proyek sebagai halaman web dengan URL host lokal. Untuk informasi selengkapnya, lihat IIS Express Overview.

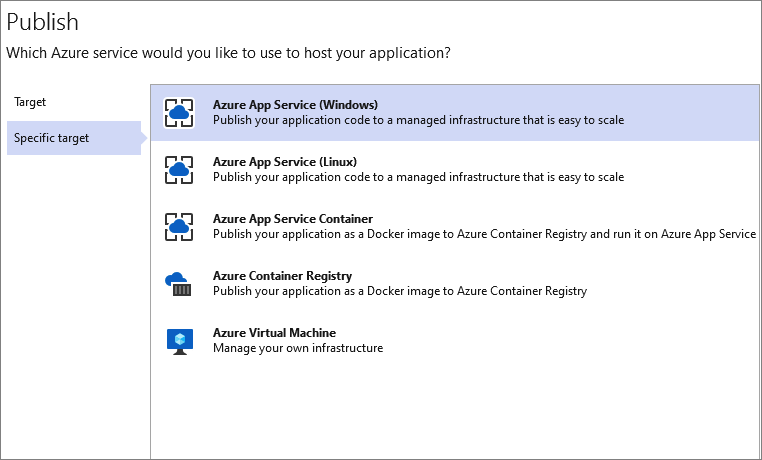

Pilih Buat profil dan pastikan bahwa Azure App Service dan Buat yang baru dipilih.

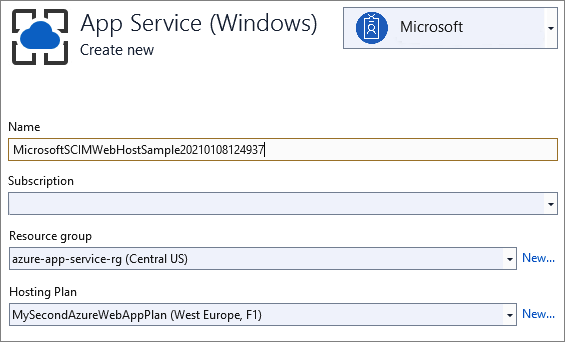

Lanjutkan ke opsi dialog dan ganti nama aplikasi menjadi nama pilihan Anda. Nama ini digunakan dalam aplikasi dan URL titik akhir SCIM.

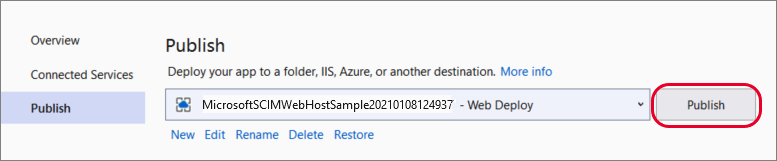

Pilih grup sumber daya yang akan digunakan dan pilih Terbitkan.

Mengonfigurasi App Service

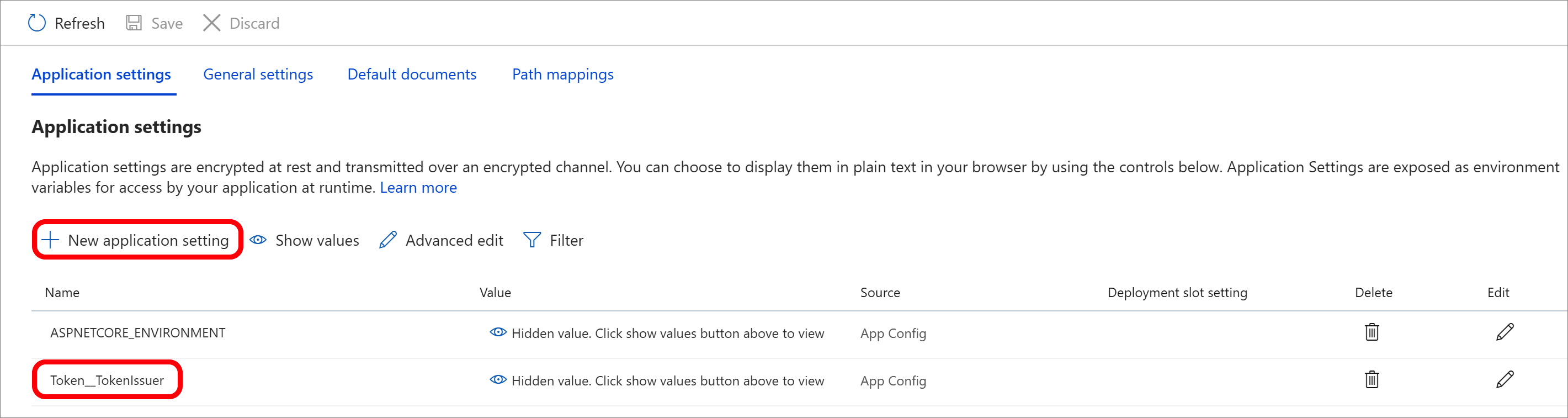

Buka aplikasi di Azure App Service>Konfigurasi dan pilih Pengaturan aplikasi baru untuk menambahkan pengaturan Token__TokenIssuer dengan nilai https://sts.windows.net/<tenant_id>/. Ganti <tenant_id> dengan ID penyewa Microsoft Entra Anda. Jika Anda ingin menguji titik akhir SCIM dengan menggunakan Postman, tambahkan ASPNETCORE_ENVIRONMENT dengan nilai Development.

Saat menguji titik akhir dengan aplikasi perusahaan di pusat admin Microsoft Entra, Anda memiliki dua opsi. Anda dapat menjaga lingkungan tetap dalam Development dan memberikan token pengujian dari titik akhir /scim/token, atau Anda dapat mengubah lingkungan menjadi Production dan membiarkan bidang token kosong.

Itu saja! Titik akhir SCIM sekarang diterbitkan, dan Anda dapat menggunakan URL Azure App Service untuk menguji titik akhir SCIM.

Menguji titik akhir SCIM

Permintaan ke titik akhir SCIM memerlukan otorisasi. Standar SCIM memiliki beberapa opsi yang tersedia. Permintaan dapat menggunakan cookie, autentikasi dasar, autentikasi klien TLS, atau salah satu metode yang tercantum dalam RFC 7644.

Pastikan untuk tidak menggunakan metode yang tidak aman, seperti nama pengguna dan kata sandi, yang mendukung metode yang lebih aman seperti OAuth. MICROSOFT Entra ID mendukung token pembawa berumur panjang (untuk aplikasi galeri dan non-galeri) dan pemberian otorisasi OAuth (untuk aplikasi galeri).

Catatan

Metode otorisasi yang disediakan dalam repo hanya untuk pengujian. Saat berintegrasi dengan ID Microsoft Entra, Anda dapat meninjau panduan otorisasi. Lihat Merencanakan provisi untuk titik akhir SCIM.

Lingkungan pengembangan memungkinkan fitur yang tidak aman untuk produksi, seperti kode referensi untuk mengontrol perilaku validasi token keamanan. Kode validasi token menggunakan token keamanan yang ditandatangani sendiri, dan kunci penandatanganan disimpan dalam file konfigurasi. Lihat parameter Token:IssuerSigningKey di file appsettings.Development.jspada.

"Token": {

"TokenAudience": "Microsoft.Security.Bearer",

"TokenIssuer": "Microsoft.Security.Bearer",

"IssuerSigningKey": "A1B2C3D4E5F6A1B2C3D4E5F6",

"TokenLifetimeInMins": "120"

}

Catatan

Saat Anda mengirim permintaan GET ke titik akhir /scim/token, token akan dikeluarkan menggunakan kunci yang dikonfigurasi. Token tersebut dapat digunakan sebagai token pembawa untuk otorisasi berikutnya.

Kode validasi token default dikonfigurasi untuk menggunakan token Microsoft Entra dan mengharuskan penyewa penerbit dikonfigurasi dengan menggunakan parameter Token:TokenIssuer dalam file appsettings.json .

"Token": {

"TokenAudience": "8adf8e6e-67b2-4cf2-a259-e3dc5476c621",

"TokenIssuer": "https://sts.windows.net/<tenant_id>/"

}

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk