Artikel ini membahas tanya jawab umum tentang cara kerja autentikasi berbasis sertifikat (CBA) Microsoft Entra. Terus periksa kembali untuk pembaruan konten.

Mengapa saya tidak melihat opsi untuk masuk ke MICROSOFT Entra ID dengan menggunakan sertifikat setelah saya memasukkan nama pengguna saya?

Administrator perlu mengaktifkan CBA agar penyewa dapat membuat kredensial masuk dengan opsi sertifikat tersedia bagi pengguna. Untuk informasi selengkapnya, lihat Langkah 3: Mengonfigurasi kebijakan pengikatan autentikasi.

Di mana saya bisa mendapatkan informasi diagnostik lainnya setelah proses masuk pengguna gagal?

Pada halaman kesalahan, klik Detail Selengkapnya untuk informasi selengkapnya untuk membantu admin penyewa Anda. Admin penyewa dapat memeriksa laporan Masuk untuk menyelidiki lebih lanjut. Misalnya, jika sertifikat pengguna dicabut dan merupakan bagian dari Daftar Pencabutan Sertifikat, maka autentikasi gagal dengan benar. Untuk mendapatkan informasi diagnostik lainnya, periksa laporan Masuk.

Bagaimana administrator dapat mengaktifkan Microsoft Entra CBA?

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Kebijakan Autentikasi.

- Telusuri kebijakan metode>Autentikasi Perlindungan.>

- Pilih kebijakan: Autentikasi berbasis sertifikat.

- Pada tab Aktifkan dan Target , pilih tombol Aktifkan untuk mengaktifkan autentikasi berbasis sertifikat.

Apakah Microsoft Entra CBA adalah fitur gratis?

Autentikasi berbasis sertifikat adalah fitur gratis. Setiap edisi ID Microsoft Entra menyertakan Microsoft Entra CBA. Untuk informasi selengkapnya tentang fitur di setiap edisi Microsoft Entra, lihat Harga Microsoft Entra.

Apakah Microsoft Entra CBA mendukung ID Alternatif sebagai nama pengguna alih-alih userPrincipalName?

Tidak, masuk menggunakan nilai non-UPN, seperti email alternatif, tidak didukung sekarang.

Dapatkah saya memiliki lebih dari satu CRL Distribution Point (CDP) untuk Certificate Authority (CA)?

Tidak, hanya satu CDP yang didukung per CA.

Dapatkah saya memiliki URL non-http untuk CDP?

Tidak, CDP hanya mendukung URL HTTP.

Bagaimana cara menemukan CRL untuk Otoritas Sertifikat atau bagaimana cara memecahkan masalah kesalahan AADSTS2205015: Validasi tanda tangan gagal Daftar Pencabutan Sertifikat (CRL)?

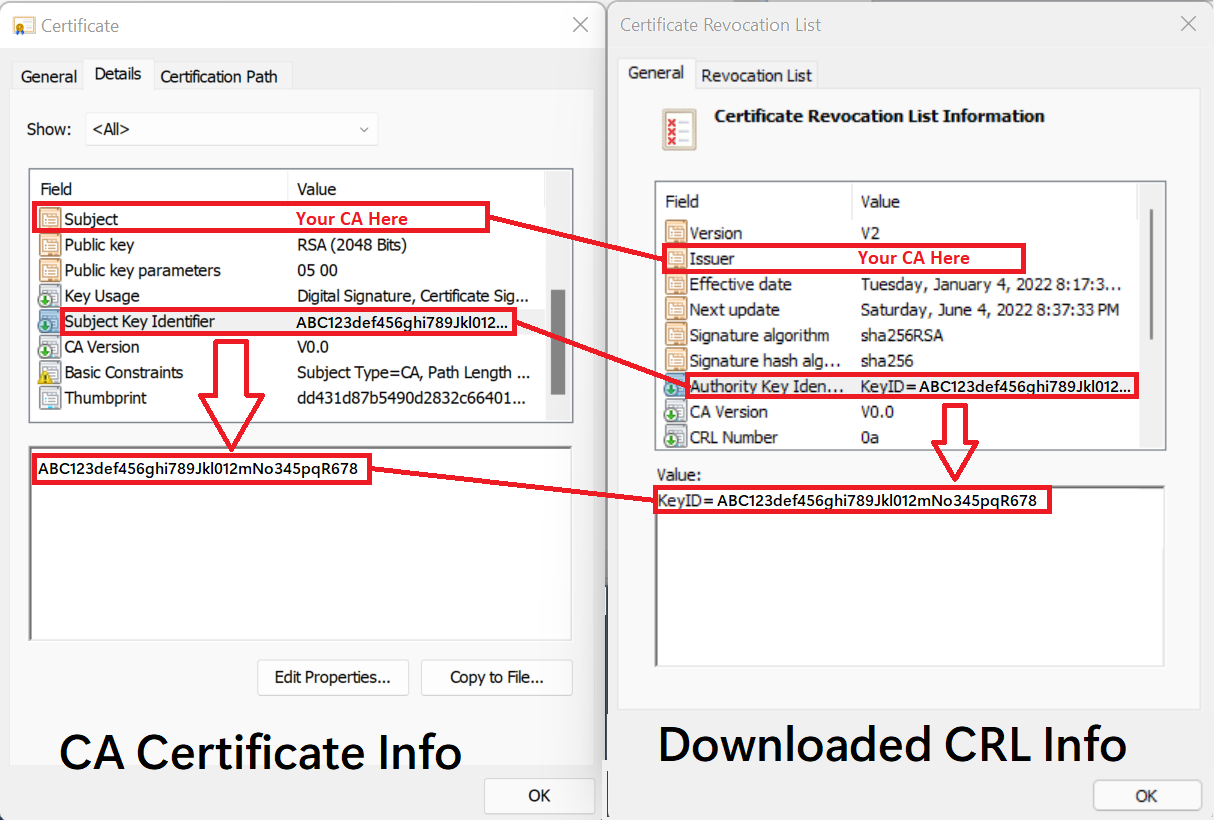

Silakan unduh CRL dan bandingkan sertifikat CA dan informasi CRL untuk memvalidasi nilai crlDistributionPoint valid untuk CA yang ingin Anda tambahkan. Anda dapat mengonfigurasi CRL ke CA terkait dengan mencocokkan CA's Issuer SKI dengan AKI CRL (CA Issuer SKI == CRL AKI) Tabel dan grafik berikut menunjukkan cara memetakan informasi dari sertifikat CA ke atribut CRL yang diunduh.

| Info Sertifikat CA | = | Info CRL yang diunduh |

|---|---|---|

| Subjek | = | Penerbit |

| Pengidentifikasi Kunci Subjek | = | Pengidentifikasi Kunci Otoritas (KeyID) |

Bagaimana cara memvalidasi konfigurasi Otoritas Sertifikat?

Penting untuk memastikan bahwa konfigurasi Otoritas Sertifikat dalam hasil penyimpanan kepercayaan adalah kemampuan ID Microsoft Entra untuk memvalidasi rantai kepercayaan otoritas sertifikat dan berhasil memperoleh daftar pencabutan sertifikat (CRL) dari titik distribusi CRL otoritas sertifikat (CDP) yang dikonfigurasi. Untuk membantu tugas ini, disarankan untuk menginstal modul MSIdentity Tools PowerShell dan menjalankan Test-MsIdCBATrustoreConfiguration. Cmdlet PowerShell ini akan meninjau konfigurasi otoritas sertifikat penyewa Entra dan kesalahan/peringatan permukaan untuk masalah kesalahan konfigurasi umum.

Bagaimana cara mengaktifkan atau menonaktifkan pemeriksaan pencabutan sertifikat untuk CA tertentu?

Kami sangat menyarankan untuk tidak menonaktifkan pemeriksaan daftar pencabutan sertifikat (CRL) karena Anda tidak akan dapat mencabut sertifikat. Namun, jika Anda perlu menyelidiki masalah dengan pemeriksaan CRL, Anda dapat memperbarui CA tepercaya dan mengatur atribut crlDistributionPoint ke """.

Gunakan cmdlet Set-AzureADTrustedCertificateAuthority :

$c=Get-AzureADTrustedCertificateAuthority

$c[0]. crlDistributionPoint=""

Set-AzureADTrustedCertificateAuthority -CertificateAuthorityInformation $c[0]

Apakah ada batasan untuk ukuran CRL?

Batas ukuran CRL berikut berlaku:

- Batas unduhan masuk interaktif: 20 MB (Azure Global mencakup GCC), 45 MB untuk (pemerintah As Azure, termasuk GCC High, Dept. of Defense)

- Batas unduhan layanan: 65 MB (Azure Global mencakup GCC), 150 MB untuk (pemerintah As Azure, termasuk GCC High, Dept. of Defense)

Saat unduhan CRL gagal, pesan berikut muncul:

"Daftar Pencabutan Sertifikat (CRL) yang diunduh dari {uri} telah melebihi ukuran maksimum yang diizinkan ({size} byte) untuk CRL di ID Microsoft Entra. Coba lagi dalam beberapa menit. Jika masalah berlanjut, hubungi administrator penyewa Anda."

Unduhan tetap berada di latar belakang dengan batas yang lebih tinggi.

Kami sedang meninjau dampak batas ini dan memiliki rencana untuk menghapusnya.

Saya melihat kumpulan titik akhir Daftar Pencabutan Sertifikat (CRL) yang valid, tetapi mengapa saya tidak melihat pencabutan CRL?

- Pastikan titik distribusi CRL diatur ke URL HTTP yang valid.

- Pastikan titik distribusi CRL dapat diakses melalui URL yang menghadap ke internet.

- Pastikan ukuran CRL berada dalam batas.

Bagaimana cara mencabut sertifikat dengan cepat?

Ikuti langkah-langkah untuk mencabut sertifikat secara manual.

Apakah perubahan pada kebijakan metode Autentikasi akan segera berlaku?

Kebijakan ini di-cache. Setelah pembaruan kebijakan, mungkin perlu waktu hingga satu jam agar perubahan diterapkan.

Mengapa saya melihat opsi autentikasi berbasis sertifikat setelah gagal?

Kebijakan metode Autentikasi selalu menunjukkan semua metode autentikasi yang tersedia kepada pengguna sehingga mereka dapat mencoba masuk kembali menggunakan metode apa pun yang mereka sukai. ID Microsoft Entra tidak menyembunyikan metode yang tersedia berdasarkan keberhasilan atau kegagalan masuk.

Mengapa perulangan autentikasi berbasis sertifikat (CBA) setelah gagal?

Browser menyimpan sertifikat setelah pemilih sertifikat muncul. Jika pengguna mencoba kembali, sertifikat yang di-cache digunakan secara otomatis. Pengguna harus menutup browser, dan membuka kembali sesi baru untuk mencoba CBA lagi.

Mengapa tidak membuktikan untuk mendaftarkan metode autentikasi lain muncul ketika saya menggunakan sertifikat faktor tunggal?

Pengguna dianggap mampu untuk MFA ketika pengguna berada dalam cakupan untuk autentikasi berbasis Sertifikat dalam kebijakan Metode autentikasi. Persyaratan kebijakan ini berarti pengguna tidak dapat menggunakan bukti sebagai bagian dari autentikasi mereka untuk mendaftarkan metode lain yang tersedia.

Bagaimana cara menggunakan sertifikat faktor tunggal untuk menyelesaikan MFA?

Kami memiliki dukungan untuk CBA faktor tunggal untuk mendapatkan MFA. CBA SF + masuk telepon tanpa kata sandi (PSI) dan CBA SF + FIDO2 adalah dua kombinasi yang didukung untuk mendapatkan MFA menggunakan sertifikat faktor tunggal. MFA dengan sertifikat faktor tunggal

Pembaruan CertificateUserIds gagal dengan nilai yang sudah ada. Bagaimana admin bisa mengkueri semua objek pengguna dengan nilai yang sama?

Admin penyewa dapat menjalankan kueri MS Graph untuk menemukan semua pengguna dengan nilai certificateUserId tertentu. Informasi selengkapnya dapat ditemukan di kueri grafik CertificateUserIds

DAPATKAN semua objek pengguna yang memiliki nilai 'bob@contoso.com' dalam certificateUserIds:

GET https://graph.microsoft.com/v1.0/users?$filter=certificateUserIds/any(x:x eq 'bob@contoso.com')

Setelah titik akhir CRL dikonfigurasi, pengguna akhir tidak dapat masuk dan mereka melihat pesan diagnostik berikut: '''http AADSTS500173: Tidak dapat mengunduh CRL. Kode status tidak valid Dilarang dari errorCode titik distribusi CRL: 500173 '''

Ini biasanya terlihat ketika pengaturan aturan firewall memblokir akses ke titik akhir CRL.

Dapatkah Microsoft Entra CBA digunakan di SurfaceHub?

Ya. Ini berfungsi di luar kotak untuk sebagian besar kombinasi kartu pintar / pembaca kartu pintar. Jika kombinasi smart card / smart card reader memerlukan driver tambahan ini harus diinstal sebelum menggunakan kombinasi smart card / smart card reader pada surface hub.

Langkah berikutnya

Jika pertanyaan Anda tidak dijawab di sini, lihat topik terkait berikut ini:

- Gambaran umum Microsoft Entra CBA

- Penyelaman teknis mendalam untuk Microsoft Entra CBA

- Microsoft Entra CBA di perangkat iOS

- Microsoft Entra CBA di perangkat Android

- Cara mengonfigurasi Microsoft Entra CBA

- Masuk kartu pintar Windows menggunakan Microsoft Entra CBA

- ID pengguna sertifikat

- Cara memigrasikan pengguna federasi