Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Artikel ini mencantumkan langkah-langkah untuk mengaktifkan dan menerapkan penggunaan kode akses di Authenticator untuk ID Microsoft Entra. Pertama, Anda memperbarui kebijakan Metode autentikasi untuk memungkinkan pengguna mendaftar dan masuk dengan kode akses di Authenticator. Kemudian Anda dapat menggunakan kebijakan kekuatan autentikasi Akses Bersyarat untuk memberlakukan masuk kode akses saat pengguna mengakses sumber daya sensitif.

Persyaratan

Android 14 dan yang lebih baru atau iOS 17 dan yang lebih baru.

Untuk pendaftaran dan autentikasi lintas perangkat:

- Kedua perangkat harus mengaktifkan Bluetooth.

- Konektivitas internet ke dua titik akhir ini harus diizinkan di organisasi Anda:

https://cable.ua5v.comhttps://cable.auth.com

Catatan

Pengguna tidak dapat menggunakan pendaftaran lintas perangkat jika Anda mengaktifkan pengesahan.

Untuk mempelajari selengkapnya tentang dukungan FIDO2, lihat Dukungan untuk autentikasi FIDO2 dengan MICROSOFT Entra ID.

Catatan

Jika Anda memberikan kontrol Wajibkan perangkat ditandai sebagai sesuai sebagai bagian dari kebijakan Akses Bersyarat, itu tidak memblokir akses aplikasi Microsoft Authenticator ke ruang lingkup UserAuthenticationMethod.Read. Authenticator memerlukan akses ke lingkup UserAuthenticationMethod.Read selama pendaftaran Authenticator untuk menentukan kredensial mana yang dapat dikonfigurasi pengguna. Authenticator memerlukan akses ke UserAuthenticationMethod.ReadWrite untuk mendaftarkan kredensial, yang tidak melewati pengecekan memerlukan perangkat untuk ditandai sebagai patuh.

Aktifkan kunci akses di Authenticator di pusat admin

Masuk ke pusat admin Microsoft Entra sebagai Administrator Kebijakan Autentikasi setidaknya.

Telusuri ke Entra ID>Metode autentikasi>Kebijakan metode autentikasi.

Di bawah metode Passkey (FIDO2), pilih Semua pengguna atau Tambahkan grup untuk memilih grup tertentu. Hanya grup keamanan yang didukung.

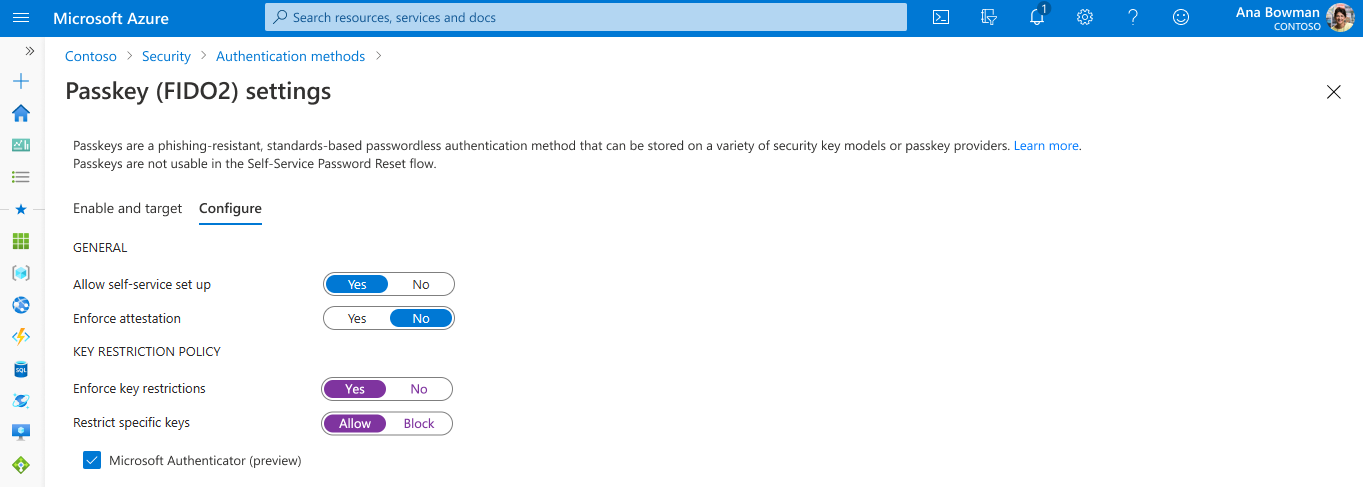

Pada tab Konfigurasi :

Atur Izinkan layanan mandiri disiapkan ke Ya. Jika diatur ke Tidak ada, pengguna tidak dapat mendaftarkan kode akses dengan menggunakan info keamanan , bahkan jika kode akses (FIDO2) diaktifkan oleh kebijakan Metode autentikasi.

Atur Terapkan pengesahan ke Ya atau Tidak ada.

Ketika pengesahan diaktifkan dalam kebijakan kode akses (FIDO2), ID Microsoft Entra mencoba memverifikasi legitimasi kode akses yang dibuat. Saat pengguna mendaftarkan kode akses di Authenticator, pengesahan memverifikasi bahwa aplikasi Authenticator yang sah membuat kode akses dengan menggunakan layanan Apple dan Google. Berikut adalah detail selengkapnya:

iOS : Pengesahan Authenticator menggunakan layanan Pengesahan Aplikasi iOS untuk memastikan legitimasi aplikasi Authenticator sebelum mendaftarkan kode akses. Android:

- Untuk pengesahan Play Integrity, pengesahan Authenticator menggunakan PLAY Integrity API untuk memastikan legitimasi aplikasi Authenticator sebelum mendaftarkan kode akses.

- Untuk pengesahan kunci, pengesahan autentikator menggunakan pengesahan kunci oleh Android untuk memverifikasi bahwa kunci sandi yang didaftarkan berbasis perangkat keras.

Catatan

Untuk iOS dan Android, pengesahan Authenticator bergantung pada layanan Apple dan Google untuk memverifikasi keaslian aplikasi Authenticator. Penggunaan layanan berat dapat membuat pendaftaran kode akses gagal, dan pengguna mungkin perlu mencoba lagi. Jika layanan Apple dan Google tidak berfungsi, pengesahan Authenticator memblokir pendaftaran yang memerlukan pengesahan hingga layanan dipulihkan. Untuk memantau status layanan Integritas Google Play, lihat Dasbor Status Google Play. Untuk memantau status layanan Pengesahan Aplikasi iOS, lihat Status Sistem.

Catatan

Pengguna hanya dapat mendaftarkan kode akses yang dites langsung di aplikasi Authenticator. Alur pendaftaran lintas perangkat tidak mendukung pendaftaran kode akses yang terverifikasi.

Pembatasan kunci menetapkan kegunaan kode akses tertentu untuk pendaftaran dan autentikasi. Anda dapat mengatur Memberlakukan pembatasan kunci ke Tidak untuk memungkinkan pengguna mendaftarkan kode akses yang didukung, termasuk pendaftaran kode akses langsung di aplikasi Authenticator. Jika Anda menetapkan Terapkan pembatasan kunci ke Ya dan sudah memiliki penggunaan kode akses aktif, Anda harus mengumpulkan dan menambahkan AAGUID kode akses yang digunakan hari ini.

Jika Anda mengatur Batasi kunci tertentu ke Izinkan, pilih Microsoft Authenticator untuk secara otomatis menambahkan AAGUID aplikasi Authenticator ke daftar pembatasan kunci. Anda juga dapat menambahkan AAGUID berikut secara manual untuk memungkinkan pengguna mendaftarkan kode akses di Authenticator dengan masuk ke aplikasi Authenticator atau dengan melalui alur terpandu pada info keamanan :

-

Authenticator untuk Android:

de1e552d-db1d-4423-a619-566b625cdc84 -

Authenticator untuk iOS:

90a3ccdf-635c-4729-a248-9b709135078f

Jika Anda mengubah pembatasan kunci dan menghapus AAGUID yang sebelumnya Anda izinkan, pengguna yang sebelumnya mendaftarkan metode yang diizinkan tidak dapat lagi menggunakannya untuk masuk.

-

Authenticator untuk Android:

Setelah Anda menyelesaikan konfigurasi, pilih Simpan.

Jika Anda melihat kesalahan saat mencoba menyimpan, ganti beberapa grup dengan satu grup dalam satu operasi, lalu pilih Simpan lagi.

Mengaktifkan kunci sandi di Authenticator menggunakan Graph Explorer

Selain menggunakan pusat admin Microsoft Entra, Anda juga dapat mengaktifkan kode akses di Authenticator dengan menggunakan Graph Explorer. Jika Anda diberi setidaknya peran Administrator Kebijakan Autentikasi, Anda dapat memperbarui kebijakan metode autentikasi untuk mengizinkan AAGUID untuk Authenticator.

Untuk mengonfigurasi kebijakan dengan menggunakan Graph Explorer:

Masuk ke Graph Explorer dan setujui izin Policy.Read.All dan Policy.ReadWrite.AuthenticationMethod .

Ambil kebijakan metode Autentikasi:

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Untuk menonaktifkan penegakan pengesahan dan menerapkan pembatasan kunci untuk hanya mengizinkan AAGUID untuk Authenticator, lakukan operasi

PATCHdengan menggunakan isi permintaan berikut:PATCH https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": true, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "90a3ccdf-635c-4729-a248-9b709135078f", "de1e552d-db1d-4423-a619-566b625cdc84" <insert previous AAGUIDs here to keep them stored in policy> ] } }Pastikan bahwa kebijakan kode akses (FIDO2) diperbarui dengan benar.

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

Temukan AAGUID

Gunakan skrip Microsoft Graph PowerShell GetRegisteredPasskeyAAGUIDsForAllUsers.ps1 untuk enumerasi AAGUID dari semua kunci sandi terdaftar di tenant.

Simpan isi skrip ini ke file yang disebut GetRegisteredPasskeyAAGUIDsForAllUsers.ps1.

# Disconnect from Microsoft Graph

Disconnect-MgGraph

# Connect to Microsoft Graph with required scopes

Connect-MgGraph -Scope 'User.Read,UserAuthenticationMethod.Read,UserAuthenticationMethod.Read.All'

# Define the output file [If the script is run more than once, delete the file to avoid appending to it.]

$file = ".\AAGUIDs.txt"

# Initialize the file with a header

Set-Content -Path $file -Value '---'

# Retrieve all users

$UserArray = Get-MgBetaUser -All

# Iterate through each user

foreach ($user in $UserArray) {

# Retrieve Passkey authentication methods for the user

$fidos = Get-MgBetaUserAuthenticationFido2Method -UserId $user.Id

if ($fidos -eq $null) {

# Log and write to file if no Passkey methods are found

Write-Host "User object ID $($user.Id) has no Passkey"

Add-Content -Path $file -Value "User object ID $($user.Id) has no Passkey"

} else {

# Iterate through each Passkey method

foreach ($fido in $fidos) {

# Log and write to file the Passkey details

Write-Host "- User object ID $($user.Id) has a Passkey with AAGUID $($fido.Aaguid) of Model type '$($fido.Model)'"

Add-Content -Path $file -Value "- User object ID $($user.Id) has a Passkey with AAGUID $($fido.Aaguid) of Model type '$($fido.Model)'"

}

}

# Log and write a separator to file

Write-Host "==="

Add-Content -Path $file -Value "==="

}

Membatasi penggunaan Bluetooth ke kode akses di Authenticator

Beberapa organisasi membatasi penggunaan Bluetooth, yang mencakup penggunaan kode akses. Dalam kasus seperti itu, organisasi dapat mengizinkan passkey dengan mengizinkan pemasangan Bluetooth secara eksklusif dengan autentikator FIDO2 yang memiliki fitur passkey. Untuk informasi selengkapnya tentang cara mengonfigurasi penggunaan Bluetooth hanya untuk kode akses, lihat Kode akses di lingkungan yang dibatasi Bluetooth.

Menghapus kunci sandi

Jika pengguna menghapus kode akses di Authenticator, kode akses juga dihapus dari metode masuk pengguna. Administrator Kebijakan Autentikasi juga dapat mengikuti langkah-langkah ini untuk menghapus kode akses dari metode autentikasi pengguna, tetapi tidak akan menghapus kode akses dari Authenticator.

Masuk ke pusat admin Microsoft Entra , dan cari pengguna yang kode aksesnya harus dihapus.

Pilih metode Autentikasi , klik kanan Passkey , dan pilih Hapus.

Kecuali pengguna memulai penghapusan kode akses itu sendiri di Authenticator, mereka juga perlu menghapus kode akses di Authenticator di perangkat mereka.

Memaksakan masuk dengan kunci akses di Authenticator

Untuk membuat pengguna masuk dengan kode akses saat mereka mengakses sumber daya sensitif, gunakan kekuatan autentikasi tahan phishing bawaan, atau buat kekuatan autentikasi kustom dengan mengikuti langkah-langkah berikut:

Masuk ke pusat admin Microsoft Entra sebagai Administrator Akses Bersyarat.

Jelajahi ke Entra ID>Metode autentikasi>Kekuatan autentikasi.

Pilih Kekuatan autentikasi baru.

Berikan nama deskriptif untuk kekuatan autentikasi baru Anda.

Secara opsional, berikan deskripsi.

Pilih Passkeys (FIDO2), lalu pilih Opsi Tingkat Lanjut.

Pilih kekuatan MFA tahan phishing atau tambahkan AAGUID untuk kode akses di Authenticator:

-

Authenticator untuk Android:

de1e552d-db1d-4423-a619-566b625cdc84 -

Authenticator untuk iOS:

90a3ccdf-635c-4729-a248-9b709135078f

-

Authenticator untuk Android:

Pilih Berikutnya, dan tinjau konfigurasi kebijakan.