Mengamankan sumber daya cloud dengan autentikasi multifaktor Microsoft Entra dan AD FS

Jika organisasi Anda digabungkan dengan ID Microsoft Entra, gunakan autentikasi multifaktor Microsoft Entra atau Layanan Federasi Direktori Aktif (AD FS) untuk mengamankan sumber daya yang diakses oleh ID Microsoft Entra. Gunakan prosedur berikut untuk mengamankan sumber daya Microsoft Entra dengan autentikasi multifaktor Microsoft Entra atau Layanan Federasi Direktori Aktif.

Catatan

Atur pengaturan domain federatedIdpMfaBehavior ke enforceMfaByFederatedIdp (disarankan) atau SupportsMFA ke $True. Pengaturan federatedIdpMfaBehavior menggantikan SupportsMFA ketika keduanya diatur.

Mengamankan sumber daya Microsoft Entra menggunakan LAYANAN Federasi Direktori Aktif

Untuk mengamankan sumber daya cloud Anda, siapkan aturan klaim sehingga Layanan Federasi Direktori Aktif mengeluarkan klaim multipleauthn ketika pengguna berhasil melakukan verifikasi dua langkah. Klaim ini diteruskan ke ID Microsoft Entra. Ikuti prosedur ini untuk menelusuri langkah-langkahnya:

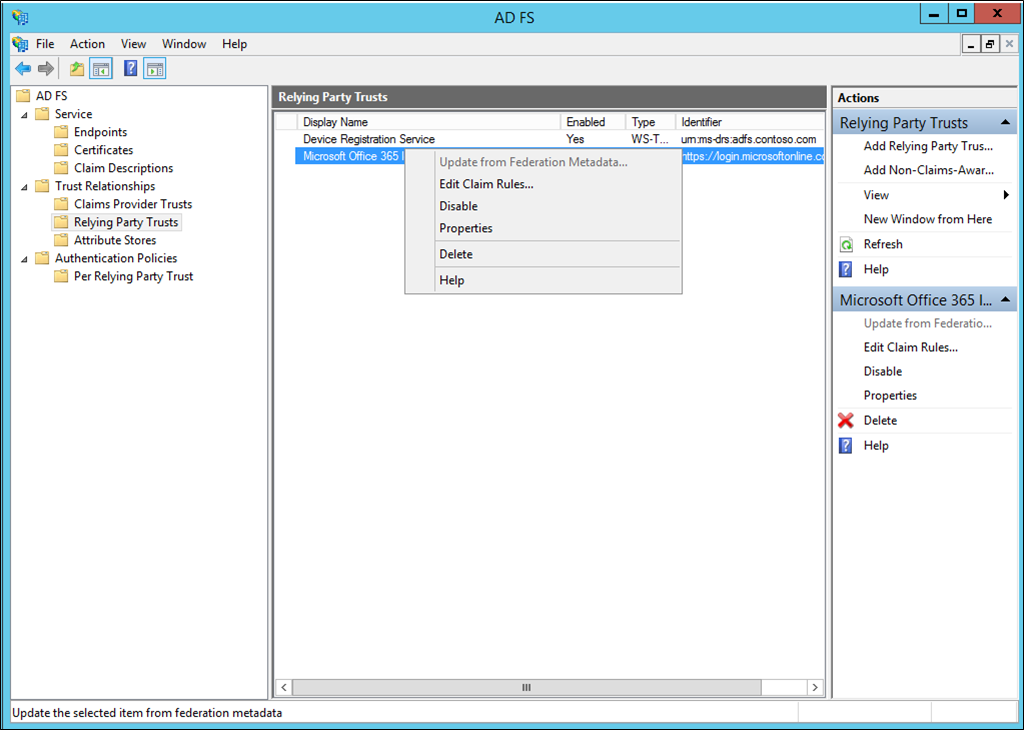

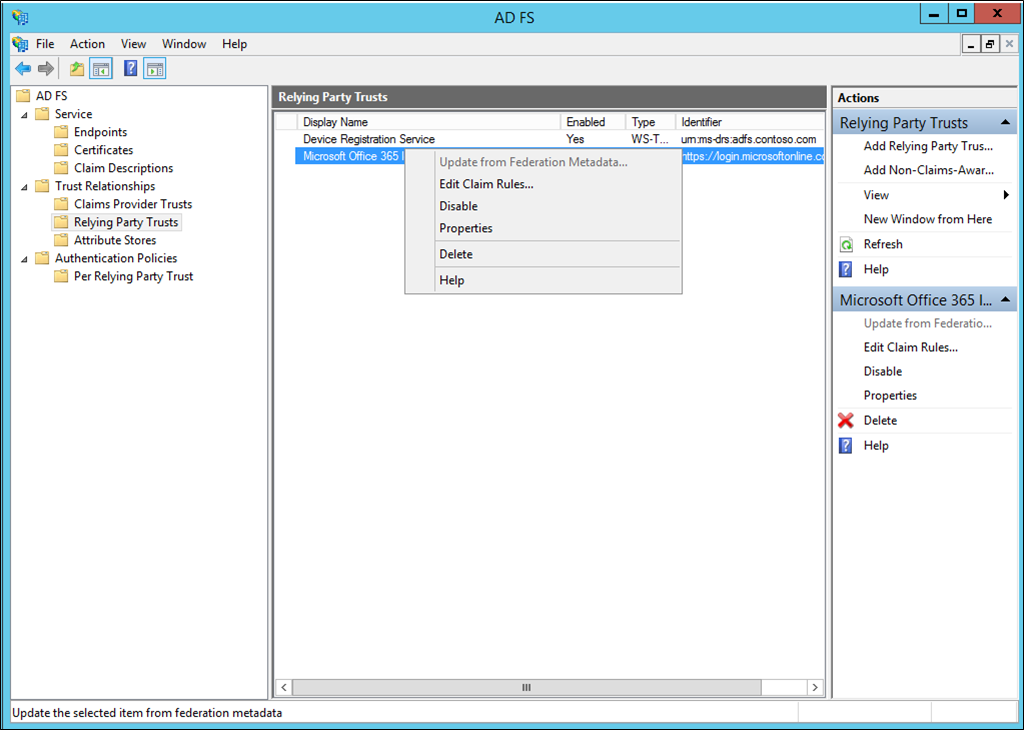

Buka Manajemen Layanan Federasi Direktori Aktif.

Di sebelah kiri, pilih Mengandalkan Kepercayaan Pihak.

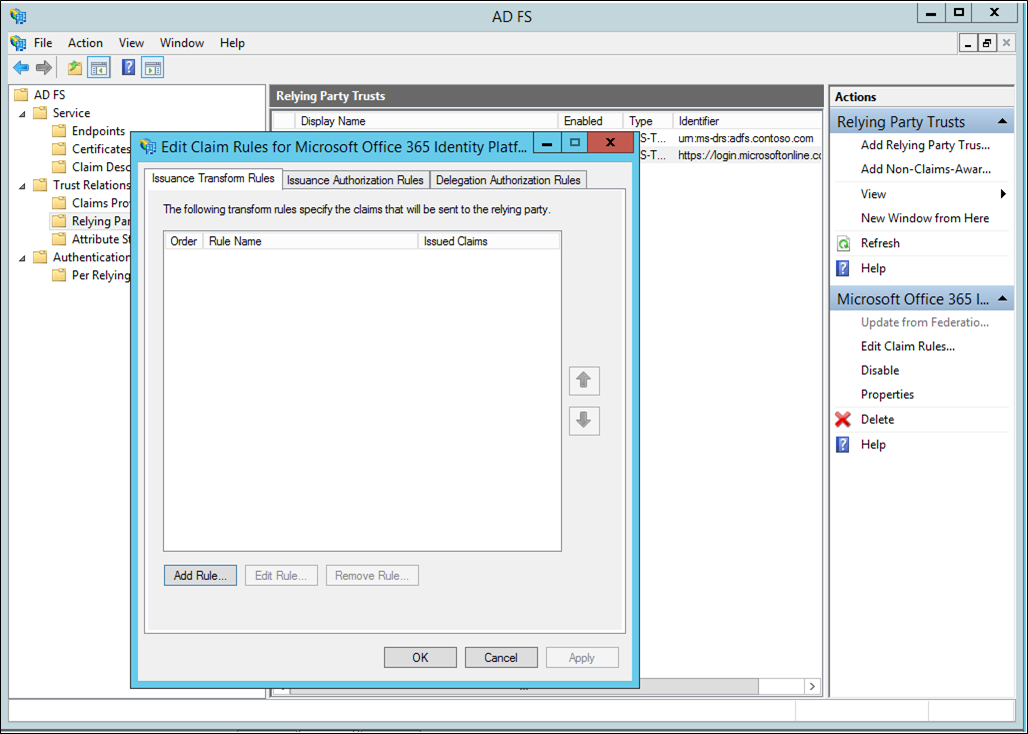

Klik kanan pada Platform Identitas Microsoft Office 365 dan pilih Edit Aturan Klaim.

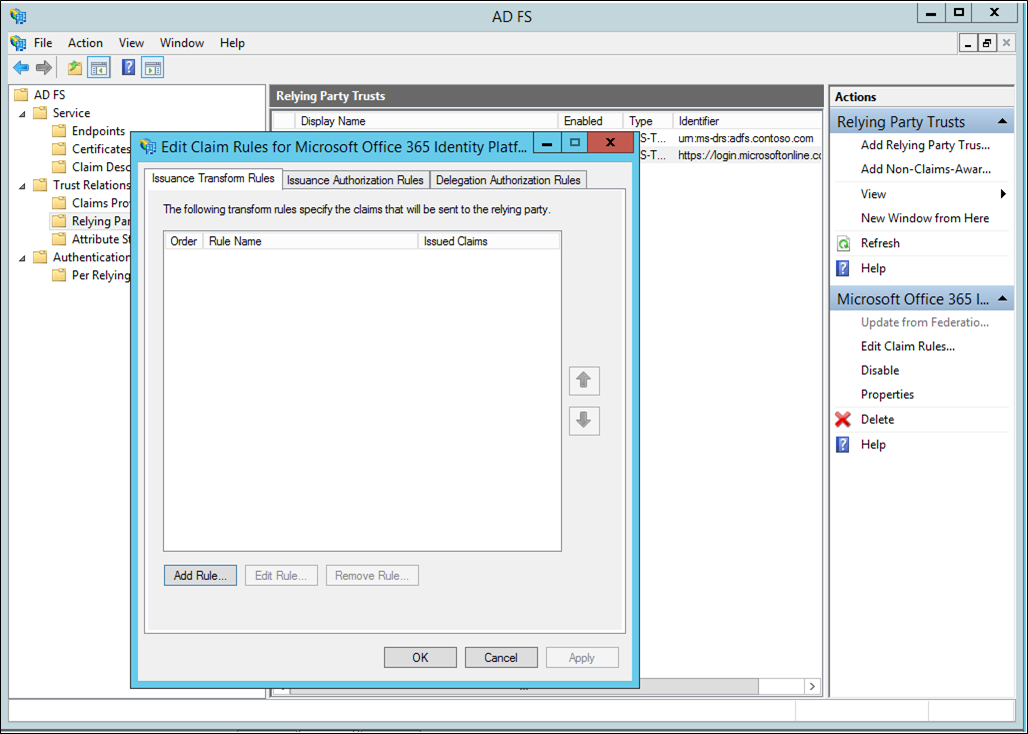

Pada Aturan Transformasi Penerbitan, klik Tambahkan Aturan.

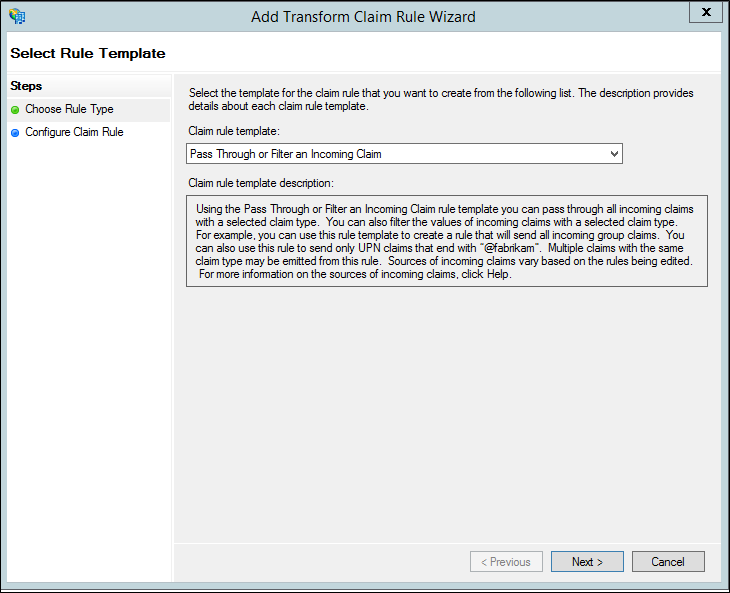

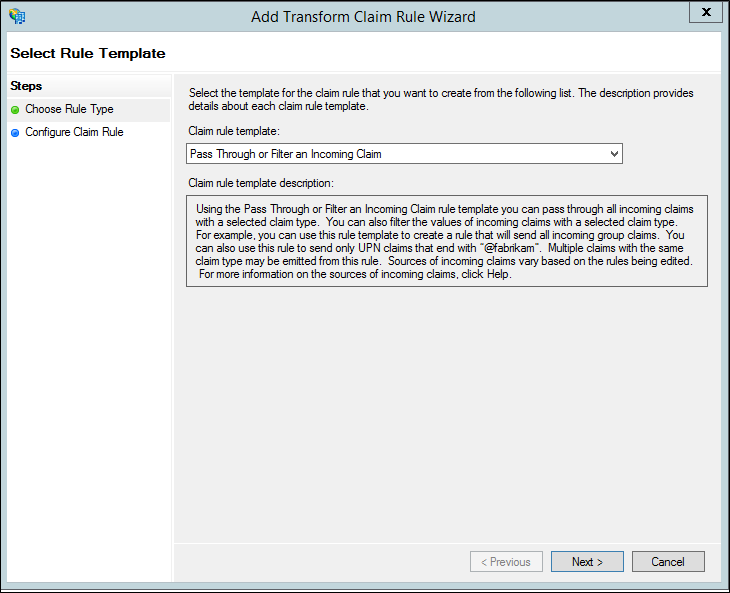

Pada Wizard Tambahkan Aturan Klaim Transformasi, pilih Lewati atau Filter Klaim Masuk dari daftar tarik turun dan klik Berikutnya.

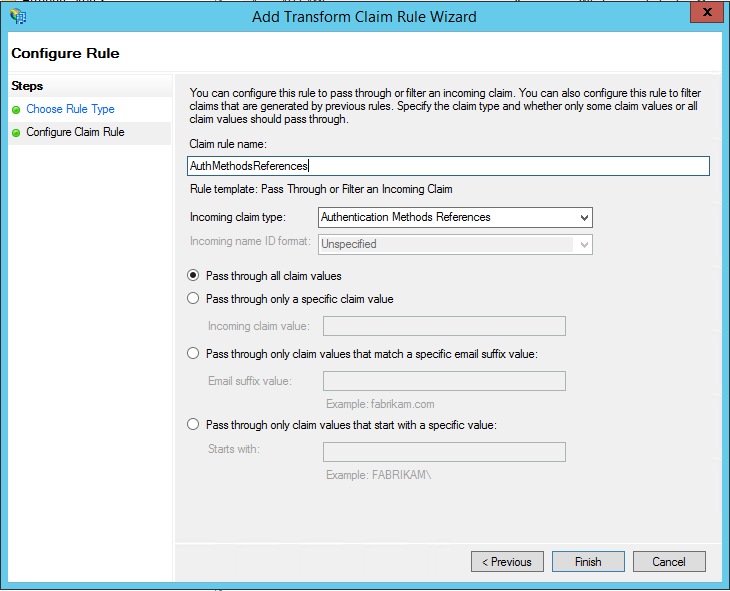

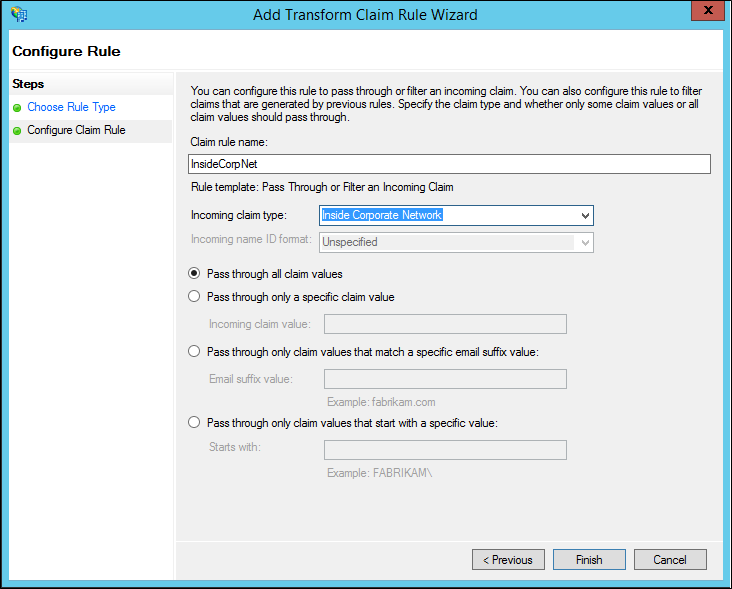

Beri nama aturan Anda.

Pilih Referensi Metode Autentikasi sebagai jenis klaim Masuk.

Pilih Lewati semua nilai klaim.

Klik Selesai. Tutup konsol Manajemen Layanan Federasi Direktori Aktif.

IP tepercaya untuk pengguna gabungan

IP tepercaya memungkinkan administrator untuk melewati verifikasi dua langkah atas alamat IP tertentu, atau untuk pengguna gabungan dengan permintaan yang berasal dari dalam intranet-nya sendiri. Bagian berikut menjelaskan cara mengonfigurasi bypass menggunakan IP Tepercaya. Hal ini dicapai dengan mengkonfigurasi Layanan Federasi Direktori Aktif untuk melewati atau memfilter templat klaim masuk dengan jenis klaim Inside Corporate Network.

Contoh ini menggunakan Microsoft 365 untuk Mengandalkan Kepercayaan Pihak kami.

Mengkonfigurasi aturan klaim Layanan Federasi Direktori Aktif

Hal pertama yang perlu kita lakukan adalah mengkonfigurasi klaim Layanan Federasi Direktori Aktif. Buat dua aturan klaim, satu untuk jenis klaim Inside Corporate Network dan satu lagi untuk menjaga pengguna kami tetap masuk.

Buka Manajemen Layanan Federasi Direktori Aktif.

Di sebelah kiri, pilih Mengandalkan Kepercayaan Pihak.

Klik kanan pada Platform Identitas Microsoft Office 365 dan pilih Edit Aturan Klaim

Pada Aturan Transformasi Penerbitan, klik Tambahkan Aturan.

Pada Wizard Tambahkan Aturan Klaim Transformasi, pilih Lewati atau Filter Klaim Masuk dari daftar tarik turun dan klik Berikutnya.

Dalam kotak di samping nama aturan Klaim, beri nama aturan Anda. Misalnya: InsideCorpNet.

Dari menu tarik turun, di samping jenis klaim Masuk, pilih Inside Corporate Network.

Klik Selesai.

Pada Aturan Transformasi Penerbitan, klik Tambahkan Aturan.

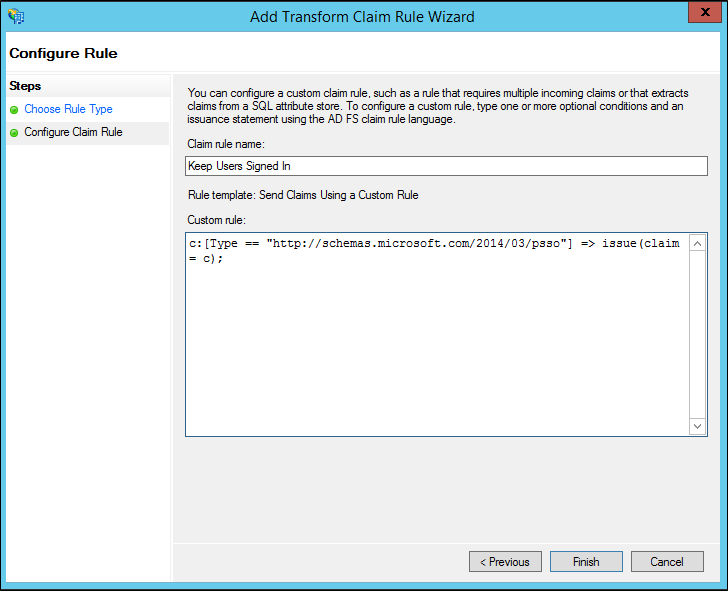

Pada Wizard Tambahkan Aturan Klaim Transformasi, pilih Kirim Klaim Menggunakan Aturan Kustom dari menu tarik turun dan klik Berikutnya.

Dalam kotak di bawah nama aturan Klaim: masukkan Biarkan Pengguna Tetap Masuk.

Dalam kotak Aturan kustom, masukkan:

c:[Type == "https://schemas.microsoft.com/2014/03/psso"] => issue(claim = c);

Klik Selesai.

Klik Terapkan.

Klik OK.

Tutup Manajemen Layanan Federasi Direktori Aktif.

Mengonfigurasi IP Tepercaya autentikasi multifaktor Microsoft Entra dengan pengguna federasi

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Sekarang setelah klaim diberlakukan, kita dapat mengkonfigurasi IP tepercaya.

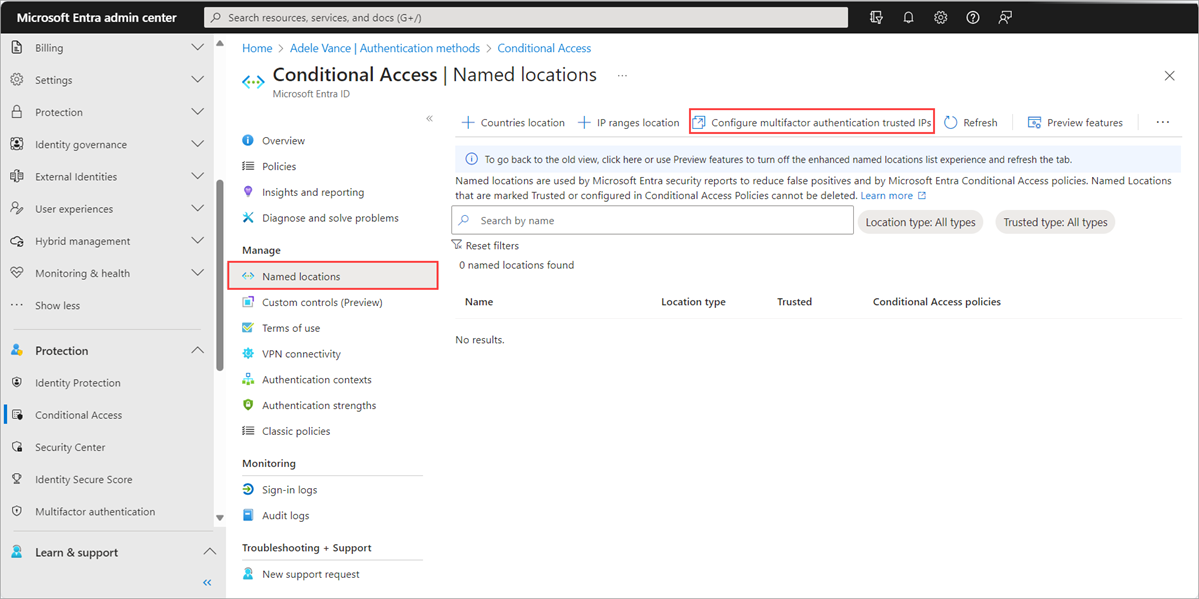

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Kebijakan Autentikasi.

Telusuri ke lokasi Bernama Akses>Bersyar.

Dari bilah Akses Bersyarat - Lokasi bernama, pilih Konfigurasi IP tepercaya MFA

Pada halaman Pengaturan layanan, di bawah IP tepercaya, pilih Lewati autentikasi multifaktor untuk permintaan dari pengguna gabungan di intranet saya.

Klik Simpan.

Itu saja! Pada titik ini, pengguna gabungan Microsoft 365 hanya perlu menggunakan MFA ketika klaim berasal dari luar intranet perusahaan.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk