Mengonfigurasi pengaturan autentikasi multifaktor Microsoft Entra

Untuk menyesuaikan pengalaman pengguna akhir untuk autentikasi multifaktor Microsoft Entra (MFA), Anda dapat mengonfigurasi opsi untuk pengaturan seperti ambang batas penguncian akun atau pemberitahuan dan pemberitahuan penipuan.

Catatan

Laporkan aktivitas mencurigakan menggantikan fitur warisan Blokir/buka blokir pengguna, Pemberitahuan Penipuan, dan Pemberitahuan. Pada 1 Maret 2025, fitur warisan akan dihapus.

Tabel berikut ini menjelaskan pengaturan Microsoft Entra MFA, dan sub bagian mencakup setiap pengaturan secara lebih rinci.

| Fitur | Deskripsi |

|---|---|

| Penguncian akun (hanya MFA Server) | Mengunci akun untuk sementara agar tidak menggunakan Microsoft Entra MFA jika ada terlalu banyak upaya autentikasi yang ditolak secara berturut-turut. Fitur ini hanya berlaku untuk pengguna yang menggunakan MFA Server untuk memasukkan PIN untuk mengautentikasi. |

| Melaporkan aktivitas mencurigakan | Mengonfigurasi pengaturan yang memungkinkan pengguna melaporkan permintaan verifikasi penipuan. Melaporkan aktivitas mencurigakan menggantikan fitur-fitur ini: Blokir/buka blokir pengguna, Pemberitahuan penipuan, dan Pemberitahuan. |

| Peringatan penipuan | Fitur ini akan dihapus pada 1 Maret 2025. Gunakan Laporkan aktivitas mencurigakan untuk memungkinkan pengguna melaporkan permintaan verifikasi penipuan. |

| Blokir/Buka Blokir Pengguna | Fitur ini akan dihapus pada 1 Maret 2025. Gunakan Laporkan aktivitas mencurigakan untuk memungkinkan pengguna melaporkan permintaan verifikasi penipuan. Pemberitahuan ini terintegrasi dengan Microsoft Entra ID Protection. Anda dapat menggunakan kebijakan berbasis risiko atau membuat alur kerja Anda sendiri dengan menggunakan peristiwa deteksi risiko untuk membatasi akses pengguna dan memulihkan risiko untuk sementara waktu. |

| Pemberitahuan | Fitur ini akan dihapus pada 1 Maret 2025. Gunakan Laporkan aktivitas mencurigakan untuk memungkinkan pengguna melaporkan permintaan verifikasi penipuan. Anda dapat menggunakan pemberitahuan risiko atau membuat alur kerja Anda sendiri dengan menggunakan peristiwa deteksi risiko untuk mengaktifkan pemberitahuan email untuk peristiwa penipuan yang dilaporkan pengguna. |

| Token OATH | Digunakan di lingkungan Microsoft Entra MFA berbasis cloud untuk mengelola token OATH bagi pengguna. |

| Pengaturan panggilan telepon | Mengonfigurasi pengaturan yang terkait dengan panggilan telepon dan salam untuk lingkungan cloud dan lokal. |

| Penyedia | Hal ini akan menunjukkan penyedia autentikasi yang ada dan telah dikaitkan dengan akun Anda. Menambahkan penyedia baru dinonaktifkan per 1 September 2018. |

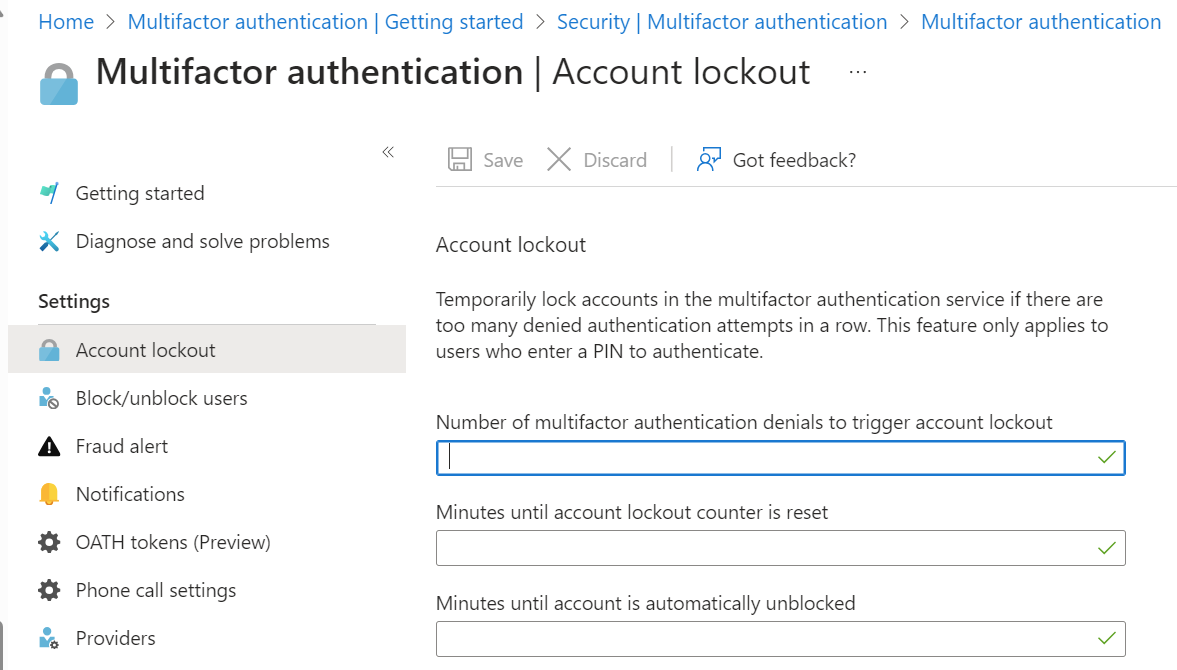

Penguncian akun (hanya MFA Server)

Catatan

Penguncian akun hanya memengaruhi pengguna yang masuk dengan menggunakan MFA Server lokal.

Untuk mencegah upaya MFA berulang sebagai bagian dari serangan, pengaturan penguncian akun memungkinkan Anda menentukan berapa banyak upaya gagal yang diizinkan sebelum akun dikunci untuk jangka waktu tertentu. Pengaturan penguncian akun diterapkan hanya ketika kode PIN dimasukkan untuk perintah MFA dengan menggunakan MFA Server lokal.

Pengaturan berikut tersedia:

- Jumlah penolakan MFA yang memicu penguncian akun

- Menit hingga penghitung penguncian akun diatur ulang

- Menit hingga akun otomatis tidak diblokir

Untuk mengonfigurasi pengaturan penguncian akun, selesaikan langkah-langkah berikut:

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Kebijakan Autentikasi.

Telusuri ke Perlindungan>Penguncian Akun autentikasi>multifaktor. Anda mungkin perlu mengklik Tampilkan lainnya untuk melihat Autentikasi multifaktor.

Masukkan nilai untuk lingkungan Anda, lalu pilih Simpan.

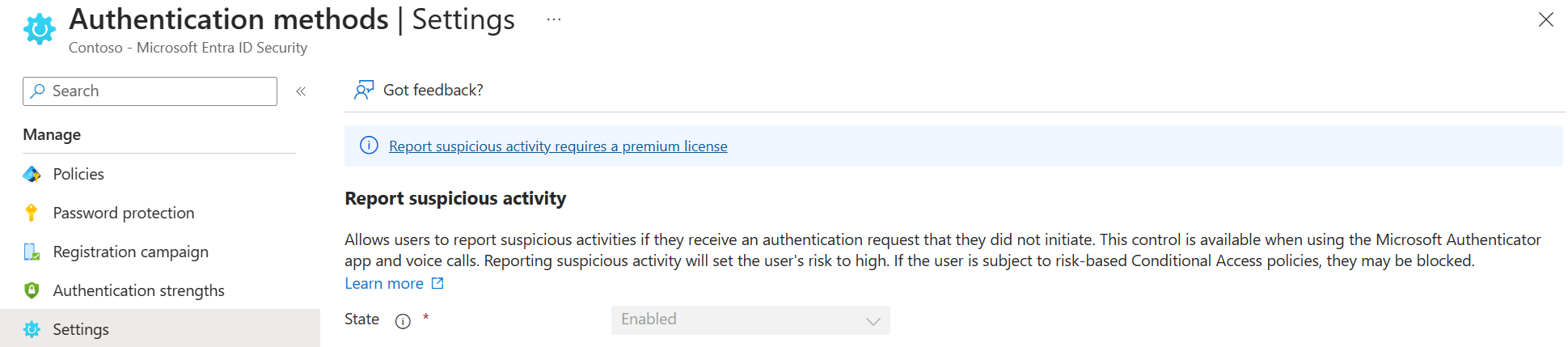

Melaporkan aktivitas mencurigakan

Laporkan aktivitas mencurigakan menggantikan fitur warisan ini: Blokir/buka blokir pengguna, Pemberitahuan penipuan, dan Pemberitahuan.

Ketika permintaan MFA yang tidak diketahui dan mencurigakan diterima, pengguna dapat melaporkan upaya penipuan dengan menggunakan Microsoft Authenticator atau melalui ponsel mereka. Pemberitahuan ini terintegrasi dengan Microsoft Entra ID Protection untuk cakupan dan kemampuan yang lebih komprehensif.

Pengguna yang melaporkan permintaan MFA sebagai mencurigakan diatur ke Risiko Pengguna Tinggi. Administrator dapat menggunakan kebijakan berbasis risiko untuk membatasi akses bagi pengguna ini, atau mengaktifkan pengaturan ulang kata sandi mandiri (SSPR) bagi pengguna untuk memulihkan masalah mereka sendiri.

Jika sebelumnya Anda menggunakan fitur pemblokiran otomatis Pemberitahuan Penipuan dan tidak memiliki lisensi Microsoft Entra ID P2 untuk kebijakan berbasis risiko, Anda dapat menggunakan peristiwa deteksi risiko untuk mengidentifikasi dan menonaktifkan pengguna yang terkena dampak secara manual, atau menyiapkan otomatisasi dengan menggunakan alur kerja kustom dengan Microsoft Graph. Untuk informasi selengkapnya tentang menyelidiki dan memulihkan risiko pengguna, lihat:

Untuk mengaktifkan Laporkan aktivitas mencurigakan dari Pengaturan kebijakan Metode autentikasi:

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Kebijakan Autentikasi.

- Telusuri pengaturan metode>Autentikasi Perlindungan.>

- Atur Aktivitas mencurigakan Laporan ke Diaktifkan. Fitur tetap dinonaktifkan jika Anda memilih Dikelola Microsoft. Untuk informasi selengkapnya tentang nilai terkelola Microsoft, lihat Melindungi metode autentikasi di ID Microsoft Entra.

- Pilih Semua pengguna atau grup tertentu.

- Jika Anda juga mengunggah salam kustom untuk penyewa Anda, pilih Kode pelaporan. Kode pelaporan adalah nomor yang dimasukkan pengguna ke ponsel mereka untuk melaporkan aktivitas yang mencurigakan. Kode pelaporan hanya berlaku jika salam kustom juga diunggah oleh Administrator Kebijakan Autentikasi. Jika tidak, kode default adalah 0, terlepas dari nilai apa pun yang ditentukan dalam kebijakan.

- Klik Simpan.

Catatan

Jika Anda mengaktifkan Aktivitas mencurigakan Laporan dan menentukan nilai pelaporan suara kustom saat penyewa masih mengaktifkan Pemberitahuan Penipuan secara paralel dengan nomor pelaporan suara kustom yang dikonfigurasi, Nilai aktivitas mencurigakan Laporan akan digunakan alih-alih Pemberitahuan Penipuan.

Memulihkan risiko untuk penyewa dengan lisensi Microsoft Entra ID P1

Saat pengguna melaporkan permintaan MFA sebagai mencurigakan, peristiwa muncul di laporan Masuk (sebagai rincian masuk yang ditolak oleh pengguna), di log Audit, dan dalam laporan Deteksi risiko.

| Laporan | Pusat admin | Detail |

|---|---|---|

| Laporan deteksi risiko | Deteksi Risiko Perlindungan>Identitas Perlindungan Perlindungan Identitas> | Jenis deteksi: Aktivitas Mencurigakan yang Dilaporkan Pengguna Tingkat risiko: Tinggi Pengguna Akhir Sumber dilaporkan |

| Laporan rincian masuk | Pemantauan Identitas>& detail Autentikasi log>masuk kesehatan> | Detail hasil akan ditampilkan sebagai MFA ditolak, kode penipuan dimasukkan |

| Log audit | Pemantauan Identitas>& log Audit kesehatan> | Laporan penipuan akan muncul di bawah Jenis aktivitas Penipuan yang dilaporkan |

Catatan

Pengguna tidak dilaporkan sebagai Berisiko Tinggi jika mereka melakukan autentikasi tanpa kata sandi.

Anda juga dapat mengkueri deteksi risiko dan pengguna yang ditandai berisiko dengan menggunakan Microsoft Graph.

| API | Detail |

|---|---|

| jenis sumber daya riskDetection | riskEventType: userReportedSuspiciousActivity |

| Mencantumkan riskyUsers | riskLevel = tinggi |

Untuk remediasi manual, administrator atau staf dukungan dapat meminta pengguna untuk mengatur ulang kata sandi mereka dengan menggunakan pengaturan ulang kata sandi mandiri (SSPR), atau melakukannya atas nama mereka. Untuk remediasi otomatis, gunakan MICROSOFT Graph API, atau gunakan PowerShell untuk membuat skrip yang mengubah kata sandi pengguna, memaksa SSPR, mencabut sesi masuk, atau menonaktifkan sementara akun pengguna.

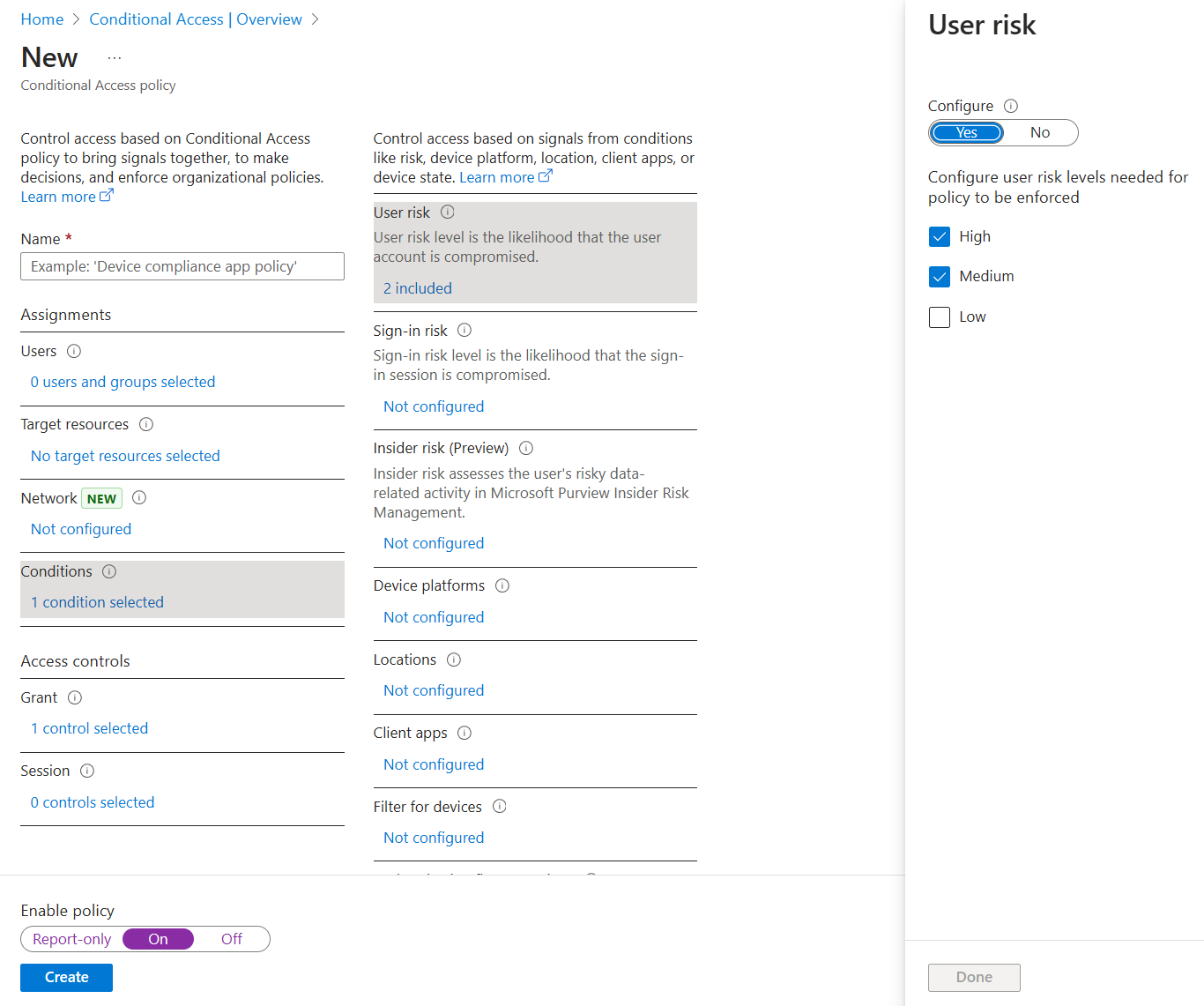

Memulihkan risiko untuk penyewa dengan lisensi Microsoft Entra ID P2

Penyewa dengan lisensi Microsoft Entra ID P2 dapat menggunakan kebijakan Akses Bersyarkat berbasis risiko untuk memulihkan risiko pengguna secara otomatis, selain opsi lisensi Microsoft Entra ID P2.

Konfigurasikan kebijakan yang melihat risiko pengguna di bawah Kondisi>Risiko pengguna. Cari pengguna dengan risiko = tinggi untuk memblokir mereka agar tidak masuk atau mengharuskan mereka mengatur ulang kata sandi mereka.

Untuk informasi selengkapnya, lihat Kebijakan Akses Bersyarat berbasis risiko masuk.

Melaporkan aktivitas mencurigakan dan pemberitahuan penipuan

Laporkan aktivitas mencurigakan dan implementasi Peringatan Penipuan warisan dapat beroperasi secara paralel. Anda dapat menyimpan fungsionalitas Pemberitahuan Penipuan di seluruh penyewa saat Anda mulai menggunakan Laporkan aktivitas mencurigakan dengan grup pengujian yang ditargetkan.

Jika Pemberitahuan Penipuan diaktifkan dengan Pemblokiran Otomatis, dan Laporkan aktivitas mencurigakan diaktifkan, pengguna akan ditambahkan ke daftar blokir dan ditetapkan sebagai berisiko tinggi dan dalam cakupan untuk kebijakan lain yang dikonfigurasi. Pengguna ini harus dihapus dari daftar blokir dan risiko mereka diperbaiki untuk memungkinkan mereka masuk dengan MFA.

Peringatan penipuan

Melaporkan aktivitas mencurigakan menggantikan pemberitahuan Penipuan karena integrasinya dengan Microsoft Entra ID Protection untuk remediasi berbasis risiko, kemampuan pelaporan yang lebih baik, dan administrasi yang paling tidak istimewa. Fitur pemberitahuan Penipuan akan dihapus pada 1 Maret 2025.

Fitur Pemberitahuan penipuan memungkinkan pengguna melaporkan upaya penipuan untuk mengakses sumber daya mereka. Ketika permintaan MFA yang tidak diketahui dan mencurigakan diterima, pengguna dapat melaporkan upaya penipuan dengan menggunakan aplikasi Microsoft Authenticator atau melalui ponsel mereka. Opsi konfigurasi peringatan penipuan berikut ini tersedia:

Blokir pengguna yang melaporkan penipuan secara otomatis. Jika pengguna melaporkan penipuan, upaya autentikasi multifaktor Microsoft Entra untuk akun pengguna diblokir selama 90 hari atau sampai administrator membuka blokir akun. Administrator dapat meninjau proses masuk dengan menggunakan laporan masuk, dan mengambil tindakan yang tepat untuk mencegah penipuan di masa mendatang. Kemudian Administrator dapat membuka blokir akun pengguna.

Kode untuk melaporkan penipuan selama pesan pembuka di awal. Ketika pengguna menerima panggilan telepon untuk melakukan autentikasi multifaktor, mereka biasanya menekan # untuk mengonfirmasi masuk mereka. Untuk melaporkan penipuan, pengguna memasukkan kode sebelum menekan #. Kode ini adalah 0 secara default, tetapi Anda dapat menyesuaikannya. Jika pemblokiran otomatis diaktifkan, setelah pengguna menekan0# untuk melaporkan penipuan, mereka harus menekan 1 untuk mengonfirmasi pemblokiran akun.

Catatan

Salam suara default dari Microsoft menginstruksikan pengguna untuk menekan 0# untuk mengirimkan peringatan penipuan. Jika Anda ingin menggunakan kode selain 0, rekam dan unggah salam suara kustom Anda sendiri dengan instruksi yang sesuai untuk pengguna Anda.

Untuk mengaktifkan dan mengonfigurasi pemberitahuan penipuan, selesaikan langkah-langkah berikut:

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Kebijakan Autentikasi.

- Telusuri pemberitahuan Perlindungan>Penipuan autentikasi>multifaktor.

- Atur Izinkan pengguna untuk mengirimkan peringatan penipuan menjadi Aktif.

- Konfigurasikan pengaturan Blokir pengguna yang melaporkan penipuan secara otomatis atau Kode untuk melaporkan penipuan selama pesan pembuka di awal seperti yang diinginkan.

- Pilih Simpan.

Memblokir dan membuka blokir pengguna

Melaporkan aktivitas mencurigakan menggantikan pemberitahuan Penipuan karena integrasinya dengan Microsoft Entra ID Protection untuk remediasi berbasis risiko, kemampuan pelaporan yang lebih baik, dan administrasi yang paling tidak istimewa. Fitur Blokir/buka blokir pengguna akan dihapus pada 1 Maret 2025.

Jika perangkat pengguna hilang atau dicuri, Anda dapat memblokir upaya Microsoft Entra MFA untuk akun terkait. Setiap upaya Microsoft Entra MFA untuk pengguna yang diblokir secara otomatis ditolak. Pengguna tidak ditantang dengan MFA selama 90 hari sejak diblokir.

Blokir pengguna

Untuk memblokir pengguna, selesaikan langkah-langkah berikut.

- Telusuri Perlindungan >Autentikasi>Multifaktor Blokir/buka blokir pengguna.

- Pilih Tambahkan untuk memblokir pengguna.

- Masukkan nama pengguna untuk pengguna yang diblokir dalam format

username@domain.com, lalu berikan komentar di kotak Alasan. - Pilih OKE untuk memblokir pengguna.

Membuka blokir pengguna

Untuk membuka blokir pengguna, selesaikan langkah-langkah berikut:

- Buka Perlindungan>Autentikasi>multifaktor Blokir/buka blokir pengguna.

- Di kolom Tindakan di samping pengguna, pilih Buka blokir.

- Masukkan komentar di kotak Alasan membuka blokir.

- Pilih OKE untuk membuka blokir pengguna.

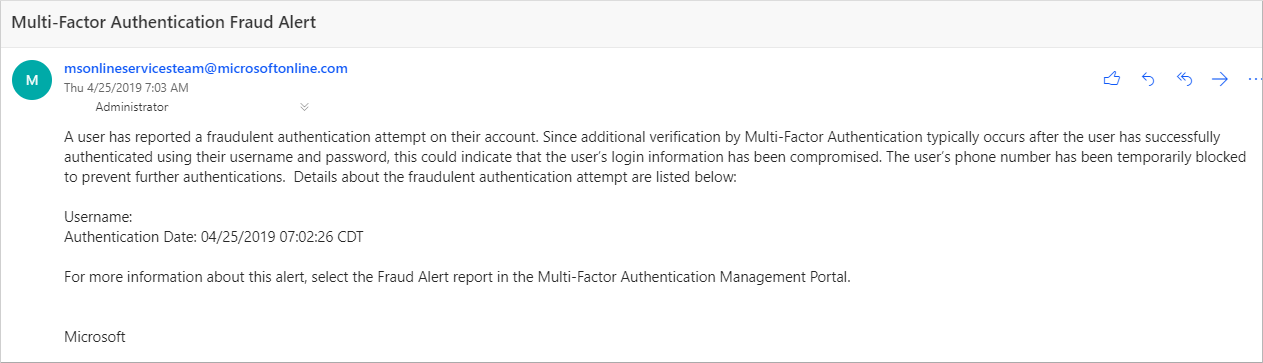

Notifications

Melaporkan aktivitas mencurigakan menggantikan Pemberitahuan karena integrasinya dengan Microsoft Entra ID Protection untuk remediasi berbasis risiko, kemampuan pelaporan yang lebih baik, dan administrasi dengan hak istimewa paling sedikit. Fitur Pemberitahuan akan dihapus pada 1 Maret 2025.

Anda dapat mengonfigurasi ID Microsoft Entra untuk mengirim pemberitahuan email saat pengguna melaporkan pemberitahuan penipuan. Pemberitahuan ini biasanya dikirim ke administrator identitas, karena kredensial akun pengguna kemungkinan disusupi. Contoh berikut menunjukkan seperti apa email pemberitahuan peringatan penipuan:

Untuk mengonfigurasi pemberitahuan peringatan penipuan:

- Buka Pemberitahuan autentikasi>Multifaktor Perlindungan.>

- Masukkan alamat email yang akan menerima pemberitahuan.

- Untuk menghapus alamat email yang sudah ada, pilih ... di samping alamat email, lalu pilih Hapus.

- Pilih Simpan.

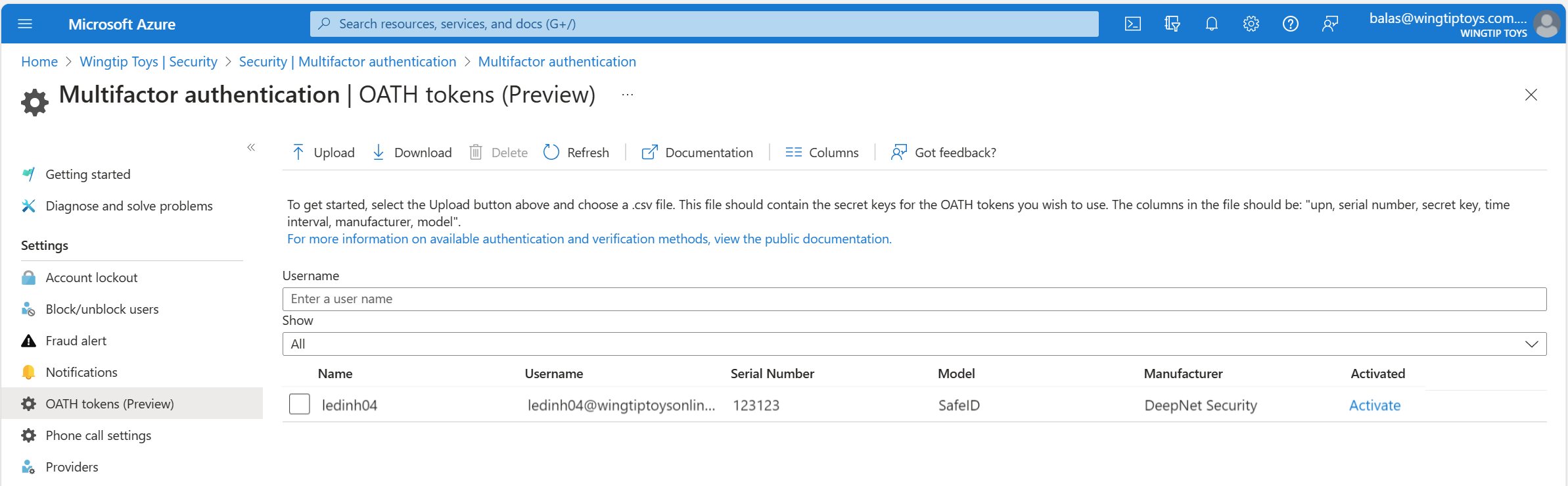

Token OATH

MICROSOFT Entra ID mendukung penggunaan token OATH TOTP SHA-1 yang me-refresh kode setiap 30 atau 60 detik. Anda dapat membeli token ini dari vendor pilihan Anda.

Token perangkat keras TOTP OATH biasanya dilengkapi dengan kunci rahasia, atau nilai awal, yang telah diprogram sebelumnya dalam token. Anda perlu memasukkan kunci ini ke microsoft Entra ID seperti yang dijelaskan dalam langkah-langkah berikut. Kunci rahasia terbatas pada 128 karakter, yang mungkin tidak kompatibel dengan semua token. Kunci rahasia hanya dapat berisi karakter a-z atau A-Z dan digit 1-7. Ini harus dikodekan di Base32.

Token perangkat keras TOTP OATH yang dapat diprogram yang dapat disetel ulang juga dapat disiapkan dengan ID Microsoft Entra dalam alur penyiapan token perangkat lunak.

Token perangkat keras OATH didukung sebagai bagian dari pratinjau publik. Untuk mengetahui informasi selengkapnya mengenai pratinjau, lihat Ketentuan Penggunaan Tambahan untuk Pratinjau Microsoft Azure.

Setelah Anda mendapatkan token, Anda perlu mengunggahnya dalam format file nilai yang dipisahkan koma (CSV). Sertakan UPN, nomor seri, kunci rahasia, interval waktu, produsen, dan model, seperti yang ditunjukkan dalam contoh ini:

upn,serial number,secret key,time interval,manufacturer,model

Helga@contoso.com,1234567,1234567abcdef1234567abcdef,60,Contoso,HardwareKey

Catatan

Pastikan untuk menyertakan baris header dalam file CSV Anda.

- Masuk ke pusat admin Microsoft Entra sebagai Administrator Global.

- Buka Token OATH autentikasi>Multifaktor Perlindungan>, dan unggah file CSV.

Bergantung pada ukuran file CSV, mungkin perlu beberapa menit untuk diproses. Pilih Refresh untuk mendapatkan status. Jika ada kesalahan dalam file, Anda dapat mengunduh file CSV yang mencantumkannya. Nama bidang dalam file CSV yang diunduh berbeda dari yang ada di versi yang diunggah.

Setelah kesalahan ditangani, administrator dapat mengaktifkan setiap kunci dengan memilih Aktifkan untuk token dan memasukkan OTP yang ditampilkan pada token.

Pengguna dapat memiliki kombinasi hingga lima token perangkat keras OATH atau aplikasi pengautentikasi, seperti aplikasi Microsoft Authenticator, yang dikonfigurasi untuk digunakan kapan saja.

Penting

Pastikan untuk hanya menetapkan setiap token ke satu pengguna. Di masa mendatang, dukungan untuk penugasan satu token ke beberapa pengguna akan berhenti untuk mencegah risiko keamanan.

Pengaturan panggilan telepon

Jika pengguna menerima panggilan telepon untuk permintaan MFA, Anda dapat mengonfigurasi pengalaman mereka, seperti ID penelepon atau pesan suara pembuka yang mereka dengar.

Di Amerika Serikat, jika Anda belum mengonfigurasi ID pemanggil MFA, panggilan suara dari Microsoft berasal dari nomor berikut. Pengguna dengan filter spam harus mengecualikan angka-angka ini.

Nomor default: +1 (855) 330-8653

Tabel berikut ini mencantumkan lebih banyak angka untuk negara yang berbeda.

| Negara/Wilayah | Angka |

|---|---|

| Austria | +43 6703062076 |

| Bangladesh | +880 9604606026 |

| Tiongkok | +44 1235619418, +44 1235619536, +44 1235619537, +44 1235619538, +44 1235619539, +44 1235619535, +44 7897087681, +44 7897087690, +44 7897087692, +66 977832930 |

| Kroasia | +385 15507766 |

| Ekuador | +593 964256042 |

| Estonia | +372 6712726 |

| Prancis | +33 744081468 |

| Ghana | +233 308250245 |

| Yunani | +30 2119902739 |

| Guatemala | +502 23055056 |

| Hong Kong SAR | +852 25716964 |

| India | +91 3371568300, +91 1205089400, +91 4471566601, +91 2271897557, +91 1203524400, +91 3335105700, +91 2235544120, +91 4435279600 |

| Yordania | +962 797639442 |

| Kenya | +254 709605276 |

| Belanda | +31 202490048 |

| Nigeria | +234 7080627886 |

| Pakistan | +92 4232618686, +44 7897087681, +44 7897087690, +44 7897087692, +66 977832930 |

| Polandia | +48 699740036 |

| Arab Saudi | +966 115122726 |

| Afrika Selatan | +27 872405062 |

| Spanyol | +34 913305144 |

| Sri Lanka | +94 117750440 |

| Swedia | +46 701924176 |

| Taiwan | +886 277515260, +886 255686508 |

| Türkiye | +90 8505404893 |

| Ukraina | +380 443332393 |

| Uni Emirat Arab | +971 44015046 |

| Vietnam | +84 2039990161 |

Catatan

Saat panggilan autentikasi multifaktor Microsoft Entra ditempatkan melalui jaringan telepon publik, terkadang panggilan dirutekan melalui operator yang tidak mendukung ID pemanggil. Karena itu, ID penelepon tidak dijamin, meskipun autentikasi multifaktor Microsoft Entra selalu mengirimkannya. Ini berlaku untuk panggilan telepon dan pesan teks yang disediakan oleh autentikasi multifaktor Microsoft Entra. Jika Anda perlu memvalidasi bahwa pesan teks berasal dari autentikasi multifaktor Microsoft Entra, lihat Kode pendek apa yang digunakan untuk mengirim pesan?.

Untuk mengonfigurasi nomor ID penelepon Anda sendiri, selesaikan langkah-langkah berikut:

- Buka Perlindungan>Pengaturan panggilan telepon autentikasi>multifaktor.

- Atur nomor ID penelepon MFA ke nomor yang Anda ingin pengguna lihat di ponsel mereka. Hanya nomor yang berbasis di AS yang diizinkan.

- Pilih Simpan.

Catatan

Saat panggilan autentikasi multifaktor Microsoft Entra ditempatkan melalui jaringan telepon publik, terkadang panggilan dirutekan melalui operator yang tidak mendukung ID pemanggil. Karena itu, ID penelepon tidak dijamin, meskipun autentikasi multifaktor Microsoft Entra selalu mengirimkannya. Ini berlaku untuk panggilan telepon dan pesan teks yang disediakan oleh autentikasi multifaktor Microsoft Entra. Jika Anda perlu memvalidasi bahwa pesan teks berasal dari autentikasi multifaktor Microsoft Entra, lihat Kode pendek apa yang digunakan untuk mengirim pesan?.

Pesan suara kustom

Anda dapat menggunakan rekaman atau salam Anda sendiri untuk autentikasi multifaktor Microsoft Entra. Pesan ini dapat digunakan selain rekaman Microsoft default atau untuk menggantinya.

Sebelum memulai, ketahui batasan berikut:

- Format file yang didukung adalah .wav dan .mp3.

- Batas ukuran file adalah 1 MB.

- Pesan autentikasi harus lebih pendek dari 20 detik. Pesan yang berjarak lebih dari 20 detik dapat menyebabkan verifikasi gagal. Jika pengguna tidak merespons sebelum pesan selesai, waktu verifikasi akan habis.

Perilaku bahasa pesan kustom

Saat pesan suara kustom diputar ke pengguna, bahasa pesan bergantung pada faktor-faktor berikut:

- Bahasa pengguna.

- Bahasa yang terdeteksi oleh browser pengguna.

- Skenario autentikasi lainnya mungkin berperilaku berbeda.

- Bahasa dari setiap pesan kustom yang tersedia.

- Bahasa ini dipilih oleh administrator, ketika pesan kustom ditambahkan.

Misalnya, jika hanya ada satu pesan kustom, dan itu dalam bahasa Jerman:

- Pengguna yang mengautentikasi dalam bahasa Jerman akan mendengar pesan dalam bahasa Jerman kustom.

- Pengguna yang mengautentikasi dalam bahasa Inggris akan mendengar pesan dalam bahasa Inggris standar.

Default pesan suara kustom

Anda dapat menggunakan sampel skrip berikut untuk membuat pesan kustom Anda sendiri. Frasa ini adalah default jika Anda tidak mengonfigurasi pesan kustom Anda sendiri.

| Nama pesan | Skrip |

|---|---|

| Autentikasi berhasil | Proses masuk Anda berhasil diverifikasi. Selamat tinggal. |

| Perintah ekstensi | Terima kasih telah menggunakan sistem verifikasi masuk Microsoft. Harap tekan tombol pagar untuk melanjutkan. |

| Konfirmasi penipuan | Peringatan penipuan telah disampaikan. Untuk membuka blokir akun Anda, hubungi meja bantuan TI perusahaan Anda. |

| Pesan pembuka penipuan (standar) | Terima kasih telah menggunakan sistem verifikasi masuk Microsoft. Tekan tombol pagar untuk menyelesaikan verifikasi Anda. Jika Anda tidak memulai verifikasi ini, seseorang mungkin mencoba mengakses akun Anda. Tekan nol lalu tanda pagar untuk mengirimkan peringatan penipuan. Fitur akan memberi tahu tim TI perusahaan Anda dan memblokir upaya verifikasi lebih lanjut. |

| Penipuan dilaporkan | Peringatan penipuan telah disampaikan. Untuk membuka blokir akun Anda, hubungi meja bantuan TI perusahaan Anda. |

| Aktivasi | Terima kasih telah menggunakan sistem verifikasi masuk Microsoft. Tekan tombol pagar untuk menyelesaikan verifikasi Anda. |

| Autentikasi ditolak, coba lagi | Verifikasi ditolak. |

| Coba Lagi (standar) | Terima kasih telah menggunakan sistem verifikasi masuk Microsoft. Tekan tombol pagar untuk menyelesaikan verifikasi Anda. |

| Pesan pembuka (standar) | Terima kasih telah menggunakan sistem verifikasi masuk Microsoft. Tekan tombol pagar untuk menyelesaikan verifikasi Anda. |

| Pesan Pembuka (PIN) | Terima kasih telah menggunakan sistem verifikasi masuk Microsoft. Masukkan PIN Anda diikuti dengan tombol pagar untuk menyelesaikan verifikasi Anda. |

| Pesan pembuka penipuan (PIN) | Terima kasih telah menggunakan sistem verifikasi masuk Microsoft. Masukkan PIN Anda diikuti dengan tombol pagar untuk menyelesaikan verifikasi Anda. Jika Anda tidak memulai verifikasi ini, seseorang mungkin mencoba mengakses akun Anda. Tekan nol lalu tanda pagar untuk mengirimkan peringatan penipuan. Fitur akan memberi tahu tim TI perusahaan Anda dan memblokir upaya verifikasi lebih lanjut. |

| Coba Lagi (PIN) | Terima kasih telah menggunakan sistem verifikasi masuk Microsoft. Masukkan PIN Anda diikuti dengan tombol pagar untuk menyelesaikan verifikasi Anda. |

| Perintah ekstensi setelah digit | Jika sudah pada ekstensi ini, tekan tombol pagar untuk melanjutkan. |

| Autentikasi Ditolak | Maaf, kami tidak bisa mengontrakmu saat ini. Coba lagi nanti. |

| Pesan pembuka aktivasi (standar) | Terima kasih telah menggunakan sistem verifikasi masuk Microsoft. Tekan tombol pagar untuk menyelesaikan verifikasi Anda. |

| Upaya ulang aktivasi (standar) | Terima kasih telah menggunakan sistem verifikasi masuk Microsoft. Tekan tombol pagar untuk menyelesaikan verifikasi Anda. |

| Pesan pembuka aktivasi (PIN) | Terima kasih telah menggunakan sistem verifikasi masuk Microsoft. Masukkan PIN Anda diikuti dengan tombol pagar untuk menyelesaikan verifikasi Anda. |

| Perintah ekstensi sebelum digit | Terima kasih telah menggunakan sistem verifikasi masuk Microsoft. Harap transfer panggilan ini ke ekstensi <ekstensi>. |

Menyiapkan pesan kustom

Untuk menggunakan pesan kustom Anda sendiri, selesaikan langkah-langkah berikut:

- Buka Perlindungan>Pengaturan panggilan telepon autentikasi>multifaktor.

- Pilih Tambahkan salam.

- Pilih Jenis salam, seperti Salam (standar) atau Auentikasi berhasil.

- Pilih tab Bahasa. Lihat bagian sebelumnya tentang perilaku bahasa pesan kustom.

- Telusuri dan pilih file suara .mp3 atau .wav untuk diunggah.

- Pilih Tambahkan, lalu Simpan.

Pengaturan layanan MFA

Pengaturan untuk kata sandi aplikasi, IP tepercaya, opsi verifikasi, dan mengingat autentikasi multifaktor pada perangkat tepercaya tersedia di pengaturan layanan. Ini adalah portal warisan.

Anda dapat mengakses pengaturan layanan dari pusat admin Microsoft Entra dengan masuk ke autentikasi>Perlindungan>Multifaktor Memulai>Konfigurasikan>Pengaturan MFA berbasis cloud tambahan. Jendela atau tab terbuka dengan opsi pengaturan layanan tambahan.

IP tepercaya

Kondisi lokasi adalah cara yang disarankan untuk mengonfigurasi MFA dengan Akses Bersyar karena dukungan IPv6 dan peningkatan lainnya. Untuk informasi selengkapnya tentang kondisi lokasi, lihat Menggunakan kondisi lokasi dalam kebijakan Akses Bersyar. Untuk langkah-langkah menentukan lokasi dan membuat kebijakan Akses Bersyar, lihat Akses Bersyar: Memblokir akses menurut lokasi.

Fitur IP tepercaya dari autentikasi multifaktor Microsoft Entra juga melewati permintaan MFA untuk pengguna yang masuk dari rentang alamat IP yang ditentukan. Anda dapat mengatur rentang IP tepercaya untuk lingkungan lokal Anda. Ketika pengguna berada di salah satu lokasi tersebut, pengguna tidak akan mendapatkan permintaan autentikasi multifaktor Microsoft Entra. Fitur IP tepercaya memerlukan edisi Microsoft Entra ID P1.

Catatan

IP tepercaya hanya dapat menyertakan rentang IP privat saat Anda menggunakan MFA Server. Untuk autentikasi multifaktor Microsoft Entra berbasis cloud, Anda hanya dapat menggunakan rentang alamat IP publik.

Rentang IPv6 didukung di lokasi bernama.

Jika organisasi Anda menggunakan ekstensi NPS untuk menyediakan MFA ke aplikasi lokal, alamat IP sumber akan selalu muncul sebagai server NPS yang dilalui upaya autentikasi.

| Jenis penyewa Microsoft Entra | Opsi fitur IP tepercaya |

|---|---|

| Terkelola | Rentang alamat IP tertentu: Administrator menentukan berbagai alamat IP yang dapat melewati autentikasi multifaktor untuk pengguna yang masuk dari intranet perusahaan. Maksimal 50 rentang IP tepercaya dapat dikonfigurasi. |

| Gabungan | Semua Pengguna Federasi: Semua pengguna federasi yang masuk dari dalam organisasi dapat melewati autentikasi multifaktor. Pengguna melewati verifikasi menggunakan klaim yang dikeluarkan oleh Active Directory Federation Services (AD FS). Rentang alamat IP tertentu: Administrator menentukan rentang alamat IP yang dapat melewati autentikasi multifaktor untuk pengguna yang masuk dari intranet perusahaan. |

Bypass IP tepercaya hanya berfungsi dari dalam intranet perusahaan. Jika Anda memilih opsi Semua Pengguna Federasi dan pengguna masuk dari luar intranet perusahaan, pengguna harus mengautentikasi dengan menggunakan autentikasi multifaktor. Prosesnya sama bahkan jika pengguna menyajikan klaim AD FS.

Catatan

Jika kebijakan MFA per pengguna dan Akses Bersyarkat dikonfigurasi di penyewa, Anda perlu menambahkan IP tepercaya ke kebijakan Akses Bersyar dan memperbarui pengaturan layanan MFA.

Pengalaman pengguna di dalam jaringan perusahaan

Ketika fitur IP tepercaya dinonaktifkan, autentikasi multifaktor diperlukan untuk alur browser. Kata sandi aplikasi diperlukan untuk aplikasi klien kaya yang lebih lama.

Saat IP tepercaya digunakan, autentikasi multifaktor tidak diperlukan untuk alur browser. Kata sandi aplikasi tidak diperlukan untuk aplikasi klien kaya yang lebih lama jika pengguna belum membuat kata sandi aplikasi. Setelah kata sandi aplikasi digunakan, kata sandi diperlukan.

Pengalaman pengguna di luar jaringan perusahaan

Terlepas dari apakah IP tepercaya ditentukan, autentikasi multifaktor diperlukan untuk alur browser. Kata sandi aplikasi diperlukan untuk aplikasi klien kaya yang lebih lama.

Mengaktifkan lokasi bernama dengan menggunakan Akses Bersyarat

Anda dapat menggunakan aturan Akses Bersyarat untuk menentukan lokasi bernama dengan menggunakan langkah-langkah berikut:

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

- Telusuri lokasi Bernama Akses>Bersayaraf Perlindungan.>

- Pilih Lokasi baru.

- Masukkan nama untuk lokasi tersebut.

- Pilih Tandai sebagai lokasi tepercaya.

- Masukkan rentang IP untuk lingkungan Anda dalam notasi CIDR. Misalnya, 40.77.182.32/27.

- Pilih Buat.

Mengaktifkan fitur IP tepercaya menggunakan Akses Bersyarat

Untuk mengaktifkan IP tepercaya menggunakan kebijakan Akses Bersyarat, selesaikan langkah-langkah berikut:

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

Telusuri lokasi Bernama Akses>Bersayaraf Perlindungan.>

Pilih Konfigurasikan IP tepercaya autentikasi multifaktor.

Pada halaman Pengaturan Layanan, di bagian IP Tepercaya, pilih salah satu opsi ini:

Untuk permintaan dari pengguna terfederasi yang berasal dari intranet saya: Untuk memilih opsi ini, pilih kotak centang. Semua pengguna federasi yang masuk dari jaringan perusahaan melewati autentikasi multifaktor dengan menggunakan klaim yang dikeluarkan oleh LAYANAN Federasi Direktori Aktif. Pastikan bahwa AD FS memiliki aturan untuk menambahkan klaim intranet ke traffic yang sesuai. Jika aturan tidak ada, buat aturan berikut di AD FS:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);Catatan

Opsi Lewati autentikasi multifaktor untuk permintaan dari pengguna federasi di intranet saya akan memengaruhi evaluasi Akses Bersyarat untuk lokasi. Setiap permintaan dengan klaim insidecorporatenetwork akan diperlakukan sebagai berasal dari lokasi Tepercaya jika opsi tersebut dipilih.

Untuk permintaan dari rentang IP publik tertentu: Untuk memilih opsi ini, masukkan alamat IP di kotak teks, dalam notasi CIDR.

- Untuk alamat IP yang berada dalam rentang xxx.xxx.xxx.1 hingga xxx.xxx.xxx.254, gunakan notasi seperti xxx.xxx.xxx.0/24.

- Untuk alamat IP tunggal, gunakan notasi seperti xxx.xxx.xxx.xxx/32.

- Masukkan hingga 50 rentang alamat IP. Pengguna yang masuk dari alamat IP ini melewati autentikasi multifaktor.

Pilih Simpan.

Mengaktifkan fitur IP tepercaya menggunakan pengaturan layanan

Jika Anda tidak ingin menggunakan kebijakan Akses Bersyarah untuk mengaktifkan IP tepercaya, Anda dapat mengonfigurasi pengaturan layanan untuk autentikasi multifaktor Microsoft Entra dengan menggunakan langkah-langkah berikut:

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Kebijakan Autentikasi.

Telusuri ke Autentikasi>Multifaktor Perlindungan>Pengaturan MFA berbasis cloud tambahan.

Pada halaman Pengaturan layanan , di bawah IP Tepercaya, pilih salah satu atau kedua opsi berikut ini:

Untuk permintaan dari pengguna terfederasi di intranet saya: Untuk memilih opsi ini, pilih kotak centang. Semua pengguna federasi yang masuk dari jaringan perusahaan melewati autentikasi multifaktor dengan menggunakan klaim yang dikeluarkan oleh LAYANAN Federasi Direktori Aktif. Pastikan bahwa AD FS memiliki aturan untuk menambahkan klaim intranet ke traffic yang sesuai. Jika aturan tidak ada, buat aturan berikut di AD FS:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);Untuk permintaan dari rentang subnet alamat IP tertentu: Untuk memilih opsi ini, masukkan alamat IP di kotak teks, dalam notasi CIDR.

- Untuk alamat IP yang berada dalam rentang xxx.xxx.xxx.1 hingga xxx.xxx.xxx.254, gunakan notasi seperti xxx.xxx.xxx.0/24.

- Untuk alamat IP tunggal, gunakan notasi seperti xxx.xxx.xxx.xxx/32.

- Masukkan hingga 50 rentang alamat IP. Pengguna yang masuk dari alamat IP ini melewati autentikasi multifaktor.

Pilih Simpan.

Metode verifikasi

Anda dapat memilih metode verifikasi yang tersedia untuk pengguna Anda di portal pengaturan layanan. Saat pengguna Anda mendaftarkan akun mereka untuk autentikasi multifaktor Microsoft Entra, mereka memilih metode verifikasi pilihan mereka dari opsi yang telah Anda aktifkan. Panduan untuk proses pendaftaran pengguna disediakan di Menyiapkan akun saya untuk autentikasi multifaktor.

Penting

Pada bulan Maret 2023, kami mengumumkan penghentian pengelolaan metode autentikasi dalam kebijakan autentikasi multifaktor warisan dan pengaturan ulang kata sandi mandiri (SSPR). Mulai 30 September 2025, metode autentikasi tidak dapat dikelola dalam kebijakan MFA dan SSPR warisan ini. Sebaiknya pelanggan menggunakan kontrol migrasi manual untuk bermigrasi ke kebijakan Metode autentikasi pada tanggal penghentian. Untuk bantuan terkait kontrol migrasi, lihat Cara memigrasikan pengaturan kebijakan MFA dan SSPR ke kebijakan Metode autentikasi untuk ID Microsoft Entra.

Metode verifikasi berikut tersedia:

| Metode | Deskripsi |

|---|---|

| Panggil untuk menelepon | Tempatkan panggilan suara otomatis. Pengguna menjawab panggilan dan menekan # di telepon untuk mengautentikasi. Nomor telepon tidak disinkronkan ke Active Directory lokal. |

| Pesan teks ke ponsel | Mengirim pesan teks yang berisi kode verifikasi. Pengguna diminta untuk memasukkan kode verifikasi ke antarmuka masuk. Proses ini disebut SMS satu arah. SMS dua arah berarti pengguna harus mengirim sms kembali kode tertentu. SMS dua arah ditolak dan tidak didukung setelah 14 November 2018. Administrator harus mengaktifkan metode lain untuk pengguna yang sebelumnya menggunakan SMS dua arah. |

| Pemberitahuan melalui aplikasi ponsel | Mengirim pemberitahuan push ke telepon pengguna atau perangkat terdaftar. Pengguna melihat pemberitahuan dan memilih Verifikasi untuk menyelesaikan verifikasi. Aplikasi Microsoft Authenticator tersedia untuk Windows Phone, Android, dan iOS. |

| Kode verifikasi dari aplikasi seluler atau token perangkat keras | Aplikasi Microsoft Authenticator menghasilkan kode verifikasi OATH baru setiap 30 detik. Pengguna memasukkan kode verifikasi ke antarmuka masuk. Aplikasi Microsoft Authenticator tersedia untuk Windows Phone, Android, dan iOS. |

Untuk informasi selengkapnya, lihat Metode autentikasi dan verifikasi apa yang tersedia di MICROSOFT Entra ID?.

Mengaktifkan dan menonaktifkan metode verifikasi

Untuk mengaktifkan atau menonaktifkan metode verifikasi, selesaikan langkah-langkah berikut:

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Kebijakan Autentikasi.

- Telusuri Ke Pengguna Identitas>.

- Pilih MFA per pengguna.

- Di bawah Autentikasi multifaktor di bagian atas halaman, pilih Pengaturan layanan.

- Pada halaman Pengaturan layanan , di bawah Opsi verifikasi, pilih atau kosongkan kotak centang yang sesuai.

- Pilih Simpan.

Ingat autentikasi multifaktor

Fitur ingat autentikasi multifaktor memungkinkan pengguna melewati verifikasi berikutnya selama jumlah hari tertentu, setelah mereka berhasil masuk ke perangkat dengan menggunakan MFA. Untuk meningkatkan kegunaan dan meminimalkan berapa kali pengguna harus melakukan MFA pada perangkat tertentu, pilih durasi 90 hari atau lebih.

Penting

Jika akun atau perangkat disusupi, mengingat MFA untuk perangkat tepercaya dapat memengaruhi keamanan. Jika akun perusahaan menjadi terganggu atau perangkat tepercaya hilang atau dicuri, Anda harus Mencabut Sesi MFA.

Tindakan cabut mencabut status tepercaya dari semua perangkat, dan pengguna diperlukan untuk melakukan autentikasi multifaktor lagi. Anda juga dapat menginstruksikan pengguna untuk memulihkan status MFA asli di perangkat mereka sendiri seperti yang disebutkan dalam Mengelola pengaturan Anda untuk autentikasi multifaktor.

Cara kerja fitur

Fitur ingat autentikasi multifaktor menetapkan cookie persisten di browser ketika pengguna memilih opsi Jangan tanyakan lagi untuk X hari saat masuk. Pengguna tidak diminta lagi untuk MFA dari browser tersebut sampai cookie kedaluwarsa. Jika pengguna membuka browser yang berbeda pada perangkat yang sama atau membersihkan cookie, mereka akan diminta lagi untuk memverifikasi.

Opsi Jangan tanya lagi selama X hari tidak ditampilkan pada aplikasi non-browser, terlepas dari apakah aplikasi mendukung autentikasi modern. Aplikasi ini menggunakan token refresh yang menyediakan token akses baru setiap jam. Saat token refresh divalidasi, MICROSOFT Entra ID memeriksa bahwa autentikasi multifaktor terakhir terjadi dalam jumlah hari yang ditentukan.

Fitur ini mengurangi jumlah autentikasi pada aplikasi web, yang biasanya diminta setiap saat. Fitur ini dapat meningkatkan jumlah autentikasi untuk klien autentikasi modern yang biasanya meminta setiap 180 hari, jika durasi yang lebih rendah dikonfigurasi. Ini juga dapat meningkatkan jumlah autentikasi jika digabungkan dengan kebijakan Akses Bersyarat.

Penting

Fitur ingat autentikasi multifaktor tidak kompatibel dengan fitur tetap masuk ad FS, ketika pengguna melakukan autentikasi multifaktor untuk Layanan Federasi Direktori Aktif melalui MFA Server atau solusi autentikasi multifaktor pihak ketiga.

Jika pengguna Anda memilih biarkan saya tetap masuk di Layanan Federasi Direktori Aktif dan juga menandai perangkat mereka sebagai tepercaya untuk MFA, pengguna tidak diverifikasi secara otomatis setelah ingat jumlah hari autentikasi multifaktor kedaluwarsa. ID Microsoft Entra meminta autentikasi multifaktor baru, tetapi AD FS mengembalikan token dengan klaim dan tanggal MFA asli, daripada melakukan autentikasi multifaktor lagi. Reaksi ini menetapkan perulangan verifikasi antara MICROSOFT Entra ID dan AD FS.

Fitur ingat autentikasi multifaktor tidak kompatibel dengan pengguna B2B dan tidak akan terlihat untuk pengguna B2B saat mereka masuk ke penyewa yang diundang.

Fitur ingat autentikasi multifaktor tidak kompatibel dengan kontrol Akses Bersyarat frekuensi masuk. Untuk megetahui informasi selengkapnya, lihat Mengonfigurasi manajemen sesi autentikasi dengan Akses Bersyarat.

Aktifkan ingat autentikasi multifaktor

Untuk mengaktifkan dan mengonfigurasi opsi untuk mengizinkan pengguna mengingat status MFA dan permintaan lewatan mereka, selesaikan langkah-langkah berikut:

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Kebijakan Autentikasi.

- Telusuri Ke Pengguna Identitas>.

- Pilih MFA per pengguna.

- Di bawah Autentikasi multifaktor di bagian atas halaman, pilih pengaturan layanan.

- Pada halaman pengaturan layanan, di bawah ingat autentikasi multifaktor, pilih Izinkan pengguna untuk mengingat autentikasi multifaktor pada perangkat yang mereka percayai.

- Atur jumlah hari untuk mengizinkan perangkat tepercaya melewati autentikasi multifaktor. Untuk pengalaman pengguna yang optimal, perpanjang durasi hingga 90 hari atau lebih.

- Pilih Simpan.

Menandai perangkat sebagai tepercaya

Setelah Anda mengaktifkan fitur ingat autentikasi multifaktor, pengguna dapat menandai perangkat sebagai tepercaya saat mereka masuk dengan memilih Jangan tanyakan lagi.

Langkah berikutnya

Untuk mempelajari selengkapnya, lihat Metode autentikasi dan verifikasi apa yang tersedia di ID Microsoft Entra?