Mulai menggunakan Server Microsoft Azure Multi-Factor Authentication

Halaman ini membahas penginstalan baru server beserta pengaturannya dengan Active Directory lokal. Jika Anda telah memiliki server MFA yang terinstal dan ingin meningkatkannya, lihat Meningkatkan ke Azure Multi-Factor Authentication Server. Jika Anda hanya mencari informasi tentang menginstal layanan web, lihat Menyebarkan Layanan Web Aplikasi Seluler Azure Multi-Factor Authentication Server.

Penting

Pada bulan September 2022, Microsoft mengumumkan penghentian Azure Multi-Factor Authentication Server. Mulai 30 September 2024, penyebaran Azure Multi-Factor Authentication Server tidak akan lagi melayani permintaan autentikasi multifaktor, yang dapat menyebabkan autentikasi gagal untuk organisasi Anda. Untuk memastikan layanan autentikasi yang tidak terganggu dan tetap dalam status yang didukung, organisasi harus memigrasikan data autentikasi pengguna mereka ke layanan autentikasi multifaktor Microsoft Entra berbasis cloud dengan menggunakan Utilitas Migrasi terbaru yang disertakan dalam pembaruan Azure Multi-Factor Authentication Server terbaru. Untuk informasi selengkapnya, lihat Migrasi Server Autentikasi Multifaktor Azure.

Untuk mulai menggunakan MFA berbasis cloud, lihat Tutorial: Mengamankan peristiwa masuk pengguna dengan autentikasi multifaktor Azure.

Merencanakan penyebaran Anda

Sebelum mengunduh Azure Multi-Factor Authentication Server, pertimbangkan tentang persyaratan ketersediaan tinggi dan beban Anda. Gunakan informasi ini untuk memutuskan cara dan tempat untuk menyebarkan.

Pedoman yang baik untuk jumlah memori yang Anda butuhkan adalah jumlah pengguna yang Anda harapkan untuk diautentikasi secara teratur.

| Pengguna | RAM |

|---|---|

| 1-10.000 | 4 GB |

| 10.001-50.000 | 8 GB |

| 50.001-100.000 | 12 GB |

| 100.000-200.001 | 16 GB |

| 200.001+ | 32 GB |

Apakah Anda perlu menyiapkan beberapa server untuk ketersediaan tinggi atau penyeimbangan beban? Ada banyak cara untuk menyiapkan konfigurasi ini dengan Azure Multi-Factor Authentication Server. Saat Anda menginstal Azure Multi-Factor Authentication Server pertama Anda, itu menjadi master. Server lain menjadi subordinat, dan secara otomatis menyinkronkan pengguna dan konfigurasi dengan master. Kemudian, Anda dapat mengonfigurasi satu server utama dan menjadikan sisanya bertindak sebagai cadangan, atau Anda dapat menyiapkan penyeimbang beban di antara semua server.

Saat Server Autentikasi Multifaktor Azure master offline, server subordinat masih dapat memproses permintaan verifikasi dua langkah. Namun, Anda tidak dapat menambahkan pengguna baru dan pengguna yang ada tidak dapat memperbarui pengaturan mereka hingga server master kembali online atau server subordinat dipromosikan.

Menyiapkan lingkungan Anda

Pastikan server yang Anda gunakan untuk autentikasi multifaktor Azure memenuhi persyaratan berikut.

| Persyaratan Azure Multi-Factor Authentication Server | Deskripsi |

|---|---|

| Perangkat Keras | |

| Perangkat lunak | |

| Izin | Akun Administrator Domain atau Administrator Perusahaan untuk mendaftar dengan Active Directory |

1Jika Azure Multi-Factor Authentication Server gagal diaktifkan pada Azure VM yang menjalankan Windows Server 2019 atau yang lebih baru, coba gunakan versi Windows Server yang lebih lama.

Komponen Server Autentikasi Multifaktor Azure

Ada tiga komponen web yang membentuk Azure Multi-Factor Authentication Server:

- SDK Layanan Web - Memungkinkan komunikasi dengan komponen lain dan diinstal pada server aplikasi autentikasi multifaktor Microsoft Entra

- Portal pengguna - Situs web IIS yang memungkinkan pengguna untuk mendaftar di autentikasi multifaktor Azure dan memelihara akun mereka.

- Layanan Web Aplikasi Seluler - Memungkinkan penggunaan aplikasi seluler, seperti aplikasi Microsoft Authenticator untuk verifikasi dua langkah.

Ketiga komponen tersebut dapat diinstal pada server yang sama jika server tersambung ke internet. Jika memecah komponen, SDK Layanan Web diinstal pada server aplikasi autentikasi multifaktor Microsoft Entra dan portal Pengguna dan Layanan Web Aplikasi Seluler diinstal di server yang terhubung ke internet.

Persyaratan firewall Azure Multi-Factor Authentication Server

Setiap server MFA harus mampu berkomunikasi di port 443 keluar ke alamat berikut:

Jika firewall keluar dibatasi pada port 443, buka rentang alamat IP berikut:

| Subnet IP | Netmask | Rentang IP |

|---|---|---|

| 134.170.116.0/25 | 255.255.255.128 | 134.170.116.1 – 134.170.116.126 |

| 134.170.165.0/25 | 255.255.255.128 | 134.170.165.1 – 134.170.165.126 |

| 70.37.154.128/25 | 255.255.255.128 | 70.37.154.129 – 70.37.154.254 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

Jika Anda tidak menggunakan fitur Konfirmasi Peristiwa, dan pengguna tidak menggunakan aplikasi seluler untuk memverifikasi dari perangkat di jaringan perusahaan, Anda hanya memerlukan rentang berikut:

| Subnet IP | Netmask | Rentang IP |

|---|---|---|

| 134.170.116.72/29 | 255.255.255.248 | 134.170.116.72 – 134.170.116.79 |

| 134.170.165.72/29 | 255.255.255.248 | 134.170.165.72 – 134.170.165.79 |

| 70.37.154.200/29 | 255.255.255.248 | 70.37.154.201 – 70.37.154.206 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

Mengunduh MFA Server

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Ikuti langkah-langkah ini untuk mengunduh Azure Multi-Factor Authentication Server:

Penting

Pada bulan September 2022, Microsoft mengumumkan penghentian Azure Multi-Factor Authentication Server. Mulai 30 September 2024, penyebaran Azure Multi-Factor Authentication Server tidak akan lagi melayani permintaan autentikasi multifaktor, yang dapat menyebabkan autentikasi gagal untuk organisasi Anda. Untuk memastikan layanan autentikasi yang tidak terganggu dan tetap dalam status yang didukung, organisasi harus memigrasikan data autentikasi pengguna mereka ke layanan autentikasi multifaktor Microsoft Entra berbasis cloud dengan menggunakan Utilitas Migrasi terbaru yang disertakan dalam pembaruan Azure Multi-Factor Authentication Server terbaru. Untuk informasi selengkapnya, lihat Migrasi Server Autentikasi Multifaktor Azure.

Untuk mulai menggunakan MFA berbasis cloud, lihat Tutorial: Mengamankan peristiwa masuk pengguna dengan autentikasi multifaktor Azure.

Pelanggan yang ada dan telah mengaktifkan Server MFA sebelum 1 Juli 2019 dapat mengunduh versi terbaru, pembaruan yang akan datang, dan membuat info masuk aktivasi seperti biasa. Langkah-langkah berikut hanya berfungsi jika Anda adalah pelanggan MFA Server yang ada.

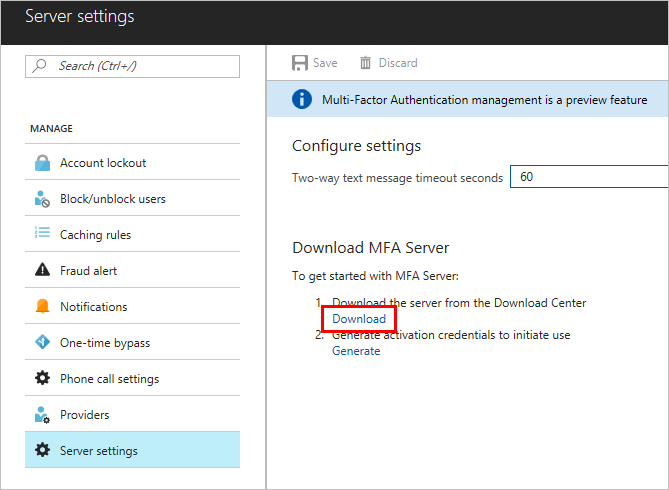

Masuk ke pusat admin Microsoft Entra sebagai Administrator Global.

Telusuri pengaturan Server autentikasi>Multifaktor Perlindungan>.

Pilih Unduh dan ikuti instruksi di halaman pengunduhan untuk menyimpan alat penginstal.

Tetap buka halaman ini karena kita akan merujuknya setelah menjalankan alat penginstal.

Instal dan konfigurasikan MFA Server

Kini setelah mengunduh server, Anda dapat menginstal dan mengonfigurasinya. Pastikan server yang diinstal memenuhi persyaratan yang tercantum dalam bagian perencanaan.

- Klik dua kali executable.

- Pada layar Pilih Folder Penginstalan, pastikan folder benar dan klik Berikutnya. Pustaka berikut ini diinstal:

- Setelah penginstalan selesai, pilih Selesai. Wizard konfigurasi dimulai.

- Kembali pada halaman tempat Anda mengunduh server, klik tombol Hasilkan Kredensial Aktivasi. Salin informasi ini ke Server Autentikasi Multifaktor Azure dalam kotak yang disediakan dan klik Aktifkan.

Catatan

Hanya administrator global yang dapat menghasilkan kredensial aktivasi di pusat admin Microsoft Entra.

Kirimkan email kepada pengguna

Untuk memudahkan peluncuran, izinkan MFA Server untuk berkomunikasi dengan pengguna. MFA Server dapat mengirim email untuk menginformasikan pengguna bahwa pengguna telah terdaftar untuk verifikasi dua langkah.

Email yang dikirim harus ditentukan berdasarkan cara Anda mengonfigurasi pengguna untuk verifikasi dua langkah. Misalnya, jika Anda dapat mengimpor nomor telepon dari direktori perusahaan, email harus mencakup nomor telepon default sehingga pengguna mengetahui hal yang diperkirakan. Jika Anda tidak mengimpor nomor telepon, atau pengguna Anda akan menggunakan aplikasi seluler, kirimkan email yang mengarahkan pengguna untuk menyelesaikan pendaftaran akun mereka. Sertakan hyperlink ke portal Pengguna autentikasi multifaktor Azure dalam email.

Isi email juga bervariasi bergantung pada metode verifikasi yang telah diatur untuk pengguna (panggilan telepon, SMS, atau aplikasi seluler). Misalnya, jika pengguna diharuskan untuk menggunakan PIN ketika mereka mengautentikasi, email memberi tahu pengguna PIN awal yang telah diatur. Pengguna diharuskan untuk mengubah PIN selama verifikasi pertama.

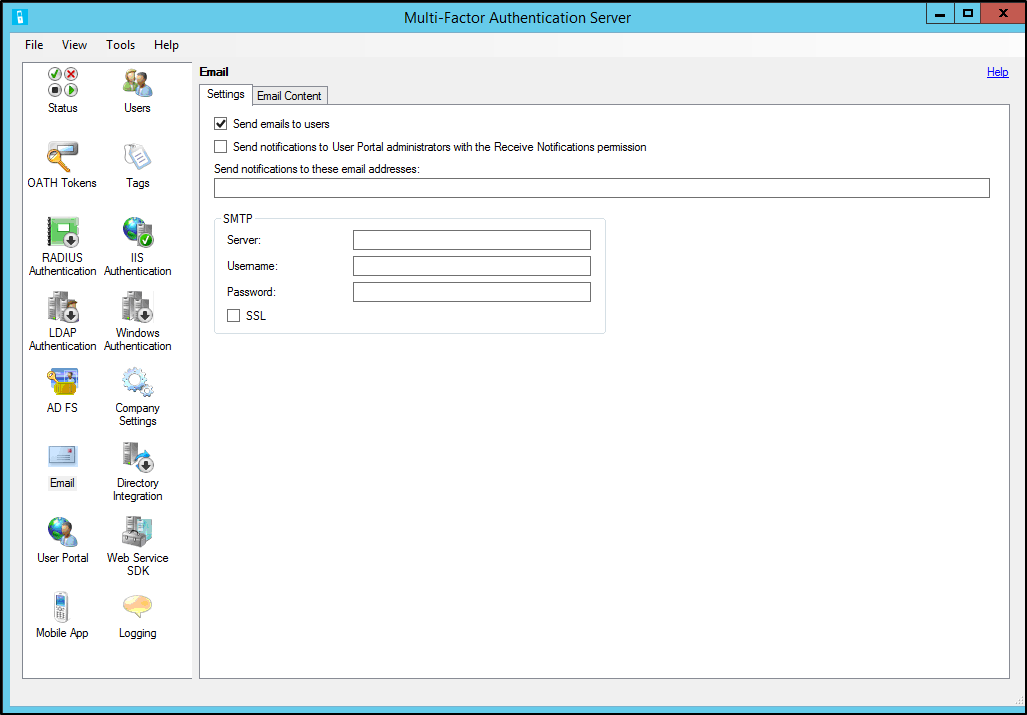

Mengonfigurasikan email dan templat email

Klik ikon email di sebelah kiri untuk menyiapkan pengaturan dan mengirim email ini. Halaman ini adalah tempat Anda dapat memasukkan informasi SMTP dari server email dan mengirim email dengan mencentang kotak Kirim email ke pengguna.

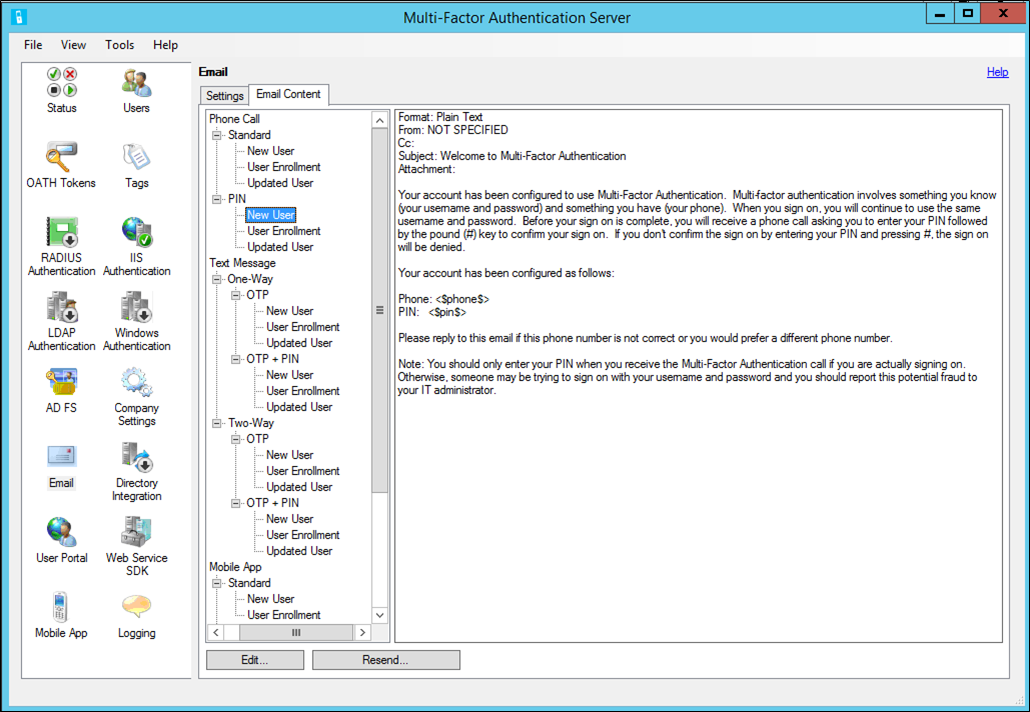

Pada tab Isi Email, Anda dapat melihat templat email yang tersedia untuk dipilih. Bergantung pada cara Anda mengonfigurasi pengguna untuk melakukan verifikasi dua langkah, pilih templat yang paling cocok untuk Anda.

Mengimpor pengguna dari Active Directory

Sekarang setelah server diinstal, Anda dapat menambahkan pengguna. Anda dapat memilih untuk membuat pengguna secara manual, mengimpor pengguna dari Active Directory, atau mengonfigurasi sinkronisasi otomatis dengan Active Directory.

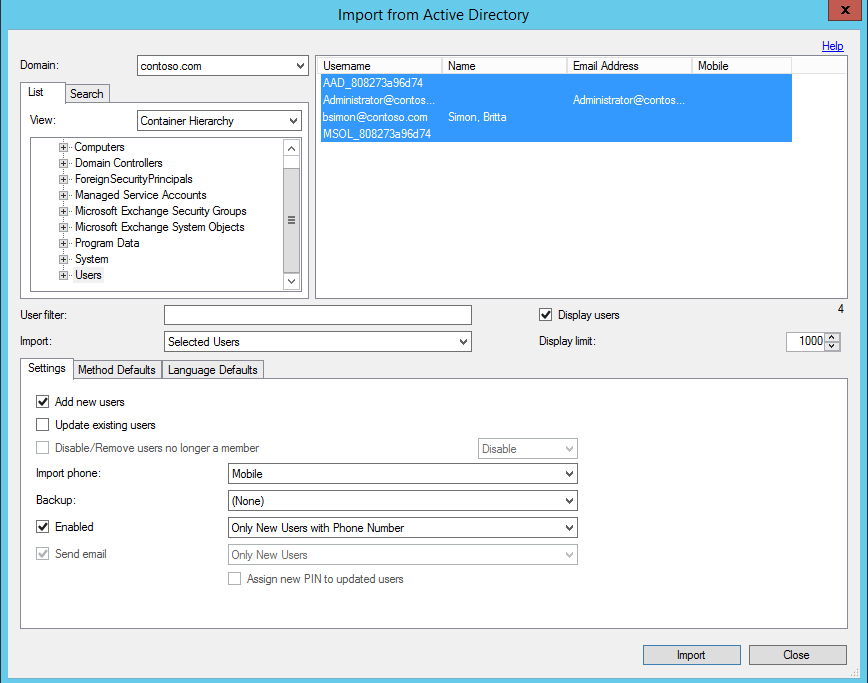

Impor manual dari Active Directory

Di Server Autentikasi Multifaktor Azure, di sebelah kiri, pilih Pengguna.

Di bagian bawah, pilih Impor dari Active Directory.

Sekarang Anda dapat mencari pengguna individu atau mencari direktori AD untuk OU dengan pengguna di dalamnya. Dalam hal ini, kami menentukan OU pengguna.

Sorot semua pengguna di sebelah kanan dan klik Impor. Anda akan menerima jendela pop-up yang memberi tahu bahwa Anda berhasil. Tutup jendela impor.

Sinkronisasi Otomatis dengan Active Directory

- Di Server Autentikasi Multifaktor Azure, di sebelah kiri, pilih Integrasi Direktori.

- Arahkan ke tab Sinkronisasi.

- Di bagian bawah, pilih Tambahkan

- Dalam kotak Tambahkan Item Sinkronisasi yang muncul, pilih Domain, OU, atau grup keamanan, Pengaturan, Default Metode, dan Default Bahasa untuk tugas sinkronisasi ini dan klik Tambahkan.

- Centang kotak berlabel Aktifkan sinkronisasi dengan Active Directory dan pilih Interval sinkronisasi antara satu menit dan 24 jam.

Cara Azure Multi-Factor Authentication Server menangani data pengguna

Saat Anda menggunakan Server Autentikasi Multifaktor lokal, data pengguna disimpan di server lokal. Tidak ada data pengguna tetap yang disimpan di cloud. Saat pengguna melakukan verifikasi dua langkah, MFA Server mengirim data ke layanan cloud autentikasi multifaktor Microsoft Entra untuk melakukan verifikasi. Ketika permintaan autentikasi dikirim ke layanan cloud, bidang berikut dikirim dalam permintaan dan log sehingga kedua hal ini tersedia di laporan penggunaan/autentikasi pelanggan. Beberapa bidang bersifat opsional sehingga bidang ini dapat diaktifkan atau dinonaktifkan di Multi-Factor Authentication Server. Komunikasi dari MFA Server ke layanan cloud MFA menggunakan SSL/TLS pada port 443 keluar. Bidang-bidang ini adalah:

- ID unik - baik ID server MFA internal maupun nama pengguna

- Nama depan dan belakang (opsional)

- Alamat email (opsional)

- Nomor telepon - ketika melakukan autentikasi panggilan suara atau SMS

- Token perangkat - ketika melakukan autentikasi aplikasi seluler

- Mode autentikasi

- Hasil autentikasi

- Nama MFA Server

- IP MFA Server

- IP Klien – jika tersedia

Selain bidang di atas, hasil verifikasi (berhasil/ditolak) dan alasan untuk setiap penolakan juga disimpan dengan data autentikasi dan tersedia melalui laporan autentikasi/penggunaan.

Penting

Mulai bulan Maret 2019, opsi panggilan telepon tidak akan tersedia untuk pengguna MFA Server di penyewa Microsoft Entra gratis/uji coba. Pesan SMS tidak terpengaruh oleh perubahan ini. Telepon panggilan akan terus tersedia untuk pengguna di penyewa Microsoft Entra berbayar. Perubahan ini hanya berdampak pada penyewa Microsoft Entra gratis/uji coba.

Mencadangkan dan memulihkan Azure Multi-Factor Authentication Server

Memastikan Anda memiliki pencadangan yang baik adalah langkah penting untuk dilakukan dengan sistem apa pun.

Untuk mencadangkan Azure Multi-Factor Authentication Server, pastikan Anda memiliki salinan folder C:\Program Files\Multi-Factor Authentication Server\Data termasuk file Telepon Factor.pfdata.

Jika pemulihan diperlukan, selesaikan langkah-langkah berikut:

- Instal ulang Azure Multi-Factor Authentication Server di server baru.

- Aktifkan Azure Multi-Factor Authentication Server baru.

- Hentikan layanan MultiFactorAuth.

- Timpa PhoneFactor.pfdata dengan salinan cadangan.

- Mulai layanan MultiFactorAuth.

Server baru kini aktif dan berjalan dengan konfigurasi cadangan asli dan data pengguna.

Mengelola Protokol TLS/SSL dan Cipher Suites

Setelah meningkatkan atau menginstal MFA Server versi 8.x atau lebih tinggi, disarankan cipher suite yang lebih lama dan lemah dinonaktifkan atau dihapus, kecuali jika diperlukan oleh organisasi Anda. Informasi tentang cara untuk menyelesaikan tugas ini dapat ditemukan dalam artikel Mengelola Protokol SSL/TLS dan Cipher Suite untuk AD FS

Langkah berikutnya

- Siapkan dan konfigurasikan portal Pengguna untuk layanan mandiri pengguna.

- Siapkan dan konfigurasikan Azure Multi-Factor Authentication Server dengan Layanan Federasi Direktori Aktif, Autentikasi RADIUS, atau Autentikasi LDAP.

- Menyiapkan dan mengonfigurasikan Gateway Desktop Jauh dan Azure Multi-Factor Authentication Server menggunakan RADIUS.

- Menyebarkan Layanan Web Aplikasi Seluler Azure Multi-Factor Authentication Server.

- Skenario tingkat lanjut dengan autentikasi multifaktor Azure dan VPN pihak ketiga.