Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Pengguna sering membuat kata sandi yang menggunakan kata-kata lokal umum seperti sekolah, tim olahraga, atau orang terkenal. Kata sandi ini mudah ditebak, dan lemah terhadap serangan berbasis kamus. Untuk menerapkan kata sandi yang kuat di organisasi Anda, Perlindungan Kata Sandi Microsoft Entra menyediakan daftar kata sandi terlarang global dan kustom. Permintaan perubahan kata sandi gagal jika ada kecocokan dalam daftar kata sandi terlarang ini.

Untuk melindungi lingkungan Active Directory Domain Services (AD DS) lokal Anda, Anda dapat menginstal dan mengonfigurasi Perlindungan Kata Sandi Microsoft Entra agar dapat bekerja dengan DC lokal Anda. Artikel ini memperlihatkan kepada Anda cara menginstal dan mendaftarkan layanan proksi Perlindungan Kata Sandi Microsoft Entra dan agen DC Perlindungan Kata Sandi Microsoft Entra di lingkungan lokal Anda.

Untuk informasi selengkapnya tentang cara kerja Perlindungan Kata Sandi Microsoft Entra di lingkungan lokal, lihat Cara menerapkan Perlindungan Kata Sandi Microsoft Entra untuk Direktori Aktif Windows Server.

Strategi penyebaran

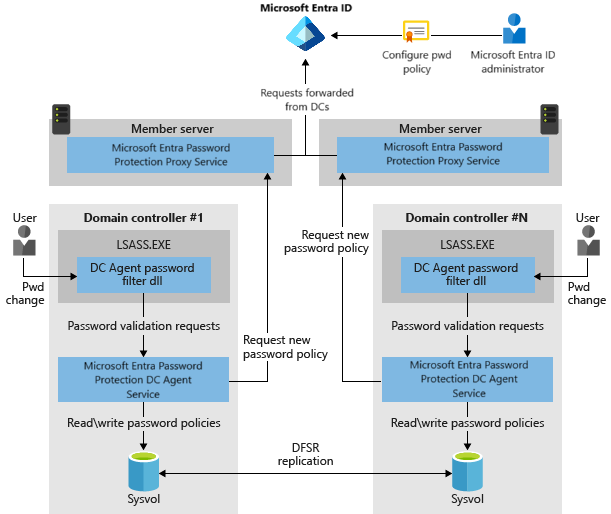

Diagram berikut menunjukkan bagaimana komponen dasar Perlindungan Kata Sandi Microsoft Entra bekerja sama di lingkungan Active Directory lokal:

Ada baiknya meninjau bagaimana perangkat lunak bekerja sebelum Anda menyebarkannya. Untuk informasi selengkapnya, lihat Gambaran Umum Konseptual Perlindungan Kata Sandi Microsoft Entra.

Kami merekomendasikan agar Anda memulai penyebaran dalam mode audit. Mode audit adalah pengaturan awal default, di mana kata sandi dapat terus diatur. Kata sandi yang akan diblokir dicatat dalam log peristiwa. Setelah Anda menyebarkan server proksi dan agen DC dalam mode audit, pantau dampak yang akan ditimbulkan oleh kebijakan kata sandi pada pengguna saat kebijakan diberlakukan.

Selama tahap audit, banyak organisasi menemukan bahwa situasi berikut ini berlaku:

- Mereka perlu meningkatkan proses operasional yang ada untuk menggunakan kata sandi yang lebih aman.

- Pengguna sering menggunakan kata sandi yang tidak aman.

- Mereka perlu memberi tahu pengguna tentang perubahan pemberlakuan keamanan yang akan datang, kemungkinan dampak pada mereka, dan cara memilih kata sandi yang lebih aman.

Anda juga dapat memvalidasi kata sandi yang lebih kuat untuk memengaruhi otomatisasi penyebaran pengontrol domain Active Directory yang ada. Sebaiknya ada setidaknya satu promosi DC dan satu penurunan tingkat DC terjadi selama evaluasi periode audit untuk membantu mengungkap masalah tersebut. Untuk informasi lebih lanjut, baca artikel berikut:

- Ntdsutil.exe tidak dapat mengatur kata sandi Mode Perbaikan Layanan Direktori yang lemah

- Promosi replika pengontrol domain gagal karena kata sandi Mode Perbaikan Layanan Direktori yang lemah

- Penurunan tingkat pengontrol domain gagal karena kata sandi Administrator lokal yang lemah

Setelah fitur berjalan dalam mode audit selama periode wajar, Anda dapat mengalihkan konfigurasi dari Audit ke Berlakukan untuk mengharuskan kata sandi yang lebih aman. Pemantauan ekstra selama waktu ini adalah ide yang baik.

Penting untuk dicatat bahwa Perlindungan Kata Sandi Microsoft Entra hanya dapat memvalidasi kata sandi selama perubahan kata sandi atau mengatur operasi. Kata sandi yang diterima dan disimpan di Direktori Aktif sebelum penyebaran Perlindungan Kata Sandi Microsoft Entra tidak akan pernah divalidasi dan akan terus berfungsi apa adanya. Seiring waktu, semua pengguna dan akun akhirnya akan mulai menggunakan kata sandi yang divalidasi Perlindungan Kata Sandi Microsoft Entra karena kata sandi yang ada kedaluwarsa secara normal. Akun yang dikonfigurasi dengan "kata sandi tidak pernah berakhir" dikecualikan dari ini.

Beberapa pertimbangan hutan

Tidak ada persyaratan tambahan untuk mengimplementasikan Perlindungan Kata Sandi Microsoft Entra di beberapa forest.

Setiap forest dikonfigurasi secara independen, seperti yang dijelaskan di bagian berikut untuk menerapkan Perlindungan Kata Sandi Microsoft Entra di tempat. Setiap proksi Perlindungan Kata Sandi Microsoft Entra hanya dapat mendukung pengontrol domain dari forest tempat ia bergabung.

Perangkat lunak Perlindungan Kata Sandi Microsoft Entra di forest apa pun tidak mengetahui perangkat lunak perlindungan kata sandi yang disebarkan di forest lain, meskipun ada konfigurasi kepercayaan di Direktori Aktif.

Pertimbangan pengontrol domain yang bersifat baca-saja

Peristiwa perubahan atau pengaturan kata sandi tidak diproses dan bertahan pada pengontrol domain baca-saja (RODC). Sebaliknya, mereka diteruskan ke pengontrol domain yang dapat ditulis. Anda tidak perlu menginstal perangkat lunak agen DC Perlindungan Kata Sandi Microsoft Entra di RODCs.

Selanjutnya, tidak didukung untuk menjalankan layanan proksi Perlindungan Kata Sandi Microsoft Entra pada pengontrol domain baca-saja.

Pertimbangan ketersediaan tinggi

Perhatian utama untuk perlindungan kata sandi adalah ketersediaan server proksi Perlindungan Kata Sandi Microsoft Entra ketika DC di forest mencoba mengunduh kebijakan baru atau data lain dari Azure. Setiap agen DC Perlindungan Kata Sandi Microsoft Entra menggunakan algoritma gaya round-robin sederhana saat memutuskan server proksi mana yang akan dipanggil. Agen melewatkan server proksi yang tidak merespons.

Untuk sebagian besar penyebaran Active Directory yang sepenuhnya terhubung dan memiliki replikasi yang sehat dari status folder baik direktori maupun sysvol, dua server proksi Perlindungan Kata Sandi Microsoft Entra sudah cukup untuk memastikan ketersediaan. Konfigurasi ini menghasilkan pengunduhan kebijakan baru dan data lainnya secara tepat waktu. Anda dapat menyebarkan server proksi Perlindungan Kata Sandi Microsoft Entra tambahan jika diinginkan.

Desain perangkat lunak agen DC untuk Perlindungan Kata Sandi Microsoft Entra mengurangi masalah umum yang berkaitan dengan ketersediaan tinggi. Agen DC Perlindungan Kata Sandi Microsoft Entra mempertahankan cache lokal kebijakan kata sandi terbaru yang diunduh. Bahkan jika semua server proksi yang terdaftar menjadi tidak tersedia, agen DC dari Microsoft Entra Password Protection akan terus memberlakukan kebijakan kata sandi yang tersimpan dalam cache mereka.

Frekuensi pembaruan yang wajar untuk kebijakan kata sandi dalam penyebaran besar biasanya berhari-hari, bukan jam atau kurang. Jadi, pemadaman singkat server proksi tidak berdampak signifikan pada Perlindungan Kata Sandi Microsoft Entra.

Persyaratan penyebaran

Untuk informasi tentang lisensi, lihat Persyaratan lisensi Perlindungan Kata Sandi Microsoft Entra.

Persyaratan inti berikut berlaku:

Semua komputer, termasuk pengendali domain, yang telah menginstal komponen Perlindungan Kata Sandi Microsoft Entra harus menginstal Universal C Runtime.

- Anda bisa mendapatkan runtime dengan memastikan Anda memiliki semua pembaruan dari Windows Update. Atau Anda bisa mendapatkannya dalam paket pembaruan khusus OS. Untuk informasi selengkapnya, lihat Pembaruan untuk Universal C Runtime di Windows.

Anda memerlukan akun yang memiliki hak istimewa sebagai administrator domain Active Directory di domain akar forest untuk mendaftarkan forest Active Directory Windows Server dengan Microsoft Entra ID.

Layanan Distribusi Utama harus diaktifkan di semua pengontrol domain di domain yang menjalankan Windows Server 2012 dan versi yang lebih baru. Secara default, layanan ini diaktifkan melalui dimulainya pemicu manual.

Konektivitas jaringan harus ada antara setidaknya satu pengendali domain di setiap domain dan setidaknya satu server yang menghosting layanan proksi untuk Perlindungan Kata Sandi Microsoft Entra. Konektivitas ini harus mengizinkan pengontrol domain untuk mengakses port pemeta titik akhir RPC 135 dan port server RPC di layanan proksi.

- Secara default, port server RPC adalah port RPC dinamis dari rentang (49152 - 65535), tetapi dapat dikonfigurasi untuk menggunakan port statis.

Semua komputer tempat layanan Proksi Perlindungan Kata Sandi Microsoft Entra akan diinstal harus memiliki akses jaringan ke titik akhir berikut:

Titik Akhir Tujuan https://login.microsoftonline.comPermintaan autentikasi https://enterpriseregistration.windows.netFungsionalitas Perlindungan Kata Sandi Microsoft Entra https://autoupdate.msappproxy.netFungsionalitas peningkatan otomatis Perlindungan Kata Sandi Microsoft Entra

Catatan

Beberapa titik akhir, seperti titik akhir CRL, tidak dibahas dalam artikel ini. Untuk daftar semua titik akhir yang didukung, lihat URL Microsoft 365 dan rentang alamat IP. Selain itu, titik akhir lainnya diperlukan untuk autentikasi pusat admin Microsoft Entra. Untuk informasi selengkapnya, lihat URL pusat admin Microsoft Entra untuk melewati proksi.

Agen DC Perlindungan Kata Sandi untuk Microsoft Entra

Persyaratan berikut berlaku untuk agen DC Perlindungan Kata Sandi Microsoft Entra:

- Komputer tempat perangkat lunak agen DC Perlindungan Kata Sandi Microsoft Entra akan diinstal harus menjalankan Windows Server 2012 R2 atau yang lebih baru, termasuk edisi Windows Server Core.

- Domain atau hutan Active Directory dapat memiliki tingkat fungsional apapun yang didukung.

- Semua komputer tempat agen DC Perlindungan Kata Sandi Microsoft Entra akan diinstal harus menginstal .NET 4.7.2.

- Jika .NET 4.7.2 belum diinstal, unduh dan jalankan penginstal yang ditemukan di penginstal offline .NET Framework 4.7.2 untuk Windows.

- Setiap domain Active Directory yang menjalankan layanan agen DC Perlindungan Kata Sandi Microsoft Entra harus menggunakan Replikasi Sistem File Terdistribusi (DFSR) untuk replikasi sysvol.

Jika domain Anda belum menggunakan DFSR, Anda harus bermigrasi sebelum menginstal Perlindungan Kata Sandi Microsoft Entra. Untuk informasi selengkapnya, lihat Panduan Migrasi Replikasi SYSVOL: Replikasi FRS hingga DFS

Peringatan

Perangkat lunak agen DC Microsoft Entra Password Protection saat ini hanya dapat diinstal pada pengendali domain di domain yang masih menggunakan FRS (teknologi sebelum DFSR) untuk replikasi sysvol, tetapi perangkat lunak tersebut TIDAK akan berjalan dengan benar di lingkungan ini.

Efek samping negatif tambahan termasuk file tersendiri yang gagal direplikasi, dan prosedur pemulihan sysvol kelihatan berhasil tetapi diam-diam gagal untuk mereplikasi semua file.

Migrasikan domain Anda untuk menggunakan DFSR sesegera mungkin, baik untuk manfaat melekat DFSR maupun untuk membuka blokir penyebaran Perlindungan Kata Sandi Microsoft Entra. Versi perangkat lunak yang akan datang akan secara otomatis dinonaktifkan saat dijalankan di domain yang masih menggunakan FRS.

Layanan proksi Perlindungan Kata Sandi Microsoft Entra

Persyaratan berikut berlaku untuk layanan proksi Perlindungan Kata Sandi Microsoft Entra:

Semua komputer tempat layanan proksi Perlindungan Kata Sandi Microsoft Entra akan diinstal harus menjalankan Windows Server 2012 R2 atau yang lebih baru, termasuk edisi Windows Server Core.

Catatan

Penyebaran layanan proksi Perlindungan Kata Sandi Microsoft Entra diperlukan untuk menyebarkan Perlindungan Kata Sandi Microsoft Entra, walaupun pengendali domain mungkin memiliki konektivitas internet langsung ke luar.

Semua komputer tempat layanan proksi Perlindungan Kata Sandi Microsoft Entra akan diinstal harus menginstal .NET 4.7.2.

- Jika .NET 4.7.2 belum diinstal, unduh dan jalankan penginstal yang ditemukan di penginstal offline .NET Framework 4.7.2 untuk Windows.

Semua komputer yang menghosting layanan proksi Perlindungan Kata Sandi Microsoft Entra harus dikonfigurasi untuk memberi pengendali domain kemampuan untuk masuk ke layanan proksi. Kemampuan ini dikontrol melalui penetapan hak istimewa "Akses komputer ini dari jaringan".

Semua komputer yang menghosting layanan proksi Perlindungan Kata Sandi Microsoft Entra harus dikonfigurasi untuk mengizinkan lalu lintas HTTP TLS 1.2 keluar.

Seorang Global Administrator harus mendaftarkan layanan proksi Microsoft Entra Password Protection untuk pertama kali pada tenant tertentu. Pendaftaran proksi dan forest berikutnya dengan Microsoft Entra ID dapat menggunakan akun dengan peran setidaknya Administrator Keamanan.

Akses jaringan harus diaktifkan untuk sekumpulan port dan URL yang ditentukan dalam prosedur penyiapan lingkungan proksi aplikasi. Ini selain dua titik akhir yang dijelaskan di atas.

Prasyarat Microsoft Entra Connect Agent Updater

Layanan Microsoft Entra Connect Agent Updater diinstal berdampingan dengan layanan Proksi Perlindungan Kata Sandi Microsoft Entra. Konfigurasi tambahan diperlukan agar layanan Microsoft Entra Connect Agent Updater dapat berfungsi:

- Jika lingkungan menggunakan server proksi HTTP, ikuti panduan yang ditentukan dalam Bekerja dengan server proksi lokal yang ada.

- Layanan Microsoft Entra Connect Agent Updater juga memerlukan langkah-langkah TLS 1.2 yang ditentukan dalam persyaratan TLS.

Peringatan

Proksi Perlindungan Kata Sandi Microsoft Entra dan proksi aplikasi Microsoft Entra menginstal versi layanan Microsoft Entra Connect Agent Updater yang berbeda, itulah sebabnya instruksi merujuk ke konten Proksi Aplikasi. Versi yang berbeda ini tidak kompatibel ketika diinstal berdampingan dan melakukannya akan mencegah layanan Agent Updater menghubungi Azure untuk pembaruan perangkat lunak, jadi Anda tidak boleh menginstal Proksi Perlindungan Kata Sandi Microsoft Entra dan Proksi Aplikasi pada komputer yang sama.

Mengunduh perangkat lunak yang diperlukan

Ada dua alat penginstal yang diperlukan untuk penyebaran Perlindungan Kata Sandi Microsoft Entra lokal:

- Agen DC untuk Perlindungan Kata Sandi Microsoft Entra (AzureADPasswordProtectionDCAgentSetup.msi)

- Proksi Perlindungan Kata Sandi Microsoft Entra (AzureADPasswordProtectionProxySetup.exe)

Unduh kedua penginstal dari Pusat Unduh Microsoft.

Menginstal dan mengonfigurasi layanan proksi

Layanan proksi Perlindungan Kata Sandi Microsoft Entra biasanya berada di server anggota di lingkungan AD DS lokal Anda. Setelah diinstal, layanan proksi Perlindungan Kata Sandi Microsoft Entra berkomunikasi dengan ID Microsoft Entra untuk mempertahankan salinan daftar kata sandi global dan pelanggan yang dilarang untuk penyewa Microsoft Entra Anda.

Di bagian berikutnya, Anda menginstal agen DC Perlindungan Kata Sandi Microsoft Entra pada pengontrol domain di lingkungan AD DS lokal Anda. Agen DC ini berkomunikasi dengan layanan proksi untuk mendapatkan daftar kata sandi terbaru yang dilarang untuk digunakan saat memproses peristiwa perubahan kata sandi dalam domain.

Pilih satu atau beberapa server untuk menghosting layanan proksi Perlindungan Kata Sandi Microsoft Entra. Pertimbangan berikut ini berlaku untuk server:

- Setiap layanan tersebut hanya dapat menyediakan kebijakan kata sandi untuk satu forest. Komputer host harus bergabung dengan domain apa pun di forest itu.

- Anda dapat menginstal layanan proksi di domain root atau child, atau kombinasinya.

- Anda memerlukan konektivitas jaringan antara setidaknya satu DC di setiap domain dalam hutan dan satu server proksi perlindungan kata sandi.

- Anda dapat menjalankan layanan proksi Perlindungan Kata Sandi Microsoft Entra pada pengendali domain untuk pengujian, tetapi pengendali domain tersebut kemudian memerlukan konektivitas internet. Konektivitas ini bisa menjadi perhatian keamanan. Kami merekomendasikan konfigurasi ini hanya untuk pengujian.

- Kami merekomendasikan setidaknya dua server proksi untuk Perlindungan Kata Sandi Microsoft Entra per hutan untuk redundansi, seperti yang disebutkan di bagian sebelumnya tentang pertimbangan ketersediaan tinggi.

- Tidak didukung untuk menjalankan layanan proksi Perlindungan Kata Sandi Microsoft Entra pada pengontrol domain baca-saja.

- Jika perlu, Anda dapat menghapus layanan proksi dengan menggunakan Tambahkan atau hapus program. Tidak diperlukan pembersihan manual dari status yang dikelola oleh layanan proksi.

Untuk menginstal layanan proksi Perlindungan Kata Sandi Microsoft Entra, selesaikan langkah-langkah berikut:

Untuk menginstal layanan proksi Perlindungan Kata Sandi Microsoft Entra, jalankan penginstal

AzureADPasswordProtectionProxySetup.exeperangkat lunak.Penginstalan perangkat lunak tidak memerlukan mulai ulang dan dapat diotomatiskan menggunakan prosedur MSI standar, seperti dalam contoh berikut:

AzureADPasswordProtectionProxySetup.exe /quietCatatan

Layanan Firewall Windows harus dijalankan sebelum Anda menginstal paket

AzureADPasswordProtectionProxySetup.exeuntuk menghindari kesalahan penginstalan.Jika Firewall Windows dikonfigurasi untuk tidak dijalankan, solusinya adalah mengaktifkan sementara dan menjalankan layanan Firewall selama penginstalan. Perangkat lunak proksi tidak memiliki dependensi khusus pada Firewall Windows setelah penginstalan.

Jika Anda menggunakan firewall pihak ketiga, firewall tersebut harus tetap dikonfigurasi untuk memenuhi persyaratan penyebaran. Ini termasuk mengizinkan akses masuk ke port 135 dan port server RPC proksi. Untuk informasi selengkapnya, lihat bagian sebelumnya tentang persyaratan penyebaran.

Perangkat lunak proksi Perlindungan Kata Sandi Microsoft Entra menyertakan modul PowerShell baru,

AzureADPasswordProtection. Langkah-langkah berikut menjalankan berbagai cmdlet dari modul PowerShell ini.Untuk menggunakan modul ini, buka jendela PowerShell sebagai administrator dan impor modul baru sebagai berikut:

Import-Module AzureADPasswordProtectionPeringatan

PowerShell versi 64 bit harus digunakan. Cmdlet tertentu mungkin tidak berfungsi dengan PowerShell (x86).

Untuk memeriksa apakah layanan proksi Perlindungan Kata Sandi Microsoft Entra berjalan, gunakan perintah PowerShell berikut:

Get-Service AzureADPasswordProtectionProxy | flHasilnya akan menampilkan StatusBerjalan.

Layanan proksi berjalan di komputer, tetapi tidak memiliki kredensial untuk berkomunikasi dengan ID Microsoft Entra. Daftarkan server proksi Perlindungan Kata Sandi Microsoft Entra dengan ID Microsoft Entra menggunakan

Register-AzureADPasswordProtectionProxycmdlet.Cmdlet ini memerlukan kredensial Administrator Global pada saat pertama kali proksi didaftarkan untuk penyewa tertentu. Pendaftaran proksi berikutnya di penyewa tersebut, baik untuk proksi yang sama maupun berbeda, dapat menggunakan kredensial Administrator Keamanan.

Setelah perintah ini berhasil sekali, pemanggilan tambahan juga akan berhasil tetapi tidak perlu.

Cmdlet

Register-AzureADPasswordProtectionProxymendukung tiga mode autentikasi berikut. Dua mode pertama mendukung autentikasi multifaktor Microsoft Entra tetapi mode ketiga tidak.Tips

Mungkin ada penundaan yang terlihat sebelum penyelesaian pertama kalinya cmdlet ini dijalankan untuk penyewa Azure tertentu. Kecuali jika kegagalan dilaporkan, jangan khawatir tentang penundaan ini.

Mode autentikasi interaktif:

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Catatan

Mode ini tidak berfungsi di sistem operasi Server Core. Sebagai gantinya, gunakan salah satu mode autentikasi berikut ini. Selain itu, mode ini mungkin gagal jika Konfigurasi Keamanan Tingkat Tinggi Internet Explorer diaktifkan. Solusinya adalah menonaktifkan Konfigurasi itu, mendaftarkan proksi, lalu mengaktifkannya kembali.

Mode autentikasi kode-perangkat:

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodeKetika diminta, ikuti tautan untuk membuka browser web dan masukkan kode autentikasi.

Mode autentikasi senyap (berbasis kata sandi):

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionProxy -AzureCredential $globalAdminCredentialsCatatan

Mode ini gagal jika autentikasi multifaktor Microsoft Entra diperlukan untuk akun Anda. Dalam hal ini, gunakan salah satu dari dua mode autentikasi sebelumnya, atau gunakan akun lain yang tidak memerlukan MFA.

Anda mungkin juga melihat bahwa MFA diperlukan jika Pendaftaran Perangkat Azure, yang secara tidak langsung digunakan oleh Perlindungan Kata Sandi Microsoft Entra, telah dikonfigurasi untuk secara global memerlukan MFA. Untuk mengatasi persyaratan ini, Anda dapat menggunakan akun lain yang mendukung MFA dengan salah satu dari dua mode autentikasi sebelumnya, atau Anda juga dapat melonggarkan persyaratan MFA Pendaftaran Perangkat Azure untuk sementara waktu.

Untuk membuat perubahan ini, pilih ID Entra di pusat admin Microsoft Entra, lalu pilihPengaturan Perangkat>. Atur Perlu autentikasi multifaktor untuk menggabungkan perangkat ke Tidak. Pastikan untuk mengonfigurasi ulang pengaturan ini kembali ke Ya setelah pendaftaran selesai.

Kami menyarankan agar persyaratan MFA hanya diabaikan untuk tujuan pengujian.

Saat ini Anda tidak perlu menentukan parameter -ForestCredential, yang disediakan untuk fungsionalitas pada masa mendatang.

Pendaftaran layanan proksi Perlindungan Kata Sandi Microsoft Entra hanya diperlukan sekali dalam masa pakai layanan. Setelah itu, layanan proksi Perlindungan Kata Sandi Microsoft Entra akan secara otomatis melakukan pemeliharaan lain yang diperlukan.

Untuk memastikan bahwa perubahan telah berlaku, jalankan

Test-AzureADPasswordProtectionProxyHealth -TestAll. Untuk bantuan mengatasi kesalahan, lihat Panduan Pemecahan Masalah: Perlindungan Kata Sandi Microsoft Entra di Tempat.Sekarang daftarkan forest Active Directory lokal dengan kredensial yang diperlukan untuk berkomunikasi dengan Azure menggunakan cmdlet PowerShell

Register-AzureADPasswordProtectionForest.Catatan

Jika beberapa server proksi Perlindungan Kata Sandi Microsoft Entra dipasang di lingkungan Anda, tidak masalah server proksi mana yang Anda gunakan untuk mendaftarkan hutan.

Cmdlet ini memerlukan kredensial Administrator Global atau Administrator Keamanan untuk penyewa Azure. Ini juga memerlukan hak istimewa Administrator Perusahaan Active Directory lokal. Anda juga harus menjalankan cmdlet ini menggunakan akun dengan hak istimewa administrator lokal. Akun Azure yang digunakan untuk mendaftarkan forest mungkin berbeda dari akun Active Directory lokal.

Langkah ini dijalankan sekali untuk setiap hutan.

Cmdlet

Register-AzureADPasswordProtectionForestmendukung tiga mode autentikasi berikut. Dua mode pertama mendukung autentikasi multifaktor Microsoft Entra tetapi mode ketiga tidak.Tips

Mungkin ada penundaan yang terlihat sebelum penyelesaian pertama kalinya cmdlet ini dijalankan untuk penyewa Azure tertentu. Kecuali jika kegagalan dilaporkan, jangan khawatir tentang penundaan ini.

Mode autentikasi interaktif:

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Catatan

Mode ini tidak akan berfungsi di sistem operasi Server Core. Sebagai gantinya, gunakan salah satu mode autentikasi berikut ini. Selain itu, mode ini mungkin gagal jika Konfigurasi Keamanan Tingkat Tinggi Internet Explorer diaktifkan. Solusinya adalah menonaktifkan Konfigurasi tersebut, mendaftarkan directory forest, lalu mengaktifkannya kembali.

Mode autentikasi kode-perangkat:

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodeKetika diminta, ikuti tautan untuk membuka browser web dan masukkan kode autentikasi.

Mode autentikasi senyap (berbasis kata sandi):

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionForest -AzureCredential $globalAdminCredentialsCatatan

Mode ini gagal jika autentikasi multifaktor Microsoft Entra diperlukan untuk akun Anda. Dalam hal ini, gunakan salah satu dari dua mode autentikasi sebelumnya, atau gunakan akun lain yang tidak memerlukan MFA.

Anda mungkin juga melihat bahwa MFA diperlukan jika Pendaftaran Perangkat Azure, yang secara tidak langsung digunakan oleh Perlindungan Kata Sandi Microsoft Entra, telah dikonfigurasi untuk secara global memerlukan MFA. Untuk mengatasi persyaratan ini, Anda dapat menggunakan akun lain yang mendukung MFA dengan salah satu dari dua mode autentikasi sebelumnya, atau Anda juga dapat melonggarkan persyaratan MFA Pendaftaran Perangkat Azure untuk sementara waktu.

Untuk membuat perubahan ini, pilih ID Entra di pusat admin Microsoft Entra, lalu pilihPengaturan Perangkat>. Atur Perlu autentikasi multifaktor untuk menggabungkan perangkat ke Tidak. Pastikan untuk mengonfigurasi ulang pengaturan ini kembali ke Ya setelah pendaftaran selesai.

Kami menyarankan agar persyaratan MFA hanya diabaikan untuk tujuan pengujian.

Contoh ini hanya berhasil jika pengguna yang saat ini masuk juga merupakan administrator domain Active Directory untuk domain root. Jika tidak demikian, Anda dapat menyediakan kredensial domain alternatif melalui parameter -ForestCredential.

Pendaftaran hutan Active Directory hanya diperlukan sekali seumur hidup hutan tersebut. Setelah itu, agen DC Perlindungan Kata Sandi Microsoft Entra di forest secara otomatis melakukan pemeliharaan lain yang diperlukan. Setelah

Register-AzureADPasswordProtectionForestberhasil berjalan untuk sebuah hutan, pemanggilan tambahan cmdlet berhasil, tetapi tidak diperlukan.Agar

Register-AzureADPasswordProtectionForestberhasil, setidaknya satu DC yang menjalankan Windows Server 2012 atau yang lebih baru harus tersedia di domain server proksi Perlindungan Kata Sandi Microsoft Entra. Perangkat lunak agen DC Perlindungan Kata Sandi Microsoft Entra tidak perlu diinstal pada pengontrol domain apa pun sebelum langkah ini.Untuk memastikan bahwa perubahan telah berlaku, jalankan

Test-AzureADPasswordProtectionProxyHealth -TestAll. Untuk bantuan mengatasi kesalahan, lihat Panduan Pemecahan Masalah: Perlindungan Kata Sandi Microsoft Entra di Tempat.

Mengonfigurasi layanan proksi untuk berkomunikasi melalui proksi HTTP

Jika lingkungan Anda memerlukan penggunaan proksi HTTP tertentu untuk berkomunikasi dengan Azure, gunakan langkah-langkah berikut untuk mengonfigurasi layanan Perlindungan Kata Sandi Microsoft Entra.

Buat file AzureADPasswordProtectionProxy.exe.config di folder %ProgramFiles%\Azure AD Password Protection Proxy\Service. Sertakan konten berikut:

<configuration>

<system.net>

<defaultProxy enabled="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

Jika proksi HTTP memerlukan autentikasi, tambahkan tag useDefaultCredentials:

<configuration>

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

Dalam kedua kasus, ganti http://yourhttpproxy.com:8080 dengan alamat dan port server proksi HTTP spesifik Anda.

Jika proksi HTTP dikonfigurasi untuk menggunakan kebijakan otorisasi, Anda harus memberikan akses ke akun komputer Active Directory komputer yang menghosting layanan proksi untuk perlindungan kata sandi.

Kami menyarankan agar Anda menghentikan dan memulai ulang layanan proksi Perlindungan Kata Sandi Microsoft Entra setelah Anda membuat atau memperbarui file AzureADPasswordProtectionProxy.exe.config .

Layanan proksi tidak mendukung penggunaan kredensial tertentu untuk menyambungkan ke proksi HTTP.

Mengonfigurasi layanan proksi untuk mendengarkan pada port tertentu

Perangkat lunak agen Perlindungan Kata Sandi Microsoft Entra DC menggunakan RPC melalui TCP untuk berkomunikasi dengan layanan proksi. Secara default, layanan proksi Perlindungan Kata Sandi Microsoft Entra mendengarkan endpoint RPC dinamis yang tersedia. Anda dapat mengonfigurasi layanan untuk mendengarkan port TCP tertentu, jika perlu karena topologi jaringan atau persyaratan firewall di lingkungan. Ketika Anda mengonfigurasi port statis, Anda harus membuka port 135 dan port statis pilihan Anda.

Untuk mengonfigurasi layanan yang dijalankan di bawah port statis, gunakan cmdlet Set-AzureADPasswordProtectionProxyConfiguration sebagai berikut:

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort <portnumber>

Peringatan

Anda harus menghentikan dan memulai ulang layanan proksi Perlindungan Kata Sandi Microsoft Entra agar perubahan ini berlaku.

Untuk mengonfigurasi layanan yang dijalankan di bawah port dinamis, gunakan prosedur yang sama tetapi atur StaticPort kembali ke nol:

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort 0

Peringatan

Anda harus menghentikan dan memulai ulang layanan proksi Perlindungan Kata Sandi Microsoft Entra agar perubahan ini berlaku.

Layanan proksi Perlindungan Kata Sandi Microsoft Entra memerlukan mulai ulang manual setelah perubahan konfigurasi port apa pun. Anda tidak perlu memulai ulang layanan agen DC Perlindungan Kata Sandi Microsoft Entra pada pengontrol domain setelah Anda membuat perubahan konfigurasi ini.

Untuk mengkueri konfigurasi layanan saat ini, gunakan cmdlet Get-AzureADPasswordProtectionProxyConfiguration seperti yang diperlihatkan dalam contoh berikut

Get-AzureADPasswordProtectionProxyConfiguration | fl

Contoh output berikut menunjukkan bahwa layanan proksi Perlindungan Kata Sandi Microsoft Entra menggunakan port dinamis:

ServiceName : AzureADPasswordProtectionProxy

DisplayName : Azure AD password protection Proxy

StaticPort : 0

Menginstal layanan agen DC

Untuk menginstal layanan agen DC Perlindungan Kata Sandi Microsoft Entra, jalankan paket AzureADPasswordProtectionDCAgentSetup.msi.

Anda dapat mengotomatiskan penginstalan perangkat lunak menggunakan prosedur MSI standar, seperti yang ditunjukkan dalam contoh berikut:

msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart

Bendera /norestart dapat dihilangkan jika Anda lebih suka penginstal secara otomatis memulai ulang komputer.

Penginstalan atau penghapusan instalan perangkat lunak, memerlukan mulai ulang. Persyaratan ini karena DLL filter kata sandi hanya dimuat atau dihentikan melalui di-restart.

Penginstalan Perlindungan Kata Sandi Microsoft Entra lokal selesai setelah perangkat lunak agen DC diinstal pada pengendali domain, dan komputer tersebut di-boot ulang. Konfigurasi lain tidak diperlukan atau tidak memungkinkan. Peristiwa perubahan kata sandi terhadap DC lokal menggunakan daftar kata sandi terlarang yang dikonfigurasi dari ID Microsoft Entra.

Untuk mengaktifkan Perlindungan Kata Sandi Microsoft Entra lokal atau mengonfigurasi kata sandi terlarang kustom, lihat Mengaktifkan Perlindungan Kata Sandi Microsoft Entra lokal.

Tips

Anda dapat menginstal agen Perlindungan Kata Sandi Microsoft Entra pada komputer yang belum berfungsi sebagai pengontrol domain. Dalam hal ini, layanan dimulai dan berjalan tetapi tetap tidak aktif sampai komputer dipromosikan menjadi pengontrol domain.

Meningkatkan layanan proksi

Layanan proksi Perlindungan Kata Sandi Microsoft Entra mendukung peningkatan otomatis. Peningkatan otomatis menggunakan layanan Microsoft Entra Connect Agent Updater, yang diinstal berdampingan dengan layanan proksi. Peningkatan otomatis aktif secara default, dan dapat diaktifkan atau dinonaktifkan menggunakan cmdlet Set-AzureADPasswordProtectionProxyConfiguration.

Pengaturan saat ini dapat dikueri menggunakan cmdlet Get-AzureADPasswordProtectionProxyConfiguration. Sebaiknya pengaturan peningkatan otomatis selalu diaktifkan.

Get-AzureADPasswordProtectionProxy Cmdlet dapat digunakan untuk menanyakan versi perangkat lunak dari semua server proksi Perlindungan Kata Sandi Microsoft Entra yang saat ini diinstal di hutan.

Catatan

Layanan proksi hanya akan secara otomatis ditingkatkan ke versi yang lebih baru saat patch keamanan penting diperlukan.

Proses peningkatan manual

Peningkatan manual dilakukan dengan menjalankan versi terbaru penginstal perangkat lunak AzureADPasswordProtectionProxySetup.exe. Versi terbaru perangkat lunak ini tersedia di Pusat Unduh Microsoft.

Tidak diperlukan untuk menghapus instalan versi layanan proksi Perlindungan Kata Sandi Microsoft Entra saat ini - alat penginstal melakukan peningkatan di tempat. Tidak perlu mulai ulang saat meningkatkan layanan proksi. Peningkatan perangkat lunak dapat diotomatiskan menggunakan prosedur MSI standar, seperti AzureADPasswordProtectionProxySetup.exe /quiet.

Meningkatkan agen DC

Ketika versi yang lebih baru dari perangkat lunak Microsoft Entra Password Protection DC agent tersedia, peningkatan dilakukan dengan menjalankan versi terbaru dari paket perangkat lunak AzureADPasswordProtectionDCAgentSetup.msi. Versi terbaru perangkat lunak ini tersedia di Pusat Unduh Microsoft.

Tidak perlu menghapus instalan versi perangkat lunak agen DC saat ini - penginstal melakukan pembaruan langsung. Mulai ulang selalu diperlukan saat meningkatkan perangkat lunak agen DC - persyaratan ini disebabkan oleh perilaku inti Windows.

Peningkatan perangkat lunak dapat diotomatiskan menggunakan prosedur MSI standar, seperti msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart.

Anda boleh menghilangkan bendera /norestart jika lebih suka penginstal secara otomatis memulai ulang komputer.

Cmdlet Get-AzureADPasswordProtectionDCAgent ini dapat digunakan untuk memeriksa versi perangkat lunak dari semua agen DC Perlindungan Kata Sandi Microsoft Entra yang terinstal saat ini di forest.

Langkah berikutnya

Sekarang setelah Anda menginstal layanan yang Anda butuhkan untuk Perlindungan Kata Sandi Microsoft Entra di server lokal Anda, aktifkan Perlindungan Kata Sandi Microsoft Entra lokal untuk menyelesaikan penyebaran Anda.