Kebijakan yang dikelola Microsoft

Seperti disebutkan dalam Laporan Pertahanan Digital Microsoft pada Oktober 2023

... ancaman terhadap perdamaian digital telah mengurangi kepercayaan pada teknologi dan menyoroti kebutuhan mendesak untuk meningkatkan pertahanan cyber di semua tingkat...

... di Microsoft, lebih dari 10.000 pakar keamanan kami menganalisis lebih dari 65 triliun sinyal setiap hari... mendorong beberapa wawasan paling berpengaruh dalam keamanan cyber. Bersama-sama, kita dapat membangun ketahanan cyber melalui tindakan inovatif dan pertahanan kolektif.

Sebagai bagian dari pekerjaan ini, kami membuat kebijakan yang dikelola Microsoft tersedia di penyewa Microsoft Entra di seluruh dunia. Kebijakan Akses Bersyarat yang disederhanakan ini mengambil tindakan untuk mewajibkan autentikasi multifaktor, yang ditemukan studi terbaru dapat mengurangi risiko penyusupan sebesar 99,22%.

Saat peluncuran, Microsoft menyebarkan tiga kebijakan berikut di mana data kami memberi tahu kami bahwa mereka akan meningkatkan postur keamanan organisasi:

- Autentikasi multifaktor untuk admin yang mengakses Portal Admin Microsoft

- Autentikasi multifaktor untuk pengguna autentikasi multifaktor per pengguna

- Autentikasi multifaktor dan autentikasi ulang untuk proses masuk berisiko

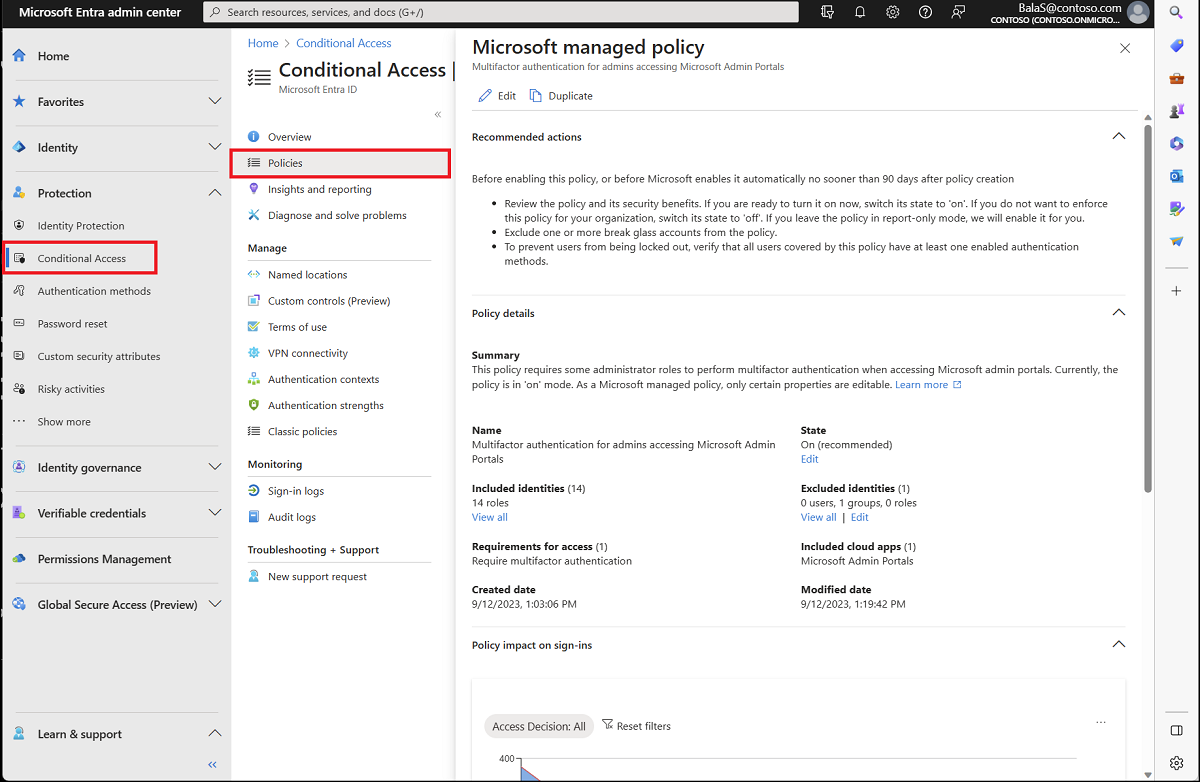

Administrator dengan setidaknya peran Administrator Akses Bersyar yang ditetapkan menemukan kebijakan ini di pusat admin Microsoft Entra di bawah Kebijakan Akses>Bersyar perlindungan>.

Administrator memiliki kemampuan untuk MengeditStatus (Aktif, Nonaktif, atau Khusus Laporan) dan identitas yang Dikecualikan (Pengguna, Grup, dan Peran) dalam kebijakan. Organisasi harus mengecualikan akun akses break-glass atau darurat mereka dari kebijakan ini sama seperti yang mereka lakukan dalam kebijakan Akses Bersyar lainnya. Organisasi dapat menduplikasi kebijakan ini jika mereka ingin membuat lebih banyak perubahan daripada yang dasar yang diizinkan dalam versi yang dikelola Microsoft.

Microsoft akan mengaktifkan kebijakan ini setelah tidak kurang dari 90 hari setelah diperkenalkan di penyewa Anda jika dibiarkan dalam status Khusus laporan. Administrator dapat memilih untuk mengaktifkan kebijakan ini lebih cepat, atau menolak dengan mengatur status kebijakan ke Nonaktif. Pelanggan diberi tahu melalui email dan posting pusat Pesan 28 hari sebelum kebijakan diaktifkan.

Kebijakan

Kebijakan yang dikelola Microsoft ini memungkinkan administrator untuk melakukan modifikasi sederhana seperti mengecualikan pengguna atau mengubahnya dari mode khusus laporan ke aktif atau nonaktif. Organisasi tidak dapat mengganti nama atau menghapus kebijakan yang dikelola Microsoft. Karena Administrator lebih nyaman dengan kebijakan Akses Bersyarkat, mereka mungkin memilih untuk menduplikasi kebijakan untuk membuat versi kustom.

Seiring berkembangnya ancaman dari waktu ke waktu, Microsoft dapat mengubah kebijakan ini di masa mendatang untuk memanfaatkan fitur, fungsionalitas, atau baru untuk meningkatkan fungsinya.

Autentikasi multifaktor untuk admin yang mengakses Portal Admin Microsoft

Kebijakan ini mencakup 14 peran admin yang kami anggap sangat istimewa, yang mengakses grup Portal Admin Microsoft, dan mengharuskan mereka melakukan autentikasi multifaktor.

Kebijakan ini menargetkan penyewa Microsoft Entra ID P1 dan P2 tempat default keamanan tidak diaktifkan.

Autentikasi multifaktor untuk pengguna autentikasi multifaktor per pengguna

Kebijakan ini mencakup pengguna MFA per pengguna, konfigurasi yang tidak lagi direkomendasikan Microsoft. Akses Bersyarta menawarkan pengalaman admin yang lebih baik dengan banyak fitur tambahan. Mengonsolidasikan semua kebijakan MFA di Akses Bersyarat dapat membantu Anda lebih ditargetkan dalam membutuhkan MFA, menurunkan gesekan pengguna akhir sambil mempertahankan postur keamanan.

Kebijakan ini hanya menargetkan pengguna berlisensi dengan Microsoft Entra ID P1 dan P2, di mana kebijakan default keamanan tidak diaktifkan, dan ada kurang dari 500 pengguna yang diaktifkan atau diberlakukan MFA per pengguna.

Untuk menerapkan kebijakan ini ke lebih banyak pengguna, duplikat dan ubah tugas.

Tip

Menggunakan pensil Edit di bagian atas untuk mengubah kebijakan autentikasi multifaktor per pengguna yang dikelola Microsoft dapat mengakibatkan kesalahan pembaruan yang gagal. Untuk mengatasi masalah ini, pilih Edit di bawah bagian Identitas yang dikecualikan dari kebijakan.

Autentikasi multifaktor dan autentikasi ulang untuk proses masuk berisiko

Kebijakan ini mencakup semua pengguna dan memerlukan MFA dan autentikasi ulang ketika kami mendeteksi rincian masuk berisiko tinggi. Risiko tinggi dalam hal ini berarti sesuatu tentang cara pengguna masuk tidak biasa. Rincian masuk berisiko tinggi ini mungkin termasuk: perjalanan yang sangat abnormal, serangan semprotan kata sandi, atau serangan pemutaran ulang token. Untuk informasi selengkapnya tentang definisi risiko ini, lihat artikel Apa itu deteksi risiko.

Kebijakan ini menargetkan penyewa Microsoft Entra ID P2 di mana default keamanan tidak diaktifkan dan ada cukup lisensi untuk setiap pengguna. Microsoft tidak mengizinkan pengguna berisiko mendaftar untuk MFA. Untuk menghindari penguncian pengguna, kebijakan ini hanya tersedia untuk organisasi di mana setiap pengguna sudah terdaftar untuk MFA.

Memblokir autentikasi warisan

Kebijakan ini memblokir protokol autentikasi warisan agar tidak mengakses aplikasi. Autentikasi warisan mengacu pada permintaan autentikasi yang dibuat oleh:

- Klien yang tidak menggunakan autentikasi modern (misalnya, klien office 2010)

- Setiap klien yang menggunakan protokol email lama seperti IMAP, SMTP, atau POP3

- Setiap upaya masuk menggunakan autentikasi warisan diblokir.

Sebagian besar upaya masuk penyusupan yang diamati berasal dari autentikasi warisan. Karena autentikasi warisan tidak mendukung autentikasi multifaktor, penyerang dapat melewati persyaratan MFA Anda dengan menggunakan protokol yang lebih lama.

Memerlukan autentikasi multifaktor untuk manajemen Azure

Kebijakan ini mencakup semua pengguna saat mereka mencoba mengakses berbagai layanan Azure yang dikelola melalui AZURE Resource Manager API termasuk:

- Portal Azure

- Pusat admin Microsoft Entra

- Azure PowerShell

- Azure CLI

Saat mencoba mengakses salah satu sumber daya ini, pengguna diharuskan untuk menyelesaikan MFA sebelum mereka dapat memperoleh akses.

Memerlukan autentikasi multifaktor untuk admin

Kebijakan ini mencakup setiap pengguna dengan salah satu dari 14 peran admin yang kami anggap sangat istimewa. Karena kekuatan yang dimiliki akun yang sangat istimewa ini, akun tersebut diharuskan untuk MFA setiap kali mereka masuk ke aplikasi apa pun.

Memerlukan autentikasi multifaktor untuk semua pengguna

Kebijakan ini mencakup semua pengguna di organisasi Anda dan mengharuskan mereka untuk MFA setiap kali mereka masuk. Dalam kebanyakan kasus, sesi berlanjut pada perangkat dan pengguna tidak perlu menyelesaikan MFA ketika mereka berinteraksi dengan aplikasi lain.

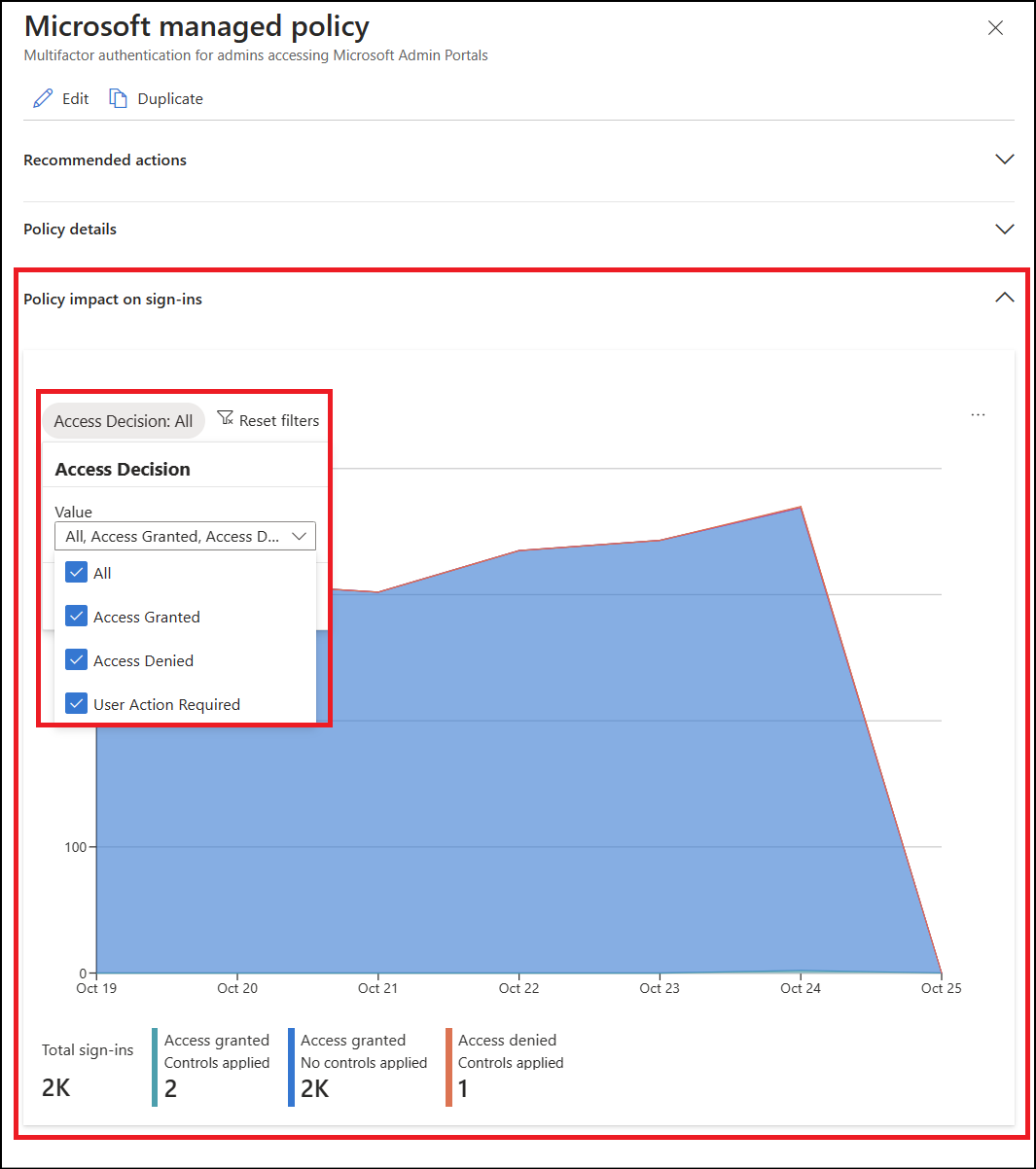

Bagaimana cara melihat efek dari kebijakan ini?

Administrator dapat melihat bagian Dampak kebijakan pada rincian masuk untuk melihat ringkasan cepat efek kebijakan di lingkungan mereka.

Administrator dapat masuk lebih dalam dan melihat log masuk Microsoft Entra untuk melihat kebijakan ini dalam tindakan di organisasi mereka.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Pembaca Laporan.

- Telusuri ke Pemantauan Identitas>& log Masuk kesehatan.>

- Temukan rincian masuk tertentu yang ingin Anda tinjau. Tambahkan atau hapus filter dan kolom untuk memfilter informasi yang tidak diperlukan.

- Untuk mempersempit cakupan, tambahkan filter seperti:

- ID korelasi saat Anda memiliki aktivitas tertentu untuk diselidiki.

- Akses Bersyarat untuk melihat kegagalan dan keberhasilan kebijakan. Cakupkan filter Anda untuk memperlihatkan hanya kegagalan untuk membatasi hasil.

- Nama pengguna untuk melihat informasi yang terkait dengan pengguna tertentu.

- Tanggal tercakup dalam jangka waktu yang dimaksud.

- Untuk mempersempit cakupan, tambahkan filter seperti:

- Setelah peristiwa masuk yang sesuai dengan rincian masuk pengguna ditemukan, pilih tab Akses Bersyarat. Tab Akses Bersyarat memperlihatkan kebijakan atau kebijakan tertentu yang mengakibatkan gangguan masuk.

- Untuk menyelidiki lebih lanjut, telusuri lebih lanjut konfigurasi kebijakan dengan mengklik Nama Kebijakan. Mengklik Nama Kebijakan memperlihatkan antarmuka pengguna konfigurasi kebijakan untuk kebijakan yang dipilih untuk ditinjau dan diedit.

- Pengguna Klien dan detail perangkat yang digunakan untuk penilaian kebijakan Akses Bersyarat juga tersedia di tab Info Dasar, Lokasi, Info Perangkat, Detail Autentikasi, dan Detail Tambahan dari aktivitas masuk.

Apa itu Akses Bersyarat?

Akses Bersyar adalah fitur Microsoft Entra yang memungkinkan organisasi untuk menegakkan persyaratan keamanan saat mengakses sumber daya. Akses Bersyarkat umumnya digunakan untuk memberlakukan autentikasi multifaktor, konfigurasi perangkat, atau persyaratan lokasi jaringan.

Kebijakan ini dapat dianggap logis jika kemudian pernyataan.

Jika tugas (pengguna, sumber daya, dan kondisi) benar, maka terapkan kontrol akses (pemberian dan/atau sesi) dalam kebijakan. Jika Anda adalah administrator, yang ingin mengakses salah satu portal admin Microsoft, maka Anda harus melakukan autentikasi multifaktor untuk membuktikan bahwa itu benar-benar Anda.

Bagaimana jika saya ingin membuat lebih banyak perubahan?

Administrator mungkin memilih untuk membuat perubahan lebih lanjut pada kebijakan ini dengan menduplikasinya menggunakan tombol Duplikat dalam tampilan daftar kebijakan. Kebijakan baru ini dapat dikonfigurasi dengan cara yang sama seperti kebijakan Akses Bersyar lainnya dengan memulai dari posisi yang direkomendasikan Microsoft.

Peran administrator apa yang dicakup oleh kebijakan ini?

- Administrator Global

- Admin Aplikasi

- Admin Autentikasi

- Administrator Tagihan

- Admin Aplikasi Cloud

- Administrator Akses Bersyarat

- Administrator Exchange

- Administrator Bantuan Teknis

- Admin Kata Sandi

- Administrator Autentikasi dengan Hak Istimewa

- Administrator Peran Privileged

- Administrator Keamanan

- Administrator SharePoint

- Admin Pengguna

Bagaimana jika saya menggunakan solusi yang berbeda untuk autentikasi multifaktor?

Autentikasi multifaktor selesai melalui federasi atau metode autentikasi eksternal yang baru-baru ini diumumkan memenuhi persyaratan kebijakan terkelola.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk