Memecahkan masalah perubahan kebijakan Akses Bersyarat

Log audit Microsoft Entra adalah sumber informasi yang berharga saat memecahkan masalah mengapa dan bagaimana perubahan kebijakan Akses Bersyar terjadi di lingkungan Anda.

Data log audit hanya disimpan selama 30 hari secara default, yang mungkin tidak cukup lama untuk setiap organisasi. Organisasi dapat menyimpan data untuk jangka waktu yang lebih lama dengan mengubah pengaturan diagnostik di ID Microsoft Entra menjadi:

- Mengirimkan data ke ruang kerja Log Analytics

- Mengarsipkan data ke akun penyimpanan

- Mengalirkan data ke Event Hubs

- Mengirim data ke solusi mitra

Temukan opsi ini di bawah Pengaturan Edit Pemantauan Identitas>& Diagnostik>kesehatan>. Jika Anda tidak memiliki setelan diagnostik, ikuti instruksi di artikel Buat setelan diagnostik untuk mengirim log platform dan metrik ke tujuan yang berbeda untuk membuatnya.

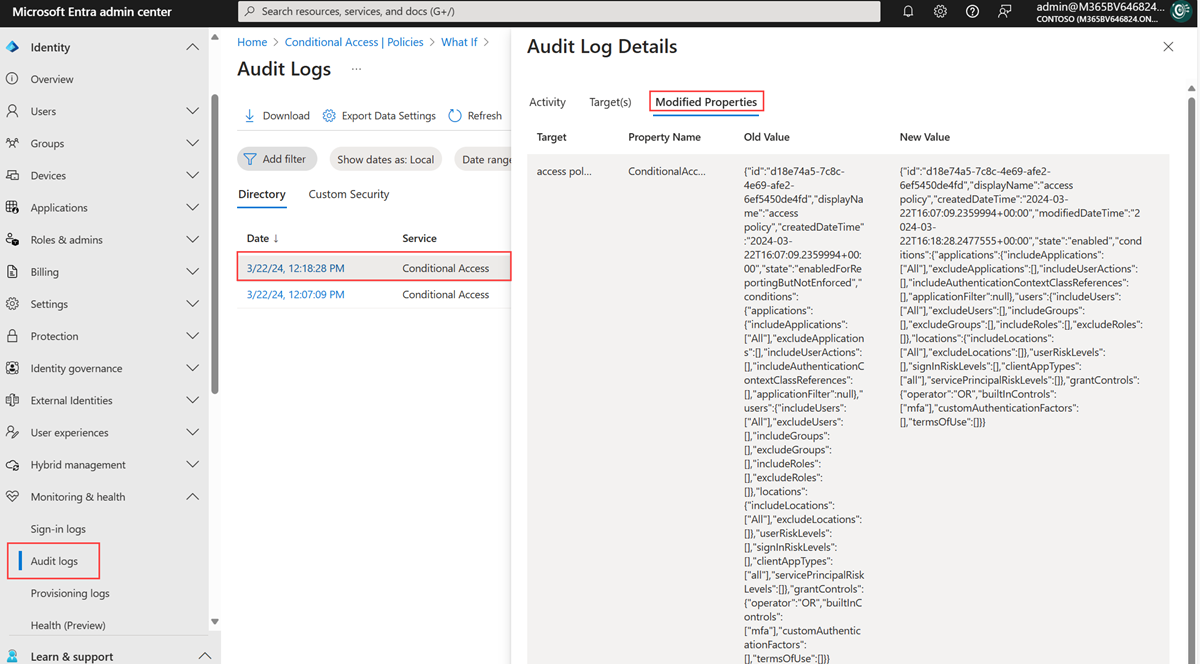

Menggunakan log audit

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

Telusuri ke Pemantauan Identitas>& log Audit kesehatan.>

Pilih Rentang tanggal yang ingin Anda kueri.

Dari filter Layanan , pilih Akses Bersyarah dan pilih tombol Terapkan .

Log audit menampilkan semua aktivitas, secara default. Buka filter Aktivitas untuk mempersempit aktivitas. Untuk daftar lengkap aktivitas log audit untuk Akses Bersyarah, lihat aktivitas Log audit.

Pilih baris untuk melihat detailnya. Tab Properti yang Dimodifikasi mencantumkan nilai JSON yang dimodifikasi untuk aktivitas audit yang dipilih.

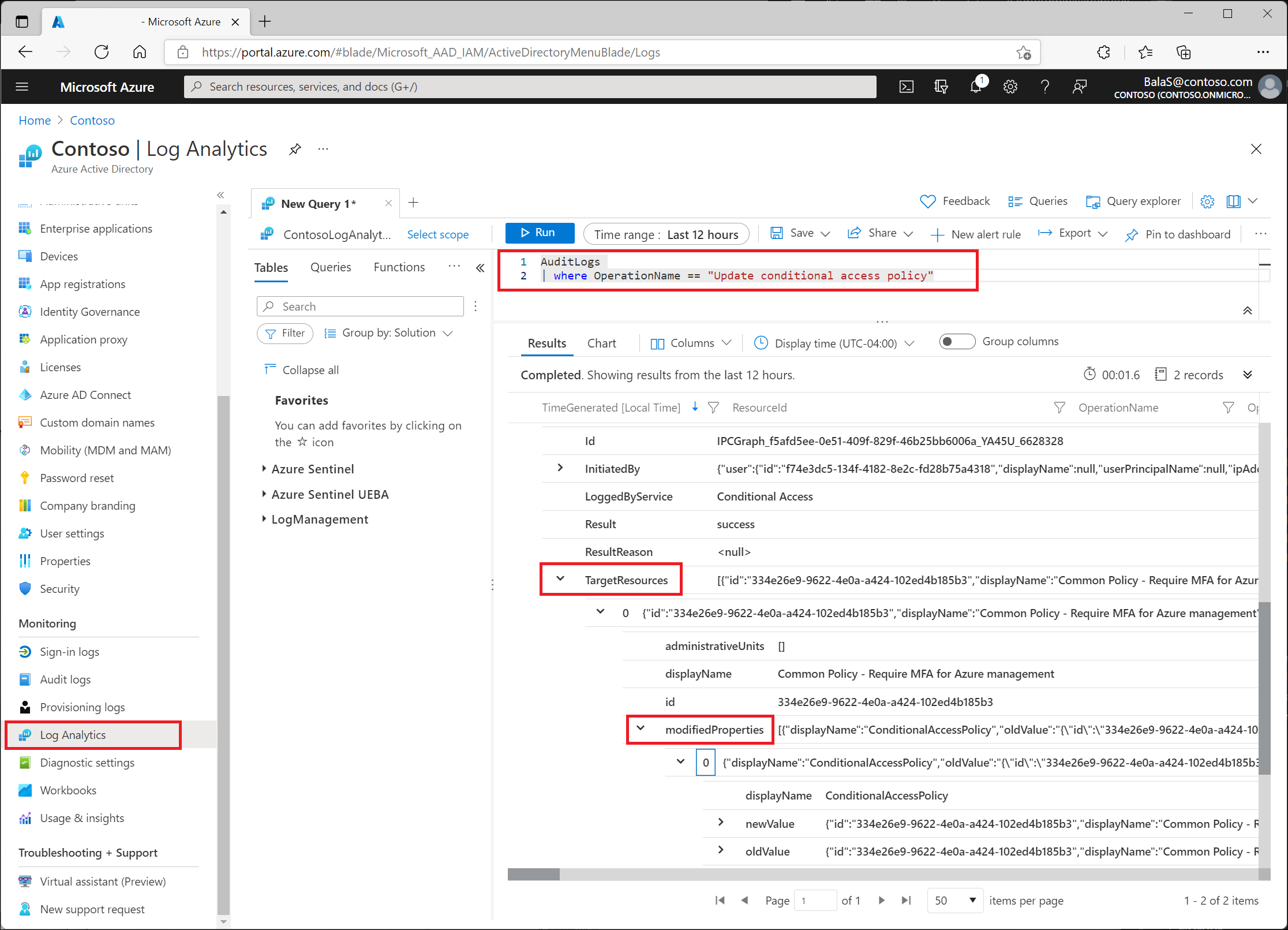

Gunakan Analitik Log

Log Analytics memungkinkan organisasi untuk membuat kueri data menggunakan kueri bawaan atau kueri Kusto yang dibuat kustom, untuk informasi selengkapnya, lihat Memulai kueri log di Azure Monitor.

Setelah diaktifkan, temukan akses ke Analitik Log di Pemantauan Identitas>& Analitik Log kesehatan.> Tabel yang paling menarik bagi administrator Akses Bersyarat adalah AuditLogs.

AuditLogs

| where OperationName == "Update Conditional Access policy"

Perubahan dapat ditemukan di TargetResources>modifiedProperties.

Membaca nilai

Nilai lama dan baru dari log audit dan Analitik Log berada dalam format JSON. Bandingkan dua nilai tersebut untuk melihat perubahan kebijakan.

Contoh kebijakan lama:

{

"conditions": {

"applications": {

"applicationFilter": null,

"excludeApplications": [

],

"includeApplications": [

"797f4846-ba00-4fd7-ba43-dac1f8f63013"

],

"includeAuthenticationContextClassReferences": [

],

"includeUserActions": [

]

},

"clientAppTypes": [

"browser",

"mobileAppsAndDesktopClients"

],

"servicePrincipalRiskLevels": [

],

"signInRiskLevels": [

],

"userRiskLevels": [

],

"users": {

"excludeGroups": [

"eedad040-3722-4bcb-bde5-bc7c857f4983"

],

"excludeRoles": [

],

"excludeUsers": [

],

"includeGroups": [

],

"includeRoles": [

],

"includeUsers": [

"All"

]

}

},

"displayName": "Common Policy - Require MFA for Azure management",

"grantControls": {

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [

],

"operator": "OR",

"termsOfUse": [

"a0d3eb5b-6cbe-472b-a960-0baacbd02b51"

]

},

"id": "334e26e9-9622-4e0a-a424-102ed4b185b3",

"modifiedDateTime": "2021-08-09T17:52:40.781994+00:00",

"state": "enabled"

}

Contoh kebijakan yang diperbarui:

{

"conditions": {

"applications": {

"applicationFilter": null,

"excludeApplications": [

],

"includeApplications": [

"797f4846-ba00-4fd7-ba43-dac1f8f63013"

],

"includeAuthenticationContextClassReferences": [

],

"includeUserActions": [

]

},

"clientAppTypes": [

"browser",

"mobileAppsAndDesktopClients"

],

"servicePrincipalRiskLevels": [

],

"signInRiskLevels": [

],

"userRiskLevels": [

],

"users": {

"excludeGroups": [

"eedad040-3722-4bcb-bde5-bc7c857f4983"

],

"excludeRoles": [

],

"excludeUsers": [

],

"includeGroups": [

],

"includeRoles": [

],

"includeUsers": [

"All"

]

}

},

"displayName": "Common Policy - Require MFA for Azure management",

"grantControls": {

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [

],

"operator": "OR",

"termsOfUse": [

]

},

"id": "334e26e9-9622-4e0a-a424-102ed4b185b3",

"modifiedDateTime": "2021-08-09T17:52:54.9739405+00:00",

"state": "enabled"

}

Dalam contoh sebelumnya, kebijakan yang diperbarui tidak menyertakan ketentuan penggunaan dalam kontrol pemberian.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk