Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Microsoft Entra Domain Services menyediakan layanan domain terkelola seperti gabungan domain, kebijakan grup, LDAP, autentikasi Kerberos/NTLM yang sepenuhnya kompatibel dengan Windows Server Active Directory. Dengan domain terkelola Domain Services, Anda dapat menyediakan fitur dan manajemen gabungan domain ke komputer virtual (VM) di Azure. Tutorial ini menunjukkan cara membuat Windows Server VM kemudian bergabung dengan domain terkelola.

Dalam tutorial ini, Anda akan mempelajari cara:

- Membuat VM Windows Server

- Menyambungkan VM Windows Server ke jaringan virtual Azure

- Menggabungkan komputer virtual ke domain terkelola

Jika Anda tidak memiliki langganan Azure, buat akun sebelum memulai.

Prasyarat

Untuk menyelesaikan tutorial ini, Anda memerlukan sumber daya berikut:

- Langganan Azure aktif.

- Jika Anda tidak memiliki langganan Azure, buat akun.

- Tenant Microsoft Entra yang terkait dengan langganan Anda, baik disinkronkan dengan direktori lokal atau direktori hanya cloud.

- Jika diperlukan, buat penyewa Microsoft Entra atau kaitkan langganan Azure dengan akun Anda.

- Domain terkelola dari Microsoft Entra Domain Services diaktifkan dan dikonfigurasi pada penyewa Microsoft Entra Anda.

- Jika diperlukan, buat dan konfigurasikan domain terkelola Microsoft Entra Domain Services.

- Sebuah akun pengguna yang merupakan bagian dari domain terkelola.

- Pastikan bahwa sinkronisasi hash kata sandi Microsoft Entra Connect atau pengaturan ulang kata sandi mandiri telah dilakukan sehingga akun dapat masuk ke domain terkelola.

- Host Azure Bastion yang disebarkan di jaringan virtual Layanan Domain Anda.

- Jika diperlukan, buat host Azure Bastion.

Jika Anda sudah memiliki VM yang ingin Anda gabungkan dengan domain, lewati ke bagian untuk bergabung dengan VM ke domain terkelola.

Masuk ke portal Microsoft Azure

Dalam tutorial ini, Anda membuat VM Windows Server untuk bergabung ke domain terkelola Anda menggunakan portal Microsoft Azure. Untuk memulai, pertama-tama masuk ke portal Microsoft Azure .

Membuat komputer virtual Windows Server

Untuk melihat cara bergabung dengan komputer ke domain terkelola, mari kita buat VM Windows Server. VM ini terhubung ke jaringan virtual Azure yang menyediakan konektivitas ke domain terkelola. Proses untuk bergabung dengan domain terkelola sama dengan bergabung dengan domain Layanan Domain Direktori Aktif lokal reguler.

Jika Anda sudah memiliki VM yang ingin Anda gabungkan dengan domain, lewati ke bagian untuk bergabung dengan VM ke domain terkelola.

Dari menu portal Microsoft Azure atau dari halaman Beranda , pilih Buat sumber daya.

Di bawah Komputer virtual, klik Buat.

Di jendela Dasar , konfigurasikan pengaturan ini untuk komputer virtual. Gunakan nilai default untuk opsi lain.

Pengaturan Nilai yang disarankan Grup sumber daya Pilih atau buat grup sumber daya, seperti myResourceGroup Nama komputer virtual Masukkan nama untuk VM, seperti myVM Wilayah Pilih wilayah untuk membuat VM Anda, seperti US Timur Gambar Pilih versi Windows Server Nama Pengguna Masukkan nama pengguna untuk akun administrator lokal yang akan dibuat di VM, seperti azureuser Kata sandi Masuk, lalu konfirmasikan, kata sandi aman untuk dibuat administrator lokal pada VM. Jangan menentukan kredensial akun pengguna domain. Windows LAPS tidak didukung. Secara default, VM yang dibuat di Azure dapat diakses dari Internet menggunakan RDP. Ketika RDP diaktifkan, serangan masuk otomatis kemungkinan akan terjadi, yang dapat menonaktifkan akun dengan nama umum seperti admin atau administrator karena beberapa upaya masuk berturut-turut yang gagal.

RDP hanya boleh diaktifkan ketika diperlukan, dan terbatas pada serangkaian rentang IP resmi. Konfigurasi ini membantu meningkatkan keamanan VM dan mengurangi area untuk serangan potensial. Atau, buat dan gunakan host Azure Bastion yang hanya memungkinkan akses melalui pusat admin Microsoft Entra melalui TLS. Pada langkah berikutnya dari tutorial ini, Anda menggunakan host Azure Bastion untuk terhubung dengan aman ke VM.

Di bawah Port masuk publik, pilih Tidak Ada.

Setelah selesai, pilih Berikutnya: Disk.

Dari menu drop-down untuk jenis disk OS, pilih SSD Standar, lalu pilih Berikutnya: Jaringan.

VM Anda harus terhubung ke subnet jaringan virtual Azure yang dapat berkomunikasi dengan subnet tempat domain terkelola Anda disebarkan. Kami menyarankan agar domain terkelola disebarkan ke subnet khususnya sendiri. Jangan menyebarkan VM Anda dalam subnet yang sama dengan domain terkelola Anda.

Ada dua cara utama untuk menyebarkan VM Anda dan terhubung ke subnet jaringan virtual yang sesuai:

- Buat, atau pilih subnet yang sudah ada di jaringan virtual yang sama tempat domain terkelola Anda disebarkan.

- Pilih subnet di jaringan virtual Azure yang terhubung dengannya menggunakan peering jaringan virtual Azure.

Jika Anda memilih subnet jaringan virtual yang tidak tersambung ke subnet untuk domain terkelola, Anda tidak dapat bergabung dengan VM ke domain terkelola. Untuk tutorial ini, mari kita membuat subnet baru di jaringan virtual Azure.

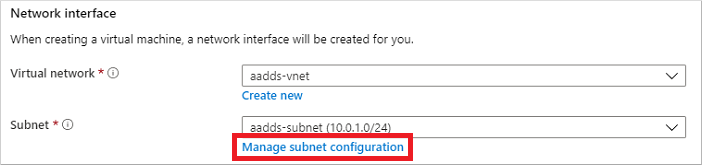

Di panel Jaringan , pilih jaringan virtual tempat domain terkelola Anda disebarkan, seperti aadds-vnet

Ditunjukkan dalam contoh ini bahwa aadds-subnet yang ada terhubung ke domain terkelola. Jangan menyambungkan VM Anda ke subnet ini. Untuk membuat subnet untuk VM, pilih Kelola konfigurasi subnet.

Di menu sebelah kiri jendela jaringan virtual, pilih Ruang alamat. Jaringan virtual dibuat dengan ruang alamat tunggal 10.0.2.0/24, yang digunakan oleh subnet default. Subnet lain, seperti untuk beban kerja atau Azure Bastion mungkin juga sudah ada.

Menambahkan rentang alamat IP tambahan ke jaringan virtual. Ukuran rentang alamat ini dan rentang alamat IP aktual yang akan digunakan tergantung pada sumber daya jaringan lain yang sudah disebarkan. Rentang alamat IP tidak boleh tumpang tindih dengan rentang alamat yang ada di lingkungan Azure atau lokal Anda. Pastikan Anda membuat ukuran rentang alamat IP yang cukup besar untuk jumlah VM yang Anda harapkan untuk digunakan ke subnet.

Dalam contoh berikut, rentang alamat IP tambahan 10.0.5.0/24 ditambahkan. Setelah siap, pilih Simpan.

Selanjutnya, di menu sebelah kiri jendela jaringan virtual, pilih Subnet, lalu pilih + Subnet untuk menambahkan subnet.

Pilih + Subnet, lalu masukkan nama untuk subnet, seperti manajemen. Berikan Rentang alamat (blok CIDR), seperti 10.0.5.0/24. Pastikan bahwa rentang alamat IP ini tidak tumpang tindih dengan rentang alamat Azure atau lokal lain yang ada. Biarkan opsi lain sebagai nilai defaultnya, lalu pilih OK.

Dibutuhkan beberapa detik untuk membuat subnet. Setelah dibuat, pilih X untuk menutup jendela subnet.

Kembali ke panel Jaringan untuk membuat VM, pilih subnet yang Anda buat dari menu drop-down, seperti manajemen. Sekali lagi, pastikan Anda memilih subnet yang benar dan tidak menggunakan VM Anda di subnet yang sama dengan domain terkelola Anda.

Untuk IP Publik, pilih Tidak Ada dari menu drop-down. Saat Anda menggunakan Azure Bastion dalam tutorial ini untuk menyambungkan ke manajemen, Anda tidak memerlukan alamat IP publik yang ditetapkan ke VM.

Biarkan opsi lain sebagai nilai defaultnya, lalu pilih Manajemen.

Atur Diagnostik Boot ke Nonaktif. Biarkan opsi lain sebagai nilai defaultnya, lalu pilih Tinjau + buat.

Tinjau pengaturan VM, lalu pilih Buat.

Perlu waktu beberapa menit untuk membuat VM tersebut. Pusat admin Microsoft Entra menunjukkan status penyebaran. Setelah VM siap, pilih Buka sumber daya.

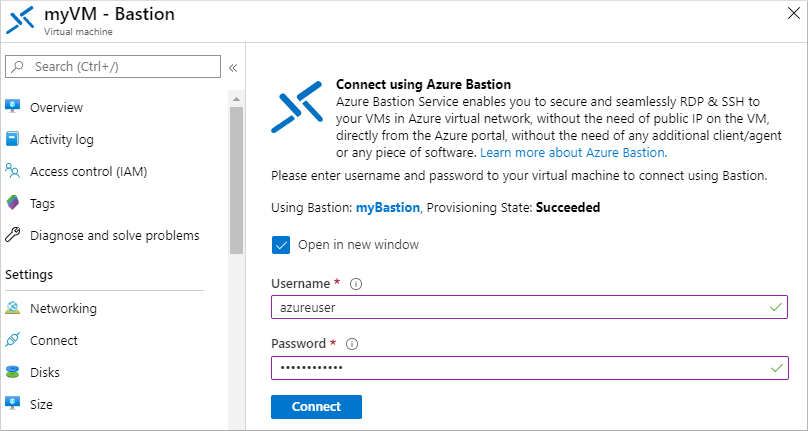

Menyambungkan ke VM Windows Server

Untuk menyambungkan ke VM Anda dengan aman, gunakan host Azure Bastion. Dengan Azure Bastion, host terkelola disebarkan ke jaringan virtual Anda dan menyediakan koneksi RDP atau SSH berbasis web ke VM. Tidak ada alamat IP publik yang diperlukan untuk VM, dan Anda tidak perlu membuka aturan grup keamanan jaringan untuk lalu lintas jarak jauh eksternal. Anda tersambung ke VM menggunakan pusat admin Microsoft Entra dari browser web Anda. Jika diperlukan, buat host Azure Bastion.

Untuk menggunakan host Bastion untuk menyambungkan ke VM Anda, selesaikan langkah-langkah berikut:

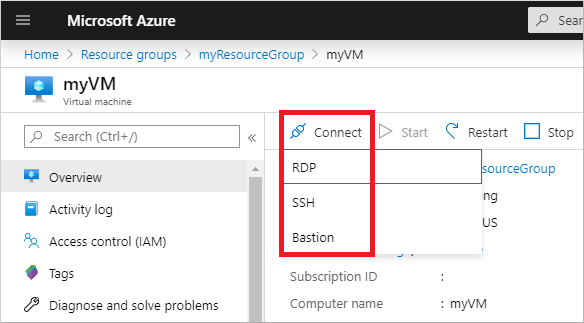

Di panel Gambaran Umum untuk VM Anda, pilih Sambungkan, lalu Bastion.

Masukkan kredensial untuk VM yang Anda tentukan di bagian sebelumnya, lalu pilih Sambungkan.

Jika diperlukan, izinkan browser web Anda membuka pop-up agar koneksi Bastion ditampilkan. Dibutuhkan beberapa detik untuk membuat koneksi ke VM Anda.

Menggabungkan komputer virtual ke domain terkelola

Dengan VM yang telah dibuat dan koneksi RDP berbasis web yang telah berhasil dilakukan menggunakan Azure Bastion, sekarang mari bergabungkan mesin virtual Windows Server pada domain terkelola. Proses ini sama dengan komputer yang terhubung ke domain Layanan Domain Direktori Aktif lokal reguler.

Jika Manajer Server tidak terbuka secara default saat Anda masuk ke VM, pilih menu Mulai , lalu pilih Manajer Server.

Di panel kiri jendela Manajer Server , pilih Server Lokal. Di bawah Properti di panel kanan, pilih Grup Kerja.

Di jendela Properti Sistem , pilih Ubah untuk bergabung dengan domain terkelola.

Dalam kotak Domain , tentukan nama domain terkelola Anda, seperti aaddscontoso.com, lalu pilih OK.

Masukkan kredensial domain untuk bergabung dengan domain. Sediakan kredensial untuk pengguna yang merupakan bagian dari domain terkelola. Akun harus menjadi bagian dari domain terkelola atau penyewa Microsoft Entra - akun dari direktori eksternal yang terkait dengan penyewa Microsoft Entra Anda tidak dapat mengautentikasi dengan benar selama proses gabungan domain.

Kredensial akun dapat ditentukan dengan salah satu cara berikut:

-

Format UPN (disarankan) - Masukkan akhiran nama prinsipal pengguna (UPN) untuk akun pengguna, seperti yang dikonfigurasi dalam ID Microsoft Entra. Misalnya, akhiran UPN dari contosoadmin pengguna adalah

contosoadmin@aaddscontoso.onmicrosoft.com. Ada beberapa kasus penggunaan umum di mana format UPN dapat digunakan dengan andal untuk masuk ke domain daripada format SAMAccountName :- Jika awalan UPN pengguna panjang, seperti deehasareallylongname, SAMAccountName mungkin dibuat secara otomatis.

- Jika beberapa pengguna memiliki awalan UPN yang sama di penyewa Microsoft Entra Anda, seperti dee, format SAMAccountName mereka mungkin dibuat secara otomatis.

-

Format SAMAccountName - Masukkan nama akun dalam format SAMAccountName . Misalnya, SAMAccountName dari contosoadmin pengguna adalah

AADDSCONTOSO\contosoadmin.

-

Format UPN (disarankan) - Masukkan akhiran nama prinsipal pengguna (UPN) untuk akun pengguna, seperti yang dikonfigurasi dalam ID Microsoft Entra. Misalnya, akhiran UPN dari contosoadmin pengguna adalah

Dibutuhkan beberapa detik untuk bergabung ke domain terkelola. Setelah selesai, pesan berikut ini akan menyambut Anda di domain:

Pilih OK untuk melanjutkan.

Untuk menyelesaikan proses untuk bergabung ke domain terkelola, mulai ulang VM.

Kiat

Anda dapat menyambungkan VM ke domain menggunakan PowerShell dengan cmdlet Add-Computer. Contoh berikut menggabungkan domain AADDSCONTOSO lalu memulai ulang VM. Saat diminta, masukkan kredensial untuk pengguna yang menjadi bagian domain terkelola:

Add-Computer -DomainName AADDSCONTOSO -Restart

Untuk menyambungkan VM ke domain tanpa perlu menghubungkannya dan mengonfigurasi koneksi secara manual, Anda dapat menggunakan cmdlet Azure PowerShell Set-AzVmAdDomainExtension.

Setelah Windows Server VM dimulai ulang, kebijakan apa pun yang diterapkan di domain terkelola akan didorong ke VM. Sekarang Anda juga bisa masuk ke VM Windows Server menggunakan kredensial domain yang sesuai.

Membersihkan sumber daya

Dalam tutorial berikutnya, Anda menggunakan VM Windows Server ini untuk menginstal alat manajemen yang memungkinkan Anda mengelola domain terkelola. Jika Anda tidak ingin melanjutkan dalam seri tutorial ini, tinjau langkah-langkah pembersihan berikut untuk menghapus VM. Jika tidak, lanjutkan ke tutorial berikutnya.

Memutuskan sambungan VM dari domain terkelola

Untuk menghapus VM dari domain terkelola, ikuti langkah-langkah lagi untuk bergabung dengan VM ke domain. Alih-alih bergabung dengan domain terkelola, pilih untuk bergabung dengan grup kerja, seperti WORKGROUP default. Setelah VM dimulai ulang, objek komputer dihapus dari domain terkelola.

Jika Anda menghapus VM tanpa melepas dari domain, objek komputer tanpa induk dibiarkan di Domain Services.

Menghapus VM

Jika Anda tidak akan menggunakan Windows Server VM ini, hapus VM menggunakan langkah-langkah berikut ini:

- Dari menu sebelah kiri, pilih Grup sumber daya

- Pilih grup sumber daya Anda, seperti myResourceGroup.

- Pilih VM Anda, seperti myVM, lalu pilih Hapus. Pilih Ya untuk mengonfirmasi penghapusan sumber daya. Perlu waktu beberapa menit untuk menghapus VM tersebut.

- Saat VM dihapus, pilih disk OS, kartu antarmuka jaringan, dan sumber daya lain dengan awalan myVM dan hapus.

Memecahkan masalah gabungan-domain

VM Windows Server harus berhasil bergabung ke domain terkelola, dengan cara yang sama seperti komputer lokal biasa akan bergabung dengan domain Active Directory Domain Services. Jika VM Windows Server tidak bisa bergabung dengan domain terkelola, yang menunjukkan ada masalah konektivitas atau terkait kredensial. Tinjau bagian pemecahan masalah berikut untuk berhasil bergabung dengan domain terkelola.

Masalah konektivitas

Jika Anda tidak menerima perintah yang meminta kredensial untuk bergabung dengan domain, maka ada masalah konektivitas. VM tidak dapat menjangkau domain terkelola di jaringan virtual.

Setelah mencoba masing-masing langkah pemecahan masalah ini, coba bergabung dengan VM Windows Server ke domain terkelola lagi.

- Verifikasi bahwa VM tersambung ke jaringan virtual yang sama dengan tempat Domain Services diaktifkan, atau memiliki koneksi jaringan yang di-peering.

- Cobalah untuk mem-ping nama domain DNS domain terkelola, seperti

ping aaddscontoso.com.- Jika permintaan ping gagal, coba ping alamat IP untuk domain terkelola, seperti

ping 10.0.0.4. Alamat IP untuk lingkungan Anda ditampilkan di halaman Properti saat Anda memilih domain terkelola dari daftar sumber daya Azure Anda. - Jika Anda bisa melakukan ping alamat IP tetapi bukan domain, DNS mungkin salah dikonfigurasi. Konfirmasikan bahwa alamat IP domain terkelola dikonfigurasi sebagai server DNS untuk jaringan virtual.

- Jika permintaan ping gagal, coba ping alamat IP untuk domain terkelola, seperti

- Coba untuk membersihkan cache resolver DNS pada mesin virtual menggunakan perintah

ipconfig /flushdns.

Masalah yang terkait dengan kredensial

Jika Anda menerima perintah yang meminta kredensial untuk bergabung dengan domain, tetapi kemudian terjadi kesalahan setelah Anda memasukkan kredensial tersebut, VM dapat tersambung ke domain terkelola. Kredensial yang Anda berikan tidak membiarkan VM bergabung dengan domain terkelola.

Setelah mencoba masing-masing langkah pemecahan masalah ini, coba bergabung dengan VM Windows Server ke domain terkelola lagi.

- Pastikan akun pengguna yang Anda tentukan milik domain terkelola.

- Konfirmasikan bahwa akun tersebut adalah bagian dari domain terkelola atau penyewa Microsoft Entra. Akun dari direktori eksternal yang terkait dengan penyewa Microsoft Entra Anda tidak dapat mengautentikasi dengan benar selama proses gabungan domain.

- Coba gunakan format UPN untuk menentukan informasi masuk, seperti

contosoadmin@aaddscontoso.onmicrosoft.com. Jika ada banyak pengguna dengan awalan UPN yang sama di penyewa Anda atau jika awalan UPN Anda terlalu panjang, SAMAccountName untuk akun Anda mungkin dibuat secara otomatis. Dalam kasus ini, format SAMAccountName untuk akun Anda mungkin berbeda dari yang Anda harapkan atau gunakan di domain lokal Anda. - Periksa apakah Anda telah mengaktifkan sinkronisasi kata sandi ke domain terkelola Anda. Tanpa langkah konfigurasi ini, hash kata sandi yang diperlukan tidak akan ada di domain terkelola untuk mengautentikasi upaya masuk Anda dengan benar.

- Tunggu hingga sinkronisasi kata sandi telah selesai. Saat kata sandi akun pengguna diubah, sinkronisasi latar belakang otomatis dari ID Microsoft Entra memperbarui kata sandi di Layanan Domain. Diperlukan beberapa waktu agar kata sandi tersedia untuk penggunaan gabungan-domain.

Langkah berikutnya

Dalam tutorial ini, Anda mempelajari cara:

- Membuat VM Windows Server

- Tersambung ke VM Windows Server ke jaringan virtual Azure

- Menggabungkan komputer virtual ke domain terkelola

Untuk mengelola domain yang dikelola Anda, konfigurasikan VM manajemen menggunakan Pusat Administratif Active Directory (ADAC).