Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Untuk lingkungan hibrid, penyewa Microsoft Entra dapat dikonfigurasi untuk disinkronkan dengan lingkungan Active Directory Domain Services (AD DS) lokal menggunakan Microsoft Entra Connect. Secara default, Microsoft Entra Connect tidak menyinkronkan hash kata sandi untuk NT LAN Manager (NTLM) dan Kerberos lama yang diperlukan untuk Microsoft Entra Domain Services.

Untuk menggunakan Layanan Domain dengan akun yang disinkronkan dari lingkungan AD DS lokal, Anda perlu mengonfigurasi Microsoft Entra Connect untuk menyinkronkan hash kata sandi yang diperlukan untuk autentikasi NTLM dan Kerberos. Setelah Microsoft Entra Connect dikonfigurasi, pembuatan akun lokal atau peristiwa perubahan kata sandi juga kemudian menyinkronkan hash kata sandi warisan ke ID Microsoft Entra.

Anda tidak perlu melakukan langkah-langkah ini jika Anda menggunakan akun khusus cloud tanpa lingkungan AD DS lokal.

Dalam tutorial ini, Anda belajar:

- Mengapa hash kata sandi dari NTLM (New Technology LAN Manager) dan Kerberos yang sudah usang masih diperlukan

- Cara mengonfigurasi sinkronisasi hash kata sandi lama untuk Microsoft Entra Connect

Jika Anda tidak memiliki langganan Azure, membuat akun sebelum memulai.

Prasyarat

Untuk menyelesaikan tutorial ini, Anda memerlukan sumber daya berikut:

- Langganan Azure aktif.

- Jika Anda tidak memiliki langganan Azure, membuat akun.

- Akun penyewa Microsoft Entra yang terkait dengan langganan Anda yang disinkronkan dengan direktori di lokasi menggunakan Microsoft Entra Connect.

- Jika diperlukan, membuat penyewa Microsoft Entra atau mengaitkan langganan Azure dengan akun Anda.

- Jika diperlukan, mengaktifkan Microsoft Entra Connect untuk sinkronisasi hash kata sandi.

- Domain yang dikelola oleh Microsoft Entra Domain Services telah diaktifkan dan dikonfigurasi di penyewa Microsoft Entra Anda.

Sinkronisasi hash kata sandi menggunakan Microsoft Entra Connect

Microsoft Entra Connect digunakan untuk menyinkronkan objek seperti akun pengguna dan grup dari lingkungan AD DS lokal ke penyewa Microsoft Entra. Sebagai bagian dari proses, sinkronisasi hash kata sandi memungkinkan akun menggunakan kata sandi yang sama di lingkungan AD DS lokal dan ID Microsoft Entra.

Untuk mengautentikasi pengguna di domain terkelola, Domain Services memerlukan hash kata sandi dalam format yang cocok untuk autentikasi NTLM dan Kerberos. ID Microsoft Entra tidak menyimpan hash kata sandi dalam format yang diperlukan untuk autentikasi NTLM atau Kerberos hingga Anda mengaktifkan Layanan Domain untuk penyewa Anda. Untuk alasan keamanan, ID Microsoft Entra juga tidak menyimpan kredensial kata sandi apa pun dalam bentuk teks yang jelas. Oleh karena itu, ID Microsoft Entra tidak dapat secara otomatis menghasilkan hash kata sandi NTLM atau Kerberos ini berdasarkan kredensial pengguna yang ada.

Microsoft Entra Connect dapat dikonfigurasi untuk menyinkronkan hash kata sandi NTLM atau Kerberos yang diperlukan untuk Layanan Domain. Pastikan Anda telah menyelesaikan langkah-langkah untuk mengaktifkan Microsoft Entra Connect untuk sinkronisasi hash kata sandi. Jika Anda memiliki instans Microsoft Entra Connect yang sudah ada, mengunduh dan memperbarui ke versi terbaru untuk memastikan Anda dapat menyinkronkan hash kata sandi warisan untuk NTLM dan Kerberos. Fungsionalitas ini tidak tersedia dalam rilis awal Microsoft Entra Connect atau dengan alat DirSync warisan. Microsoft Entra Connect versi 1.1.614.0 atau yang lebih baru diperlukan.

Penting

Microsoft Entra Connect hanya boleh diinstal dan dikonfigurasi untuk sinkronisasi dengan lingkungan AD DS lokal. Tidak didukung untuk menginstal Microsoft Entra Connect di domain terkelola Domain Services untuk menyinkronkan objek kembali ke ID Microsoft Entra.

Aktifkan sinkronisasi hash kata sandi

Setelah Microsoft Entra Connect diinstal dan dikonfigurasi untuk disinkronkan dengan ID Microsoft Entra, kemudian konfigurasikan sinkronisasi hash kata sandi lama untuk NTLM dan Kerberos. Skrip PowerShell digunakan untuk mengonfigurasi pengaturan yang diperlukan lalu memulai sinkronisasi kata sandi penuh ke ID Microsoft Entra. Ketika proses sinkronisasi hash kata sandi Microsoft Entra Connect selesai, pengguna dapat masuk ke aplikasi melalui Layanan Domain yang menggunakan hash kata sandi NTLM atau Kerberos warisan.

Di komputer dengan Microsoft Entra Connect terinstal, dari menu Mulai, buka Microsoft Entra Connect > Synchronization Service.

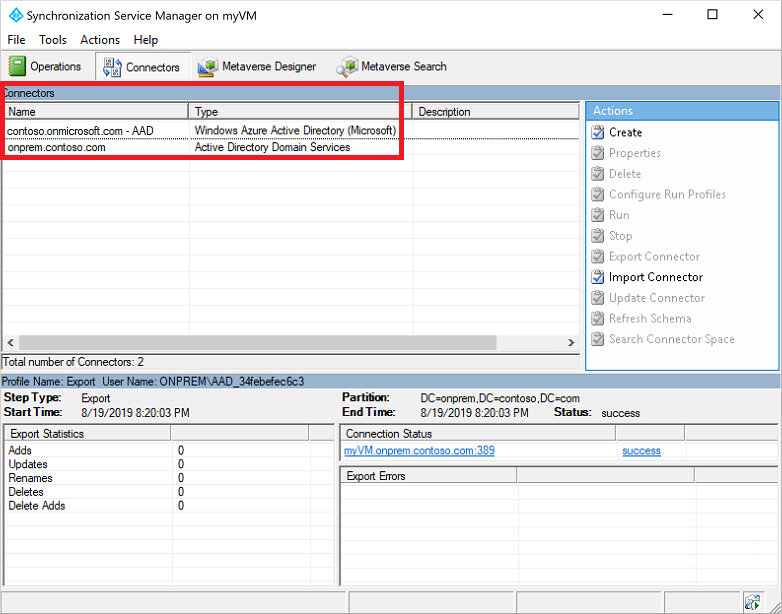

Pilih tab Konektor. Informasi koneksi yang digunakan untuk membuat sinkronisasi antara lingkungan AD DS lokal dan ID Microsoft Entra ditampilkan.

Jenis menunjukkan Windows Microsoft Entra ID (Microsoft) untuk konektor Microsoft Entra atau Active Directory Domain Services untuk konektor AD DS lokal. Catat nama konektor yang akan digunakan dalam skrip PowerShell di langkah berikutnya.

Sync Service Manager

Sync Service ManagerDalam contoh cuplikan layar ini, konektor berikut digunakan:

- Konektor Microsoft Entra diberi nama contoso.onmicrosoft.com - Microsoft Entra ID

- Konektor AD DS lokal diberi nama onprem.contoso.com

Salin dan tempel skrip PowerShell berikut ke komputer dengan Microsoft Entra Connect terinstal. Skrip memicu sinkronisasi kata sandi lengkap yang menyertakan hash kata sandi warisan. Perbarui variabel

$azureadConnectordan$adConnectordengan nama konektor dari langkah sebelumnya.Jalankan skrip ini di setiap forest AD untuk menyinkronkan hash kata sandi NTLM dan Kerberos akun lokal ke ID Microsoft Entra.

# Define the Azure AD Connect connector names and import the required PowerShell module $azureadConnector = "<CASE SENSITIVE AZURE AD CONNECTOR NAME>" $adConnector = "<CASE SENSITIVE AD DS CONNECTOR NAME>" Import-Module "C:\Program Files\Microsoft Azure AD Sync\Bin\ADSync\ADSync.psd1" Import-Module "C:\Program Files\Microsoft Azure Active Directory Connect\AdSyncConfig\AdSyncConfig.psm1" # Create a new ForceFullPasswordSync configuration parameter object then # update the existing connector with this new configuration $c = Get-ADSyncConnector -Name $adConnector $p = New-Object Microsoft.IdentityManagement.PowerShell.ObjectModel.ConfigurationParameter "Microsoft.Synchronize.ForceFullPasswordSync", String, ConnectorGlobal, $null, $null, $null $p.Value = 1 $c.GlobalParameters.Remove($p.Name) $c.GlobalParameters.Add($p) $c = Add-ADSyncConnector -Connector $c # Disable and re-enable Azure AD Connect to force a full password synchronization Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $false Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $trueBergantung pada ukuran direktori Anda dalam hal jumlah akun dan grup, sinkronisasi hash kata sandi warisan ke ID Microsoft Entra mungkin memakan waktu. Kata sandi kemudian disinkronkan ke domain terkelola setelah disinkronkan ke ID Microsoft Entra.

Langkah berikutnya

Dalam tutorial ini, Anda belajar:

- Mengapa hash kata sandi dari NTLM (New Technology LAN Manager) dan Kerberos yang sudah usang masih diperlukan

- Cara mengonfigurasi sinkronisasi hash kata sandi lama untuk Microsoft Entra Connect