Home Realm Discovery untuk aplikasi

Home Realm Discovery (HRD) adalah proses yang memungkinkan MICROSOFT Entra ID untuk menentukan IdP (IDP) mana yang perlu diautentikasi pengguna pada waktu masuk. Saat pengguna masuk ke penyewa Microsoft Entra untuk mengakses sumber daya, atau ke halaman masuk umum Microsoft Entra, mereka mengetikkan nama pengguna (UPN). MICROSOFT Entra ID menggunakannya untuk menemukan di mana pengguna perlu masuk.

Pengguna dibawa ke salah satu penyedia identitas berikut untuk diautentikasi:

Penyewa rumah pengguna (mungkin penyewa yang sama dengan sumber daya yang coba diakses pengguna).

Akun Microsoft. Pengguna adalah tamu di penyewa sumber daya yang menggunakan akun konsumen untuk autentikasi.

IdP lokal seperti Active Directory Federation Services (ADFS).

Penyedia identitas lain yang digabungkan dengan penyewa Microsoft Entra.

Akselerasi otomatis

Beberapa organisasi mengonfigurasi domain di penyewa Microsoft Entra mereka untuk bergabung dengan IdP lain, seperti ADFS untuk autentikasi pengguna.

Saat pengguna masuk ke aplikasi, mereka pertama kali disajikan dengan halaman masuk Microsoft Entra. Setelah mereka mengetikKAN UPN mereka, jika mereka berada di domain federasi, mereka kemudian dibawa ke halaman masuk IdP yang melayani domain tersebut. Dalam keadaan tertentu, admin mungkin ingin mengarahkan pengguna ke halaman masuk saat mereka masuk ke aplikasi tertentu.

Akibatnya pengguna dapat melewati halaman ID Microsoft Entra awal. Proses ini disebut sebagai "akselerasi otomatis masuk." Microsoft tidak merekomendasikan untuk mengonfigurasi akselerasi otomatis lebih lama lagi, karena dapat mencegah penggunaan metode autentikasi yang lebih kuat seperti FIDO dan menghambat kolaborasi. Lihat Mengaktifkan kredensial masuk kunci keamanan tanpa kata sandi untuk mempelajari keuntungan tidak mengonfigurasi akselerasi otomatis. Untuk mempelajari cara mencegah percepatan otomatis kredensial masuk, lihat Menonaktifkan masuk akselerasi otomatis.

Jika penyewa digabungkan ke IdP lain untuk masuk, akselerasi otomatis membuat proses masuk pengguna lebih efisien. Anda dapat mengonfigurasi akselerasi otomatis untuk aplikasi individual. Lihat Mengonfigurasi akselerasi otomatis untuk mempelajari cara memaksa akselerasi otomatis menggunakan HRD.

Catatan

Jika Anda mengonfigurasi aplikasi untuk akselerasi otomatis, pengguna tidak dapat menggunakan info masuk terkelola (seperti FIDO) dan pengguna tamu tidak dapat masuk. Jika Anda membawa pengguna langsung ke IdP federasi untuk autentikasi, tidak ada cara bagi mereka untuk kembali ke halaman masuk Microsoft Entra. Pengguna tamu, yang mungkin perlu diarahkan ke penyewa lain atau IdP eksternal seperti akun Microsoft, tidak dapat masuk ke aplikasi tersebut karena mereka melompati langkah HRD.

Ada tiga cara untuk mengontrol akselerasi otomatis ke IdP gabungan:

- Menggunakan petunjuk domain tentang permintaan autentikasi untuk aplikasi.

- Konfigurasikan kebijakan HRD untuk memaksa akselerasi otomatis.

- Konfigurasikan kebijakan HRD untuk mengabaikan petunjuk domain dari aplikasi tertentu atau untuk domain tertentu.

Dialog Konfirmasi Domain

Mulai April 2023, organisasi yang menggunakan akselerasi otomatis atau tautan pintar mungkin mulai melihat layar baru yang ditambahkan ke UI masuk. Layar ini, yang disebut Dialog Konfirmasi Domain, adalah bagian dari komitmen umum Microsoft untuk pengerasan keamanan dan mengharuskan pengguna untuk mengonfirmasi domain penyewa tempat mereka masuk.

Apa yang perlu Anda lakukan

Saat Anda melihat Dialog Konfirmasi Domain, Anda harus:

Periksa domain: Lihat nama domain yang tercantum di layar. Anda akan melihat domain penyewa beranda akun, misalnya,

contoso.com:- Jika Anda mengenali domain dan cocok dengan organisasi yang ingin Anda masuki, pilih Konfirmasi untuk melanjutkan.

- Jika Anda tidak mengenali domain , batalkan proses masuk dan hubungi Admin TI Anda (jika berlaku) untuk bantuan.

Langkah ini membantu memastikan bahwa Anda masuk ke organisasi yang benar.

Komponen Dialog Konfirmasi Domain

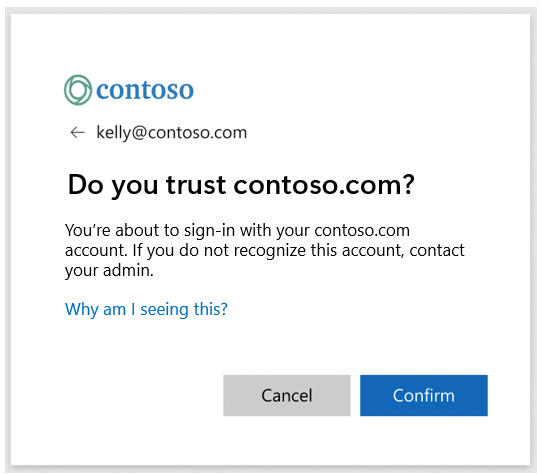

Cuplikan layar berikut menunjukkan contoh tampilan dialog konfirmasi domain untuk Anda:

Pengidentifikasi di bagian atas dialog, kelly@contoso.com, mewakili pengidentifikasi yang digunakan untuk masuk. Domain penyewa yang tercantum di header dialog dan subheader memperlihatkan domain penyewa beranda akun.

Meskipun Dialog Konfirmasi Domain tidak perlu ditampilkan untuk setiap instans akselerasi otomatis atau tautan pintar, Dialog Konfirmasi Domain berarti akselerasi otomatis, dan tautan pintar tidak lagi dapat dilanjutkan dengan mulus saat ditampilkan. Jika organisasi Anda menghapus cookie karena kebijakan browser atau sebaliknya, Anda mungkin lebih sering mengalami dialog konfirmasi domain. Terakhir, mengingat Microsoft Entra ID mengelola alur masuk akselerasi otomatis secara end-to-end, pengenalan Dialog Konfirmasi Domain tidak boleh mengakibatkan kerusakan aplikasi apa pun.

Petunjuk domain

Petunjuk domain adalah arahan yang disertakan dalam permintaan autentikasi dari aplikasi. Mereka dapat digunakan untuk mempercepat pengguna ke halaman masuk IdP gabungan mereka. Aplikasi multipenyewa juga dapat menggunakannya untuk mempercepat pengguna langsung ke halaman masuk Microsoft Entra bermerek untuk penyewa mereka.

Misalnya, aplikasi "largeapp.com" mungkin mengizinkan pelanggan mereka untuk mengakses aplikasi di URL kustom "contoso.largeapp.com." Aplikasi ini mungkin juga menyertakan petunjuk domain untuk contoso.com dalam permintaan autentikasi.

Sintaksis petunjuk domain bervariasi tergantung pada protokol yang digunakan, dan dikonfigurasi dalam aplikasi dengan cara berikut:

Untuk aplikasi yang menggunakan parameter WS-Federation:

whrstring kueri. Misalnya, whr=contoso.com.Untuk aplikasi yang menggunakan Security Assertion Markup Language (SAML): Permintaan autentikasi SAML yang berisi petunjuk domain atau string kueri whr=contoso.com.

Untuk aplikasi yang menggunakan parameter string kueri OpenID Connect:

domain_hint. Misalnya, domain_hint=contoso.com.

Secara default, MICROSOFT Entra ID mencoba mengalihkan masuk ke IDP yang dikonfigurasi untuk domain jika kedua hal berikut ini benar:

- Petunjuk domain disertakan dalam permintaan autentikasi dari aplikasi.

- Penyewa digabungkan dengan domain itu.

Jika petunjuk domain tidak merujuk ke domain federasi terverifikasi, Anda dapat mengabaikannya.

Catatan

Jika petunjuk domain disertakan dalam permintaan autentikasi dan harus dipatuhi, keberadaannya menggantikan akselerasi otomatis yang diatur untuk aplikasi dalam kebijakan HRD.

Kebijakan HRD untuk akselerasi otomatis

Beberapa aplikasi tidak menyediakan cara untuk mengonfigurasi permintaan autentikasi yang mereka keluarkan. Dalam kasus ini, tidak mungkin menggunakan petunjuk domain untuk mengontrol akselerasi otomatis. Akselerasi otomatis dapat dikonfigurasi melalui kebijakan Home Realm Discovery untuk mencapai perilaku yang sama.

Kebijakan HRD untuk mencegah akselerasi otomatis

Beberapa aplikasi Microsoft dan SaaS secara otomatis menyertakan domain_hints (misalnya, https://outlook.com/contoso.com menghasilkan permintaan masuk dengan &domain_hint=contoso.com ditambahkan), yang dapat mengganggu peluncuran kredensial terkelola seperti FIDO. Anda dapat menggunakan Kebijakan Home Realm Discovery untuk mengabaikan petunjuk domain dari aplikasi tertentu atau untuk domain tertentu, selama peluncuran info masuk terkelola.

Mengaktifkan autentikasi ROPC langsung dari pengguna federasi untuk aplikasi lama

Praktik terbaik adalah aplikasi menggunakan pustaka Microsoft Entra dan masuk interaktif untuk mengautentikasi pengguna. Perpustakaan mengurus alur pengguna federasi. Terkadang aplikasi warisan, terutama aplikasi yang menggunakan pemberian Info Masuk Kata Sandi Pemilik Sumber Daya (ROPC), mengirimkan nama pengguna dan kata sandi langsung ke ID Microsoft Entra, dan tidak ditulis untuk memahami federasi. Mereka tidak menjalankan HRD dan tidak berinteraksi dengan titik akhir gabungan yang benar untuk mengautentikasi pengguna. Jika Anda memilih, Anda dapat menggunakan kebijakan Home Realm Discovery untuk mengaktifkan aplikasi warisan tertentu yang mengirimkan kredensial nama pengguna/kata sandi menggunakan pemberian ROPC untuk mengautentikasi langsung dengan ID Microsoft Entra, Sinkronisasi Hash Kata Sandi harus diaktifkan.

Penting

Hanya aktifkan autentikasi langsung jika Anda mengaktifkan Sinkronisasi Hash Kata Sandi dan Anda tahu tidak apa-apa untuk mengautentikasi aplikasi ini tanpa kebijakan yang diterapkan oleh IdP lokal Anda. Jika Anda menonaktifkan Sinkronisasi Hash Kata Sandi atau menonaktifkan Sinkronisasi Direktori dengan AD Connect karena alasan apa pun, Anda harus menghapus kebijakan ini untuk mencegah kemungkinan autentikasi langsung menggunakan hash kata sandi lama.

Mengatur kebijakan HRD

Ada tiga langkah untuk menetapkan kebijakan HRD pada aplikasi untuk akselerasi otomatis masuk federasi atau aplikasi berbasis cloud langsung:

Membuat kebijakan HRD.

Menemukan perwakilan layanan yang akan dilampirkan kebijakan.

Melampirkan kebijakan tersebut ke perwakilan layanan.

Kebijakan hanya berlaku untuk aplikasi tertentu saat dilampirkan ke perwakilan layanan.

Hanya satu kebijakan HRD yang dapat aktif pada perwakilan layanan dalam satu waktu.

Anda dapat menggunakan cmdlet Microsoft Graph PowerShell untuk membuat dan mengelola kebijakan HRD.

Objek json adalah contoh definisi kebijakan HRD:

{

"HomeRealmDiscoveryPolicy":

{

"AccelerateToFederatedDomain":true,

"PreferredDomain":"federated.example.edu",

"AllowCloudPasswordValidation":false

}

}

Jenis kebijakannya adalah "HomeRealmDiscoveryPolicy."

AccelerateToFederatedDomain bersifat opsional. Jika AccelerateToFederatedDomain salah, kebijakan tidak akan berpengaruh pada akselerasi otomatis. Jika AccelerateToFederatedDomain benar dan hanya ada satu domain terverifikasi dan terfederasi di penyewa, maka pengguna langsung dibawa ke IdP federasi untuk masuk. Jika benar dan ada lebih dari satu domain terverifikasi di penyewa, PreferredDomain harus ditentukan.

PreferredDomain bersifat opsional. PreferredDomain harus menunjukkan domain yang akan dipercepat. Ini dapat dihilangkan jika penyewa hanya memiliki satu domain federasi. Jika dihilangkan dan ada lebih dari satu domain federasi terverifikasi, kebijakan tidak akan berpengaruh.

Jika PreferredDomain ditentukan, itu harus cocok dengan domain federasi terverifikasi untuk penyewa. Semua pengguna aplikasi harus dapat masuk ke domain tersebut - pengguna yang tidak dapat masuk di domain federasi terjebak dan tidak dapat menyelesaikan masuk.

AllowCloudPasswordValidation bersifat opsional. Jika AllowCloudPasswordValidation benar, aplikasi diizinkan untuk mengautentikasi pengguna federasi dengan menyajikan kredensial nama pengguna/kata sandi langsung ke titik akhir token Microsoft Entra. Ini hanya berfungsi jika Sinkronisasi Hash Kata Sandi diaktifkan.

Selain itu, ada dua opsi HRD tingkat penyewa, tidak diperlihatkan di bagian sebelumnya dari artikel ini:

AlternateIdLogin bersifat opsional. Jika diaktifkan, AlternateLoginID memungkinkan pengguna untuk masuk dengan alamat email mereka alih-alih UPN mereka di halaman masuk Microsoft Entra. ID alternatif bergantung pada pengguna yang tidak diakselerasi secara otomatis ke IDP gabungan.

DomainHintPolicy adalah objek kompleks opsional yang mencegah petunjuk domain agar pengguna otomatis mempercepat ke domain federasi. Pengaturan seluruh penyewa ini digunakan untuk memastikan bahwa aplikasi yang mengirimkan petunjuk domain tidak mencegah pengguna masuk dengan info masuk yang dikelola cloud.

Prioritas dan evaluasi kebijakan HRD

Kebijakan HRD dapat dibuat dan kemudian ditetapkan ke organisasi dan perwakilan layanan tertentu. Ini berarti bahwa dimungkinkan bagi beberapa kebijakan untuk diterapkan ke aplikasi tertentu, sehingga ID Microsoft Entra harus memutuskan mana yang diutamakan. Seperangkat aturan memutuskan kebijakan HRD mana (dari banyak yang diterapkan) yang berlaku:

Jika petunjuk domain ada dalam permintaan autentikasi, maka kebijakan HRD untuk penyewa (kebijakan yang ditetapkan sebagai default penyewa) diperiksa untuk melihat apakah petunjuk domain harus diabaikan. Jika petunjuk domain diizinkan, perilaku yang ditentukan oleh petunjuk domain digunakan.

Jika kebijakan secara eksplisit ditetapkan ke perwakilan layanan, kebijakan tersebut diberlakukan.

Jika tidak ada petunjuk domain dan tidak ada kebijakan yang ditetapkan secara eksplisit ke perwakilan layanan, kebijakan yang secara eksplisit ditetapkan ke organisasi induk dari perwakilan layanan akan diberlakukan.

Jika tidak ada petunjuk domain, dan tidak ada kebijakan yang ditetapkan ke perwakilan layanan atau organisasi, perilaku HRD default digunakan.