Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

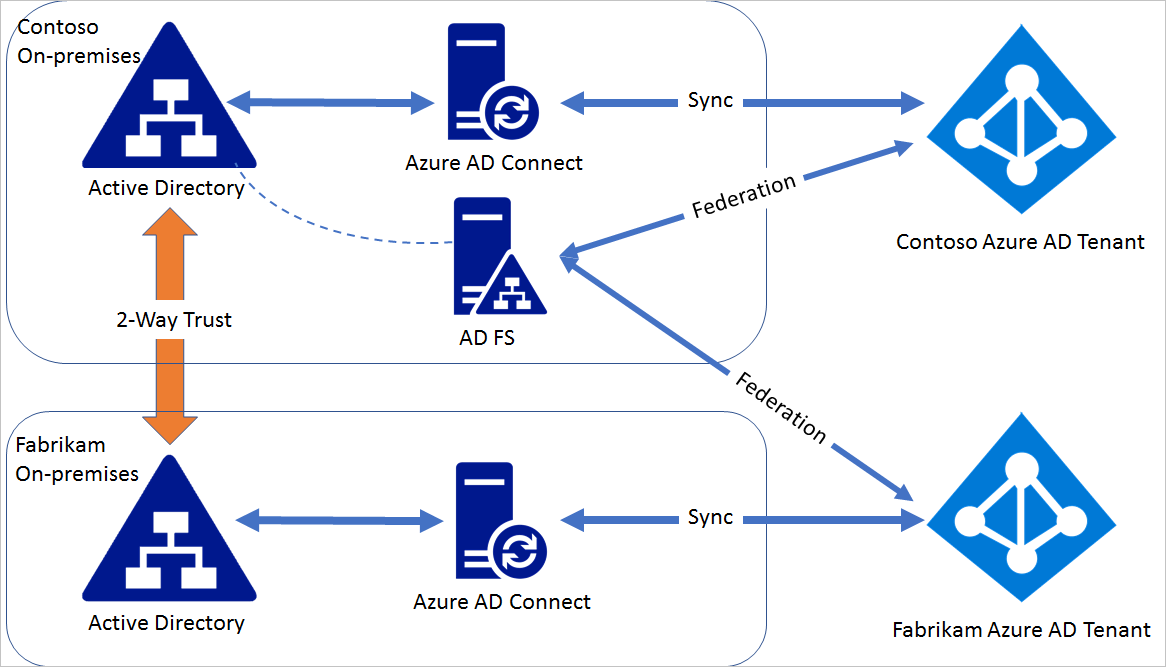

Satu farm AD FS yang berketersediaan tinggi dapat memfederasikan beberapa forest jika terdapat kepercayaan dua arah di antara mereka. Forest yang berbeda ini bisa jadi sesuai atau tidak dengan ID Microsoft Entra yang sama. Artikel ini menyediakan instruksi tentang cara mengonfigurasi federasi antara satu penyebaran Layanan Federasi Direktori Aktif (AD FS) dan beberapa instance ID Microsoft Entra.

Catatan

Penulisan balik perangkat dan penggabungan perangkat otomatis tidak didukung dalam skenario ini.

Catatan

Microsoft Entra Connect tidak dapat digunakan untuk mengonfigurasi federasi dalam skenario ini karena Microsoft Entra Connect dapat mengonfigurasi federasi untuk domain dalam satu ID Microsoft Entra.

Langkah-langkah untuk melakukan federasi AD FS dengan beberapa Identitas Microsoft Entra

Pertimbangkan domain contoso.com di Microsoft Entra, contoso.onmicrosoft.com telah difederasikan dengan AD FS yang diinstal dalam lingkungan Active Directory lokal di contoso.com. Fabrikam.com adalah domain di fabrikam.onmicrosoft.com Microsoft Entra ID.

Langkah 1: Membangun kepercayaan dua arah

Agar Layanan Federasi Direktori Aktif di contoso.com dapat mengautentikasi pengguna di fabrikam.com, diperlukan kepercayaan dua arah antara contoso.com dan fabrikam.com. Ikuti panduan dalam artikel ini untuk menciptakan kepercayaan dua arah.

Langkah 2: Mengubah pengaturan federasi contoso.com

Pengeluar sertifikat default yang ditetapkan untuk satu domain yang bergabung dengan AD FS adalah "http://ADFSServiceFQDN/adfs/services/trust", misalnya, http://fs.contoso.com/adfs/services/trust. ID Microsoft Entra memerlukan pengeluar sertifikat unik untuk setiap domain federasi. Karena AD FS akan memfederasikan dua domain, nilai penerbit perlu dimodifikasi agar menjadi unik.

Catatan

Modul Azure ACTIVE Directory dan MSOnline PowerShell tidak digunakan lagi per 30 Maret 2024. Untuk mempelajari lebih lanjut, baca pembaruan penghentian. Setelah tanggal ini, dukungan untuk modul ini terbatas pada bantuan migrasi ke Microsoft Graph PowerShell SDK dan perbaikan keamanan. Modul yang tidak digunakan lagi akan terus berfungsi hingga Maret, 30 2025.

Sebaiknya migrasi ke Microsoft Graph PowerShell untuk berinteraksi dengan ID Microsoft Entra (sebelumnya Microsoft Azure AD). Untuk pertanyaan umum tentang migrasi, lihat Tanya Jawab Umum Migrasi. Catatan: MSOnline versi 1.0.x mungkin mengalami gangguan setelah 30 Juni 2024.

Di server AD FS, buka Azure AD PowerShell (pastikan bahwa modul MSOnline diinstal) dan lakukan langkah-langkah berikut:

Sambungkan ke ID Microsoft Entra yang berisi domain contoso.com.

Connect-MsolService

Perbarui pengaturan federasi untuk contoso.com:

Update-MsolFederatedDomain -DomainName contoso.com –SupportMultipleDomain

Penerbit dalam pengaturan federasi domain diubah menjadi http://contoso.com/adfs/services/trust dan aturan klaim penerbitan ditambahkan untuk Microsoft Entra ID Relying Party Trust untuk mengeluarkan nilai issuerId yang benar berdasarkan akhiran UPN.

Langkah 3: Memfederasikan fabrikam.com dengan AD FS

Dalam sesi Azure AD PowerShell lakukan langkah-langkah berikut: Sambungkan ke ID Microsoft Entra yang berisi domain fabrikam.com

Connect-MsolService

Mengonversi domain yang dikelola fabrikam.com menjadi federasi:

Convert-MsolDomainToFederated -DomainName fabrikam.com -Verbose -SupportMultipleDomain

Operasi sebelumnya menggabungkan domain fabrikam.com dengan AD FS (Layanan Federasi Direktori Aktif) yang sama. Anda dapat memverifikasi pengaturan domain dengan menggunakan Get-MsolDomainFederationSettings untuk kedua domain.