Agen Microsoft Entra Koneksi Health untuk Layanan Federasi Direktori Aktif

Dalam artikel ini, Anda mempelajari cara menginstal dan mengonfigurasi agen Microsoft Entra Koneksi Health. Dokumentasi berikut khusus untuk menginstal dan memantau infrastruktur Layanan Federasi Direktori Aktif Anda dengan Microsoft Entra Koneksi Health. Untuk informasi tentang memantau Microsoft Entra Koneksi (Sync) dengan Microsoft Entra Koneksi Health, lihat Menggunakan Microsoft Entra Koneksi Health untuk Sinkronisasi. Selain itu, untuk informasi tentang pemantauan Active Directory Domain Services dengan Microsoft Entra Koneksi Health, lihat Menggunakan Microsoft Entra Koneksi Health dengan AD DS.

Pelajari cara mengunduh agen.

Catatan

Microsoft Entra Koneksi Health tidak tersedia di sovereign cloud Tiongkok.

Persyaratan

Tabel berikut ini mencantumkan persyaratan untuk menggunakan Microsoft Entra Koneksi Health:

| Persyaratan | Deskripsi |

|---|---|

| Anda memiliki langganan Microsoft Entra ID P1 atau P2. | Microsoft Entra Koneksi Health adalah fitur Microsoft Entra ID P1 atau P2. Untuk informasi selengkapnya, lihat Mendaftar untuk Microsoft Entra ID P1 atau P2. Untuk memulai uji coba gratis 30 hari, lihat Memulai coba gratis. |

| Anda adalah administrator global di ID Microsoft Entra. | Saat ini, hanya akun Administrator Global yang dapat menginstal dan mengonfigurasi agen kesehatan. Untuk informasi selengkapnya, lihat Mengelola direktori Microsoft Entra Anda. Dengan menggunakan kontrol akses berbasis peran Azure (Azure RBAC), Anda dapat mengizinkan pengguna lain di organisasi Anda mengakses Microsoft Entra Koneksi Health. Untuk informasi selengkapnya, lihat Azure RBAC untuk Microsoft Entra Koneksi Health. Penting: Gunakan akun kerja atau sekolah untuk memasang agen. Anda tidak dapat menggunakan akun Microsoft untuk menginstal agen. Untuk mengetahui informasi selengkapnya, lihat Mendaftar untuk Azure sebagai organisasi. |

| Agen Microsoft Entra Koneksi Health diinstal pada setiap server yang ditargetkan. | Agen kesehatan harus dipasang dan dikonfigurasi pada server yang ditargetkan sehingga mereka dapat menerima data dan memberikan kemampuan pemantauan dan analitik. Misalnya, untuk mendapatkan data dari infrastruktur Active Directory Federation Services (AD FS), Anda harus menginstal agen di server AD FS dan di server Web Proksi Aplikasi. Demikian pula, untuk mendapatkan data dari infrastruktur AD Domain Services lokal, Anda harus menginstal agen pada pengontrol domain. |

| Titik akhir layanan Azure memiliki konektivitas keluar. | Selama penginstalan dan runtime, agen memerlukan konektivitas ke titik akhir layanan Microsoft Entra Koneksi Health. Jika firewall memblokir konektivitas keluar, tambahkan titik akhir konektivitas keluar ke daftar yang diizinkan. |

| Konektivitas keluar didasarkan pada alamat IP. | Untuk mengetahui informasi tentang pemfilteran firewall berdasarkan alamat IP, lihat Rentang IP Azure. |

| Inspeksi TLS untuk lalu lintas keluar difilter atau dinonaktifkan. | Langkah pendaftaran agen atau operasi pengunggahan data mungkin gagal jika ada inspeksi atau penghentian TLS untuk lalu lintas keluar di lapisan jaringan. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan inspeksi TLS. |

| Port firewall pada server sedang menjalankan agen. | Agen mengharuskan port firewall berikut terbuka sehingga dapat berkomunikasi dengan titik akhir layanan Microsoft Entra Koneksi Health: - Port TCP 443 - Port TCP 5671 Versi terbaru agen tidak memerlukan port 5671. Meningkatkan ke versi terbaru sehingga hanya port 443 yang diperlukan. Untuk mengetahui informasi selengkapnya, lihat Port dan protokol yang diperlukan identitas hibrid. |

| Jika peningkatan keamanan di Internet Explorer diaktifkan, izinkan situs web yang ditentukan. | Jika keamanan Internet Explorer ditingkatkan diaktifkan, izinkan situs web berikut pada server tempat Anda menginstal agen: - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://login.windows.net - https://aadcdn.msftauth.net - Server federasi untuk organisasi Anda yang dipercaya oleh ID Microsoft Entra (misalnya, https://sts.contoso.com). Untuk mengetahui informasi selengkapnya, lihat Cara mengonfigurasi Internet Explorer. Jika Anda memiliki proksi di jaringan Anda, lihat catatan yang muncul di akhir tabel ini. |

| PowerShell versi 5.0 atau yang lebih baru diinstal. | Windows Server 2016 menyertakan PowerShell versi 5.0. |

Penting

Windows Server Core tidak mendukung penginstalan agen Microsoft Entra Koneksi Health.

Catatan

Jika Anda memiliki lingkungan yang sangat terkunci dan dibatasi, Anda perlu menambahkan lebih banyak URL daripada URL daftar tabel untuk keamanan yang ditingkatkan Internet Explorer. Selain itu, tambahkan URL yang tercantum dalam tabel di bagian berikutnya.

Versi baru agen dan peningkatan otomatis

Jika versi baru agen kesehatan dirilis, agen yang sudah ada dan terinstal akan diperbarui secara otomatis.

Konektivitas keluar ke titik akhir layanan Azure

Selama penginstalan dan runtime, agen memerlukan konektivitas ke titik akhir layanan Microsoft Entra Koneksi Health. Jika firewall memblokir konektivitas keluar, pastikan URL dalam tabel berikut ini tidak diblokir secara default.

Jangan nonaktifkan pemantauan keamanan atau inspeksi URL ini. Sebagai gantinya, izinkan seperti Anda mengizinkan lalu lintas internet lainnya.

URL ini memungkinkan komunikasi dengan titik akhir layanan Microsoft Entra Koneksi Health. Nantinya dalam artikel ini, Anda akan mempelajari cara memeriksa konektivitas keluar menggunakan Test-AzureADConnectHealthConnectivity.

| Lingkungan domain | Titik akhir layanan Azure yang diperlukan |

|---|---|

| Masyarakat umum | - *.blob.core.windows.net - *.aadconnecthealth.azure.com - **.servicebus.windows.net - Port: 5671 (Jika 5671 diblokir, agen kembali ke 443, tetapi kami sarankan Anda menggunakan port 5671. Titik akhir ini tidak diperlukan dalam versi terbaru agen.)- *.adhybridhealth.azure.com/- https://management.azure.com - https://policykeyservice.dc.ad.msft.net/ - https://login.windows.net - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Titik akhir ini hanya digunakan untuk tujuan penemuan selama pendaftaran.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.net - https://www.microsoft.com |

| Azure Government | - *.blob.core.usgovcloudapi.net - *.servicebus.usgovcloudapi.net - *.aadconnecthealth.microsoftazure.us - https://management.usgovcloudapi.net - https://policykeyservice.aadcdi.azure.us - https://login.microsoftonline.us - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Titik akhir ini hanya digunakan untuk tujuan penemuan selama pendaftaran.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.us - http://www.microsoft.com - https://www.microsoft.com |

Mengunduh agen

Untuk mengunduh dan menginstal agen Microsoft Entra Koneksi Health:

- Pastikan Anda memenuhi persyaratan untuk menginstal Microsoft Entra Koneksi Health.

- Mulai menggunakan Microsoft Entra Koneksi Health untuk Layanan Federasi Direktori Aktif:

- Mulai menggunakan Microsoft Entra Koneksi Health untuk sinkronisasi:

- Unduh dan instal versi terbaru Microsoft Entra Koneksi. Agen kesehatan untuk sinkronisasi diinstal sebagai bagian dari penginstalan Microsoft Entra Koneksi (versi 1.0.9125.0 atau yang lebih baru).

- Mulai menggunakan Microsoft Entra Koneksi Health untuk Ad Domain Services:

Memasang agen untuk AD FS

Catatan

Server Layanan Federasi Direktori Aktif Anda harus terpisah dari server sinkronisasi Anda. Jangan instal agen Layanan Federasi Direktori Aktif di server sinkronisasi Anda.

Catatan

Agen kesehatan untuk sinkronisasi diinstal sebagai bagian dari penginstalan Microsoft Entra Koneksi (versi 1.0.9125.0 atau yang lebih baru). Jika Anda mencoba menginstal versi agen kesehatan yang lebih lama untuk Layanan Federasi Direktori Aktif di server Microsoft Entra Koneksi, Anda akan mendapatkan kesalahan. Jika Anda perlu menginstal agen kesehatan untuk Layanan Federasi Direktori Aktif pada komputer, Anda harus mengunduh versi terbaru lalu menghapus instalan versi yang diinstal selama penginstalan Microsoft Entra Koneksi.

Sebelum memasang agen, pastikan nama host server AD FS Anda unik dan tidak ada di AD FS.

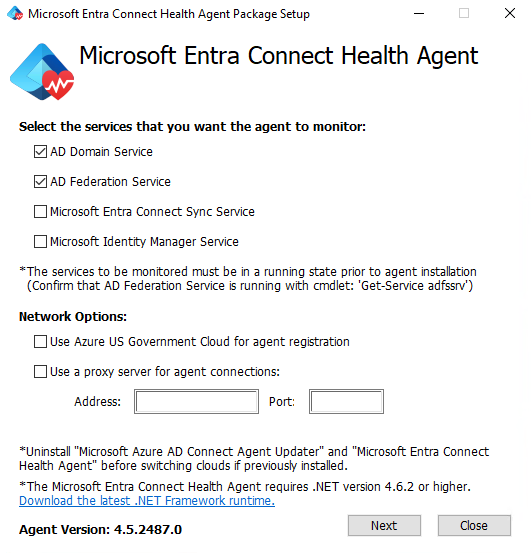

Untuk memulai penginstalan agen, klik dua kali file .exe yang Anda unduh. Dalam dialog pertama, pilih Instal.

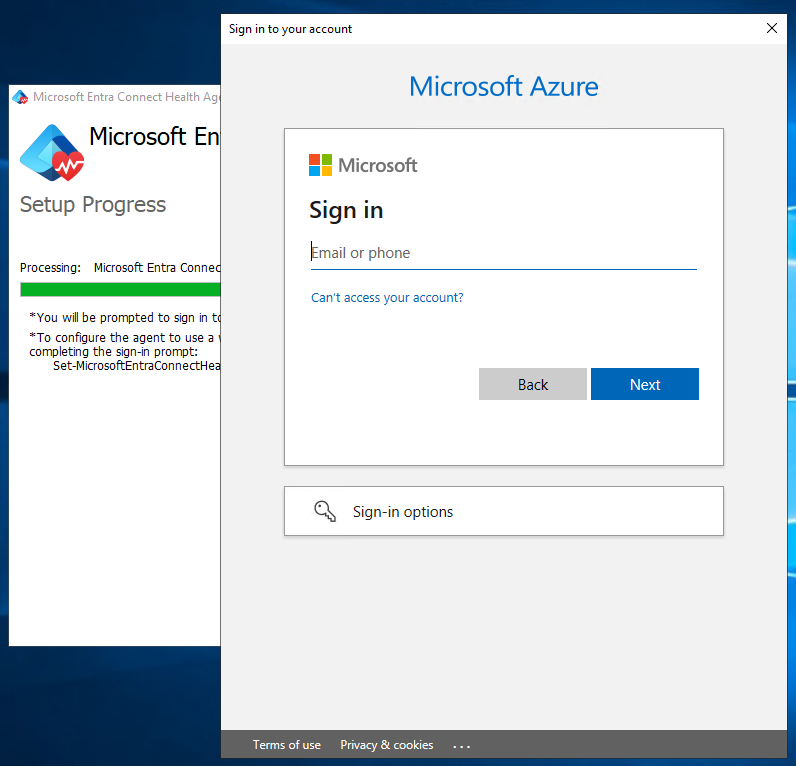

Saat diminta, masuk dengan menggunakan akun Microsoft Entra yang memiliki izin untuk mendaftarkan agen. Secara default, akun Administrator Identitas Hibrid memiliki izin.

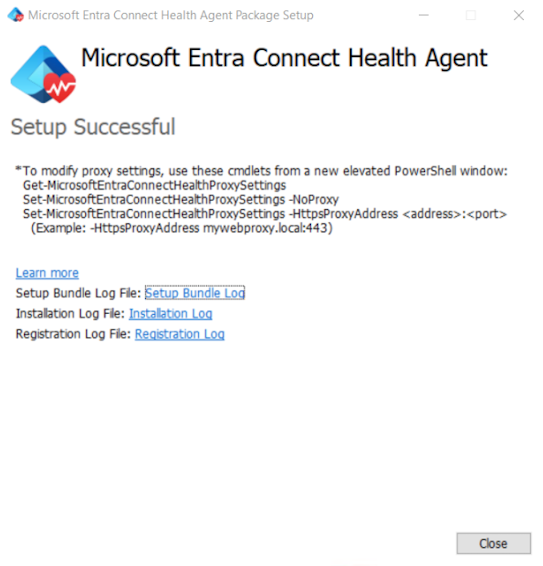

Setelah Anda masuk, proses penginstalan akan selesai dan Anda dapat menutup jendela.

Pada titik ini, layanan agen harus mulai secara otomatis memungkinkan agen mengunggah data yang diperlukan dengan aman ke layanan cloud.

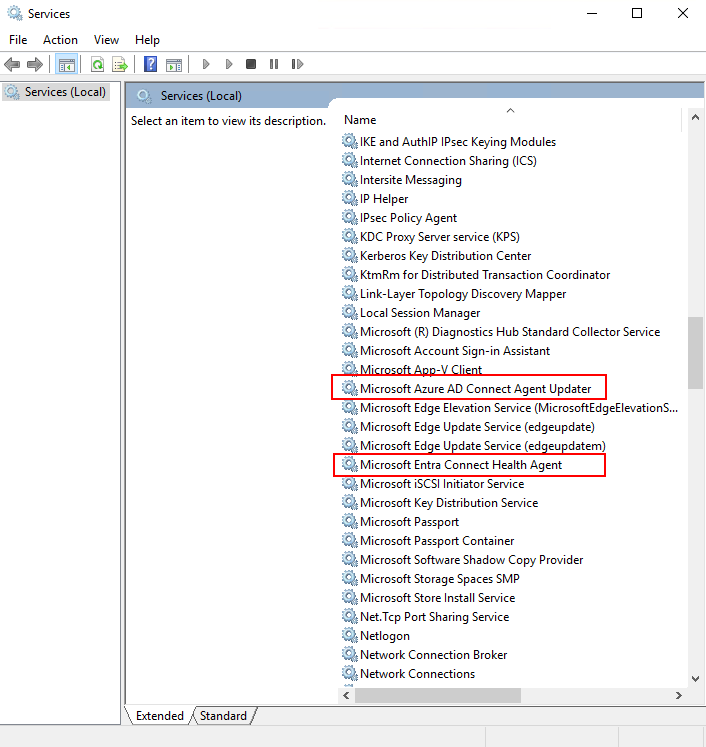

Untuk memverifikasi bahwa agen telah dipasang, cari layanan berikut ini di server. Jika Anda menyelesaikannya, konfigurasi tersebut harus sudah dijalankan. Jika tidak, konfigurasi dihentikan hingga konfigurasi selesai.

- Microsoft Entra Koneksi Agent Updater

- Microsoft Entra Koneksi Health Agent

Aktifkan pengauditan untuk AD FS

Catatan

Bagian ini hanya berlaku untuk server AD FS. Anda tidak perlu menyelesaikan langkah-langkah ini di server Web Proksi Aplikasi.

Fitur Analitik Penggunaan perlu mengumpulkan dan menganalisis data, sehingga agen Microsoft Entra Koneksi Health memerlukan informasi dalam log audit Layanan Federasi Direktori Aktif. Log ini tidak diaktifkan secara default. Gunakan prosedur berikut untuk mengaktifkan pengauditan AD FS dan untuk menemukan log audit AD FS di server AD FS Anda.

Untuk mengaktifkan audit untuk Layanan Federasi Direktori Aktif

Pada layar Mulai, buka Manajer Server, lalu buka Kebijakan Keamanan Lokal. Atau, pada taskbar, buka Manajer Server, lalu pilih Alat/Kebijakan Keamanan Lokal.

Buka folder Pengaturan Keamanan\Kebijakan Lokal\Penugasan Hak Pengguna. Klik ganda Buat audit keamanan.

Pada tab Pengaturan Keamanan Lokal, verifikasi bahwa akun AD FS tercantum. Jika tidak tercantum, pilih Tambahkan Pengguna atau Grup, dan tambahkan akun layanan Layanan Federasi Direktori Aktif ke daftar. Kemudian pilih OK.

Untuk mengaktifkan audit, buka jendela Prompt Perintah sebagai administrator, lalu jalankan perintah berikut:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableTutup Kebijakan Keamanan Lokal.

Penting

Langkah-langkah yang tersisa hanya diperlukan untuk server AD FS utama.

Mengaktifkan properti audit di server LAYANAN Federasi Direktori Aktif

- Buka snap-in Manajemen AD FS. (Di Manajer Server, pilih Alat>Manajemen AD FS.)

- Di panel Tindakan, pilih Edit Properti Layanan Federasi.

- Dalam dialog Properti Layanan Federasi, pilih tab Peristiwa.

- Pilih kotak centang Audit keberhasilan dan Audit kegagalan, lalu pilih OK. Audit keberhasilan dan audit kegagalan harus diaktifkan secara default.

Mengaktifkan properti audit di server Layanan Federasi Direktori Aktif

Penting

Langkah ini hanya diperlukan untuk server LAYANAN Federasi Direktori Aktif utama.

Buka Windows PowerShell, dan jalankan perintah berikut:

Set-AdfsProperties -AuditLevel Verbose

Tingkat audit "dasar" diaktifkan secara default. Untuk mengetahui informasi selengkapnya, lihat Peningkatan audit AD FS di Windows Server 2016.

Memverifikasi pengelogan verbose

Untuk memverifikasi pengelogan verbose diaktifkan, lakukan hal berikut.

Buka Windows PowerShell, dan jalankan perintah berikut:

Get-AdfsPropertiesVerifikasi bahwa Auditlevel diatur ke verbose

Memverifikasi pengaturan audit akun layanan Layanan Federasi Direktori Aktif

- Buka folder Pengaturan Keamanan\Kebijakan Lokal\Penugasan Hak Pengguna. Klik ganda Buat audit keamanan.

- Pada tab Pengaturan Keamanan Lokal, verifikasi bahwa akun layanan Layanan Federasi Direktori Aktif tercantum. Jika tidak tercantum, pilih Tambahkan Pengguna atau Grup, dan tambahkan akun layanan Layanan Federasi Direktori Aktif ke daftar. Kemudian pilih OK.

- Tutup Kebijakan Keamanan Lokal.

Meninjau log audit Layanan Federasi Direktori Aktif

Setelah mengaktifkan log audit Layanan Federasi Direktori Aktif, Anda harus dapat memeriksa log audit Layanan Federasi Direktori Aktif menggunakan Penampil Peristiwa.

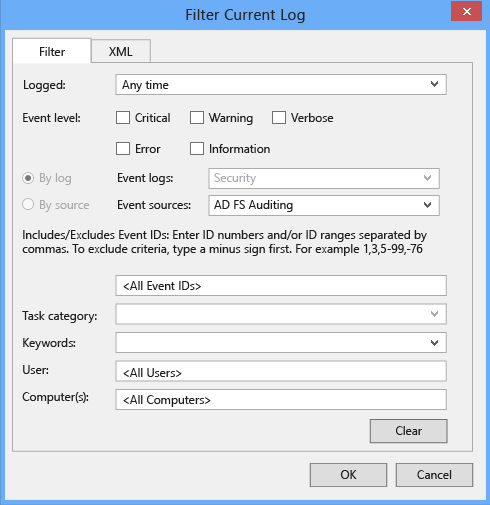

- Buka Pemantau Peristiwa.

- Masuk ke Log Windows, lalu pilih Keamanan.

- Di panel kanan, pilih Filter Log Saat Ini.

- Untuk Sumber kejadian, pilih Pengauditan AD FS.

- Anda bisa mendapatkan daftar lengkap peristiwa Ad FS di sini.

Untuk mengetahui informasi selengkapnya tentang log audit, lihat Pertanyaan operasi.

Peringatan

Kebijakan grup dapat menonaktifkan pengauditan AD FS. Jika audit AD FS dinonaktifkan, analitik penggunaan tentang aktivitas masuk tidak tersedia. Pastikan Anda tidak memiliki kebijakan grup yang menonaktifkan pengauditan AD FS.

Tabel berikut ini menyediakan daftar peristiwa umum yang sesuai dengan peristiwa tingkat audit

Peristiwa tingkat audit dasar

| ID | Nama Acara | Deskripsi Peristiwa |

|---|---|---|

| 1200 | AppTokenSuccessAudit | Layanan Federasi mengeluarkan token yang valid. |

| 1201 | AppTokenFailureAudit | Layanan Federasi gagal mengeluarkan token yang valid. |

| 1202 | FreshCredentialSuccessAudit | Layanan Federasi memvalidasi kredensial baru. |

| 1203 | FreshCredentialFailureAudit | Layanan Federasi gagal memvalidasi kredensial baru. |

Untuk informasi selengkapnya, lihat daftar lengkap peristiwa Layanan Federasi Direktori Aktif di sini.

Peristiwa tingkat audit Verbose

| ID | Nama Acara | Deskripsi Peristiwa |

|---|---|---|

| 299 | TokenIssuanceSuccessAudit | Token berhasil dikeluarkan untuk pihak yang mengandalkan. |

| 403 | RequestReceivedSuccessAudit | Permintaan HTTP diterima. Lihat audit 510 dengan ID Instans yang sama untuk header. |

| 410 | RequestContextHeadersSuccessAudit | Header konteks permintaan berikut ada |

| 411 | SecurityTokenValidationFailureAudit | Validasi token gagal. Lihat pengecualian dalam untuk detail selengkapnya. |

| 412 | AuthenticationSuccessAudit | Token bertipe '%3' untuk pihak yang mengandalkan '%4' berhasil diautentikasi. Lihat audit 501 dengan ID Instans yang sama untuk identitas pemanggil. |

| 500 | IssuedIdentityClaims | Informasi selengkapnya untuk entri peristiwa dengan ID Instans %1. Mungkin ada lebih banyak peristiwa dengan ID Instans yang sama dengan informasi lebih lanjut. |

| 501 | CallerIdentityClaims | Informasi selengkapnya untuk entri peristiwa dengan ID Instans %1. Mungkin ada lebih banyak peristiwa dengan ID Instans yang sama dengan informasi lebih lanjut. |

Untuk informasi selengkapnya, lihat daftar lengkap peristiwa Layanan Federasi Direktori Aktif di sini.

Menguji konektivitas ke layanan Microsoft Entra Koneksi Health

Terkadang, agen Microsoft Entra Koneksi Health kehilangan konektivitas dengan layanan Microsoft Entra Koneksi Health. Penyebab hilangnya konektivitas ini mungkin termasuk masalah jaringan, masalah izin, dan berbagai masalah lainnya.

Jika agen tidak dapat mengirim data ke layanan Microsoft Entra Koneksi Health selama lebih dari dua jam, pemberitahuan berikut muncul di portal: Data Layanan Kesehatan tidak diperbarui.

Anda dapat mengetahui apakah agen Microsoft Entra Koneksi Health yang terpengaruh dapat mengunggah data ke layanan Microsoft Entra Koneksi Health dengan menjalankan perintah PowerShell berikut:

Test-AzureADConnectHealthConnectivity -Role ADFS

Parameter Role saat ini mengambil nilai berikut:

ADFSSyncADDS

Catatan

Untuk menggunakan alat konektivitas, Anda harus mendaftarkan agen terlebih dahulu. Jika Anda tidak dapat menyelesaikan pendaftaran agen, pastikan Anda memenuhi semua persyaratan untuk Microsoft Entra Koneksi Health. Konektivitas diuji secara default selama pendaftaran agen.

Memantau Layanan Federasi Direktori Aktif menggunakan Microsoft Entra Koneksi Health

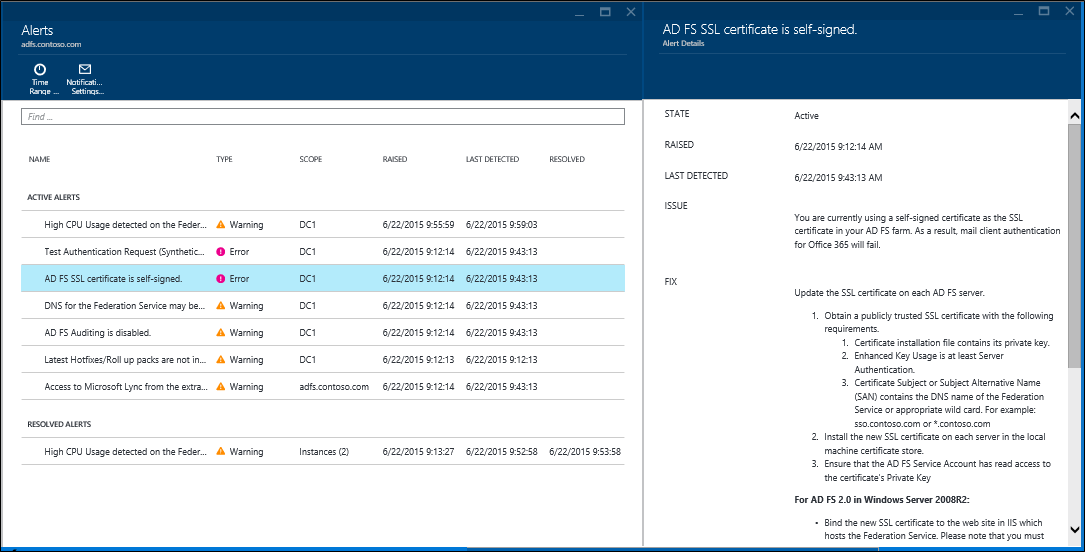

Pemberitahuan untuk AD FS

Bagian Pemberitahuan Microsoft Entra Koneksi Health memberi Anda daftar pemberitahuan aktif. Setiap pemberitahuan mencakup informasi yang relevan, langkah-langkah resolusi, dan tautan ke dokumentasi terkait.

Anda dapat mengklik dua kali pemberitahuan aktif atau teratasi, untuk membuka bilah baru dengan informasi tambahan, langkah-langkah yang dapat Anda ambil untuk mengatasi pemberitahuan, dan tautan ke dokumentasi yang relevan. Anda juga dapat melihat data historis tentang pemberitahuan yang telah diatasi di masa lalu.

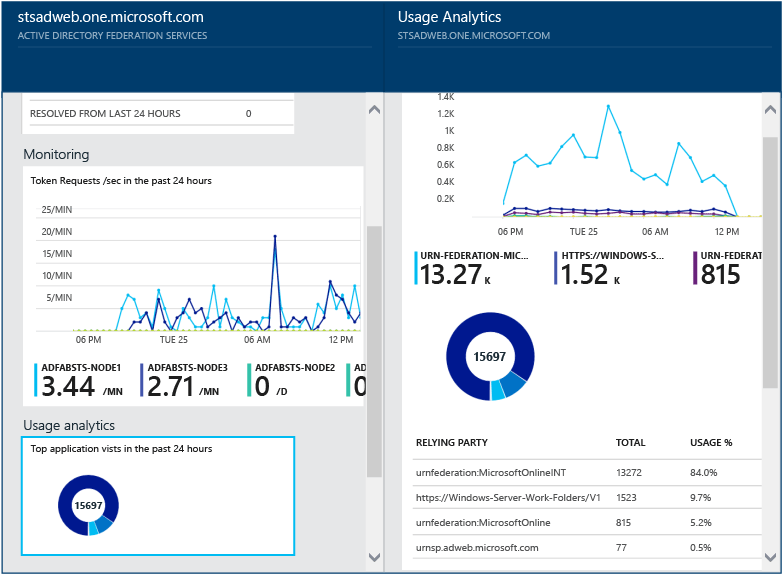

Analitik Penggunaan untuk AD FS

Microsoft Entra Koneksi Health Usage Analytics menganalisis lalu lintas autentikasi server federasi Anda. Anda dapat mengklik ganda kotak analitik penggunaan, untuk membuka bilah analitik penggunaan, yang menunjukkan beberapa metrik dan pengelompokan.

Catatan

Untuk menggunakan Analitik Penggunaan dengan AD FS, Anda harus memastikan bahwa audit AD FS diaktifkan. Untuk informasi selengkapnya, lihat Mengaktifkan Pengauditan untuk Layanan Federasi Direktori Aktif.

Untuk memilih metrik tambahan, tentukan rentang waktu, atau untuk mengubah pengelompokan, klik kanan pada bagan analitik penggunaan dan pilih Edit Bagan. Kemudian Anda dapat menentukan rentang waktu, memilih metrik yang berbeda, dan mengubah pengelompokan. Anda dapat melihat distribusi lalu lintas autentikasi berdasarkan "metrik" yang berbeda dan mengelompokkan setiap metrik menggunakan parameter "kelompok menurut" yang relevan yang dijelaskan di bagian berikut:

Metrik : Total Permintaan - Jumlah total permintaan yang diproses oleh server AD FS.

| Kelompokkan Berdasarkan | Apa artinya pengelompokan dan mengapa itu berguna? |

|---|---|

| Semua | Memperlihatkan jumlah total permintaan yang diproses oleh semua server AD FS. |

| Aplikasi | Kelompokkan total permintaan berdasarkan pihak yang ditargetkan mengandalkan. Pengelompokan ini berguna untuk memahami aplikasi mana yang menerima berapa persen dari total lalu lintas. |

| Server | Grup total permintaan berdasarkan server yang memproses permintaan. Pengelompokan ini berguna untuk memahami distribusi beban dari total lalu lintas. |

| Gabungan Workplace | Kelompokkan total permintaan berdasarkan apakah mereka berasal dari perangkat yang bergabung dengan workplace (diketahui). Pengelompokan ini berguna untuk memahami apakah sumber daya Anda diakses menggunakan perangkat yang tidak diketahui oleh infrastruktur identitas. |

| Metode Autentikasi | Grup total permintaan berdasarkan metode autentikasi yang digunakan untuk autentikasi. Pengelompokan ini berguna untuk memahami metode autentikasi umum yang digunakan untuk autentikasi. Berikut ini adalah kemungkinan metode autentikasi

Jika server federasi menerima permintaan dengan Cookie SSO, permintaan tersebut dihitung sebagai SSO (Single Sign On). Dalam kasus seperti itu, jika cookie valid, pengguna tidak diminta untuk memberikan kredensial dan mendapatkan akses mulus ke aplikasi. Perilaku ini umum jika Anda memiliki beberapa pihak yang mengandalkan yang dilindungi oleh server federasi. |

| Lokasi Jaringan | Grup total permintaan berdasarkan lokasi jaringan pengguna. Ini bisa berupa intranet atau extranet. Pengelompokan ini berguna untuk mengetahui berapa persen lalu lintas yang berasal dari intranet versus extranet. |

Metrik: Total Permintaan Gagal - Jumlah total permintaan gagal yang diproses oleh layanan federasi. (Metrik ini hanya tersedia di AD FS untuk Windows Server 2012 R2)

| Kelompokkan Berdasarkan | Apa artinya pengelompokan dan mengapa itu berguna? |

|---|---|

| Jenis Kesalahan | Memperlihatkan jumlah kesalahan berdasarkan jenis kesalahan yang telah ditentukan sebelumnya. Pengelompokan ini berguna untuk memahami jenis kesalahan umum.

|

| Server | Kelompokkan kesalahan berdasarkan server. Pengelompokan ini berguna untuk memahami distribusi kesalahan di seluruh server. Distribusi yang tidak merata bisa menjadi indikator server dalam keadaan rusak. |

| Lokasi Jaringan | Grup kesalahan berdasarkan lokasi jaringan permintaan (intranet vs extranet). Pengelompokan ini berguna untuk memahami jenis permintaan yang gagal. |

| Aplikasi | Kelompokkan kegagalan berdasarkan aplikasi yang ditargetkan (pihak yang mengandalkan). Pengelompokan ini berguna untuk memahami aplikasi yang ditargetkan mana yang melihat sebagian besar kesalahan. |

Metrik : Jumlah Pengguna - Jumlah rata-rata pengguna unik yang aktif mengautentikasi menggunakan AD FS

| Kelompokkan Berdasarkan | Apa artinya pengelompokan dan mengapa itu berguna? |

|---|---|

| Semua | Metrik ini menyediakan hitungan jumlah rata-rata pengguna yang menggunakan layanan federasi dalam potongan waktu yang dipilih. Pengguna tidak dikelompokkan. Rata-rata tergantung pada potongan waktu yang dipilih. |

| Aplikasi | Grup jumlah rata-rata pengguna berdasarkan aplikasi yang ditargetkan (pihak yang mengandalkan). Pengelompokan ini berguna untuk memahami berapa banyak pengguna yang menggunakan aplikasi mana. |

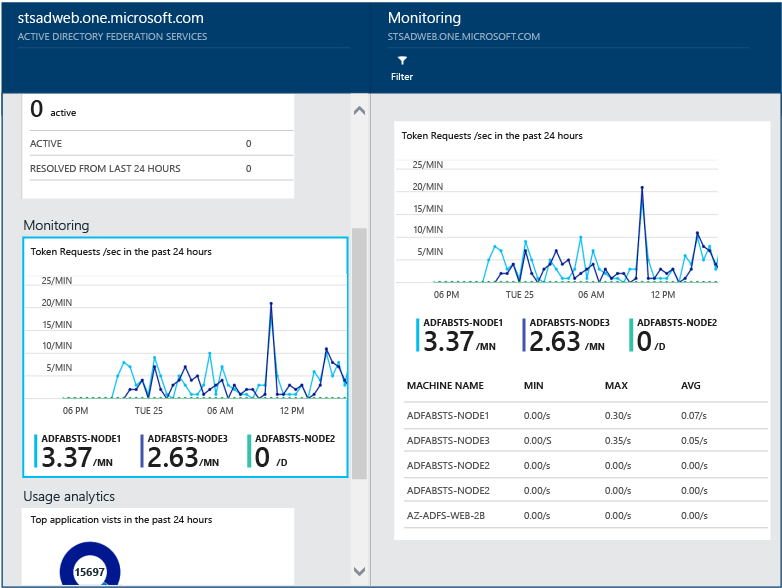

Pemantauan Kinerja untuk AD FS

Pemantauan Performa Microsoft Entra Koneksi Health menyediakan informasi pemantauan tentang metrik. Memilih kotak Pemantauan, membuka bilah baru dengan informasi terperinci tentang metrik.

Dengan memilih opsi Filter di bagian atas blade, Anda dapat memfilter menurut server untuk melihat metrik server individual. Untuk mengubah metrik, klik kanan pada bagan pemantauan di bawah bilah pemantauan dan pilih Edit Bagan (atau pilih tombol Edit Bagan). Dari bilah baru yang terbuka, Anda dapat memilih metrik tambahan dari menu pilihan dan menentukan rentang waktu untuk melihat data kinerja.

50 Pengguna Teratas dengan Login Nama Pengguna/Kata Sandi yang gagal

Salah satu alasan umum untuk permintaan autentikasi yang gagal di server AD FS adalah permintaan dengan kredensial yang tidak valid, yaitu, nama pengguna atau kata sandi yang salah. Biasanya terjadi pada pengguna karena kata sandi yang kompleks, kata sandi yang terlupakan, atau kesalahan ketik.

Tetapi ada alasan lain yang dapat mengakibatkan sejumlah permintaan yang tidak terduga ditangani oleh server AD FS Anda, seperti: Aplikasi yang menyimpan kredensial pengguna dan kredensial kedaluwarsa atau pengguna jahat yang mencoba masuk ke akun dengan serangkaian kata sandi terkenal. Kedua contoh ini adalah alasan valid yang dapat menyebabkan lonjakan permintaan.

Microsoft Entra Koneksi Health untuk ADFS menyediakan laporan tentang 50 Pengguna teratas dengan upaya masuk yang gagal karena nama pengguna atau kata sandi yang tidak valid. Laporan ini dicapai dengan memproses peristiwa audit yang dihasilkan oleh semua server AD FS di farm.

Dalam laporan ini Anda memiliki akses mudah ke informasi berikut:

- Total # permintaan yang gagal dengan nama pengguna/kata sandi yang salah dalam 30 hari terakhir

- Rata-rata # pengguna yang gagal dengan login nama pengguna/kata sandi yang buruk per hari.

Mengklik bagian ini akan membawa Anda ke bilah laporan utama yang memberikan detail tambahan. Pisau ini menyertakan grafik dengan informasi yang sedang tren untuk membantu membangun garis dasar tentang permintaan dengan nama pengguna atau kata sandi yang salah. Selain itu, ia menyediakan daftar 50 pengguna teratas dengan jumlah upaya yang gagal selama seminggu terakhir. Perhatikan 50 pengguna teratas dari minggu lalu dapat membantu mengidentifikasi lonjakan kata sandi yang buruk.

Grafik menyediakan informasi berikut:

- Total # login yang gagal karena nama pengguna/kata sandi yang buruk per hari.

- Total # pengguna unik yang gagal login per hari.

- Alamat IP klien untuk permintaan terakhir

Laporan ini memberikan informasi berikut:

| Item Laporan | Deskripsi |

|---|---|

| Id Pengguna | Memperlihatkan ID pengguna yang digunakan. Nilai ini adalah apa yang diketik pengguna, yang dalam beberapa kasus adalah ID pengguna yang salah yang digunakan. |

| Percobaan yang Gagal | Memperlihatkan total # dari upaya gagal untuk ID pengguna tertentu. Tabel diurutkan dengan jumlah upaya gagal terbanyak dalam urutan menurun. |

| Kegagalan Terakhir | Memperlihatkan stempel waktu ketika kegagalan terakhir terjadi. |

| IP Kegagalan Terakhir | Memperlihatkan alamat IP Klien dari bad request terbaru. Jika Anda melihat lebih dari satu alamat IP dalam nilai ini, itu mungkin termasuk meneruskan IP klien bersama dengan IP permintaan percobaan terakhir pengguna. |

Catatan

Laporan ini diperbarui secara otomatis setelah setiap 12 jam dengan informasi baru yang dikumpulkan dalam waktu tersebut. Akibatnya, upaya login dalam 12 jam terakhir mungkin tidak disertakan dalam laporan.