Topologi untuk Microsoft Entra Connect

Artikel ini menjelaskan berbagai topologi lokal dan Microsoft Entra yang menggunakan Sinkronisasi Microsoft Entra Connect sebagai solusi integrasi utama. Artikel ini menyertakan konfigurasi yang didukung dan tidak didukung.

Berikut legenda untuk gambar dalam artikel:

| Deskripsi | Simbol |

|---|---|

| Forest Active Directory lokal |  |

| Active Directory lokal dengan impor yang difilter |  |

| Server Sinkronisasi Microsoft Entra Connect |  |

| "Mode penahapan" server Microsoft Entra Connect Sync |  |

| GALSync dengan Microsoft Identity Manager (MIM) 2016 |  |

| Server Sinkronisasi Microsoft Entra Connect, terperinci |  |

| Microsoft Entra ID |  |

| Skenario yang tidak didukung |  |

Penting

Microsoft tidak mendukung pengubahan atau pengoperasian Sinkronisasi Microsoft Entra Connect di luar konfigurasi atau tindakan yang didokumentasikan secara resmi. Salah satu konfigurasi atau tindakan ini dapat mengakibatkan status Microsoft Entra Connect Sync yang tidak konsisten atau tidak didukung. Akibatnya, Microsoft tidak dapat memberikan dukungan teknis untuk penyebaran tersebut.

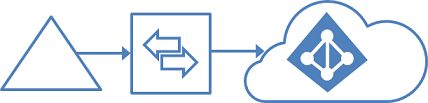

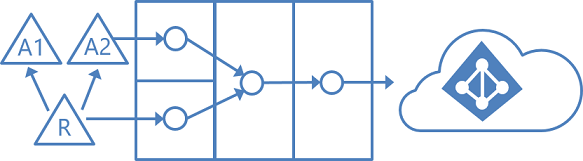

Forest tunggal, penyewa Microsoft Entra tunggal

Topologi yang paling umum adalah satu forest lokal, dengan satu atau beberapa domain, dan satu penyewa Microsoft Entra. Untuk autentikasi Microsoft Entra, sinkronisasi hash kata sandi digunakan. Penginstalan ekspres Microsoft Entra Connect hanya mendukung topologi ini.

Forest tunggal, beberapa server sinkronisasi ke satu penyewa Microsoft Entra

Memiliki beberapa server Sinkronisasi Microsoft Entra Connect yang tersambung ke penyewa Microsoft Entra yang sama tidak didukung, kecuali untuk server penahapan. Hal ini tidak didukung meski server ini dikonfigurasi untuk disinkronkan dengan serangkaian objek yang tidak terjadi secara bersamaan. Anda mungkin telah mempertimbangkan topologi ini jika tidak dapat menjangkau semua domain dalam forest dari satu server, atau jika Anda ingin mendistribusikan muatan di beberapa server. (Tidak ada kesalahan yang terjadi ketika Azure AD Sync Server baru dikonfigurasi untuk forest Microsoft Entra baru dan domain anak terverifikasi baru.)

Beberapa forest, penyewa Microsoft Entra tunggal

Banyak organisasi memiliki lingkungan dengan beberapa forest Direktori Aktif di tempat. Ada beberapa alasan di balik kepemilikan lebih dari satu forest Active Directory lokal. Contoh umumnya adalah desain dengan forest sumber daya akun dan hasil penggabungan atau akuisisi.

Ketika Anda memiliki beberapa forest, semua forest harus dapat dijangkau oleh satu server Sinkronisasi Microsoft Entra Connect. Server ini harus digabungkan dengan domain. Jika perlu menjangkau semua forest, Anda dapat menempatkan server dalam jaringan sekitar (juga dikenal sebagai DMZ, zona demiliterisasi, dan jaringan sekitar).

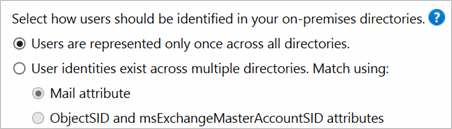

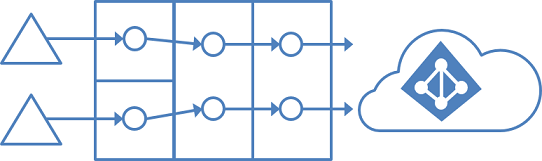

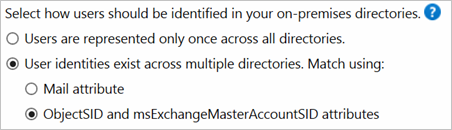

Wizard penginstalan Microsoft Entra Connect menawarkan beberapa opsi untuk mengonsolidasikan pengguna yang diwakili di beberapa forest. Tujuannya adalah bahwa pengguna hanya diwakili sekali di ID Microsoft Entra. Ada beberapa topologi umum yang dapat dikonfigurasi di jalur penginstalan kustom dalam wizard penginstalan. Di halaman Mengidentifikasi pengguna secara unik, pilih opsi terkait yang mewakili topologi Anda. Konsolidasi dikonfigurasi hanya untuk pengguna. Grup duplikat tidak digabungkan dengan konfigurasi default.

Topologi umum dibahas di bagian tentang topologi terpisah, cloud lengkap, dan topologi sumber daya akun.

Konfigurasi default di Sinkronisasi Microsoft Entra Connect mengasumsikan:

- Setiap pengguna hanya memiliki satu akun yang diaktifkan, dan forest tempat akun ini berada digunakan untuk mengautentikasi pengguna. Asumsi ini untuk sinkronisasi hash kata sandi, autentikasi pass-through dan federasi. UserPrincipalName dan sourceAnchor/immutableID berasal dari forest ini.

- Setiap pengguna hanya memiliki satu kotak surat.

- Forest yang meng-hosting kotak surat pengguna memiliki kualitas data terbaik untuk atribut yang terlihat di Exchange Global Address List (GAL). Jika tidak ada kotak surat untuk pengguna, forest apa pun dapat digunakan untuk menyumbangkan nilai atribut ini.

- Jika Anda memiliki kotak surat tertaut, akan ada juga akun dalam forest lainnya yang digunakan untuk proses masuk.

Yang akan terjadi jika lingkungan Anda tidak cocok dengan asumsi tersebut:

- Jika Anda memiliki lebih dari satu akun aktif atau lebih dari satu kotak surat, mesin sinkronisasi akan memilih satu dan mengabaikan yang lain.

- Kotak surat tertaut tanpa akun aktif lain tidak diekspor ke ID Microsoft Entra. Akun pengguna tidak dinyatakan sebagai anggota di grup mana pun. Kotak surat tertaut di DirSync selalu dinyatakan sebagai kotak surat normal. Perubahan ini sebenarnya adalah perilaku yang berbeda untuk mendukung skenario beberapa forest dengan lebih baik.

Anda dapat menemukan detail selengkapnya di Memahami konfigurasi default.

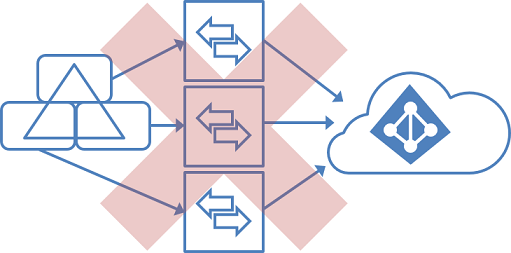

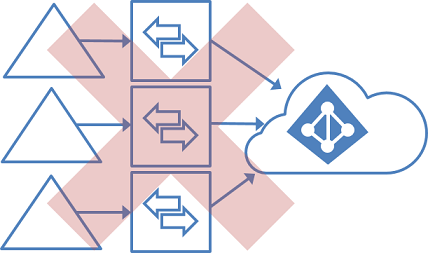

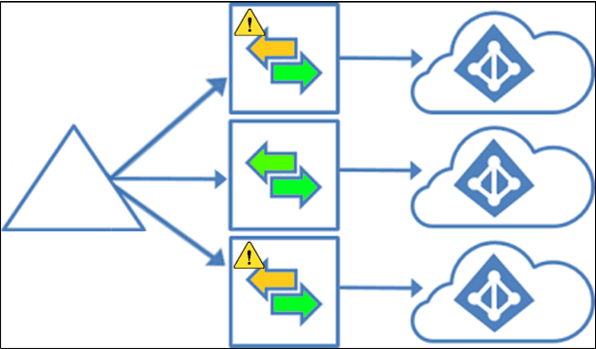

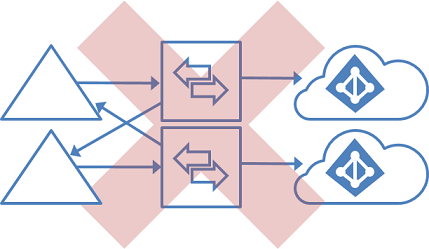

Beberapa forest, beberapa server sinkronisasi ke satu penyewa Microsoft Entra

Memiliki lebih dari satu server Sinkronisasi Microsoft Entra Connect yang tersambung ke satu penyewa Microsoft Entra tidak didukung. Penggunaan server penahapan dikecualikan.

Topologi ini berbeda dari yang di bawah ini karena beberapa server sinkronisasi yang tersambung ke satu penyewa Microsoft Entra tidak didukung. (Meskipun tidak didukung, ini masih berfungsi.)

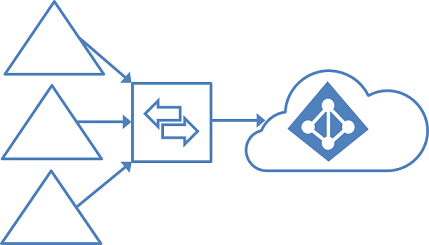

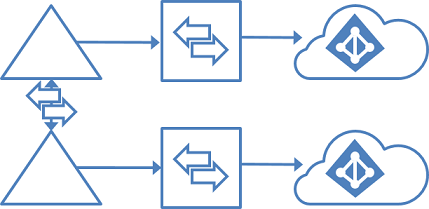

Beberapa forest, satu server sinkronisasi, pengguna hanya dinyatakan dalam satu direktori

Dalam lingkungan ini, semua forest lokal diperlakukan sebagai entitas terpisah. Tidak ada pengguna yang ada di forest lain. Setiap forest memiliki organisasi Exchange-nya sendiri, dan tidak ada GALSync di antara forest. Topologi ini mungkin berupa situasi setelah merger/akuisisi atau dalam organisasi tempat setiap unit bisnis beroperasi secara independen. Forest ini berada di organisasi yang sama di MICROSOFT Entra ID dan muncul dengan GAL terpadu. Dalam gambar sebelumnya, setiap objek di setiap forest diwakili sekali dalam metaverse dan dikumpulkan dalam penyewa Microsoft Entra target.

Beberapa forest: cocok dengan pengguna

Yang umum untuk semua skenario ini adalah bahwa grup distribusi dan keamanan dapat berisi gabungan pengguna, kontak, dan Foreign Security Principal (FSP). FSP digunakan dalam Active Directory Domain Services (AD DS) untuk menyatakan anggota dari forest lain dalam grup keamanan. Semua FSP diselesaikan ke objek nyata di ID Microsoft Entra.

Beberapa forest: cloud lengkap dengan GALSync opsional

Topologi cloud lengkap memungkinkan pengguna dan sumber daya untuk ditempatkan di forest mana pun. Umumnya, ada kepercayaan dua arah di antara forest.

Jika Exchange ada di lebih dari satu forest, mungkin ada solusi GALSync lokal (opsional). Setiap pengguna kemudian dinyatakan sebagai kontak di semua forest lainnya. GALSync umumnya diimplementasikan melalui Microsoft Identity Manager. Microsoft Entra Connect tidak dapat digunakan untuk GALSync lokal.

Dalam skenario ini, objek identitas digabungkan melalui atribut email. Pengguna yang memiliki kotak surat dalam satu forest digabungkan dengan kontak dalam forest lainnya.

Beberapa forest: forest sumber daya akun

Dalam topologi forest sumber daya akun, Anda akan memiliki satu atau beberapa forest akun dengan akun pengguna aktif. Anda juga memiliki satu atau beberapa hutan sumber daya dengan akun yang dinonaktifkan.

Dalam skenario ini, satu (atau beberapa) forest sumber daya mempercayai semua forest akun. Forest sumber daya biasanya memiliki skema Active Directory yang diperluas dengan Exchange dan Lync. Semua layanan Exchange dan Lync, bersama dengan layanan bersama lainnya, ditempatkan di forest ini. Pengguna memiliki akun pengguna yang dinonaktifkan di forest ini, dan kotak surat ditautkan ke forest akun.

Pertimbangan Microsoft 365 dan topologi

Beberapa beban kerja Microsoft 365 memiliki batasan tertentu di topologi yang didukung:

| Beban kerja | Batasan |

|---|---|

| Exchange Online | Untuk informasi selengkapnya tentang topologi hibrid yang didukung oleh Exchange Online, lihat Penyebaran hibrid dengan beberapa forest Direktori Aktif. |

| Skype for Business | Saat Anda menggunakan beberapa forest lokal, hanya topologi forest sumber daya akun yang didukung. Untuk informasi selengkapnya, lihat Persyaratan lingkungan untuk Skype for Business Server 2015. |

Jika berupa organisasi yang lebih besar, Anda harus mempertimbangkan untuk menggunakan fitur Microsoft 365 PreferredDataLocation. Hal ini memungkinkan Anda menentukan wilayah pusat data mana tempat sumber daya pengguna berada.

Server penahapan

Microsoft Entra Connect mendukung penginstalan server kedua dalam mode penahapan. Server dalam mode ini membaca data dari semua direktori yang terhubung, tetapi tidak menulis apa pun ke direktori yang terhubung. Ini menggunakan siklus sinkronisasi normal, sehingga memiliki salinan data identitas yang terbaru.

Jika server utama gagal, Anda dapat mengalami failover server penahapan. Anda melakukan ini di wizard Microsoft Entra Connect. Server kedua ini dapat ditemukan di pusat data yang berbeda karena tidak ada infrastruktur yang dibagikan dengan server utama. Anda harus menyalin setiap perubahan konfigurasi secara manual yang dilakukan di server utama ke server kedua.

Anda dapat menggunakan server penahapan untuk menguji konfigurasi kustom baru dan efek yang ada pada data Anda. Anda dapat meninjau perubahan dan menyesuaikan konfigurasi. Jika sudah siap dengan konfigurasi baru, Anda dapat membuat server penahapan, server aktif, dan mengatur server aktif lama ke mode penahapan.

Anda juga dapat menggunakan metode ini untuk mengganti server sinkronisasi aktif. Siapkan server baru dan atur ke mode penahapan. Pastikan server dalam keadaan baik, nonaktifkan mode penahapan (membuatnya aktif), dan matikan server yang saat ini aktif.

Anda dapat memiliki lebih dari satu server penahapan jika ingin memiliki beberapa cadangan di pusat data yang berbeda.

Beberapa penyewa Microsoft Entra

Sebaiknya memiliki satu penyewa di ID Microsoft Entra untuk organisasi. Sebelum Anda berencana menggunakan beberapa penyewa Microsoft Entra, lihat artikel Manajemen unit administratif di ID Microsoft Entra. Ini mencakup skenario umum saat Anda dapat menggunakan satu penyewa.

Menyinkronkan objek AD ke beberapa penyewa Microsoft Entra

Topologi ini menerapkan kasus penggunaan berikut:

- Microsoft Entra Connect dapat menyinkronkan pengguna, grup, dan kontak dari satu Direktori Aktif ke beberapa penyewa Microsoft Entra. Penyewa ini dapat berada di lingkungan Azure yang berbeda, seperti Microsoft Azure yang dioperasikan oleh lingkungan 21Vianet atau lingkungan Azure Government, tetapi mereka juga dapat berada di lingkungan Azure yang sama, seperti dua penyewa yang keduanya berada di Azure Commercial. Untuk informasi selengkapnya tentang opsi, lihat Merencanakan identitas untuk aplikasi Azure Government.

- Jangkar Sumber yang sama dapat digunakan untuk satu objek di penyewa terpisah (tetapi tidak untuk beberapa objek dalam penyewa yang sama). (Domain terverifikasi tidak boleh sama di dua penyewa. Detail lebih lanjut diperlukan untuk mengaktifkan objek yang sama agar memiliki dua UPN.)

- Anda harus menyebarkan server Microsoft Entra Connect untuk setiap penyewa Microsoft Entra yang ingin Anda sinkronkan - satu server Microsoft Entra Connect tidak dapat disinkronkan ke lebih dari satu penyewa Microsoft Entra.

- Tindakan ini didukung untuk memiliki cakupan sinkronisasi yang berbeda dan aturan sinkronisasi yang berbeda untuk penyewa yang berbeda.

- Hanya satu sinkronisasi penyewa Microsoft Entra yang dapat dikonfigurasi untuk menulis kembali ke Direktori Aktif untuk objek yang sama. Ini termasuk perangkat dan tulis balik grup serta konfigurasi Exchange Hybrid - fitur ini hanya dapat dikonfigurasi dalam satu penyewa. Satu-satunya pengecualian di sini adalah Kata Sandi Tulis Balik - lihat di bawah ini.

- Ini didukung untuk mengonfigurasi Sinkronisasi Hash Kata Sandi dari Direktori Aktif ke beberapa penyewa Microsoft Entra untuk objek pengguna yang sama. Jika Kata Sandi Hash Sync diaktifkan untuk penyewa, maka Kata Sandi Tulis Balik dapat diaktifkan juga, dan ini dapat dilakukan pada beberapa penyewa: jika kata sandi diubah pada satu penyewa, maka kata sandi tulis balik akan memperbaruinya di Active Directory Domain Services, dan Kata Sandi Hash Sync akan memperbarui kata sandi di penyewa lain.

- Tidak didukung untuk menambahkan dan memverifikasi nama domain kustom yang sama di lebih dari satu penyewa Microsoft Entra, bahkan jika penyewa ini berada di lingkungan Azure yang berbeda.

- Ini tidak didukung untuk mengonfigurasi pengalaman hibrid yang menggunakan konfigurasi tingkat forest di AD, seperti Seamless SSO dan Microsoft Entra hybrid join (pendekatan yang tidak ditargetkan), dengan lebih dari satu penyewa. Melakukan hal itu akan mengganti konfigurasi penyewa lain, membuatnya tidak lagi dapat digunakan. Anda dapat menemukan informasi tambahan dalam Merencanakan penyebaran gabungan hibrid Microsoft Entra Anda.

- Anda dapat menyinkronkan objek perangkat ke lebih dari satu penyewa tetapi perangkat dapat menjadi gabungan hibrid Microsoft Entra hanya ke satu penyewa.

- Setiap instans Microsoft Entra Connect harus berjalan pada komputer yang bergabung dengan domain.

Catatan

Global Address List Synchronization (GalSync) tidak dilakukan secara otomatis dalam topologi ini dan mewajibkan implementasi MIM kustom tambahan untuk memastikan bahwa setiap penyewa memiliki Daftar Alamat Global (GAL) dalam Exchange Online dan Skype for Business Online.

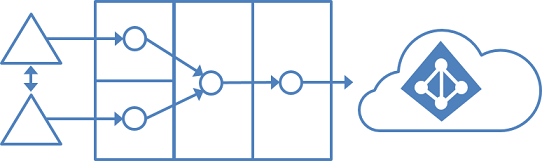

GALSync dengan menggunakan write-back

GALSync dengan server sinkronisasi lokal

Anda dapat menggunakan Microsoft Identity Manager lokal untuk menyinkronkan pengguna (melalui GALSync) antara dua organisasi Exchange. Pengguna dalam satu organisasi muncul sebagai kontak/pengguna asing di organisasi lain. Instans Active Directory lokal yang berbeda ini kemudian dapat disinkronkan dengan penyewa Microsoft Entra mereka sendiri.

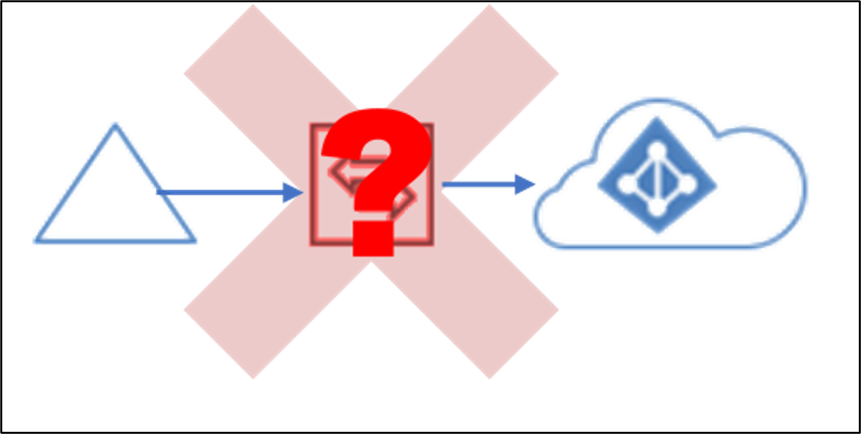

Menggunakan klien yang tidak sah untuk mengakses backend Microsoft Entra Connect

Server Microsoft Entra Connect berkomunikasi dengan MICROSOFT Entra ID melalui backend Microsoft Entra Connect. Satu-satunya perangkat lunak yang dapat digunakan untuk berkomunikasi dengan backend ini adalah Microsoft Entra Connect. Tidak didukung untuk berkomunikasi dengan backend Microsoft Entra Connect menggunakan perangkat lunak atau metode lain.

Langkah berikutnya

Untuk mempelajari cara menginstal Microsoft Entra Connect untuk skenario ini, lihat Penginstalan kustom Microsoft Entra Connect.

Pelajari selengkapnya tentang konfigurasi Sinkronisasi Microsoft Entra Connect.

Pelajari selengkapnya tentang mengintegrasikan identitas lokal Anda dengan ID Microsoft Entra.