Opsi masuk pengguna Microsoft Entra Koneksi

Microsoft Entra Koneksi memungkinkan pengguna Anda untuk masuk ke sumber daya cloud dan lokal dengan menggunakan kata sandi yang sama. Artikel ini menjelaskan konsep utama untuk setiap model identitas untuk membantu Anda memilih identitas yang ingin Anda gunakan untuk masuk ke ID Microsoft Entra.

Jika Anda sudah terbiasa dengan model identitas Microsoft Entra dan ingin mempelajari selengkapnya tentang metode tertentu, lihat tautan yang sesuai:

- Sinkronisasi hash kata sandi dengan Seamless Single Sign-on (SSO)

- Autentikasi pass-through dengan Seamless Single Sign-on (SSO)

- SSO Federasi (Active Directory Federation Services (AD FS))

- Federasi dengan PingFederate

Catatan

Penting untuk diingat bahwa dengan mengonfigurasi federasi untuk ID Microsoft Entra, Anda membangun kepercayaan antara penyewa Microsoft Entra dan domain federasi Anda. Dengan kepercayaan ini, pengguna domain federasi akan memiliki akses ke sumber daya cloud Microsoft Entra dalam penyewa.

Memilih metode masuk pengguna untuk organisasi Anda

Keputusan pertama untuk menerapkan Microsoft Entra Koneksi adalah memilih metode autentikasi mana yang akan digunakan pengguna Anda untuk masuk. Pastikan Anda memilih metode yang tepat yang memenuhi persyaratan keamanan dan lanjutan organisasi Anda. Autentikasi sangat penting karena akan memvalidasi identitas pengguna untuk mengakses aplikasi dan data di cloud. Untuk memilih metode autentikasi, Anda perlu mempertimbangkan waktu, infrastruktur yang ada, kompleksitas, dan biaya penerapan pilihan Anda. Faktor-faktor ini berbeda untuk setiap organisasi dan mungkin berubah dari waktu ke waktu.

MICROSOFT Entra ID mendukung metode autentikasi berikut:

- Autentikasi Cloud - Saat Anda memilih metode autentikasi ini, MICROSOFT Entra ID menangani proses autentikasi untuk masuk pengguna. Dengan autentikasi cloud, Anda dapat memilih dari dua opsi:

- Sinkronisasi hash kata sandi (PHS) - Sinkronisasi Hash Kata Sandi memungkinkan pengguna untuk menggunakan nama pengguna dan kata sandi yang sama dengan yang mereka gunakan di tempat tanpa harus menyebarkan infrastruktur tambahan selain Microsoft Entra Koneksi.

- Autentikasi pass-through (PTA) - Opsi ini mirip dengan sinkronisasi hash kata sandi, tetapi menyediakan validasi kata sandi sederhana menggunakan agen perangkat lunak lokal untuk organisasi dengan kebijakan keamanan dan kepatuhan yang kuat.

- Autentikasi gabungan - Ketika Anda memilih metode autentikasi ini, MICROSOFT Entra ID akan menyerahkan proses autentikasi ke sistem autentikasi tepercaya terpisah, seperti Layanan Federasi Direktori Aktif atau sistem federasi pihak ketiga, untuk memvalidasi masuk pengguna.

Untuk sebagian besar organisasi yang hanya ingin mengaktifkan masuk pengguna ke Microsoft 365, aplikasi SaaS, dan sumber daya berbasis ID Microsoft Entra lainnya, kami merekomendasikan opsi sinkronisasi hash kata sandi default.

Untuk informasi terperinci tentang memilih metode autentikasi, lihat Memilih metode autentikasi yang tepat untuk solusi identitas hibrid Microsoft Entra Anda

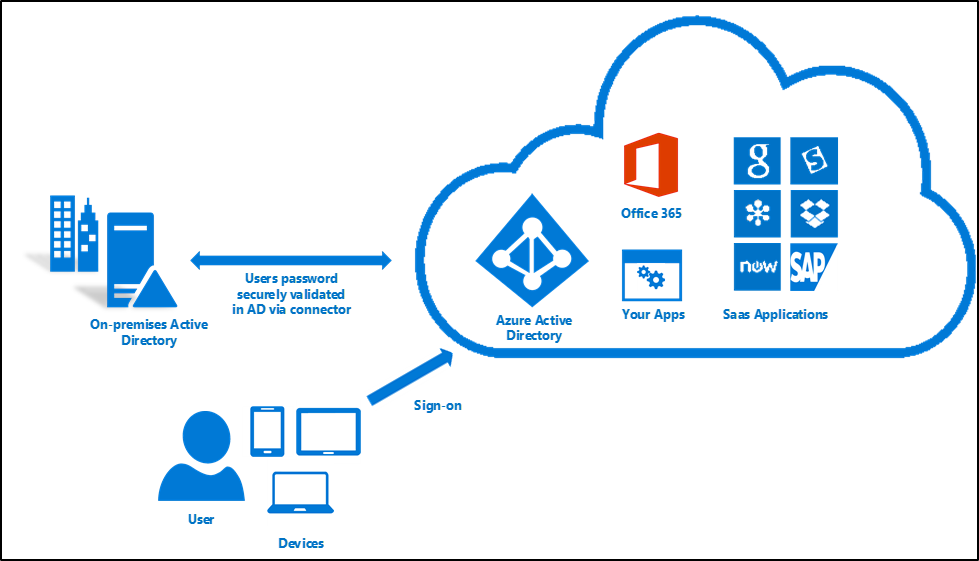

Sinkronisasi hash kata sandi

Dengan sinkronisasi hash kata sandi, hash kata sandi pengguna disinkronkan dari Active Directory lokal ke ID Microsoft Entra. Ketika kata sandi diubah atau direset lokal, hash kata sandi baru segera disinkronkan ke ID Microsoft Entra sehingga pengguna Anda selalu dapat menggunakan kata sandi yang sama untuk sumber daya cloud dan sumber daya lokal. Kata sandi tidak pernah dikirim ke ID Microsoft Entra atau disimpan dalam ID Microsoft Entra dalam teks yang jelas. Anda dapat menggunakan sinkronisasi hash kata sandi bersama dengan tulis balik kata sandi untuk mengaktifkan pengaturan ulang kata sandi mandiri di ID Microsoft Entra.

Selain itu, Anda dapat mengaktifkan Seamless SSO untuk pengguna di komputer dengan domain gabungan yang ada di jaringan perusahaan. Dengan masuk tunggal, pengguna yang diaktifkan hanya perlu memasukkan nama pengguna untuk membantu mereka mengakses sumber daya cloud dengan aman.

Untuk informasi selengkapnya, lihat artikel Sinkronisasi hash kata sandi.

Autentikasi pass-through

Dengan autentikasi pass-through, kata sandi pengguna divalidasi terhadap pengontrol Active Directory lokal. Kata sandi tidak perlu ada di ID Microsoft Entra dalam bentuk apa pun. Hal ini memungkinkan kebijakan lokal, seperti pembatasan jam masuk, dievaluasi selama autentikasi ke layanan cloud.

Autentikasi pass-through menggunakan agen sederhana pada komputer dengan domain gabungan Windows Server 2012 R2 di lingkungan lokal. Agen ini mendengarkan permintaan validasi kata sandi. Agen tidak memerlukan port masuk untuk dibuka ke internet.

Selain itu, Anda juga dapat mengaktifkan masuk tunggal untuk pengguna pada komputer dengan domain gabungan yang ada di jaringan perusahaan. Dengan masuk tunggal, pengguna yang diaktifkan hanya perlu memasukkan nama pengguna untuk membantu mereka mengakses sumber daya cloud dengan aman.

Untuk informasi selengkapnya, lihat:

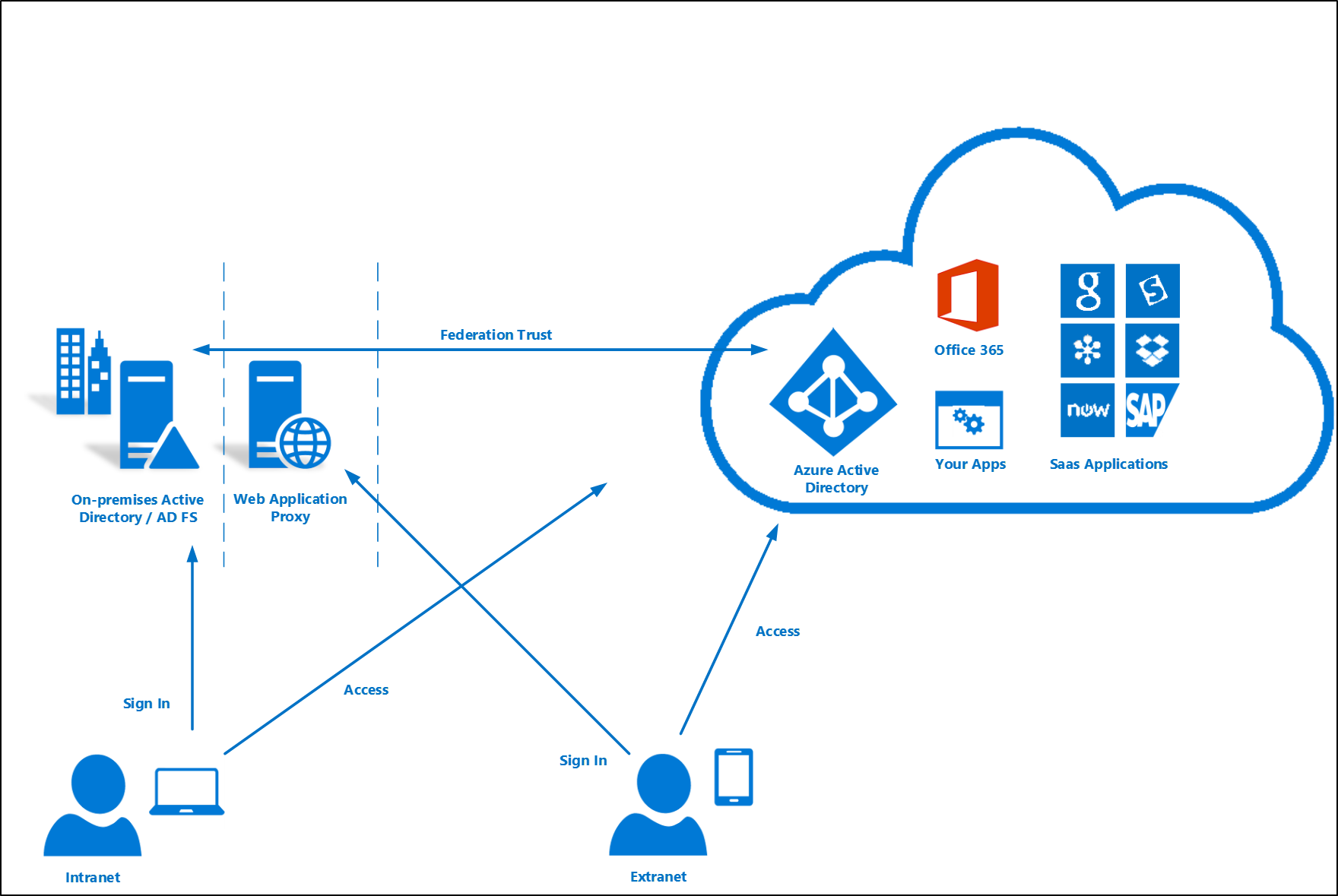

Federasi yang menggunakan farm baru atau yang sudah ada dengan AD FS di Windows Server 2012 R2

Dengan masuk federasi, pengguna Anda dapat masuk ke layanan berbasis ID Microsoft Entra dengan kata sandi lokal mereka. Sekalipun berada di jaringan perusahaan, mereka bahkan tidak perlu memasukkan kata sandi mereka. Dengan menggunakan opsi federasi dengan AD FS, Anda dapat menerapkan layanan baru atau yang sudah ada dengan AD FS di Windows Server 2012 R2. Jika Anda memilih untuk menentukan farm yang sudah ada, Microsoft Entra Koneksi mengonfigurasi kepercayaan antara farm Anda dan ID Microsoft Entra sehingga pengguna Anda dapat masuk.

Menerapkan federasi dengan AD FS di Windows Server 2012 R2

Jika menggunakan farm baru, Anda memerlukan:

- Windows Server 2012 R2 untuk server federasi.

- Windows Server 2012 R2 untuk server Web Application Proxy.

- File .pfx dengan satu sertifikat TLS/SSL untuk nama layanan federasi yang dimaksud. Misalnya: fs.contoso.com.

Jika menggunakan farm baru atau menggunakan farm yang sudah ada, Anda memerlukan:

- Kredensial administrator lokal pada server federasi Anda.

- Kredensial administrator lokal pada server grup kerja mana pun (bukan domain gabungan) yang dimaksud untuk menerapkan peran Web Application Proxy.

- Komputer tempat Anda menjalankan wizard ini dapat tersambung ke komputer lain yang ingin Anda pasang AD FS atau Web Application Proxy menggunakan Windows Remote Management.

Untuk informasi selengkapnya, lihat Mengonfigurasi SSO dengan AD FS.

Federasi dengan PingFederate

Dengan masuk federasi, pengguna Anda dapat masuk ke layanan berbasis ID Microsoft Entra dengan kata sandi lokal mereka. Sekalipun berada di jaringan perusahaan, mereka bahkan tidak perlu memasukkan kata sandi mereka.

Untuk informasi selengkapnya tentang mengonfigurasi PingFederate untuk digunakan dengan MICROSOFT Entra ID, lihat Integrasi PingFederate dengan MICROSOFT Entra ID dan Microsoft 365.

Untuk informasi tentang menyiapkan Microsoft Entra Koneksi menggunakan PingFederate, lihat Penginstalan kustom Microsoft Entra Koneksi

Masuk menggunakan versi AD FS yang lebih lama atau solusi pihak ketiga

Jika Anda telah mengonfigurasi masuk cloud dengan menggunakan versi AD FS yang lebih lama (seperti Layanan Federasi Direktori Aktif 2.0) atau penyedia federasi pihak ketiga, Anda dapat memilih untuk melewati konfigurasi masuk pengguna melalui Microsoft Entra Koneksi. Ini akan memungkinkan Anda untuk mendapatkan sinkronisasi terbaru dan kemampuan lain microsoft Entra Koneksi saat masih menggunakan solusi yang ada untuk masuk.

Untuk informasi selengkapnya, lihat daftar kompatibilitas federasi pihak ketiga Microsoft Entra.

Masuk pengguna dan nama prinsipal pengguna

Memahami nama prinsipal pengguna

Di Active Directory, sufiks nama prinsipal pengguna (UPN) default adalah nama DNS domain tempat Anda membuat akun pengguna. Di kebanyakan kasus, ini adalah nama domain yang Anda daftarkan sebagai domain perusahaan di internet. Namun, Anda dapat menambahkan lebih banyak sufiks UPN menggunakan Domain dan Kepercayaan Active Directory.

UPN pengguna memiliki format username@domain. Misalnya, untuk domain Active Directory bernama "contoso.com", pengguna bernama John mungkin memiliki UPN "john@contoso.com". UPN pengguna didasarkan pada RFC 822. Meskipun UPN dan email memiliki format yang sama, nilai UPN untuk pengguna mungkin atau mungkin tidak sama dengan alamat email pengguna.

Nama prinsipal pengguna di ID Microsoft Entra

Wizard Microsoft Entra Koneksi menggunakan atribut userPrincipalName atau memungkinkan Anda menentukan atribut (dalam penginstalan kustom) yang akan digunakan dari lokal sebagai nama utama pengguna di ID Microsoft Entra. Ini adalah nilai yang digunakan untuk masuk ke MICROSOFT Entra ID. Jika nilai atribut userPrincipalName tidak sesuai dengan domain terverifikasi di ID Microsoft Entra, MAKA ID Microsoft Entra menggantinya dengan nilai .onmicrosoft.com default.

Setiap direktori di MICROSOFT Entra ID dilengkapi dengan nama domain bawaan, dengan format contoso.onmicrosoft.com, yang memungkinkan Anda mulai menggunakan Azure atau layanan Microsoft lainnya. Anda dapat meningkatkan dan menyederhanakan pengalaman masuk menggunakan domain kustom. Untuk informasi tentang nama domain kustom di ID Microsoft Entra dan cara memverifikasi domain, lihat Menambahkan nama domain kustom Anda ke ID Microsoft Entra.

Konfigurasi masuk Microsoft Entra

Konfigurasi masuk Microsoft Entra dengan Microsoft Entra Koneksi

Pengalaman masuk Microsoft Entra bergantung pada apakah ID Microsoft Entra dapat cocok dengan akhiran nama utama pengguna yang sedang disinkronkan ke salah satu domain kustom yang diverifikasi di direktori Microsoft Entra. Microsoft Entra Koneksi menyediakan bantuan saat Anda mengonfigurasi pengaturan masuk Microsoft Entra, sehingga pengalaman masuk pengguna di cloud mirip dengan pengalaman lokal.

Microsoft Entra Koneksi mencantumkan akhiran UPN yang ditentukan untuk domain dan mencoba mencocokkannya dengan domain kustom di ID Microsoft Entra. Lalu, ini membantu Anda dengan tindakan yang sesuai yang perlu diambil. Halaman masuk Microsoft Entra mencantumkan akhiran UPN yang ditentukan untuk Active Directory lokal dan menampilkan status yang sesuai terhadap setiap akhiran. Nilai status dapat berupa satu dari hal berikut:

| Provinsi | Deskripsi | Tindakan diperlukan |

|---|---|---|

| Diverifikasi | Microsoft Entra Koneksi menemukan domain terverifikasi yang cocok di ID Microsoft Entra. Semua pengguna untuk domain ini dapat masuk menggunakan kredensial lokal mereka. | Tidak ada tindakan yang diperlukan. |

| Tidak terverifikasi | Microsoft Entra Koneksi menemukan domain kustom yang cocok di ID Microsoft Entra, tetapi tidak diverifikasi. Sufiks UPN pengguna domain ini akan diubah ke sufiks .onmicrosoft.com default setelah sinkronisasi jika domain tidak diverifikasi. | Verifikasi domain kustom di ID Microsoft Entra. |

| Tidak ditambahkan | Microsoft Entra Koneksi tidak menemukan domain kustom yang sesuai dengan akhiran UPN. Sufiks UPN pengguna domain ini akan diubah ke sufiks .onmicrosoft.com default jika domain tidak ditambahkan dan diverifikasi di Azure. | Menambahkan dan memverifikasi domain kustom yang sesuai dengan sufiks UPN. |

Halaman masuk Microsoft Entra mencantumkan akhiran UPN yang ditentukan untuk Active Directory lokal dan domain kustom terkait di ID Microsoft Entra dengan status verifikasi saat ini. Dalam penginstalan kustom, Anda sekarang dapat memilih atribut untuk nama prinsipal pengguna di halaman masuk Microsoft Entra.

Anda dapat mengklik tombol refresh untuk mengambil kembali status terbaru domain kustom dari ID Microsoft Entra.

Memilih atribut untuk nama prinsipal pengguna di ID Microsoft Entra

Atribut userPrincipalName adalah atribut yang digunakan pengguna saat mereka masuk ke MICROSOFT Entra ID dan Microsoft 365. Anda harus memverifikasi domain (juga dikenal sebagai akhiran UPN) yang digunakan dalam ID Microsoft Entra sebelum pengguna disinkronkan.

Anda sebaiknya menyimpan atribut default userPrincipalName. Jika atribut ini tidak dapat diubah dan tidak dapat diverifikasi, maka anda dapat memilih atribut lain (email, misalnya) sebagai atribut yang memegang ID masuk. Ini dikenal sebagai ID Alternatif. Nilai atribut ID Alternatif harus mengikuti standar RFC 822. Anda dapat menggunakan ID Alternatif dengan SSO kata sandi dan SSO federasi sebagai solusi masuk.

Catatan

Menggunakan ID alternatif tidak kompatibel dengan semua beban kerja Microsoft 365. Untuk informasi selengkapnya, lihat Mengonfigurasi ID Login Alternatif.

Status domain kustom yang berbeda dan efeknya pada pengalaman masuk Azure

Sangat penting untuk memahami hubungan antara status domain kustom di direktori Microsoft Entra Anda dan akhiran UPN yang ditentukan secara lokal. Mari kita membahas berbagai kemungkinan pengalaman masuk Azure saat Anda menyiapkan sinkronisasi dengan menggunakan Microsoft Entra Koneksi.

Untuk informasi berikut, mari kita asumsikan bahwa kita mengkhawatirkan sufiks UPN contoso.com yang digunakan dalam direktori lokal sebagai bagian dari UPN--misalnya user@contoso.com.

Pengaturan Ekspres/Sinkronisasi hash kata sandi

| Provinsi | Efek pada pengalaman masuk Azure pengguna |

|---|---|

| Tidak ditambahkan | Dalam hal ini, tidak ada domain kustom untuk contoso.com yang ditambahkan di direktori Microsoft Entra. Pengguna yang memiliki UPN lokal dengan sufiks @contoso.com tidak akan dapat menggunakan UPN lokal mereka untuk masuk ke Azure. Mereka sebaliknya harus menggunakan UPN baru yang disediakan oleh MICROSOFT Entra ID dengan menambahkan akhiran untuk direktori Microsoft Entra default. Misalnya, jika Anda menyinkronkan pengguna ke direktori Microsoft Entra azurecontoso.onmicrosoft.com, maka pengguna user@contoso.com lokal akan diberi UPN user@azurecontoso.onmicrosoft.com. |

| Tidak terverifikasi | Dalam hal ini, kami memiliki domain kustom contoso.com yang ditambahkan di direktori Microsoft Entra. Namun, itu belum diverifikasi. Jika Anda melanjutkan sinkronisasi pengguna tanpa memverifikasi domain, maka pengguna akan diberi UPN baru oleh ID Microsoft Entra, sama seperti dalam skenario "Tidak ditambahkan". |

| Diverifikasi | Dalam hal ini, kami memiliki domain kustom contoso.com yang sudah ditambahkan dan diverifikasi di ID Microsoft Entra untuk akhiran UPN. Pengguna akan dapat menggunakan nama prinsipal pengguna lokal mereka, misalnya user@contoso.com, untuk masuk ke Azure setelah mereka disinkronkan ke ID Microsoft Entra. |

Federasi AD FS

Anda tidak dapat membuat federasi dengan domain .onmicrosoft.com default di ID Microsoft Entra atau domain kustom yang belum diverifikasi di ID Microsoft Entra. Saat Anda menjalankan wizard Microsoft Entra Koneksi, jika Anda memilih domain yang belum diverifikasi untuk membuat federasi, maka Microsoft Entra Koneksi meminta Anda dengan catatan yang diperlukan untuk dibuat di mana DNS Anda dihosting untuk domain tersebut. Untuk informasi selengkapnya, lihat Memverifikasi domain Microsoft Entra yang dipilih untuk federasi.

Jika Anda memilih opsi masuk pengguna Federasi dengan Layanan Federasi Direktori Aktif, maka Anda harus memiliki domain kustom untuk terus membuat federasi di ID Microsoft Entra. Untuk diskusi kami, ini berarti bahwa kami harus menambahkan domain kustom contoso.com di direktori Microsoft Entra.

| Provinsi | Efek pada pengalaman masuk Azure pengguna |

|---|---|

| Tidak ditambahkan | Dalam hal ini, Microsoft Entra Koneksi tidak menemukan domain kustom yang cocok untuk akhiran UPN contoso.com di direktori Microsoft Entra. Anda perlu menambahkan domain kustom contoso.com jika Anda memerlukan pengguna untuk masuk menggunakan AD FS dengan UPN lokal mereka (seperti user@contoso.com). |

| Tidak terverifikasi | Dalam hal ini, Microsoft Entra Koneksi meminta Anda dengan detail yang sesuai tentang bagaimana Anda dapat memverifikasi domain Anda di tahap selanjutnya. |

| Diverifikasi | Dalam hal ini, Anda dapat melanjutkan konfigurasi tanpa tindakan lebih lanjut. |

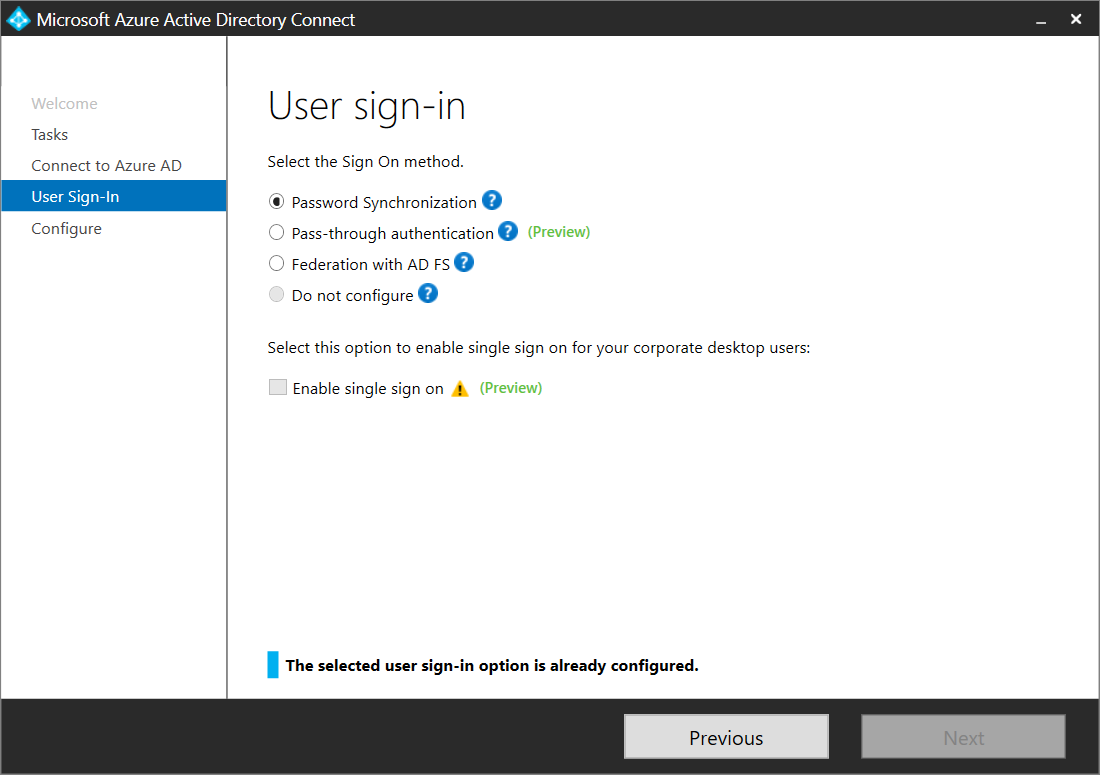

Mengubah metode masuk pengguna

Anda dapat mengubah metode masuk pengguna dari federasi, sinkronisasi hash kata sandi, atau autentikasi pass-through dengan menggunakan tugas yang tersedia di Microsoft Entra Koneksi setelah konfigurasi awal Microsoft Entra Koneksi dengan wizard. Jalankan lagi wizard Microsoft Entra Koneksi, dan Anda akan melihat daftar tugas yang bisa Anda lakukan. Pilih Ubah masuk pengguna dari daftar tugas.

Pada halaman berikutnya, Anda diminta untuk memberikan kredensial untuk ID Microsoft Entra.

Pada halaman Masuk pengguna, pilih masuk pengguna yang diinginkan.

Catatan

Jika Anda hanya beralih sementara ke sinkronisasi hash kata sandi, pilih kotak centang Jangan konversi akun pengguna. Jika opsi tidak dicentang, setiap pengguna akan dikonversi ke federasi, dan ini dapat membutuhkan waktu beberapa jam.

Langkah berikutnya

- Pelajari selengkapnya tentang mengintegrasikan identitas lokal Anda dengan ID Microsoft Entra.

- Pelajari selengkapnya tentang konsep desain Microsoft Entra Koneksi.