Memecahkan masalah akses menyeluruh yang mulus Microsoft Entra

Artikel ini membantu Anda menemukan informasi pemecahan masalah tentang masalah umum mengenai akses menyeluruh tanpa hambatan Microsoft Entra (Seamless SSO).

Masalah umum

- Dalam beberapa kasus, mengaktifkan SSO Tanpa Hambatan dapat memakan waktu hingga 30 menit.

- Jika Anda menonaktifkan dan mengaktifkan kembali SSO Tanpa Hambatan pada penyewa Anda, pengguna tidak akan mendapatkan pengalaman akses menyeluruh sampai tiket Kerberos cache mereka, biasanya berlaku selama 10 jam, telah kedaluwarsa.

- Jika SSO Tanpa Hambatan berhasil, pengguna tidak memiliki kesempatan untuk memilih Biarkan saya tetap masuk.

- Klien Microsoft 365 Win32 (Outlook, Word, Excel, dan lainnya) dengan versi 16.0.8730.xxxx dan versi lebih tinggi didukung dengan menggunakan alur non-interaktif. Versi lain tidak didukung; pada versi tersebut, pengguna akan memasukkan nama pengguna mereka, tetapi bukan kata sandi, untuk masuk. Untuk OneDrive, Anda harus mengaktifkan fitur konfigurasi senyap OneDrive untuk pengalaman masuk senyap.

- SSO Tanpa Hambatan tidak berfungsi dalam mode penjelajahan privat di Firefox.

- SSO Tanpa Hambatan tidak berfungsi di Internet Explorer saat Mode Terproteksi Ditingkatkan diaktifkan.

- Microsoft Edge (warisan) tidak lagi didukung

- SSO Tanpa Hambatan tidak berfungsi di browser seluler di iOS dan Android.

- Jika pengguna tergabung dalam terlalu banyak grup di Direktori Aktif, tiket Kerberos pengguna kemungkinan akan terlalu besar untuk diproses, dan ini akan menyebabkan SSO Tanpa Hambatan gagal. Permintaan MICROSOFT Entra HTTPS dapat memiliki header dengan ukuran maksimum 50 KB; Tiket Kerberos harus lebih kecil dari batas itu untuk mengakomodasi artefak Microsoft Entra lainnya (biasanya, 2 - 5 KB) seperti cookie. Rekomendasi kami adalah mengurangi keanggotaan grup pengguna dan mencoba lagi.

- Jika Anda menyinkronkan 30 forest Direktori Aktif atau lebih, Anda tidak dapat mengaktifkan SSO Tanpa Hambatan melalui Microsoft Entra Koneksi. Sebagai solusinya, Anda bisa mengaktifkan fitur secara manual pada penyewa Anda.

- Menambahkan URL layanan Microsoft Entra (

https://autologon.microsoftazuread-sso.com) ke zona situs Tepercaya alih-alih Zona intranet lokal memblokir pengguna untuk masuk. - SSO Tanpa Hambatan mendukung enkripsi AES256_HMAC_SHA1, AES128_HMAC_SHA1, dan RC4_HMAC_MD5 untuk Kerberos. Disarankan agar jenis enkripsi untuk akun AzureADSSOAcc$ diatur ke AES256_HMAC_SHA1, atau salah satu jenis AES vs. RC4 untuk keamanan tambahan. Jenis enkripsi disimpan pada atribut msDS-SupportedEncryptionTypes dari akun di Direktori Aktif Anda. Jika jenis enkripsi akun AzureADSSOAcc$ diatur ke RC4_HMAC_MD5, dan Anda ingin mengubahnya ke salah satu jenis enkripsi AES, pastikan Anda terlebih dahulu menggulirkan kunci dekripsi Kerberos dari akun AzureADSSOAcc$ seperti yang dijelaskan dalam dokumen FAQ di bawah pertanyaan yang relevan, jika tidak, SSO Tanpa Hambatan tidak akan terjadi.

- Jika Anda memiliki beberapa forest dengan kepercayaan forest, mengaktifkan SSO dalam satu forest akan mengaktifkan SSO di semua forest tepercaya. Jika Anda mengaktifkan SSO di forest tempat SSO diaktifkan, Anda akan mendapatkan kesalahan yang mengatakan bahwa SSO sudah diaktifkan di forest.

- Kebijakan yang mengaktifkan Seamless SSO memiliki batas 25600 karakter. Batas ini untuk semua yang disertakan dalam kebijakan, termasuk nama forest yang Anda inginkan untuk mengaktifkan SSO Tanpa Hambatan. Anda mungkin akan mencapai batas karakter jika memiliki banyak hutan di lingkungan Anda. Jika hutan Anda memiliki kepercayaan di antara mereka, itu cukup untuk mengaktifkan Seamless SSO hanya di satu hutan. Misalnya, jika Anda memiliki contoso.com dan fabrikam.com dan ada kepercayaan di antara keduanya, Anda dapat mengaktifkan Seamless SSO hanya di contoso.com dan itu juga akan berlaku di fabrikam.com. Dengan cara ini, Anda dapat mengurangi jumlah hutan yang diaktifkan dalam kebijakan dan menghindari mencapai batas karakter kebijakan.

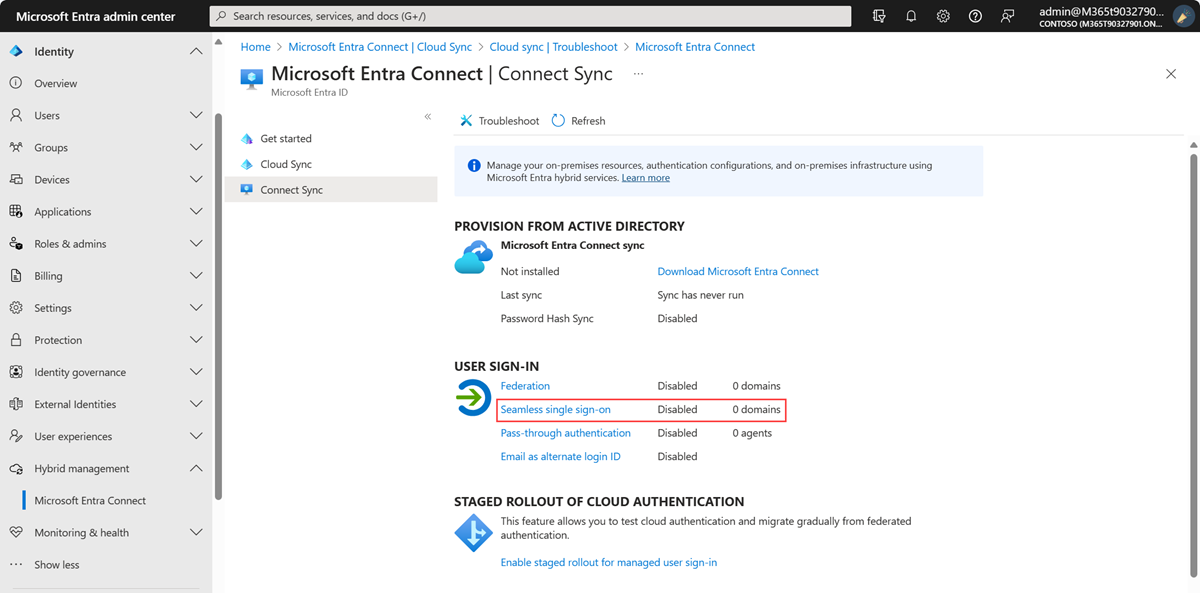

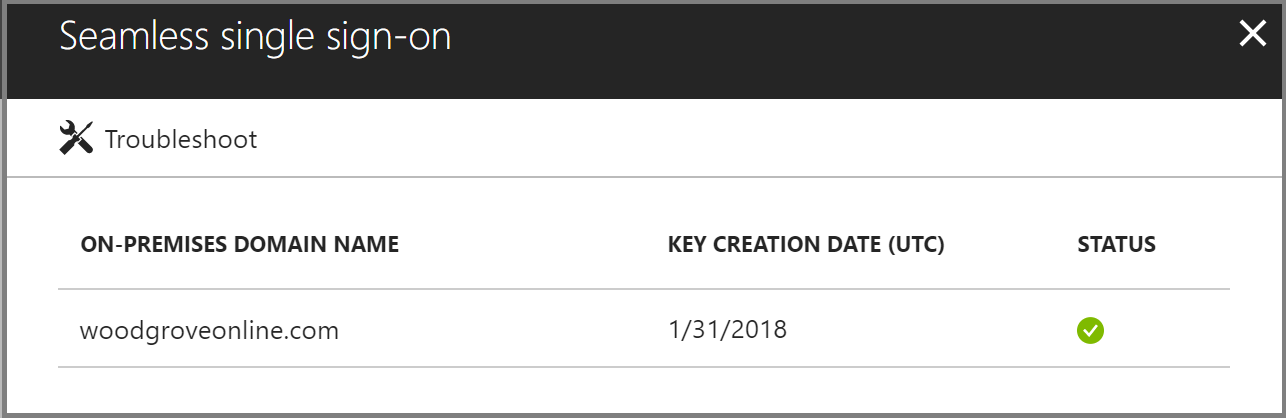

Memeriksa status fitur

Pastikan bahwa fitur SSO Tanpa Hambatan masih Diaktifkan di penyewa Anda. Anda dapat memeriksa status dengan masuk ke panel Manajemen>Hibrid Identitas>Microsoft Entra Koneksi> Koneksi Sync di [pusat admin Microsoft Entra]().https://portal.azure.com/

Klik untuk melihat semua forest AD yang telah diaktifkan untuk SSO Tanpa Hambatan.

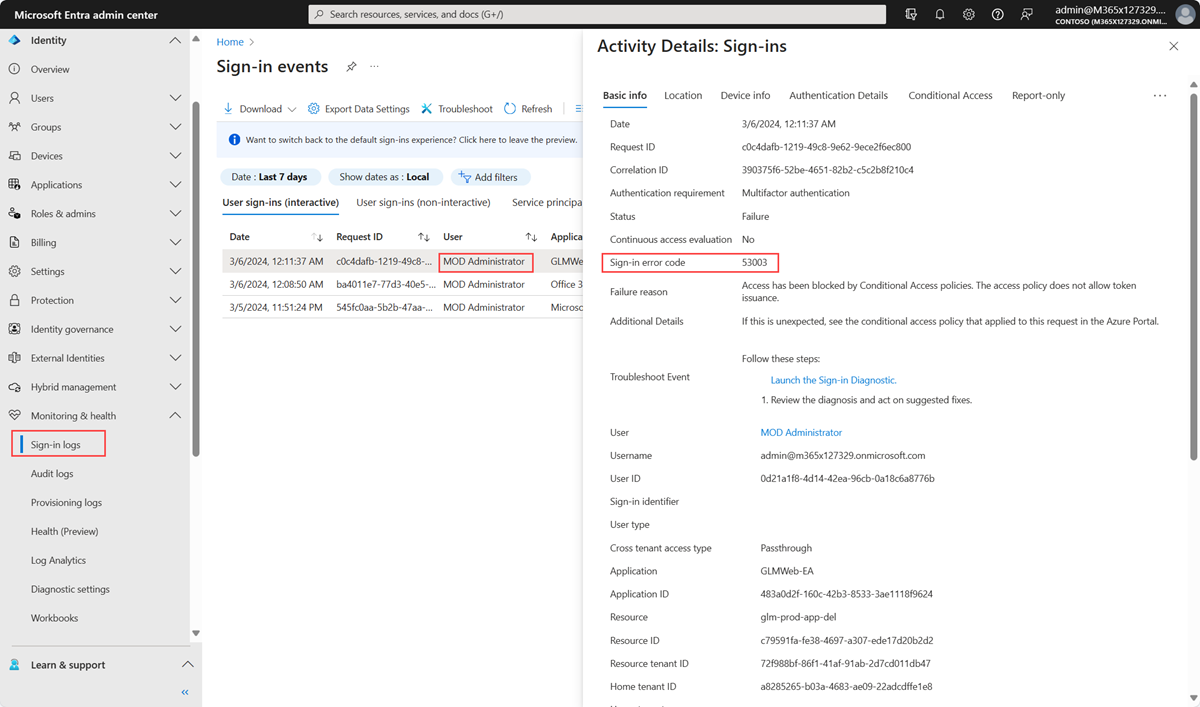

Alasan kegagalan masuk di pusat admin Microsoft Entra (memerlukan lisensi Premium)

Jika penyewa Anda memiliki lisensi Microsoft Entra ID P1 atau P2 yang terkait dengannya, Anda juga dapat melihat laporan aktivitas masuk di dalam ID Microsoft Entra di pusat admin Microsoft Entra.

Telusuri ke Pemantauan Identitas>& Rincian Masuk kesehatan>di [pusat admin Microsoft Entra](https://portal.azure.com/), lalu pilih aktivitas masuk pengguna tertentu. Cari bidang SIGN-IN ERROR CODE. Petakan nilai bidang tersebut ke alasan kegagalan dan resolusi dengan menggunakan tabel berikut ini:

| Kode galat rincian masuk | Alasan kegagalan masuk | Resolusi |

|---|---|---|

| 81001 | Tiket Kerberos pengguna terlalu besar. | Kurangi keanggotaan grup pengguna, lalu coba kembali. |

| 81002 | Tidak dapat memvalidasi tiket Kerberos pengguna. | Lihat daftar periksa pemecahan masalah. |

| 81003 | Tidak dapat memvalidasi tiket Kerberos pengguna. | Lihat daftar periksa pemecahan masalah. |

| 81004 | Upaya otentikasi Kerberos gagal. | Lihat daftar periksa pemecahan masalah. |

| 81008 | Tidak dapat memvalidasi tiket Kerberos pengguna. | Lihat daftar periksa pemecahan masalah. |

| 81009 | Tidak dapat memvalidasi tiket Kerberos pengguna. | Lihat daftar periksa pemecahan masalah. |

| 81010 | SSO Tanpa Hambatan gagal karena tiket Kerberos pengguna telah kedaluwarsa atau tidak valid. | Pengguna harus masuk dari perangkat yang bergabung dengan domain di dalam jaringan perusahaan Anda. |

| 81011 | Tidak dapat menemukan objek pengguna berdasarkan informasi dalam tiket Kerberos pengguna. | Gunakan Microsoft Entra Koneksi untuk menyinkronkan informasi pengguna ke dalam ID Microsoft Entra. |

| 81012 | Pengguna yang mencoba masuk ke MICROSOFT Entra ID berbeda dari pengguna yang masuk ke perangkat. | Pengguna harus masuk dari perangkat lain. |

| 81013 | Tidak dapat menemukan objek pengguna berdasarkan informasi dalam tiket Kerberos pengguna. | Gunakan Microsoft Entra Koneksi untuk menyinkronkan informasi pengguna ke dalam ID Microsoft Entra. |

Daftar periksa pemecahan masalah

Gunakan daftar periksa berikut untuk memecahkan masalah SSO Tanpa Hambatan:

- Pastikan bahwa fitur SSO Tanpa Hambatan diaktifkan di Microsoft Entra Koneksi. Jika Anda tidak dapat mengaktifkan fitur (misalnya, karena port yang diblokir), pastikan Anda menerapkan semua prasyarat.

- Jika Anda telah mengaktifkan gabungan Microsoft Entra dan Seamless SSO pada penyewa Anda, pastikan bahwa masalahnya tidak dengan gabungan Microsoft Entra. SSO dari gabungan Microsoft Entra lebih diutamakan daripada SSO Tanpa Hambatan jika perangkat tersebut terdaftar di Microsoft Entra ID dan digabungkan dengan domain. Dengan SSO dari Microsoft Entra, pengguna akan melihat ubin login yang bertuliska "Terhubung ke Windows".

- Pastikan bahwa URL Microsoft Entra (

https://autologon.microsoftazuread-sso.com) adalah bagian dari pengaturan zona Intranet pengguna. - Pastikan bahwa perangkat perusahaan bergabung ke domain Direktori Aktif. Perangkat tidak perlu bergabung dengan Microsoft Entra agar SSO Tanpa Hambatan berfungsi.

- Pastikan pengguna masuk ke perangkat melalui akun domain Direktori Aktif.

- Pastikan bahwa akun pengguna berasal dari forest Active Directory tempat SSO Tanpa Hambatan telah disiapkan.

- Pastikan bahwa perangkat terhubung ke jaringan perusahaan.

- Pastikan bahwa waktu perangkat disinkronkan dengan waktu di Direktori Aktif dan pengendali domain, dan keduanya berada dalam jarak lima menit satu sama lain.

- Pastikan akun komputer

AZUREADSSOACCada dan diaktifkan di setiap forest AD tempat Anda ingin mengaktifkan SSO Tanpa Hambatan. Jika akun komputer telah dihapus atau hilang, Anda bisa menggunakan cmdlet PowerShell untuk membuatnya kembali. - Daftar tiket Kerberos yang ada di perangkat dengan menggunakan perintah

klistdari perintah. Pastikan bahwa tiket yang diterbitkan untuk akun komputerAZUREADSSOACCtersedia. Tiket Kerberos pengguna biasanya berlaku selama 10 jam. Anda mungkin memiliki setelan yang berbeda di dalam Direktori Aktif. - Jika Anda menonaktifkan dan mengaktifkan kembali SSO Tanpa Hambatan pada penyewa Anda, pengguna tidak akan mendapatkan pengalaman akses menyeluruh hingga tiket Kerberos cache mereka kedaluwarsa.

- Hapus menyeluruh tiket Kerberos yang ada dari perangkat menggunakan perintah

klist purge, dan coba lagi. - Untuk menentukan apakah ada masalah terkait JavaScript, tinjau log konsol browser (di bawah Alat Pengembang).

- Tinjau log pengendali domain.

Log Pengendali Domain

Jika Anda mengaktifkan pengauditan keberhasilan pada pengendali domain Anda, setiap kali pengguna masuk melalui SSO Tanpa Hambatan, entri keamanan dicatat dalam log peristiwa. Anda bisa menemukan peristiwa keamanan ini menggunakan kueri berikut. (Cari peristiwa 4769 yang terkait dengan akun komputer AzureADSSOAcc$.)

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[EventData[Data[@Name='ServiceName'] and (Data='AZUREADSSOACC$')]]</Select>

</Query>

</QueryList>

Mengatur ulang fitur secara manual

Jika pemecahan masalah tidak membantu, Anda dapat mengatur ulang fitur secara manual di penyewa Anda. Ikuti langkah-langkah ini di server lokal tempat Anda menjalankan Microsoft Entra Koneksi.

Langkah 1: Impor modul PowerShell SSO Tanpa Hambatan

- Pertama, unduh, dan pasang Azure Active Directory PowerShell.

- Telusuri folder

%programfiles%\Microsoft Azure Active Directory Connect. - Impor modul PowerShell SSO Tanpa Hambatan menggunakan perintah ini:

Import-Module .\AzureADSSO.psd1.

Langkah 2: Dapatkan daftar forest Direktori Aktif tempat SSO Tanpa Hambatan telah diaktifkan

- Jalankan PowerShell sebagai Administrator. Pada PowerShell, panggil

New-AzureADSSOAuthenticationContext. Saat diminta, masukkan info masuk Administrator Identitas Hibrid atau administrator identitas hibrid penyewa Anda. - Panggil

Get-AzureADSSOStatus. Perintah ini memberi Anda daftar forest Direktori Aktif (lihat daftar "Domain") tempat fitur ini telah diaktifkan.

Langkah 3: Nonaktifkan SSO Tanpa Hambatan untuk setiap forest Direktori Aktif tempat Anda menyiapkan fitur

Panggil

$creds = Get-Credential. Saat diminta, masukkan info masuk admin domain untuk forest Direktori Aktif yang dimaksudkan.Catatan

Nama pengguna info masuk admin domain harus dimasukkan dalam format nama akun SAM (contoso\johndoe atau contoso.com\johndoe). Kami menggunakan bagian domain nama pengguna untuk menemukan Pengendali Domain Admin Domain menggunakan DNS.

Catatan

Akun administrator domain yang digunakan tidak boleh menjadi anggota grup Pengguna Terproteksi. Jika demikian, operasi akan gagal.

Panggil

Disable-AzureADSSOForest -OnPremCredentials $creds. Perintah ini menghapus akun komputerAZUREADSSOACCdari pengendali domain lokal untuk forest Direktori Aktif tertentu ini.Catatan

Jika karena alasan apa pun Anda tidak dapat mengakses AD secara lokal, Anda dapat melewati langkah 3.1 dan 3.2 dan sebagai gantinya menelepon

Disable-AzureADSSOForest -DomainFqdn <Domain name from the output list in step 2>.Ulangi langkah-langkah sebelumnya untuk setiap forest Direktori Aktif tempat Anda menyiapkan fitur tersebut.

Langkah 4: Aktifkan SSO Tanpa Hambatan untuk setiap forest Direktori Aktif

Panggil

Enable-AzureADSSOForest. Saat diminta, masukkan info masuk admin domain untuk forest Direktori Aktif yang dimaksudkan.Catatan

Nama pengguna info masuk admin domain harus dimasukkan dalam format nama akun SAM (contoso\johndoe atau contoso.com\johndoe). Kami menggunakan bagian domain nama pengguna untuk menemukan Pengendali Domain Admin Domain menggunakan DNS.

Catatan

Akun administrator domain yang digunakan tidak boleh menjadi anggota grup Pengguna Terproteksi. Jika demikian, operasi akan gagal.

Ulangi langkah sebelumnya untuk setiap forest Direktori Aktif tempat Anda ingin menyiapkan fitur.

Langkah 5: Aktifkan fitur pada penyewa Anda

Untuk mengaktifkan fitur di penyewa Anda, panggil Enable-AzureADSSO -Enable $true.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk