Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Dalam artikel ini, Anda mempelajari cara mengintegrasikan VPN SSL FortiGate dengan ID Microsoft Entra. Saat mengintegrasikan VPN SSL FortiGate dengan ID Microsoft Entra, Anda dapat:

- Gunakan MICROSOFT Entra ID untuk mengontrol siapa yang dapat mengakses VPN SSL FortiGate.

- Memungkinkan pengguna Anda untuk masuk secara otomatis ke VPN SSL FortiGate dengan akun Microsoft Entra mereka.

- Kelola akun Anda di satu lokasi terpusat: portal Microsoft Azure.

Prasyarat

Untuk memulai, Anda memerlukan item berikut:

- Sebuah langganan Microsoft Entra. Jika Anda tidak memiliki langganan, Anda bisa mendapatkan akun gratis .

- VPN SSL FortiGate dengan masuk sekali (SSO) diaktifkan.

Deskripsi artikel

Dalam artikel ini, Anda mengonfigurasi dan menguji Microsoft Entra SSO di lingkungan pengujian.

VPN SSL FortiGate mendukung SSO yang diinisiasi SP.

Tambahkan VPN SSL FortiGate dari galeri

Untuk mengonfigurasi integrasi VPN SSL FortiGate ke MICROSOFT Entra ID, Anda perlu menambahkan VPN SSL FortiGate dari galeri ke daftar aplikasi SaaS terkelola Anda:

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

- Telusuri ke Entra ID>Aplikasi Perusahaan>Aplikasi Baru.

- Di bagian Tambahkan dari galeri , masukkan VPN SSL FortiGate di kotak pencarian.

- Pilih VPN SSL FortiGate di panel hasil lalu tambahkan aplikasi. Tunggu beberapa detik saat aplikasi ditambahkan ke penyewa Anda.

Atau Anda juga dapat menggunakan Wizard Konfigurasi Aplikasi Perusahaan . Dalam wizard ini, Anda dapat menambahkan aplikasi ke penyewa Anda, menambahkan pengguna/grup ke aplikasi, menetapkan peran, dan menelusuri konfigurasi SSO juga. Pelajari selengkapnya tentang wizard Microsoft 365.

Mengonfigurasi dan menguji SSO Microsoft Entra untuk VPN SSL FortiGate

Anda akan mengonfigurasi dan menguji SSO Microsoft Entra dengan VPN SSL FortiGate dengan menggunakan pengguna uji bernama B.Simon. Agar SSO berfungsi, Anda perlu membuat hubungan tautan antara pengguna Microsoft Entra dan grup pengguna SSO SAML yang sesuai di VPN SSL FortiGate.

Untuk mengonfigurasi dan menguji SSO Microsoft Entra dengan VPN SSL FortiGate, Anda menyelesaikan langkah-langkah tingkat tinggi ini:

-

Konfigurasikan SSO Microsoft Entra untuk mengaktifkan fitur bagi pengguna Anda.

- Buat pengguna uji Microsoft Entra untuk menguji masuk sekali Microsoft Entra.

- Berikan akses ke pengguna uji untuk mengaktifkan akses menyeluruh Microsoft Entra untuk pengguna tersebut.

-

Konfigurasikan SSO VPN SSL FortiGate di sisi aplikasi.

- Buat grup pengguna SSO SAML FortiGate sebagai padanan dalam representasi pengguna di Microsoft Entra.

- Uji SSO untuk memverifikasi bahwa konfigurasi berfungsi.

Konfigurasi SSO Microsoft Entra

Ikuti langkah-langkah ini untuk mengaktifkan SSO Microsoft Entra di portal Microsoft Azure:

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

Telusuri ke halaman integrasi Entra ID>aplikasi perusahaan>FortiGate SSL VPN, di bagian Kelola, pilih akses menyeluruh.

Pada halaman Pilih metode aksesmenyeluruh, pilih SAML.

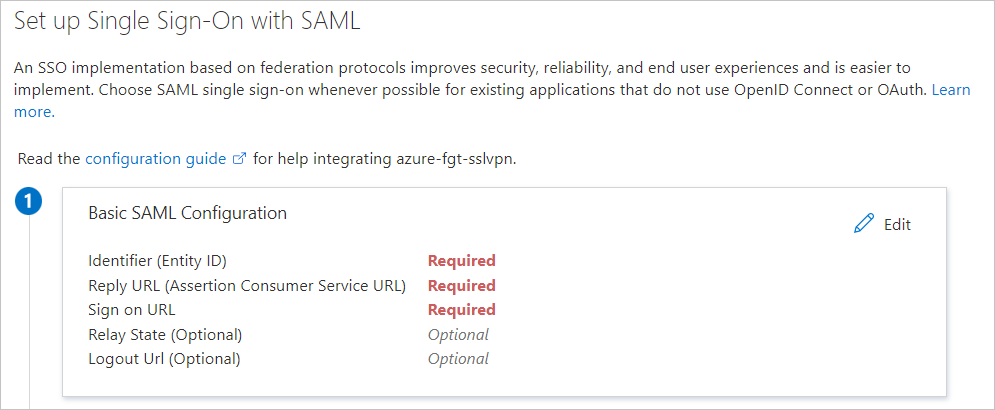

Pada halaman Siapkan Sign-On Tunggal dengan SAML, pilih tombol Edit pada Konfigurasi SAML Dasar untuk mengubah pengaturan:

Pada halaman Konfigurasi Single Sign-On dengan SAML, masukkan nilai berikut ini:

sebuah. Dalam kotak Pengidentifikasi , masukkan URL dalam pola

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/metadata.b. Dalam kotak URL Balasan , masukkan URL dalam pola

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/login.c. Dalam kotak URL Masuk , masukkan URL dalam pola

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/login.d. Dalam kotak URL Keluar , masukkan URL dalam pola

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port><FQDN>/remote/saml/logout.Nota

Nilai-nilai ini hanyalah pola. Anda perlu menggunakan URL Masuk, Pengidentifikasi, URL Balasan, dan URL Keluar aktual yang dikonfigurasi di FortiGate. Dukungan FortiGate perlu menyediakan nilai yang benar untuk lingkungan.

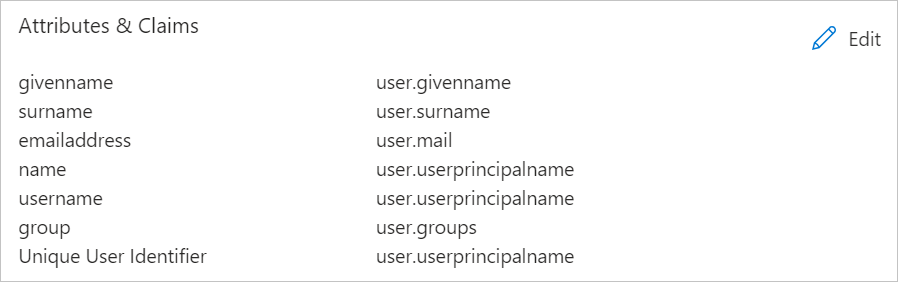

Aplikasi VPN SSL FortiGate mengharapkan pernyataan SAML dalam format tertentu, yang mengharuskan Anda untuk menambahkan pemetaan atribut kustom ke konfigurasi. Cuplikan layar berikut menunjukkan daftar atribut default.

Klaim yang diperlukan oleh VPN SSL FortiGate diperlihatkan dalam tabel berikut. Nama klaim ini harus cocok dengan nama yang digunakan di bagian Konfigurasi baris perintah Perform FortiGate di artikel ini. Nama adalah peka terhadap huruf besar/kecil.

Nama Atribut sumber nama pengguna user.namautamauser kelompok pengguna.grup Untuk membuat klaim-klaim ini lebih banyak:

sebuah. Di samping Atribut & Klaim Pengguna, pilih Edit.

b. Pilih Tambahkan klaim baru.

c. Untuk Nama, masukkan nama pengguna.

d. Untuk Atribut sumber, pilih user.userprincipalname.

e. Pilih Simpan.

Nota

Atribut Pengguna & Klaim hanya mengizinkan satu klaim grup. Untuk menambahkan klaim grup, hapus klaim grup user.groups [SecurityGroup] yang sudah ada dalam klaim untuk menambahkan klaim baru atau mengedit yang sudah ada ke Semua grup.

f. Pilih Tambahkan klaim grup.

g. Pilih Semua grup.

Halo. Di bawah Opsi tingkat lanjut, pilih kotak centang Kustomisasi nama klaim grup .

saya. Untuk Nama , masukkan grup .

j. Pilih Simpan.

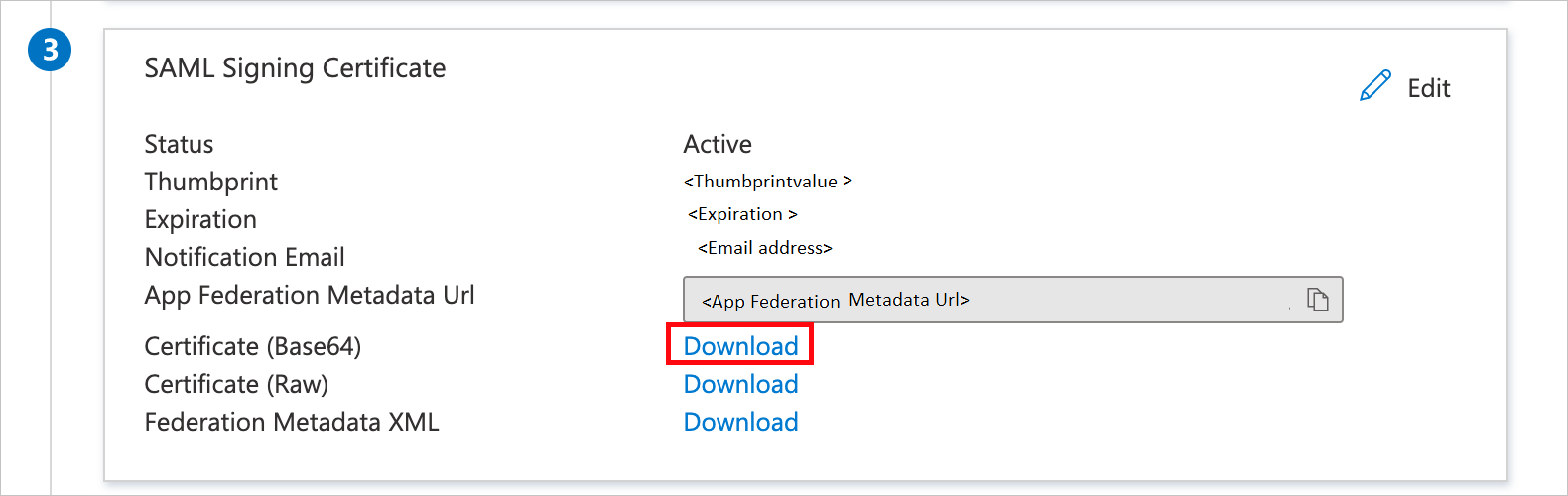

Pada halaman Siapkan Sign-On Tunggal dengan SAML , di bagian Sertifikat Penandatanganan SAML , pilih tautan Unduh di samping Sertifikat (Base64) untuk mengunduh sertifikat dan menyimpannya di komputer Anda:

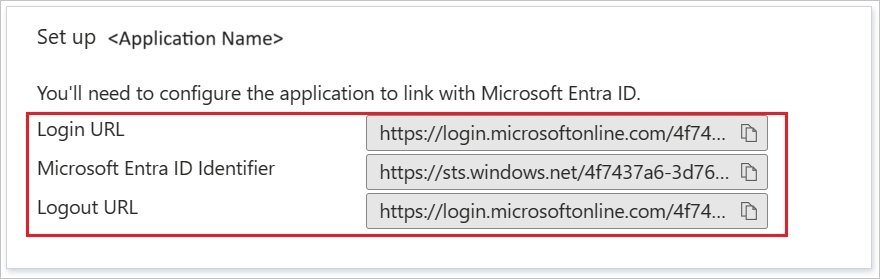

Di bagian Siapkan VPN SSL FortiGate , salin URL atau URL yang sesuai, berdasarkan kebutuhan Anda:

Membuat pengguna uji Microsoft Entra

Di bagian ini, Anda membuat pengguna uji bernama B.Simon.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Pengguna.

- Arahkan ke Entra ID>Pengguna.

- Pilih Pengguna>baru Buat pengguna baru, di bagian atas layar.

- Di properti Pengguna , ikuti langkah-langkah berikut:

- Di bidang Nama tampilan, masukkan

B.Simon. - Di bidang Nama prinsipal pengguna , masukkan username@companydomain.extension. Misalnya,

B.Simon@contoso.com. - Pilih kotak centang Perlihatkan kata sandi , lalu tuliskan nilai yang ditampilkan dalam kotak Kata Sandi .

- Pilih Tinjau dan buat.

- Di bidang Nama tampilan, masukkan

- Pilih Buat.

Memberikan akses ke pengguna uji

Di bagian ini, Anda memungkinkan B.Simon untuk menggunakan single sign-on dengan memberikan akses kepada pengguna tersebut ke FortiGate SSL VPN.

- Telusuri ke aplikasi Entra ID>Enterprise.

- Dalam daftar aplikasi, pilih VPN SSL FortiGate.

- Pada halaman gambaran umum aplikasi, di bagian Kelola , pilih Pengguna dan grup.

- Pilih Tambahkan pengguna, lalu pilih Pengguna dan grup dalam dialog Tambahkan Penugasan .

- Dalam kotak dialog Pengguna dan grup , pilih B.Simon di daftar Pengguna , lalu pilih tombol Pilih di bagian bawah layar.

- Jika Anda mengharapkan nilai peran apa pun dalam pernyataan SAML, dalam kotak dialog Pilih Peran , pilih peran yang sesuai untuk pengguna dari daftar. Pilih tombol Pilih di bagian bawah layar.

- Dalam kotak dialog Tambahkan Penugasan , pilih Tetapkan.

Membuat grup keamanan untuk pengguna uji

Di bagian ini, Anda membuat grup keamanan di ID Microsoft Entra untuk pengguna uji. FortiGate menggunakan grup keamanan ini untuk memberikan akses jaringan pengguna melalui VPN.

- Di pusat admin Microsoft Entra, navigasikan ke Entra ID>Grup>Grup baru.

- Di properti Grup Baru , selesaikan langkah-langkah berikut:

- Di daftar Jenis grup , pilih Keamanan.

- Dalam kotak Nama grup, masukkan FortiGateAccess.

- Dalam kotak Deskripsi grup , masukkan Grup untuk memberikan akses VPN FortiGate.

- Untuk pengaturan peran Microsoft Entra dapat ditetapkan ke grup (Pratinjau), pilih Tidak.

- Dalam kotak Jenis keanggotaan , pilih Ditetapkan.

- Di bawah Anggota, pilih Tidak ada anggota yang dipilih.

- Dalam kotak dialog Pengguna dan grup , pilih B.Simon dari daftar Pengguna , lalu pilih tombol Pilih di bagian bawah layar.

- Pilih Buat.

- Setelah Anda kembali ke bagian Grup di ID Microsoft Entra, temukan grup Akses FortiGate dan catatId Objek. Anda akan membutuhkannya nanti.

Mengonfigurasi SSO VPN SSL FortiGate

Unggah Sertifikat SAML Base64 ke appliance FortiGate

Setelah menyelesaikan konfigurasi SAML aplikasi FortiGate di penyewa Anda, Anda mengunduh sertifikat SAML yang terkode dalam Base64. Anda perlu mengunggah sertifikat ini ke appliance FortiGate:

- Masuk ke portal manajemen appliance FortiGate Anda.

- Di panel kiri, pilih Sistem.

- Di bawah Sistem, pilih Sertifikat.

- Pilih Impor>Sertifikat Jarak Jauh.

- Telusuri ke sertifikat yang diunduh dari penyebaran aplikasi FortiGate di penyewa Azure, pilih sertifikat tersebut, lalu pilih OK.

Setelah sertifikat diunggah, catat namanya di bawahSertifikat>Sistem>Sertifikat Jarak Jauh. Secara default, ini diberi nama REMOTE_Cert_N, di mana N adalah nilai bilangan bulat.

Menyelesaikan konfigurasi baris perintah FortiGate

Meskipun Anda dapat mengonfigurasi SSO dari GUI sejak FortiOS 7.0, konfigurasi CLI berlaku untuk semua versi dan oleh karena itu ditampilkan di sini.

Untuk menyelesaikan langkah-langkah ini, Anda memerlukan nilai yang Anda rekam sebelumnya:

| Pengaturan FortiGate SAML CLI | Konfigurasi Azure yang setara |

|---|---|

ID entitas SP (entity-id) |

Pengidentifikasi (ID Entitas) |

URL akses menyeluruh SP (single-sign-on-url) |

URL Balasan (URL Layanan Konsumen Pernyataan) |

URL keluar tunggal SP (single-logout-url) |

URL untuk keluar |

ID Entitas IdP (idp-entity-id) |

Pengidentifikasi Microsoft Entra |

URL akses menyeluruh IdP (idp-single-sign-on-url) |

URL untuk masuk Azure |

URL Keluar Tunggal IdP (idp-single-logout-url) |

URL keluar dari Azure |

Sertifikat IdP (idp-cert) |

Nama sertifikat SAML Base64 (REMOTE_Cert_N) |

Atribut nama pengguna (user-name) |

nama pengguna |

Atribut nama grup (group-name) |

kelompok |

Nota

URL Masuk di bawah Konfigurasi SAML Dasar tidak digunakan dalam konfigurasi FortiGate. Ini digunakan untuk memicu Single Sign-On (SSO) yang dimulai oleh SP untuk mengalihkan pengguna ke halaman portal SSL VPN.

Buat sesi SSH ke appliance FortiGate Anda, dan masuk dengan akun Administrator FortiGate.

Jalankan perintah ini dan ganti

<values>dengan informasi yang Anda kumpulkan sebelumnya:config user saml edit azure set cert <FortiGate VPN Server Certificate Name> set entity-id < Identifier (Entity ID)Entity ID> set single-sign-on-url < Reply URL Reply URL> set single-logout-url <Logout URL> set idp-entity-id <Azure AD Identifier> set idp-single-sign-on-url <Azure Login URL> set idp-single-logout-url <Azure Logout URL> set idp-cert <Base64 SAML Certificate Name> set user-name username set group-name group next end

Mengonfigurasi FortiGate untuk pencocokan grup

Di bagian ini, Anda mengonfigurasi FortiGate untuk mengenali ID Objek dari grup keamanan yang menyertakan pengguna uji. Konfigurasi ini memungkinkan FortiGate membuat keputusan akses berdasarkan keanggotaan grup.

Untuk menyelesaikan langkah-langkah ini, Anda memerlukan ID Objek dari grup keamanan FortiGateAccess yang Anda buat sebelumnya di artikel ini.

Buat sesi SSH ke appliance FortiGate Anda, dan masuk dengan akun Administrator FortiGate.

Jalankan perintah ini:

config user group edit FortiGateAccess set member azure config match edit 1 set server-name azure set group-name <Object Id> next end next end

Membuat Portal VPN FortiGate dan Kebijakan Firewall

Di bagian ini, Anda mengonfigurasi Portal VPN FortiGate dan Kebijakan Firewall yang memberikan akses ke grup keamanan FortiGateAccess yang Anda buat sebelumnya di artikel ini.

Uji SSO

Di bagian ini, Anda menguji konfigurasi akses menyeluruh Microsoft Entra dengan opsi berikut.

Di Langkah 5) konfigurasi SSO Azure, *Uji akses menyeluruh dengan Aplikasi Anda, pilih tombol Uji . opsi ini mengalihkan ke URL Masuk VPN FortiGate tempat Anda dapat memulai alur masuk.

Buka URL Masuk VPN FortiGate secara langsung dan mulai alur masuk dari sana.

Anda dapat menggunakan Microsoft My Apps. Saat Anda memilih petak peta VPN FortiGate di Aplikasi Saya, opsi ini dialihkan ke URL Masuk VPN FortiGate. Untuk informasi selengkapnya tentang Aplikasi Saya, lihat Pengantar Aplikasi Saya.

Konten terkait

Setelah mengonfigurasi VPN FortiGate, Anda dapat menerapkan kontrol Sesi, yang melindungi eksfiltrasi dan infiltrasi data sensitif organisasi Anda secara real time. Kontrol sesi diperluas dari Akses Bersyarat. Pelajari cara menerapkan kontrol sesi dengan Aplikasi Pertahanan Microsoft untuk Cloud.