Menggunakan kontrol Microsoft Defender untuk Cloud Apps di Power BI

Dengan menggunakan aplikasi Defender untuk Cloud dengan Power BI, Anda dapat membantu melindungi laporan, data, dan layanan Power BI dari kebocoran atau pelanggaran yang tidak diinginkan. Dengan Defender untuk Cloud Apps, Anda dapat membuat kebijakan akses bersyarat untuk data organisasi Anda, dengan menggunakan kontrol sesi real time di ID Microsoft Entra, yang membantu memastikan analitik Power BI Anda aman. Setelah kebijakan ini ditetapkan, administrator dapat memantau akses dan aktivitas pengguna, melakukan analisis risiko real time, dan mengatur kontrol khusus label.

Catatan

Microsoft Defender untuk Cloud Apps sekarang menjadi bagian dariPertahanan Microsoft XDR. Untuk informasi selengkapnya, lihat aplikasi Microsoft Defender untuk Cloud di Microsoft Defender XDR.

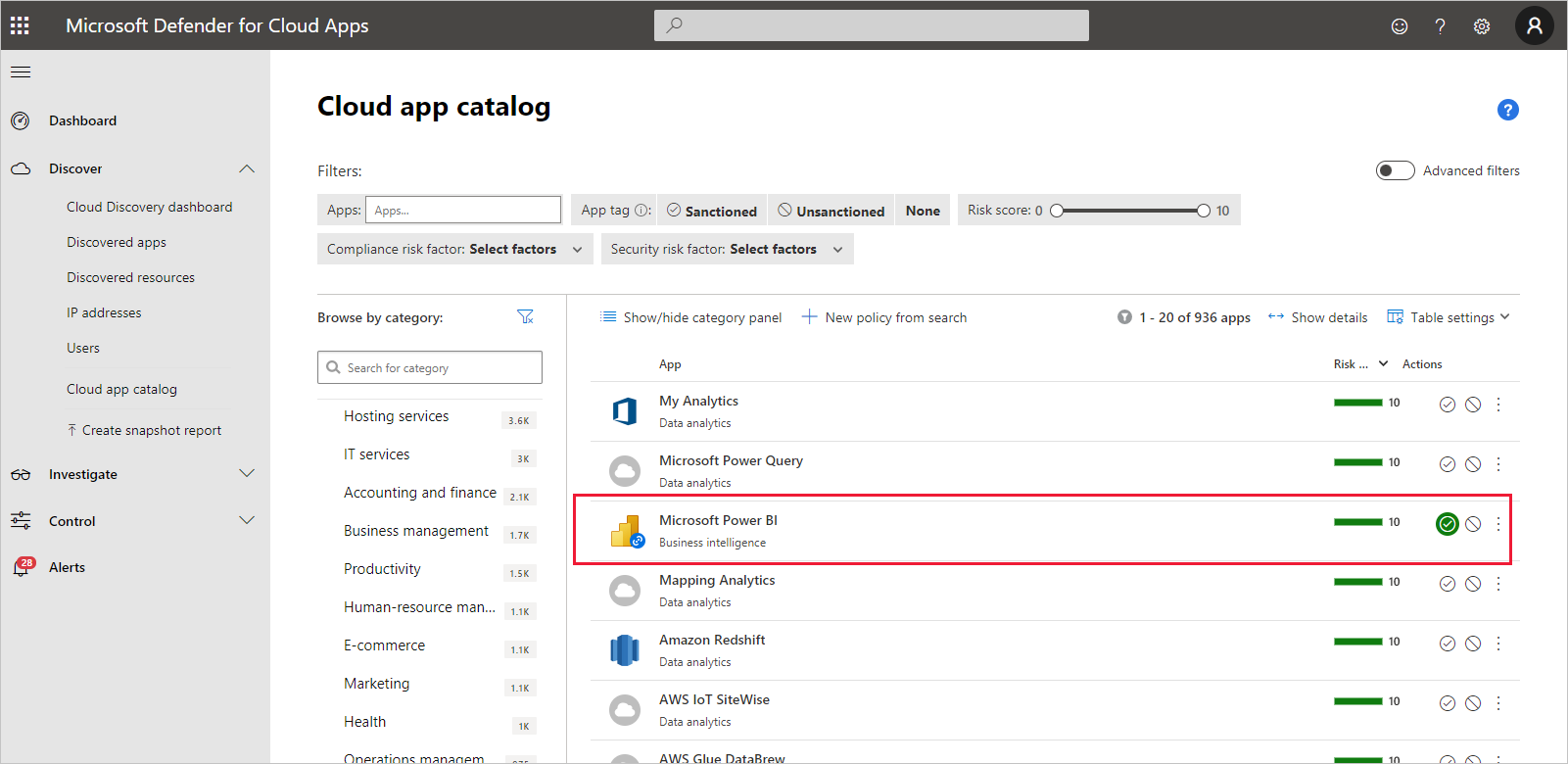

Anda dapat mengonfigurasi Defender untuk Cloud Apps untuk semua jenis aplikasi dan layanan, tidak hanya Power BI. Anda harus mengonfigurasi Defender untuk Cloud Apps agar berfungsi dengan Power BI untuk memanfaatkan perlindungan Defender untuk Cloud Apps untuk data dan analitik Power BI Anda. Untuk informasi selengkapnya tentang Defender untuk Cloud Apps, termasuk gambaran umum cara kerjanya, dasbor, dan skor risiko aplikasi, lihat dokumentasi Defender untuk Cloud Apps.

Lisensi Defender untuk Cloud Apps

Untuk menggunakan Defender untuk Cloud Apps dengan Power BI, Anda harus menggunakan dan mengonfigurasi layanan keamanan Microsoft yang relevan, beberapa di antaranya diatur di luar Power BI. Untuk memiliki Defender untuk Cloud Apps di penyewa Anda, Anda harus memiliki salah satu dari lisensi berikut:

- Microsoft Defender untuk Cloud Apps: Menyediakan kemampuan Defender untuk Cloud Apps untuk semua aplikasi yang didukung, bagian dari rangkaian EMS E5 dan Microsoft 365 E5.

- Office 365 Cloud App Security: Menyediakan kemampuan Defender untuk Cloud Apps hanya untuk Office 365, bagian dari rangkaian Office 365 E5.

Mengonfigurasi kontrol real time untuk Power BI dengan Defender for Cloud Apps

Catatan

Lisensi Microsoft Entra ID P1 diperlukan untuk mendapatkan manfaat dari kontrol real time Defender untuk Cloud Apps.

Bagian berikut ini menjelaskan langkah-langkah untuk mengonfigurasi kontrol real time untuk Power BI dengan aplikasi Defender untuk Cloud.

Mengatur kebijakan sesi di ID Microsoft Entra (diperlukan)

Langkah-langkah yang diperlukan untuk mengatur kontrol sesi diselesaikan di id Microsoft Entra dan portal aplikasi Defender untuk Cloud. Di pusat admin Microsoft Entra, Anda membuat kebijakan akses bersuhidan untuk Power BI, dan sesi rute yang digunakan di Power BI melalui layanan aplikasi Defender untuk Cloud.

Defender untuk Cloud Apps beroperasi dalam arsitektur proksi terbalik, dan terintegrasi dengan Akses Bersyarat Microsoft Entra untuk memantau aktivitas pengguna Power BI secara real time. Langkah-langkah berikut disediakan untuk membantu Anda memahami proses, dan instruksi langkah demi langkah terperinci disediakan dalam konten tertaut di setiap langkah berikut. Untuk deskripsi seluruh proses, lihat aplikasi Defender untuk Cloud.

- Membuat kebijakan uji Microsoft Entra Conditional Access

- Masuk ke setiap aplikasi menggunakan pengguna yang tercakup dalam kebijakan

- Pastikan aplikasi dikonfigurasi untuk menggunakan akses dan kontrol sesi

- Mengaktifkan aplikasi untuk digunakan di organisasi Anda

- Menguji penyebarannya

Proses untuk mengatur kebijakan sesi dijelaskan secara rinci dalam Kebijakan sesi.

Mengatur kebijakan deteksi anomali untuk memantau aktivitas Power BI (disarankan)

Anda dapat menentukan kebijakan deteksi Power BI anomali yang dapat dicakup secara independen, sehingga hanya berlaku untuk pengguna dan grup yang ingin Anda sertakan dan kecualikan dalam kebijakan. Untuk informasi selengkapnya, lihat Kebijakan deteksi anomali.

Defender untuk Cloud Apps memiliki dua deteksi bawaan khusus untuk Power BI. Lihat Deteksi Aplikasi Defender untuk Cloud bawaan untuk Power BI.

Gunakan label sensitivitas dari Perlindungan Informasi Microsoft Purview (disarankan)

Label sensitivitas memungkinkan Anda untuk mengklasifikasikan dan membantu melindungi konten sensitif, sehingga orang di organisasi Anda dapat berkolaborasi dengan mitra di luar organisasi Anda, namun tetap berhati-hati dan waspada terhadap konten dan data sensitif.

Untuk informasi tentang proses penggunaan label sensitivitas untuk Power BI, lihat Label sensitivitas di Power BI. Lihat contoh nanti dalam artikel kebijakan Power BI ini berdasarkan label sensitivitas.

Kebijakan kustom untuk memperingatkan aktivitas pengguna yang mencurigakan di Power BI

Kebijakan aktivitas Defender untuk Cloud Apps memungkinkan administrator untuk menentukan aturan kustom mereka sendiri untuk membantu mendeteksi perilaku pengguna yang menyimpang dari norma, dan bahkan mungkin menindaklanjutinya secara otomatis, jika tampaknya terlalu berbahaya. Contohnya:

Penghapusan label sensitivitas besar-besaran. Misalnya, beri tahu saya ketika label sensitivitas dihapus oleh satu pengguna dari 20 laporan berbeda dalam jendela waktu yang lebih pendek dari 5 menit.

Mengenkripsi penurunan tingkat label sensitivitas. Misalnya, beri tahu saya ketika laporan yang memiliki label sensitivitas sangat rahasia sekarang diklasifikasikan sebagai Publik.

Catatan

Pengidentifikasi unik (ID) artefak Power BI dan label sensitivitas dapat ditemukan menggunakan REST API Power BI. Lihat Mendapatkan model semantik atau Mendapatkan laporan.

Kebijakan aktivitas kustom dikonfigurasi di portal Defender untuk Cloud Apps. Untuk informasi selengkapnya, lihat Kebijakan aktivitas.

Deteksi Defender untuk Cloud Apps bawaan untuk Power BI

Deteksi Defender untuk Cloud Apps memungkinkan administrator memantau aktivitas tertentu dari aplikasi yang dipantau. Untuk Power BI, saat ini ada dua Deteksi Defender untuk Cloud Apps bawaan:

Berbagi yang mencurigakan – mendeteksi saat pengguna membagikan laporan sensitif dengan email yang tidak dikenal (di luar organisasi). Laporan sensitif adalah laporan yang label sensitivitasnya diatur ke HANYA INTERNAL atau lebih tinggi.

Pembagian laporan secara massal – mendeteksi saat pengguna membagikan laporan dalam jumlah besar dalam satu sesi.

Pengaturan untuk deteksi ini dikonfigurasi di portal Defender untuk Cloud Apps. Untuk informasi selengkapnya, lihat Aktivitas yang tidak biasa (menurut pengguna).

Peran admin Power BI di Defender for Cloud Apps

Peran baru dibuat untuk admin Power BI saat menggunakan Defender untuk Cloud Apps dengan Power BI. Saat Anda masuk sebagai admin Power BI ke portal aplikasi Defender untuk Cloud, Anda memiliki akses terbatas ke data, pemberitahuan, pengguna berisiko, log aktivitas, dan informasi lain yang relevan dengan Power BI.

Pertimbangan dan batasan

Menggunakan Defender untuk Cloud Apps dengan Power BI dirancang untuk membantu mengamankan konten dan data organisasi Anda, dengan deteksi yang memantau sesi pengguna dan aktivitas mereka. Saat Anda menggunakan aplikasi Defender untuk Cloud dengan Power BI, ada beberapa pertimbangan dan batasan yang harus Anda ingat:

- Defender untuk Cloud Apps hanya dapat beroperasi pada file Excel, PowerPoint, dan PDF.

- Jika Anda ingin menggunakan kemampuan label sensitivitas dalam kebijakan sesi untuk Power BI, Anda memerlukan lisensi Azure Information Protection Premium P1 atau Premium P2. Perlindungan Informasi Microsoft Azure dapat dibeli secara mandiri atau melalui salah satu rangkaian lisensi Microsoft. Untuk informasi selengkapnya, lihat Harga Perlindungan Informasi Azure. Selain itu, label sensitivitas harus telah diterapkan pada aset Power BI Anda.

- Kontrol sesi tersedia untuk browser apa pun di platform utama apa pun di sistem operasi apa pun. Sebaiknya gunakan versi terbaru Microsoft Edge, Google Chrome, Mozilla Firefox, atau Apple Safari. Panggilan API publik Power BI dan sesi berbasis non-browser lainnya tidak didukung sebagai bagian dari kontrol sesi Defender untuk Cloud Apps. Untuk informasi selengkapnya, lihat Aplikasi dan klien yang didukung.

- Jika Anda mengalami kesulitan masuk, seperti harus masuk lebih dari sekali, itu bisa terkait dengan cara beberapa aplikasi menangani autentikasi. Untuk informasi selengkapnya, lihat artikel Pemecahan masalah Login lambat.

Perhatian

Dalam kebijakan sesi, di bagian "Tindakan", kemampuan "melindungi" hanya berfungsi jika tidak ada label pada item tersebut. Jika label sudah ada, tindakan "lindungi" tidak akan diterapkan; Anda tidak bisa mengganti label yang sudah ada yang telah diterapkan ke item di Power BI.

Contoh

Contoh berikut menunjukkan cara membuat kebijakan sesi baru menggunakan Defender untuk Cloud Apps dengan Power BI.

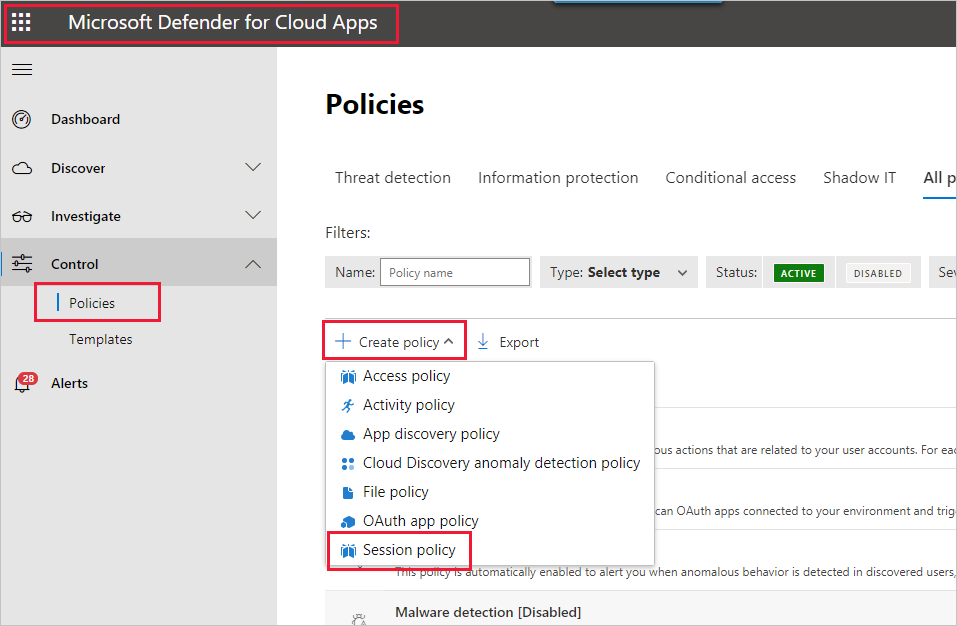

Pertama, buat kebijakan sesi baru. Di portal Defender untuk Cloud Apps, pilih Kebijakan di panel navigasi. Lalu pada halaman kebijakan, pilih Buat kebijakan dan pilih Kebijakan sesi.

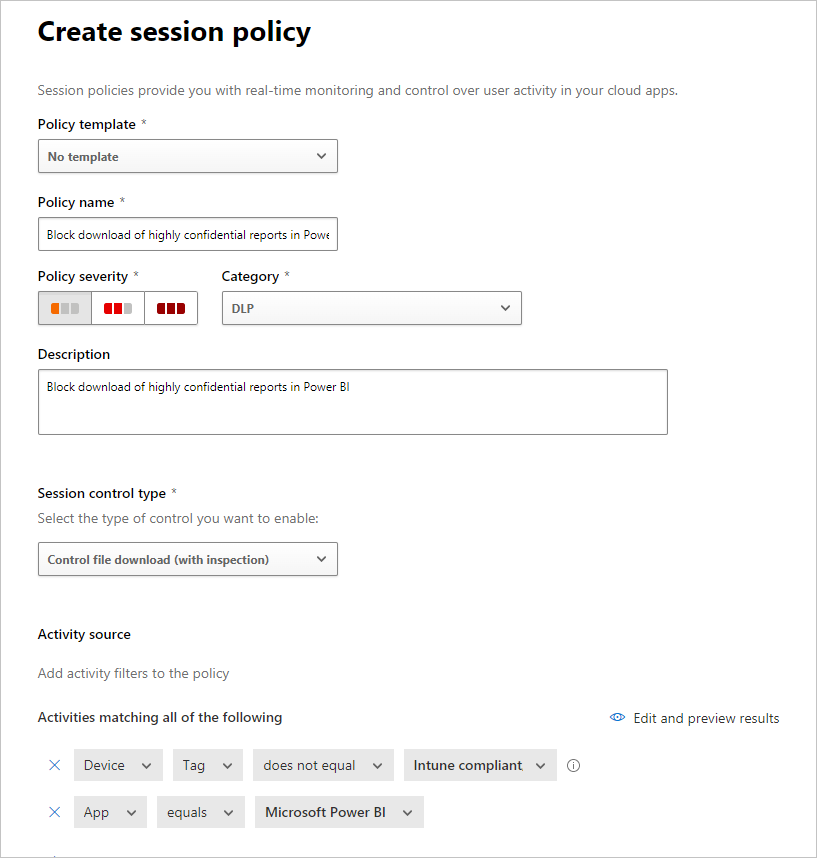

Di jendela yang muncul, buat kebijakan sesi. Langkah-langkah bernomor menjelaskan pengaturan untuk gambar berikut.

Di menu dropdown Templat kebijakan, pilih Tidak ada templat.

Untuk Nama kebijakan, berikan nama yang relevan untuk kebijakan sesi Anda.

Untuk Jenis kontrol sesi, pilih Kontrol unduhan file (dengan inspeksi) (untuk DLP).

Untuk bagian Sumber aktivitas, pilih kebijakan pemblokiran yang relevan. Sebaiknya blokir perangkat yang tidak dikelola dan tidak patuh. Pilih untuk memblokir unduhan saat sesi berada dalam Power BI.

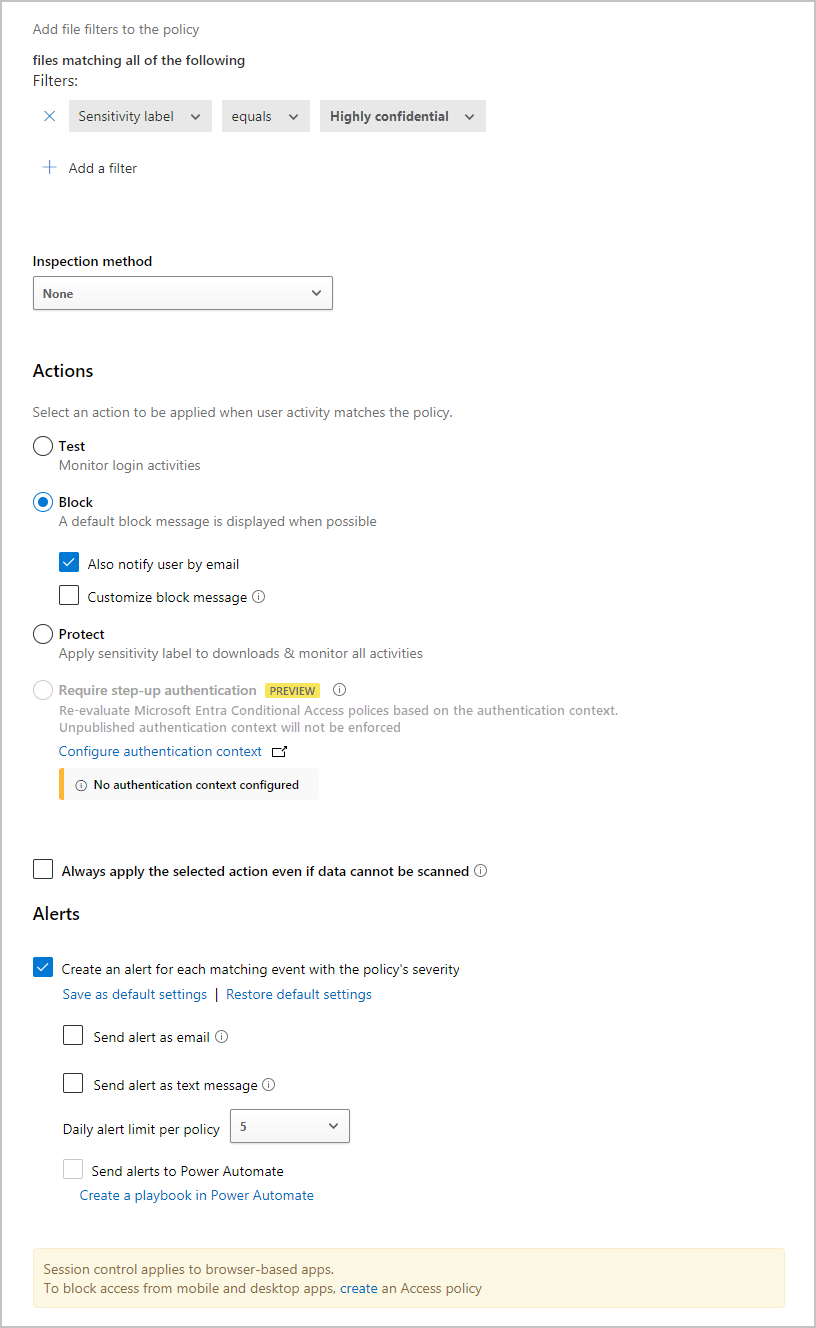

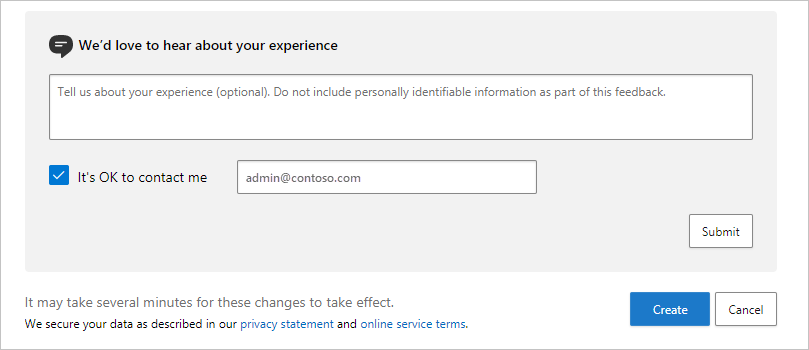

Opsi lainnya muncul saat Anda menggulir ke bawah. Gambar berikut menunjukkan opsi tersebut, dengan contoh lain.

Buat filter pada Label sensitivitas dan pilih Sangat rahasia atau apa pun yang paling sesuai dengan organisasi Anda.

Ubah Metode inspeksi menjadi tidak ada.

Pilih opsi Blokir yang sesuai dengan kebutuhan Anda.

Buat pemberitahuan untuk tindakan seperti itu.

Pilih Buat untuk menyelesaikan kebijakan sesi.

Konten terkait

Artikel ini menjelaskan cara Defender untuk Cloud Apps dapat memberikan perlindungan data dan konten untuk Power BI. Untuk informasi selengkapnya tentang Perlindungan Data untuk Power BI dan konten pendukung untuk layanan Azure yang mengaktifkannya, lihat:

- Label sensitivitas di Power BI

- Mengaktifkan label sensitivitas dalam Power BI

- Cara menerapkan label sensitivitas di Power BI

Untuk informasi tentang Azure dan artikel keamanan, lihat:

- Lindungi aplikasi dengan Microsoft Defender untuk Kontrol Aplikasi Akses Bersyarat Aplikasi Cloud

- Menyebarkan Kontrol Aplikasi Akses Bersyarah untuk aplikasi katalog dengan ID Microsoft Entra

- Kebijakan sesi

- Pelajari tentang label sensitivitas

- Laporan metrik perlindungan data

- Perencanaan implementasi Power BI: aplikasi Defender untuk Cloud untuk Power BI