Penyiapan dan konfigurasi SDK Perlindungan Informasi Microsoft (MIP)

Artikel Mulai Cepat dan Tutorial berpusat di sekitar membangun aplikasi yang menggunakan pustaka dan API MIP SDK. Artikel ini memperlihatkan kepada Anda cara menyiapkan dan mengonfigurasi langganan Microsoft 365 dan stasiun kerja klien Anda, sebagai persiapan untuk menggunakan SDK.

Prasyarat

Pastikan untuk meninjau topik berikut sebelum memulai:

- Portal kepatuhan Microsoft Purview

- Apa itu Perlindungan Informasi Azure?

- Bagaimana cara kerja perlindungan di Perlindungan Informasi Azure?

Penting

Untuk menghormati privasi pengguna, Anda harus meminta pengguna untuk menyetujui sebelum mengaktifkan pengelogan otomatis. Contoh berikut adalah pesan standar yang digunakan Microsoft untuk pemberitahuan pengelogan:

Dengan mengaktifkan Pengelogan Kesalahan dan Performa, Anda setuju untuk mengirim Data Kesalahan dan Performa ke Microsoft. Microsoft akan mengumpulkan data kesalahan dan performa melalui internet ("Data"). Microsoft menggunakan Data ini untuk menyediakan dan meningkatkan kualitas, keamanan, dan integritas produk dan layanan Microsoft. Misalnya, kami menganalisis performa dan keandalan, seperti fitur apa yang Anda gunakan, seberapa cepat fitur merespons, performa perangkat, interaksi antarmuka pengguna, dan masalah apa pun yang Anda alami dengan produk. Data juga akan menyertakan informasi tentang konfigurasi perangkat lunak Anda seperti perangkat lunak yang saat ini Anda jalankan, dan alamat IP.

Mendaftar langganan Office 365

Banyak sampel SDK memerlukan akses ke langganan Office 365. Jika Anda belum melakukannya, pastikan untuk mendaftar ke salah satu jenis langganan berikut:

| Nama | Mendaftar |

|---|---|

| Office 365 Enterprise E3 Versi Uji Coba (uji coba gratis 30 hari) | https://go.microsoft.com/fwlink/p/?LinkID=403802 |

| Office 365 Enterprise E3 atau E5 | https://www.microsoft.com/microsoft-365/enterprise/office-365-e3 |

| Enterprise Mobility and Security E3 atau E5 | https://www.microsoft.com/security |

| Azure Information Protection Premium P1 atau P2 | Panduan lisensi Microsoft 365 untuk keamanan & kepatuhan |

| Microsoft 365 E3, E5, atau F1 | https://www.microsoft.com/microsoft-365/enterprise/microsoft365-plans-and-pricing |

Mengonfigurasikan label sensitivitas

Jika saat ini Anda menggunakan Perlindungan Informasi Azure, Anda harus memigrasikan label Anda ke Pusat Keamanan dan Kepatuhan Office 365. Untuk informasi selengkapnya tentang proses ini, lihat Cara memigrasikan label Perlindungan Informasi Azure ke Pusat Keamanan &Kepatuhan Office 365.

Mengonfigurasi stasiun kerja klien Anda

Selanjutnya, selesaikan langkah-langkah berikut untuk memastikan komputer klien Anda disiapkan dan dikonfigurasi dengan benar.

Jika Anda menggunakan stasiun kerja Windows 10:

Menggunakan Windows Update, perbarui komputer Anda ke Windows 10 Fall Creators Update (versi 1709) atau yang lebih baru. Untuk memverifikasi versi Anda saat ini:

- Klik ikon Windows di kiri bawah.

- Ketik "Tentang PC Anda" dan tekan tombol "Enter".

- Gulir ke bawah ke spesifikasi Windows dan lihat di bawah Versi.

Jika Anda menggunakan stasiun kerja Windows 11 atau Windows 10:

Pastikan "Mode Pengembang" diaktifkan di stasiun kerja Anda:

- Klik ikon Windows di kiri bawah.

- Ketik "Gunakan fitur pengembang" dan tekan tombol "Enter", saat Anda melihat item Gunakan Fitur Pengembang ditampilkan.

- Pada dialog Pengaturan, Untuk tab Pengembang, di bagian "Gunakan fitur pengembang", pilih opsi Mode pengembang.

- Tutup dialog Pengaturan.

Instal Visual Studio 2019, dengan beban kerja dan komponen opsional berikut:

pengembangan Platform Windows Universal Beban kerja Windows, ditambah komponen opsional berikut:

- Alat Platform Windows Universal C++

- Windows 10 SDK 10.0.16299.0 SDK atau yang lebih baru, jika tidak disertakan secara default

Pengembangan desktop dengan beban kerja C++ Windows, ditambah komponen opsional berikut:

- Windows 10 SDK 10.0.16299.0 SDK atau yang lebih baru, jika tidak disertakan secara default

Instal Modul PowerShell ADAL.PS:

Karena hak administrator diperlukan untuk menginstal modul, pertama-tama Anda perlu:

- masuk ke komputer Anda dengan akun yang memiliki hak Administrator.

- jalankan sesi Windows PowerShell dengan hak yang ditinggikan (Jalankan sebagai Administrator).

Kemudian jalankan

install-module -name adal.pscmdlet:PS C:\WINDOWS\system32> install-module -name adal.ps Untrusted repository You are installing the modules from an untrusted repository. If you trust this repository, change its InstallationPolicy value by running the Set-PSRepository cmdlet. Are you sure you want to install the modules from 'PSGallery'? [Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help (default is "N"): A PS C:\WINDOWS\system32>

Unduh File:

MIP SDK didukung pada platform berikut, dengan unduhan terpisah untuk setiap platform/bahasa yang didukung:

Sistem operasi Versi Unduhan Catatan Ubuntu 20.04 C++ tar.gz

Java (Pratinjau) tar.gz

.NET Core NuGet (Pratinjau)Ubuntu 22.04 C++ tar.gz

Java (Pratinjau) tar.gz

.NET Core NuGet (Pratinjau)RedHat Enterprise Linux 8 dan 9 C++ tar.gz Debian 10 dan 11 C++ tar.gz macOS Semua versi yang didukung C++ .zip Pengembangan Xcode membutuhkan 13 atau lebih besar. Jendela Semua versi yang didukung, 32/64 bit C++

C++/.NET NuGet

Java (Pratinjau) .zipAndroid 9.0 dan yang lebih baru C++ .zip Perlindungan dan SDK Kebijakan saja. iOS Semua versi yang didukung C++ .zip Perlindungan dan SDK Kebijakan saja. Tar.gz/. Unduhan Zip

Tar.gz dan . Unduhan Zip berisi file terkompresi, satu untuk setiap API. File terkompresi diberi nama sebagai berikut, di mana <API> =

file, ,protectionatauupe, dan <OS> = platform:mip_sdk_<API>_<OS>_1.0.0.0.zip (or .tar.gz). Misalnya, file untuk biner dan header SDK Perlindungan di Debian adalah:mip_sdk_protection_debian9_1.0.0.0.tar.gz. Masing-masing berisi .tar.gz/.zip dibagi menjadi tiga direktori:- Bins: Biner yang dikompilasi untuk setiap arsitektur platform, jika berlaku.

- Sertakan: File header (C++).

- Sampel: Kode sumber untuk aplikasi sampel.

Paket NuGet

Jika Anda melakukan pengembangan Visual Studio, SDK juga dapat diinstal melalui Konsol Manajer Paket NuGet:

Install-Package Microsoft.InformationProtection.File Install-Package Microsoft.InformationProtection.Policy Install-Package Microsoft.InformationProtection.ProtectionJika Anda tidak menggunakan paket NuGet, tambahkan jalur biner SDK ke variabel lingkungan PATH. Variabel PATH memungkinkan biner dependen (DLL) ditemukan pada runtime, oleh aplikasi klien (OPSIONAL):

Jika Anda menggunakan stasiun kerja Windows 11 atau Windows 10:

Klik ikon Windows di kiri bawah.

Ketik "Jalur" dan tekan tombol "Enter", saat Anda melihat item Edit variabel lingkungan sistem ditampilkan.

Pada dialog Properti Sistem, klik Variabel Lingkungan.

Pada dialog Variabel Lingkungan, klik baris Variabel jalur di bawah Variabel pengguna untuk <pengguna>, lalu klik Edit....

Pada dialog Edit variabel lingkungan, klik Baru, yang membuat baris baru yang dapat diedit. Menggunakan jalur lengkap ke masing-masing

file\bins\debug\amd64subdirektori ,protection\bins\debug\amd64, danupe\bins\debug\amd64, tambahkan baris baru untuk masing-masing. Direktori SDK disimpan dalam<API>\bins\<target>\<platform>format, di mana:- <API> =

file,protection,upe - <target> =

debug,release - <platform> =

amd64(x64),x86, dll.

- <API> =

Setelah selesai memperbarui variabel Jalur , klik OK. Lalu klik OK saat dikembalikan ke dialog Variabel Lingkungan.

Unduh sampel SDK dari GitHub (OPSIONAL):

- Jika Anda belum memilikinya, pertama-tama buat profil GitHub.

- Kemudian instal versi terbaru alat klien Git Software Freedom Conservancy (Git Bash)

- Menggunakan Git Bash, unduh sampel yang menarik:

- Gunakan kueri berikut untuk menampilkan repositori: https://github.com/Azure-Samples?utf8=%E2%9C%93& q=MipSdk.

- Menggunakan Git Bash, gunakan

git clone https://github.com/azure-samples/<repo-name>untuk mengunduh setiap repositori sampel.

Mendaftarkan aplikasi klien dengan ID Microsoft Entra

Sebagai bagian dari proses provisi langganan Microsoft 365, penyewa Microsoft Entra terkait dibuat. Penyewa Microsoft Entra menyediakan manajemen identitas dan akses untuk akun pengguna dan akun aplikasi Microsoft 365. Aplikasi yang memerlukan akses ke API aman (seperti API MIP), memerlukan akun aplikasi.

Untuk autentikasi dan otorisasi saat runtime, akun diwakili oleh prinsip keamanan, yang berasal dari informasi identitas akun. Perwakilan keamanan yang mewakili akun aplikasi disebut sebagai perwakilan layanan.

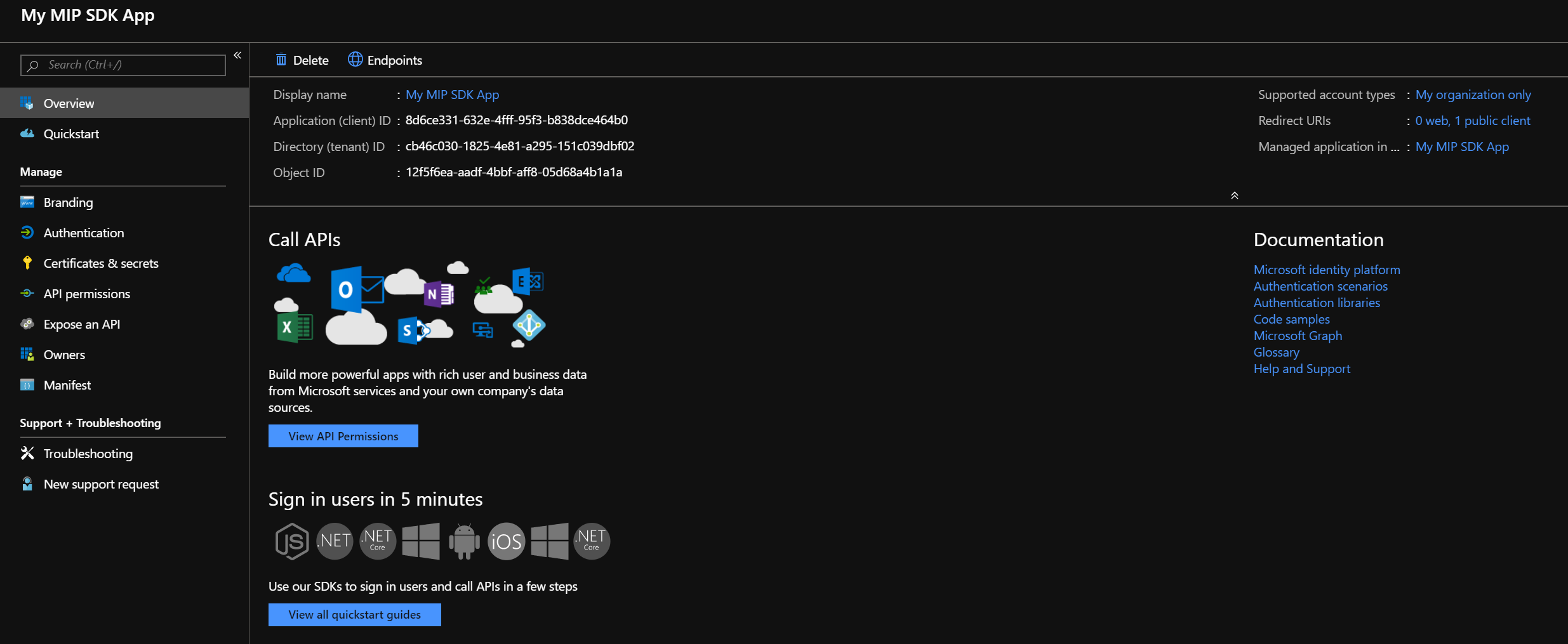

Untuk mendaftarkan akun aplikasi di ID Microsoft Entra untuk digunakan dengan sampel Mulai Cepat dan MIP SDK:

Penting

Untuk mengakses manajemen penyewa Microsoft Entra untuk pembuatan akun, Anda harus masuk ke portal Azure dengan akun pengguna yang merupakan anggota peran "Pemilik" pada langganan. Bergantung pada konfigurasi penyewa Anda, Anda mungkin juga perlu menjadi anggota peran direktori "Admininstrator Global" untuk mendaftarkan aplikasi. Sebaiknya uji dengan akun terbatas. Pastikan akun hanya memiliki hak untuk mengakses titik akhir SCC yang diperlukan. Kata sandi cleartext yang diteruskan melalui commandline dapat dikumpulkan oleh sistem pengelogan.

Ikuti langkah-langkah di Mendaftarkan aplikasi dengan ID Microsoft Entra, Daftarkan bagian aplikasi baru. Untuk tujuan pengujian, gunakan nilai berikut untuk properti yang diberikan saat Anda melalui langkah-langkah panduan:

- Jenis Akun yang Didukung - Pilih "Akun hanya dalam direktori organisasi ini."

- URI Pengalihan - Atur jenis URI pengalihan ke "Klien publik (seluler & desktop)." Jika aplikasi Anda menggunakan Microsoft Authentication Library (MSAL), gunakan

http://localhost. Jika tidak, gunakan sesuatu dalam format<app-name>://authorize.

Setelah selesai, Anda akan dikembalikan ke halaman Aplikasi terdaftar untuk pendaftaran aplikasi baru Anda. Salin dan simpan GUID di bidang ID Aplikasi (klien), karena Anda akan membutuhkannya untuk Mulai Cepat.

Kemudian klik izin API untuk menambahkan API dan izin yang akan diakses klien. Klik Tambahkan izin untuk membuka bilah "Minta izin API".

Sekarang Anda akan menambahkan API MIP dan izin yang akan diperlukan aplikasi saat runtime:

- Pada halaman Pilih API , klik Azure Rights Management Services.

- Pada halaman API Azure Rights Management Services , klik Izin yang didelegasikan.

- Pada bagian Pilih izin , periksa izin user_impersonation . Hak ini memungkinkan aplikasi untuk membuat dan mengakses konten yang dilindungi atas nama pengguna.

- Klik Tambahkan izin untuk menyimpan.

Ulangi langkah #4, tetapi kali ini saat Anda masuk ke halaman Pilih API , Anda harus mencari API.

- Pada halaman Pilih API , klik API yang digunakan organisasi saya lalu di kotak pencarian ketik "Layanan Sinkronisasi Perlindungan Informasi Microsoft", dan pilih.

- Pada halaman MICROSOFT Information Protection Sync Service API, klik Izin yang didelegasikan.

- Perluas simpul UnifiedPolicy dan periksa UnifiedPolicy.User.Read

- Klik Tambahkan izin untuk menyimpan.

Saat Anda kembali ke halaman izin API, klik Berikan persetujuan admin untuk (Nama Penyewa), lalu Ya. Langkah ini memberikan pra-persetujuan kepada aplikasi menggunakan pendaftaran ini, untuk mengakses API berdasarkan izin yang ditentukan. Jika Anda masuk sebagai administrator global, persetujuan dicatat untuk semua pengguna di penyewa yang menjalankan aplikasi; jika tidak, ini hanya berlaku untuk akun pengguna Anda.

Setelah selesai, pendaftaran aplikasi dan izin API akan terlihat mirip dengan contoh berikut:

Untuk informasi selengkapnya tentang menambahkan API dan izin ke pendaftaran, lihat Mengonfigurasi aplikasi klien untuk mengakses API web. Di sini Anda akan menemukan informasi tentang menambahkan API dan izin yang diperlukan oleh aplikasi klien.

Meminta Perjanjian Integrasi Perlindungan Informasi (IPIA)

Sebelum dapat merilis aplikasi yang dikembangkan dengan MIP ke publik, Anda harus mengajukan permohonan dan menyelesaikan perjanjian formal dengan Microsoft.

Catatan

Perjanjian ini tidak diperlukan untuk aplikasi yang hanya ditujukan untuk penggunaan internal.

Dapatkan IPIA Anda dengan mengirim email ke IPIA@microsoft.com dengan informasi berikut:

Subjek: Meminta IPIA untuk Nama Perusahaan

Dalam isi email, meliputi:

- Nama aplikasi dan produk

- Nama depan dan belakang pemohon

- Alamat email pemohon

Setelah menerima permintaan IPIA Anda, kami akan mengirimi Anda formulir (sebagai dokumen Word). Tinjau syarat dan ketentuan IPIA, dan kembalikan formulir dengan IPIA@microsoft.com informasi berikut:

- Nama hukum Perusahaan

- Negara Bagian/Provinsi (AS/Kanada) atau Negara Pendirian

- URL Perusahaan

- Alamat email orang kontak

- Alamat tambahan perusahaan (opsional)

- Nama Aplikasi Perusahaan

- Deskripsi Singkat Aplikasi

- ID Penyewa Azure

- ID Aplikasi untuk aplikasi

- Kontak perusahaan, email, dan telepon untuk Korespondensi Situasi Kritis

Ketika kami menerima formulir Anda, kami akan mengirimi Anda tautan IPIA akhir untuk ditandatangani secara digital. Setelah anda menandatangani, itu akan ditandatangani oleh perwakilan Microsoft yang sesuai, menyelesaikan perjanjian.

Sudah memiliki IPIA yang ditandatangani?

Jika Anda sudah memiliki IPIA yang ditandatangani dan ingin menambahkan ID Aplikasi baru untuk aplikasi yang Anda rilis, kirim email ke IPIA@microsoft.com dan berikan kami informasi berikut:

- Nama Aplikasi Perusahaan

- Deskripsi Singkat Aplikasi

- ID Penyewa Azure (bahkan jika yang sama seperti sebelumnya)

- ID Aplikasi untuk aplikasi

- Kontak perusahaan, email, dan telepon untuk Korespondensi Situasi Kritis

Setelah pengiriman email, izinkan hingga 72 jam untuk pengakuan tanda terima.

Pastikan aplikasi Anda memiliki runtime yang diperlukan

Catatan

Langkah ini hanya diperlukan jika menyebarkan aplikasi ke komputer tanpa Visual Studio, atau jika penginstalan Visual Studio tidak memiliki komponen Visual C++ Runtime.

Aplikasi yang dibangun dengan MIP SDK memerlukan runtime Visual C++ 2015 atau Visual C++ 2017 untuk diinstal, jika belum ada.

- Microsoft Visual C++ 2015 Redistributable Update 3

- Microsoft Visual C++ Redistributable untuk Visual Studio 2017

Ini hanya akan berfungsi jika aplikasi telah dibuat sebagai Rilis. Jika aplikasi dibuat sebagai Debug, maka DLL debug runtime Visual C++ harus disertakan dengan aplikasi atau diinstal pada komputer.

Langkah berikutnya

- Jika Anda adalah pengembang C++

- Pastikan untuk membaca konsep Observers sebelum Anda memulai bagian Mulai Cepat, untuk mempelajari tentang sifat asinkron api C++.

- Saat Anda siap untuk mendapatkan pengalaman dengan SDK, mulailah dengan Mulai Cepat: Inisialisasi aplikasi klien (C++).

- Jika Anda adalah pengembang C#, saat Anda siap untuk mendapatkan pengalaman dengan SDK, mulailah dengan Mulai Cepat: Inisialisasi aplikasi klien (C#).

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk