Cara kerja Azure DDoS Protection

Setelah meninjau bab sebelumnya, Anda mengidentifikasi Contoso akan mendapat manfaat dari perlindungan tambahan yang disediakan layanan DDoS Protection melalui layanan Perlindungan Infrastruktur. Di unit ini, Anda akan mempelajari tentang fitur DDoS Protection dan cara kerjanya.

Fitur DDoS Protection

Seperti yang diuraikan di unit sebelumnya, Azure DDoS Protection menyediakan lebih banyak kemampuan daripada Perlindungan Infrastruktur.

DDoS Protection

Saat mengaktifkan DDoS Protection, langkah pertama adalah mengaitkan jaringan virtual atau alamat IP ke DDoS Protection. Hanya layanan dengan alamat IP publik di jaringan virtual yang dilindungi. Misalnya, IP publik dari Azure Web Application Firewall yang tersedia di Azure Application Gateway dan disebarkan untuk perlindungan lapisan 7 dilindungi. Sistem apa pun yang menggunakan alamat IP yang tidak dapat dirutekan pada jaringan virtual yang dilindungi tidak disertakan dalam Rencana Perlindungan. Ini adalah keuntungan pelanggan, karena sistem ini tidak terhubung ke internet dan tidak ada biaya untuk perlindungan mereka.

Catatan

Untuk menyederhanakan penyebaran, Anda dapat mengonfigurasi DDOS Network Protection untuk organisasi Anda dan menautkan jaringan virtual dari beberapa langganan ke paket yang sama.

Setelah mengonfigurasi DDoS Network Protection, Anda perlu menambahkan sumber daya yang dilindungi. Anda dapat memilih layanan yang akan mendapatkan DDoS Protection dengan menggunakan Grup Sumber Daya Azure, Grup Manajemen, atau Langganan yang ditentukan pengguna. Atau, Anda dapat mengaktifkan perlindungan IP DDoS pada alamat IP tunggal. Ini berguna jika Anda memerlukan perlindungan untuk kurang dari 100 alamat IP atau Anda menguji DDoS Protection di lingkungan Anda.

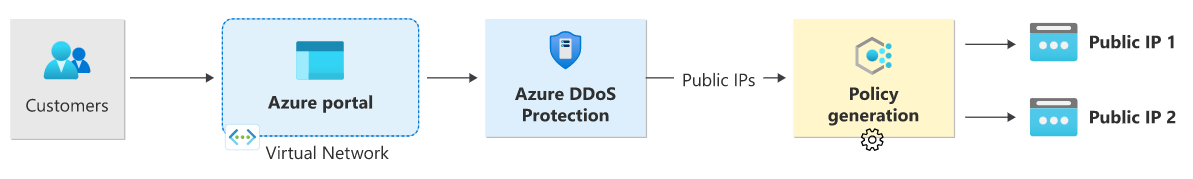

Kebijakan DDoS Anda dihasilkan saat Anda mengaktifkan DDoS Protection. Ini dikonfigurasi secara otomatis dan dioptimalkan dengan menerapkan algoritma pembelajaran mesin dan menggunakan pemantauan lalu lintas jaringan tertentu.

DDoS Protection memantau lalu lintas jaringan dan terus membandingkannya dengan batas yang ditentukan dalam kebijakan DDoS. Ketika lalu lintas Anda melebihi batas maksimum, mitigasi DDoS dimulai secara otomatis. Selama mitigasi, paket yang dikirim ke sumber daya yang dilindungi dirutekan ulang oleh layanan perlindungan DDoS. Beberapa pemeriksaan dilakukan pada lalu lintas ini, untuk membantu memastikan bahwa paket sesuai dengan spesifikasi internet dan tidak cacat. Lalu lintas IP yang valid diteruskan ke layanan yang dituju. DDoS Protection menerapkan tiga kebijakan mitigasi yang disetel otomatis—TCP SYN, TCP, dan UDP—untuk setiap alamat IP publik yang terkait dengan sumber daya yang dilindungi.

Ketika lalu lintas berkurang ke kurang dari ambang yang berlaku, mitigasi ditangguhkan. Perlindungan ini tidak berlaku untuk lingkungan Azure App Service.

Diagram berikut menggambarkan aliran data melalui DDoS Protection.

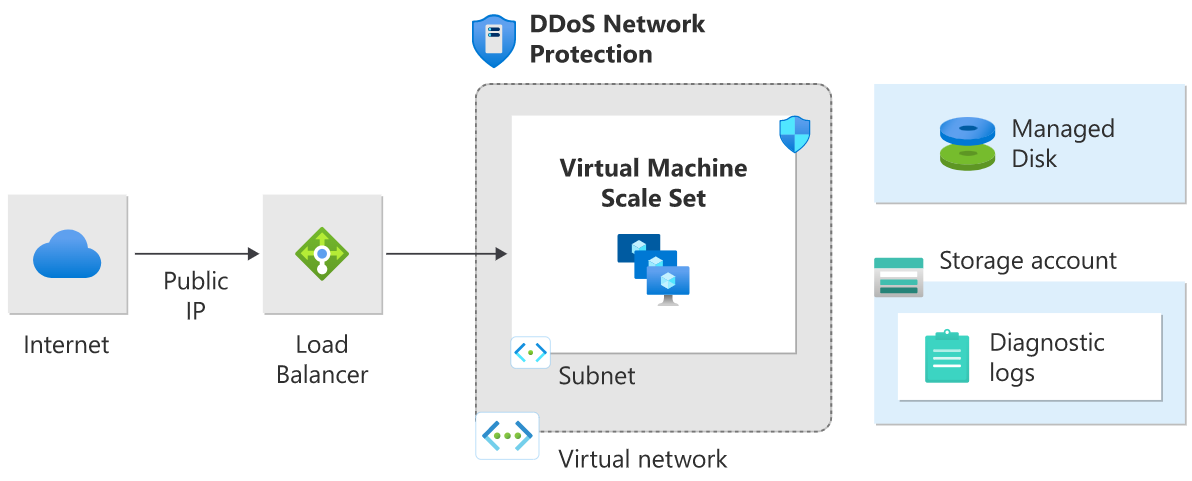

Dalam diagram berikut DDoS Network Protection diaktifkan pada jaringan virtual load balancer Azure (internet) yang memiliki IP publik yang terkait dengannya.

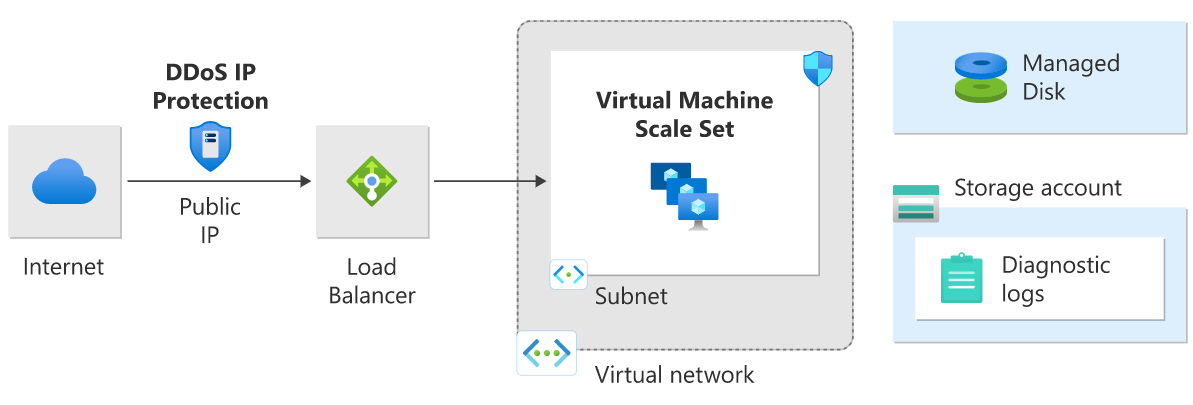

Dalam diagram berikut DDoS IP Protection diaktifkan pada alamat IP publik frontend dari load balancer publik.

Penyetelan Adaptif Azure DDoS Protection

Tiap aplikasi Azure memiliki pola lalu lintas sendiri, yang unik seperti sidik jari manusia. Dalam DDoS protection, prosesnya adalah mendeteksi serangan, lalu menghentikan serangan. DDoS Protection menggunakan algoritma pembelajaran mesin eksklusif, yang mengidentifikasi pola lalu lintas (sidik jari) untuk aplikasi Anda dan menggunakan pola tersebut untuk membangun profil lalu lintas aplikasi.

Jika aplikasi ini mulai menerima lalu lintas di luar rentang standar, batas atas kebijakan mitigasi Perlindungan DDoS Anda ditingkatkan untuk mendukung lonjakan musiman.

Jika seseorang mencoba untuk melakukan DDoS aplikasi Anda, lalu lintas akan terus tumbuh. Pada titik itu, DDoS Protection memicu pemberitahuan, karena ada sesuatu yang tampak anomali dengan lalu lintas. Lalu lintas yang masuk ke aplikasi akan diperiksa secara real time untuk menguji paket yang valid. Paket yang tidak valid akan dihilangkan sehingga tidak memengaruhi ketersediaan dan performa aplikasi Anda.

Metrik DDoS Protection

Dalam contoh sebelumnya, tak lama setelah deteksi serangan, DDoS Protection mengirim pemberitahuan dengan menggunakan metrik Azure Monitor dan pemberitahuan perlindungan DDoS apa pun. Anda harus menganalisis serangan menggunakan data yang dicatat selama serangan itu. Anda dapat menggunakan Microsoft Sentinel, alat SIEM mitra, log Azure Monitor, dan layanan diagnostik lainnya untuk tujuan tersebut. Data yang dicatat disimpan selama 30 hari.

Menguji DDoS protection

Pengujian dan validasi sangat penting untuk memahami bagaimana performa sistem selama serangan DDoS. Pelanggan Azure dapat menggunakan mitra pengujian kami yang disetujui untuk menguji performa layanan anda yang dilindungi selama serangan DDoS:

- BreakingPoint Cloud: generator lalu lintas swalayan di mana pelanggan Anda dapat menghasilkan lalu lintas terhadap titik akhir publik yang mengaktifkan Perlindungan DDoS untuk simulasi.

- Red Button: bekerja dengan tim ahli yang berdedikasi untuk mensimulasikan skenario serangan DDoS dunia nyata dalam lingkungan yang terkendali.

- RedWolf penyedia pengujian DDoS mandiri atau terpandu dengan kontrol real time.

Anda dapat menggunakan simulator serangan untuk:

Memvalidasi bahwa layanan utama Anda dilindungi selama serangan DDoS.

Mempraktikkan respons insiden Anda terhadap serangan DDoS.

Membantu melatih personel keamanan Anda.

Anda dapat menemukan informasi selengkapnya tentang layanan ini dengan meninjau tautan referensi di unit ringkasan.