Menentukan rencana respons insiden keamanan

Serangan siber dan pelanggaran keamanan adalah ancaman berat bagi bisnis Anda. Setiap organisasi harus memiliki rencana respons insiden yang telah disiapkan. Paket ini menangani ancaman keamanan yang memengaruhi kemampuannya untuk menyediakan layanan kepada pelanggan, atau membahayakan kemampuannya untuk melindungi data privat/pelanggan.

Apa itu rencana respons insiden?

Dengan rencana respons insiden (IRP), Anda dapat mengidentifikasi dan meminimalkan kerugian dan biaya serangan keamanan. Rencana tersebut juga menunjukkan cara memperbaiki penyebab serangan. IRP yang dirancang dengan baik memberikan petunjuk langkah demi langkah untuk menangani insiden. IRP memastikan bahwa tim keamanan merespons menggunakan serangkaian prosedur yang ditetapkan, bahwa orang yang tepat terlibat, serta bahwa saluran komunikasi yang tepat diberi tahu.

Membuat rencana respons insiden

National Institute of Standards and Technology (NIST) menerbitkan panduan standar tentang cara menangani insiden keamanan. Dokumen ini adalah alat yang bagus untuk membantu organisasi membuat rencana responsnya sebelum serangan signifikan terjadi. Perlu diingat bahwa setiap organisasi berbeda, serta bahwa jenis data dan layanan yang dilindungi akan sangat memengaruhi rencana respons.

Ada beberapa langkah yang terlibat:

- Membentuk tim respons insiden

- Mempraktikkan rencana

- Merevisi rencana

Membentuk tim respons insiden

Salah satu langkah penting dalam membuat IRP adalah menetapkan tim respons insiden keamanan komputer (CSIRT). Tim ini terdiri dari anggota dari beberapa bidang perusahaan, termasuk:

Eksekutif: Harus ada perwakilan tim pimpinan eksekutif yang dapat berkomunikasi dengan dan memperbarui dewan selama dan setelah insiden keamanan.

IT: Departemen IT harus terlibat dalam membuat dan menjalankan IRP apa pun.

Komunikasi: Orang yang berbeda di perusahaan perlu diberi tahu tentang insiden keamanan. Mungkin juga perlu memberi tahu pelanggan atau bahkan pers tentang pelanggaran data yang signifikan. Anggota staf komunikasi dan tim PR harus menjadi bagian dari tim respons untuk menyusun komunikasi.

Hukum: Departemen hukum harus terlibat dalam perencanaan untuk memastikan kepatuhan hukum dan persyaratan peraturan untuk penanganan data Anda terpenuhi. Mereka juga dapat memberikan saran baik selama dan setelah insiden ditangani.

Mempraktikkan rencana

Setelah rencana respons insiden ditentukan, CSIRT harus menjalankan latihan penanggulangan untuk menguji rencana secara menyeluruh. Latihan ini akan membantu mengidentifikasi celah dan area masalah agar dapat diatasi sebelum ancaman keamanan yang sebenarnya muncul. Tim harus merespons dengan cepat di bawah tekanan, sehingga rencana yang jelas dan dipahami dengan baik adalah keharusan.

Merevisi rencana

Rencana respons insiden harus dievaluasi secara berkala untuk memastikan masih valid, mengidentifikasi pihak yang benar untuk terlibat, dan mencakup area ancaman utama yang ditentukan untuk server dan data perusahaan. Selain itu, setiap anggota CSIRT harus secara berkala meninjau rencana untuk memastikan bahwa mereka memahami tanggung jawab selama insiden dan ketika berada di bawah tekanan, mereka dapat merespons secara efisien.

Fase respons insiden

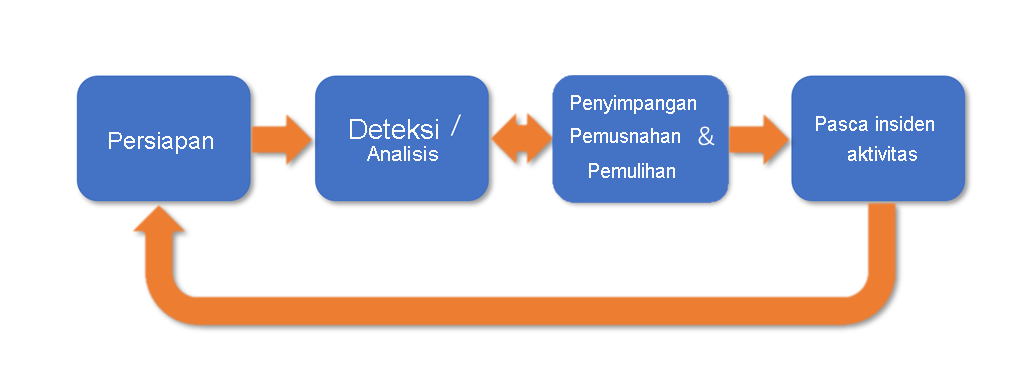

Seperti disebutkan sebelumnya, NIST mendefinisikan panduan insiden keamanan komputer yang dapat digunakan perusahaan untuk membuat rencana respons. Sebagai bagian dari panduan itu, NIST menggambarkan empat fase utama respons keamanan yang perlu direncanakan.

Gambar berikut menunjukkan empat fase ini didefinisikan oleh NIST. Deskripsi yang disediakan di sini adalah ringkasan sederhana; dokumen keseluruhan yang ditautkan di bagian Ringkasan modul ini memiliki deskripsi yang lebih menyeluruh tentang setiap fase dan bagaimana Anda dapat merencanakan strategi.

Persiapan: Fase ini termasuk mendefinisikan tim respons insiden, mendokumen rencana respons, dan mencakup alat dan proses untuk membantu mencegah insiden terjadi.

Deteksi dan Analisis: Insiden keamanan datang dalam banyak bentuk, dan Anda tidak dapat merencanakan setiap kemungkinan kontingensi. Namun, ada vektor serangan umum yang dikenal baik, seperti serangan berbasis web dan berbasis email. Anda dapat dengan mudah merencanakan vektor ini, dan dalam banyak kasus, rencana respons akan menggabungkan komunikasi dan analisis standar. Alat seperti Pertahanan Microsoft untuk Cloud dapat sangat membantu di bidang ini dengan menyediakan dasbor standar untuk mendeteksi dan menganalisis ancaman yang masuk.

Penahanan, Pemberantasan & Pemulihan: Penahanan melibatkan menjaga ancaman agar tidak tumbuh atau berdampak pada sistem lain. Setelah ditahan, tim respons dapat memulai langkah-langkah untuk menghapus ancaman sama sekali kemudian memulihkan sistem yang terdampak. Langkah ini sering kali melibatkan gerakan bolak-balik ke fase deteksi sebelumnya untuk memastikan bahwa vektor serangan benar-benar dimitigasi dan tidak dipindahkan ke sistem lain.

Aktivitas Pasca-Insiden: Fase akhir melibatkan evaluasi pasca serangan yang dilakukan, langkah-langkah yang diambil sebagai respons, dan efektivitas respons tim. Fase ini dapat menyebabkan perubahan dalam IRP dan kemungkinan penguatan infrastruktur untuk mencegah serangan serupa di masa mendatang.