Latihan - Mengonfigurasi Playbook untuk peristiwa keamanan

Otomatisasi Alur Kerja dibuat langsung di portal Pertahanan untuk Cloud.

Penting

Anda memerlukan akun email Microsoft 365 untuk menggunakan serangkaian instruksi khusus ini. Jika Anda tidak memilikinya, coba ubah instruksi di bawah ini untuk menggunakan templat lain, atau buat Aplikasi Logika kosong.

Masuk ke portal Azure menggunakan akun yang sama dengan yang Anda gunakan untuk mengaktifkan Kotak pasir Azure.

Cari dan pilih Microsoft Defender untuk Cloud menggunakan kotak pencarian. Panel Ringkasan untuk Defender untuk Cloud akan ditampilkan.

Di panel menu kiri, di bawah Manajemen, pilih Otomatisasi alur kerja.

Di bilah menu atas, pilih + Tambahkan otomatisasi alur kerja untuk membuat otomatisasi baru. Panel Tambahkan otomatisasi alur kerja akan ditampilkan.

Masukkan nilai berikut untuk setiap pengaturan:

Pengaturan Nilai Umum Nama RespondToMalwareAlert Langganan Langganan Concierge Grup sumber daya [Pelajari grup sumber daya] Kondisi pemicu Pilih jenis data Pertahanan untuk Cloud Peringatan keamanan Nama peringatan berisi Malware Tingkat keparahan peringatan Semua tingkat keparahan dipilih Di bawah Tindakan, Anda dapat memilih Azure Logic App yang sudah ada atau membuat yang baru. Karena kami belum memilikinya, pilih tautan kunjungi halaman Logic Apps untuk membuat Aplikasi Logika baru.

Panel Logic Apps akan ditampilkan. Pastikan Anda masih berada di direktori Kotak pasir Microsoft Learn sebelum melanjutkan.

Dari bilah menu atas, pilih + Tambahkan. Panel Buat Logic Apps akan ditampilkan.

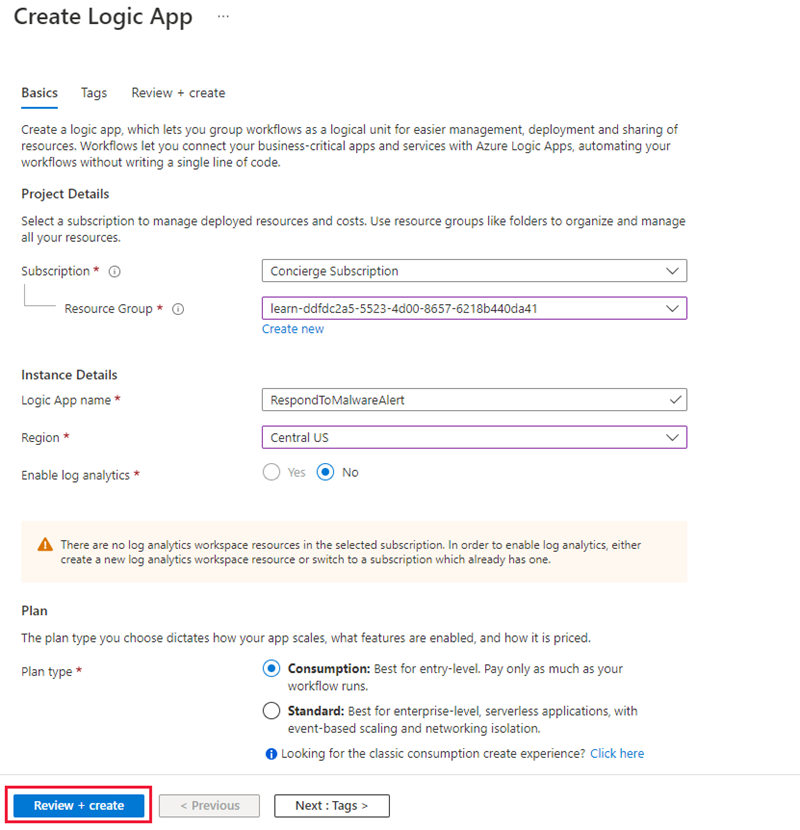

Di tab Dasar, masukkan nilai berikut ini untuk setiap pengaturan:

Pengaturan Nilai Detail proyek Langganan Langganan Concierge Grup sumber daya [Pelajari grup sumber daya] Detail instans Nama aplikasi logika RespondToMalwareAlert Jenis paket Consumption Catatan

Anda memerlukan nama yang unik untuk Aplikasi logika. Jika nama yang disarankan tidak tersedia, ubah atau pilih nama lain.

Gunakan nilai default untuk bidang lainnya.

Pilih Tinjau + buat, lalu pilih Buat. Dibutuhkan satu atau dua menit untuk membuat aplikasi. Anda dapat memantau pembuatan melalui ikon Pemberitahuan atau memilih Refresh untuk me-refresh layar.

Setelah Aplikasi Logika dibuat, pilih Buka sumber daya.

Pilih Perancang aplikasi logika di bawah Alat Pengembangan di menu sebelah kiri.

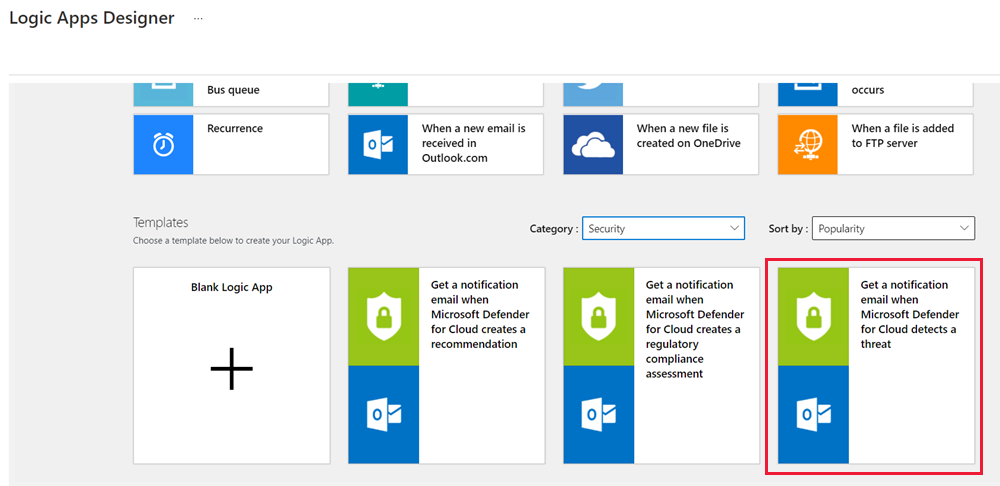

Gulir ke bawah ke bagian Templat dan pilih Keamanan dari daftar drop-down Kategori .

Pilih Dapatkan email pemberitahuan saat Defender untuk Cloud mendeteksi ancaman, lalu pilih Gunakan templat ini. Anda juga dapat memilih Aplikasi Logika Kosong jika Anda ingin membuat beberapa logika kustom untuk dijalankan sebagai respons terhadap pemberitahuan, atau jika Anda tidak memiliki akun email berbasis Microsoft 365.

Pilih tautan Masuk di kotak Outlook Office 365. Berikan informasi masuk Office 365 Outlook untuk menyambungkan akun email Anda. Setelah divalidasi, email yang dimiliki akan diperlihatkan di konektor Outlook Office 365.

Pilih Tambahkan Baru dalam kotak Koneksi. Ini menghubungkan aplikasi logika ke Microsoft Defender untuk Cloud.

Catatan

Jika panel tidak me-refresh dan menampilkan langkah berikutnya, pilih Tampilan kode, lalu pilih Perancang.

Pilih Lanjutkan untuk beralih ke halaman detail.

Tentukan alamat email target untuk mengirim pemberitahuan.

Di layar ini, Anda dapat mengubah subjek email dan detail apa pun yang akan disertakan.

Anda dapat menggunakan tombol + Langkah baru untuk membuat lebih banyak langkah logika dalam alur. Dalam kasus ini, kita tidak perlu langkah lain. Pilih Simpan dari bilah menu atas.

Alihkan kembali ke panel Pertahanan untuk Cloud, atau tab lalu pilih Refresh untuk memilih Aplikasi Logika yang baru dibuat.

Pilih RespondToMalwareAlert (atau apa pun yang Anda beri nama aplikasi logika Anda) dari daftar Logic Apps.

Pilih Buat untuk membuat otomatisasi alur kerja.

Jalankan otomatisasi Alur kerja dari Pertahanan Microsoft untuk Cloud

Anda biasanya menjalankan playbook dari dasbor perlindungan beban kerja menggunakan pemberitahuan yang ada.

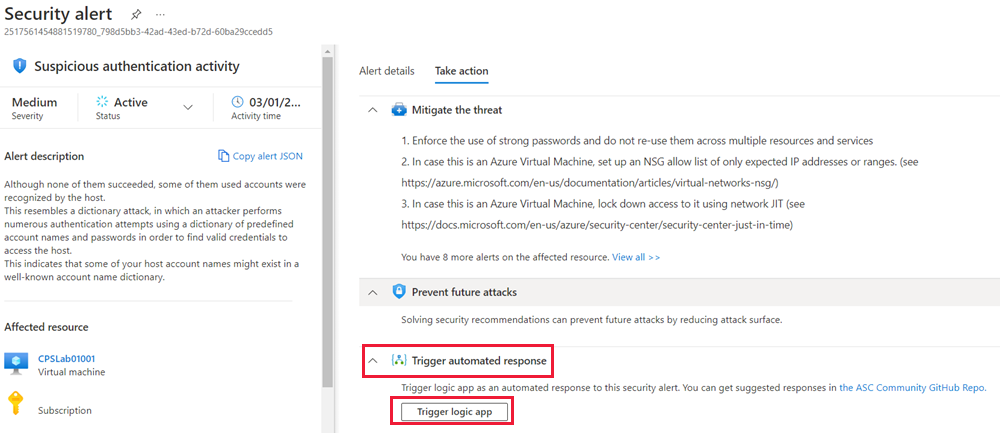

Pilih Pemberitahuan keamanan di panel menu kiri Defender untuk Cloud.

Di sini, Anda akan memilih pemberitahuan, pilih Tampilkan detail lengkap , pilih Ambil tindakan, pilih menu drop-down Picu respons otomatis, lalu pilih Picu aplikasi logika.

Dalam hal ini, di Azure Sandbox, Anda mungkin tidak memiliki pemberitahuan apa pun, sehingga Anda tidak dapat menjalankan playbook dengan cara ini. Namun, Anda dapat mengujinya melalui panel Logic Apps.

Menguji otomatisasi alur kerja dari Logic Apps

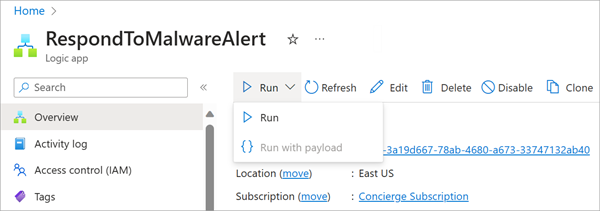

Pilih Beranda dari bilah sisi di pojok kiri. Anda akan melihat Aplikasi Logika Anda sebagai sumber daya yang baru dibuat. Jika tidak, coba cari dari bilah pencarian atas. Ingat nama tersebut adalah RespondToMalwareAlert.

Pada panel Gambaran Umum , dari bilah menu atas, pilih menu drop-down Jalankan , lalu pilih Jalankan.

Entri baru akan muncul pada tab Riwayat eksekusi di panel Ringkasan. Anda mungkin perlu memilih tombol Refresh di bagian atas layar. Anda dapat memilih entri tersebut untuk menelusuri detailnya. Misalnya, Anda dapat menelusuri input dan output eksekusi:

Input

{

"method": "post",

"path": "/Mail",

"host": {

"connection": {

"name": "/subscriptions/abcd/resourceGroups/abcd/providers/Microsoft.Web/connections/office365"

}

},

"body": {

"Body": "Microsoft Defender for Cloud has discovered a potential security threat in your environment. Details below:\n\nAlert name: \n\nDescription: \n\nDetection time: \n\nAttacked resource: \n\nDetected by: \n\nAlert ID: ",

"Importance": "High",

"Subject": "Microsoft Defender for Cloud has discovered a potential security threat in your environment",

"To": "john@doe.com"

}

}

Output

{

"statusCode": 200,

"headers": {

"Pragma": "no-cache",

"x-ms-request-id": "615f4430-7433-4fd3-aa2d-000e8a1a0db9",

"Strict-Transport-Security": "max-age=31536000; includeSubDomains",

"X-Content-Type-Options": "nosniff",

"X-Frame-Options": "DENY",

"Timing-Allow-Origin": "*",

"x-ms-apihub-cached-response": "true",

"Cache-Control": "no-store, no-cache",

"Date": "Fri, 10 Oct 2019 09:17:32 GMT",

"Set-Cookie": "ARRAffinity=9c9c847b5bd6c73a56d4f1afae4aecaa7f5b746d703be6c728afc87b6c50d7e3;Path=/;HttpOnly;Domain=office365-wus.azconn-wus.p.azurewebsites.net",

"Content-Length": "0",

"Expires": "-1"

}

}

Anda juga harus menerima email di alamat email yang Anda tentukan yang menyatakan bahwa Microsoft Defender untuk Cloud telah menemukan potensi ancaman keamanan di lingkungan Anda.

Selamat! Anda berhasil mengonfigurasi otomatisasi alur kerja.