Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Penting

Anda harus menjadi bagian dari program pratinjau Frontier untuk mendapatkan akses awal ke Microsoft Agent 365. Frontier menghubungkan Anda langsung dengan inovasi AI terbaru Microsoft. Pratinjau frontier tunduk pada ketentuan pratinjau yang ada dari perjanjian pelanggan Anda. Karena fitur-fitur ini masih dalam pengembangan, ketersediaan dan kemampuannya dapat berubah dari waktu ke waktu.

Pelajari cara memantau agen menggunakan Pertahanan Microsoft.

Penting

Kemampuan ini diluncurkan dalam fase dan peluncuran diperkirakan akan selesai pada akhir Desember.

Microsoft Defender

Agen 365 menyediakan pengamatan komprehensif di Pertahanan Microsoft di semua aktivitas agen, memungkinkan tim keamanan untuk memantau dan melacak perilaku dari lokasi terpusat. Visibilitas ini mendukung deteksi dan respons ancaman proaktif.

Kemampuan utama

Pemantauan terpusat: Melacak semua aktivitas agen di Defender untuk tampilan terpadu.

Deteksi ancaman siap pakai: Memberikan pemberitahuan tentang aktivitas agen berisiko dan interaksi pengguna.

Perburuan ancaman proaktif: Analis keamanan dapat menggunakan kemampuan berburu berbasis kueri tingkat lanjut Defender untuk secara proaktif mengidentifikasi pola dan anomali yang mencurigakan. Untuk informasi selengkapnya, buka Secara proaktif berburu ancaman dengan perburuan tingkat lanjut di Pertahanan Microsoft.

Prasyarat

Pastikan bahwa log audit telah diatur. Untuk informasi selengkapnya, buka Mengaktifkan atau menonaktifkan audit.

Pastikan bahwa konektor Microsoft 365 diatur dengan benar di Pertahanan Microsoft. Untuk mengetahui informasi selengkapnya, lihat Microsoft Defender for Cloud Apps REST API.

Mengonfigurasi akses admin di Defender. Untuk informasi selengkapnya, buka Mengonfigurasi akses admin - aplikasi Microsoft Defender untuk Cloud.

Jenis peristiwa yang didukung

Catatan

Setelah konektor diatur, pemberitahuan dipicu secara otomatis saat aktivitas agen berisiko terjadi. Untuk informasi selengkapnya tentang cara menyelidiki insiden di Pertahanan Microsoft, buka Menyelidiki insiden di portal Pertahanan Microsoft.

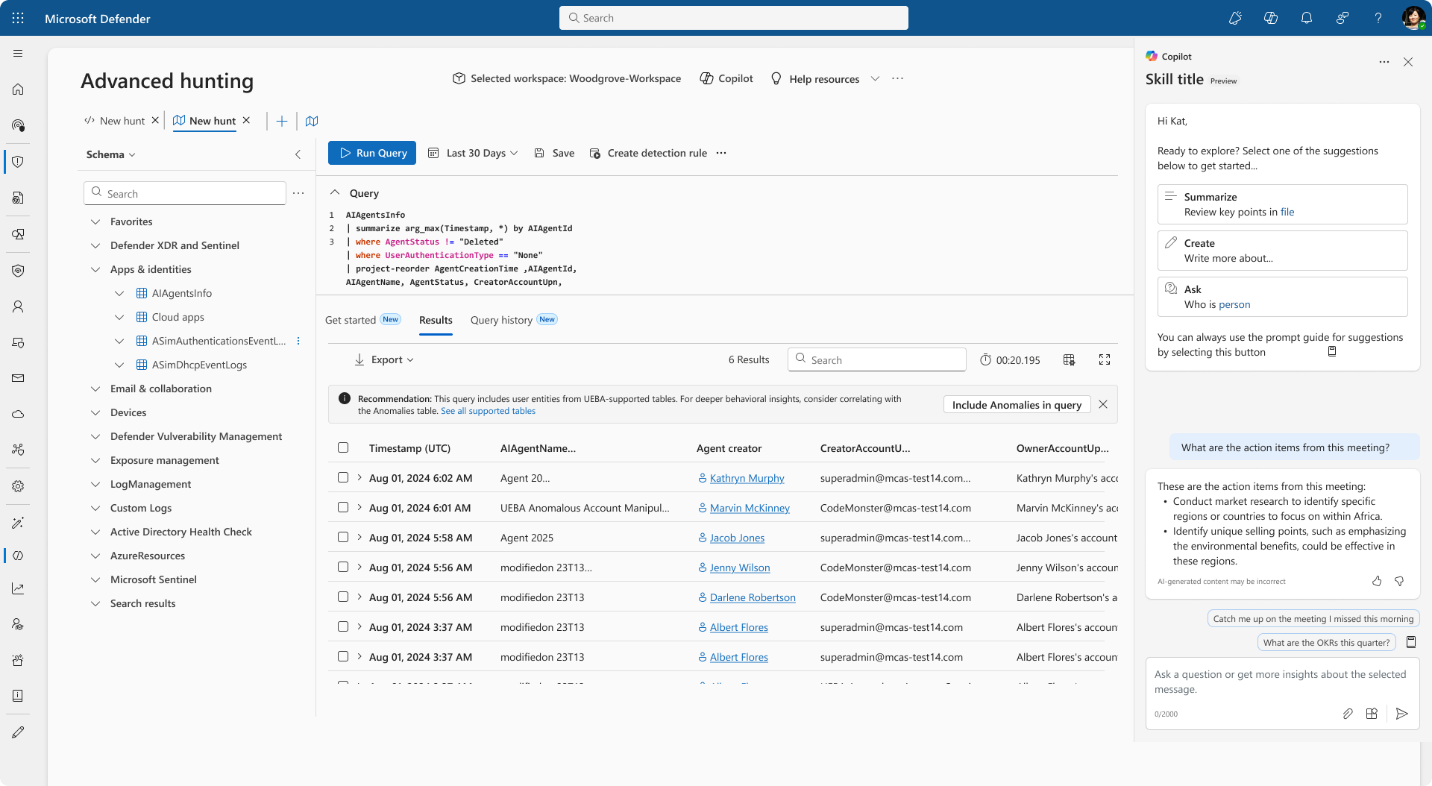

Cara menggunakan perburuan tingkat lanjut di Pertahanan Microsoft

Portal Microsoft Defender

- Microsoft Defender XDR

- Masuk dengan kredensial yang sesuai untuk memastikan Anda memiliki akses berbasis peran yang diperlukan. Misalnya, Anda harus menjadi admin keamanan, atau yang lebih tinggi.

Di panel navigasi kiri, pilih Berburu untuk membuka halaman Perburuan tingkat lanjut.

Jelajahi skema.

- Gunakan tab Skema untuk melihat tabel yang tersedia, seperti tabel CloudAppEvents .

- Pilih elipsis vertikal di samping nama tabel untuk melihat detail skema, data sampel, dan informasi retensi.

Gunakan editor kueri untuk menulis atau menempelkan kueri Bahasa Kueri Kusto (KQL).

Contoh:

CloudAppEvents | where ActionType in ("InvokeAgent", "InferenceCall", "ExecuteToolBySDK", "ExecuteToolByGateway", "ExecuteToolByMCPServer")Melihat hasil

- Hasil muncul dalam format tabel.

- Ekspor hasil atau gunakan untuk membuat aturan deteksi kustom.

Defender menyertakan sekumpulan aturan deteksi siap pakai yang menandai ancaman yang diketahui dan perilaku berisiko, memastikan perlindungan real-time tanpa konfigurasi manual. Kemampuan ini membantu organisasi merespons ancaman cyber dengan cepat dan tetap terlindungi dari aktivitas berisiko yang melibatkan agen.