Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Microsoft Identity Manager 2016 (MIM) memungkinkan organisasi mengelola seluruh siklus hidup identitas pengguna dan kredensial terkait. Ini dapat dikonfigurasi untuk menyinkronkan identitas, mengelola sertifikat dan kata sandi secara terpusat, dan memprovisikan pengguna di seluruh sistem heterogen. Dengan MIM, organisasi TI dapat menentukan dan mengotomatiskan proses yang digunakan untuk mengelola identitas dari pembuatan hingga penghentian.

Microsoft BHOLD Suite memperluas kemampuan MIM ini dengan menambahkan kontrol akses berbasis peran. BHOLD memungkinkan organisasi untuk menentukan peran pengguna dan mengontrol akses ke data dan aplikasi sensitif. Akses didasarkan pada kecocokan untuk peran-peran tersebut. BHOLD Suite mencakup layanan dan alat yang menyederhanakan pemodelan hubungan peran dalam organisasi. BHOLD memetakan peran tersebut ke hak, serta memverifikasi bahwa definisi peran dan hak yang terkait diterapkan dengan benar terhadap pengguna. Kemampuan ini sepenuhnya terintegrasi dengan MIM, memberikan pengalaman yang mulus bagi pengguna akhir dan staf IT.

Panduan ini membantu Anda memahami cara kerja BHOLD Suite dengan MIM dan mencakup topik berikut:

- Kontrol akses berbasis peran

- Pengesahan

- Pelaporan

- Konektor Manajemen Akses

BHOLD tidak disarankan untuk penyebaran baru. MICROSOFT Entra ID sekarang menyediakan tinjauan akses, yang menggantikan fitur kampanye pengesahan BHOLD, dan pengelolaan pemberian hak, yang menggantikan fitur penetapan akses.

Kontrol akses berbasis peran

Metode paling umum untuk mengontrol akses pengguna ke data dan aplikasi adalah melalui kontrol akses diskresi (DAC). Dalam implementasi yang paling umum, setiap objek signifikan memiliki pemilik yang diidentifikasi. Pemilik memiliki kemampuan untuk memberikan atau menolak akses ke objek kepada orang lain berdasarkan identitas individu atau keanggotaan grup. Dalam praktiknya, DAC biasanya menghasilkan sejumlah besar kelompok keamanan, beberapa yang mencerminkan struktur organisasi, yang lain yang mewakili pengelompokan fungsional (seperti jenis pekerjaan atau penugasan proyek), dan yang lain yang terdiri dari koleksi makeshift pengguna dan perangkat yang ditautkan untuk tujuan yang lebih sementara. Seiring bertambahnya organisasi, keanggotaan dalam grup-grup ini menjadi semakin sulit dikelola. Misalnya, jika karyawan ditransfer dari satu proyek ke proyek lain, grup yang digunakan untuk mengontrol akses ke aset proyek harus diperbarui secara manual. Dalam kasus seperti itu, tidak jarang kesalahan terjadi, kesalahan yang dapat menghambat keamanan atau produktivitas proyek.

MIM mencakup fitur yang membantu mengurangi masalah ini dengan memberikan kontrol otomatis atas keanggotaan grup dan daftar distribusi. Namun, ini tidak mengatasi kompleksitas intrinsik kelompok proliferasi yang tidak selalu terkait satu sama lain dengan cara terstruktur.

Salah satu cara untuk mengurangi proliferasi ini secara signifikan adalah dengan menyebarkan kontrol akses berbasis peran (RBAC). RBAC tidak menggantikan DAC. RBAC dibangun di DAC dengan menyediakan kerangka kerja untuk mengklasifikasikan pengguna dan sumber daya IT. Ini memungkinkan Anda untuk menyatakan secara eksplisit hubungan mereka dan hak akses yang sesuai dengan klasifikasi tersebut. Misalnya, dengan menetapkan ke atribut pengguna yang menentukan jabatan pekerjaan pengguna dan penetapan proyek, pengguna dapat diberikan akses ke alat yang diperlukan untuk pekerjaan dan data pengguna yang perlu dikontribusikan pengguna ke proyek tertentu. Ketika pengguna memiliki pekerjaan yang berbeda dan penugasan proyek yang berbeda, mengubah atribut yang menentukan jabatan pengguna dan proyek secara otomatis memblokir akses ke sumber daya yang hanya diperlukan untuk posisi pengguna sebelumnya.

Karena peran dapat dimuat dalam peran dengan cara hierarkis, (misalnya, peran manajer penjualan dan perwakilan penjualan dapat dimuat dalam peran penjualan yang lebih umum), mudah untuk menetapkan hak yang sesuai untuk peran tertentu dan masih memberikan hak yang tepat kepada semua orang yang berbagi peran yang lebih inklusif juga. Misalnya, di rumah sakit, semua tenaga medis dapat diberikan hak untuk melihat catatan pasien, tetapi hanya dokter (subrole dari peran medis) yang dapat diberikan hak untuk memasukkan resep untuk pasien. Demikian pula, pengguna yang termasuk dalam peran administratif dapat ditolak aksesnya ke catatan pasien kecuali untuk petugas penagihan (subrole dari peran administratif), yang dapat diberikan akses ke bagian catatan pasien yang diperlukan untuk menagih pasien atas layanan yang disediakan oleh rumah sakit.

Manfaat tambahan dari RBAC adalah kemampuan untuk menentukan dan menegakkan pemisahan tugas (SoD). Ini memungkinkan organisasi untuk menentukan kombinasi peran yang memberikan izin yang tidak boleh dipegang oleh pengguna yang sama, sehingga pengguna tertentu tidak dapat ditetapkan peran yang memungkinkan pengguna untuk memulai pembayaran dan mengotorisasi pembayaran, misalnya. RBAC menyediakan kemampuan untuk menerapkan kebijakan tersebut secara otomatis daripada harus mengevaluasi implementasi kebijakan yang efektif berdasarkan per pengguna.

Objek peran model BHOLD

Dengan BHOLD Suite, Anda dapat menentukan dan mengatur peran dalam organisasi Anda, memetakan pengguna ke peran, dan memetakan izin yang sesuai ke peran. Struktur ini disebut model peran, dan berisi dan menghubungkan lima jenis objek:

- Unit organisasi

- Pengguna

- Peran

- Hak akses

- Aplikasi

Unit organisasi

Unit organisasi (OrgUnits) adalah sarana utama tempat pengguna diatur dalam model peran BHOLD. Setiap pengguna harus tergabung dalam setidaknya satu OrgUnit. (Bahkan, ketika pengguna dihapus dari unit organisasi terakhir di BHOLD, rekaman data pengguna dihapus dari database BHOLD.)

Penting

Unit organisasi dalam model peran BHOLD tidak boleh dikacaukan dengan unit organisasi di Active Directory Domain Services (AD DS). Biasanya, struktur unit organisasi di BHOLD didasarkan pada organisasi dan kebijakan bisnis Anda, bukan persyaratan infrastruktur jaringan Anda.

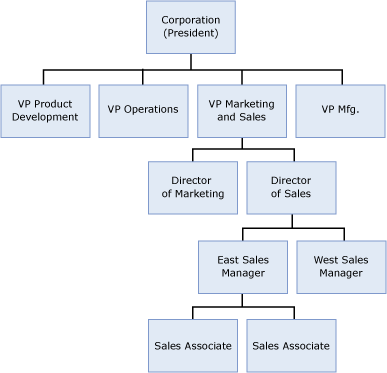

Meskipun tidak diperlukan, dalam kebanyakan kasus unit organisasi disusun dalam BHOLD untuk mewakili struktur hierarkis organisasi aktual, mirip dengan yang di bawah ini:

Dalam sampel ini, model peran akan menjadi unit organisasi untuk perusahaan secara keseluruhan (diwakili oleh presiden, karena presiden bukan bagian dari unit organisasi lainnya), atau unit organisasi akar BHOLD (yang selalu ada) dapat digunakan untuk tujuan itu. OrgUnits yang mewakili divisi perusahaan yang dipimpin oleh wakil presiden akan ditempatkan di unit organisasi perusahaan. Selanjutnya, unit organisasi yang sesuai dengan direktur pemasaran dan penjualan akan ditambahkan ke unit organisasi pemasaran dan penjualan, dan unit organisasi yang mewakili manajer penjualan regional akan ditempatkan di unit organisasi untuk manajer penjualan wilayah timur. Rekan penjualan, yang tidak mengelola pengguna lain, akan dijadikan anggota unit organisasi manajer penjualan wilayah timur. Perhatikan bahwa pengguna dapat menjadi anggota unit organisasi di tingkat apa pun. Misalnya, asisten administratif, yang bukan manajer dan melaporkan langsung kepada wakil presiden, akan menjadi anggota unit organisasi wakil presiden.

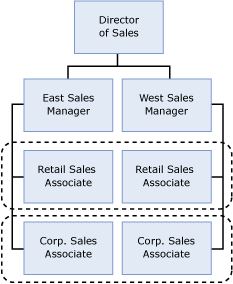

Selain mewakili struktur organisasi, unit organisasi juga dapat digunakan untuk mengelompokkan pengguna dan unit organisasi lainnya sesuai dengan kriteria fungsional, seperti untuk proyek atau spesialisasi. Diagram berikut menunjukkan bagaimana unit organisasi akan digunakan untuk mengelompokkan rekan penjualan sesuai dengan jenis pelanggan:

Dalam contoh ini, setiap rekan penjualan akan milik dua unit organisasi: satu mewakili tempat rekanan dalam struktur manajemen organisasi, dan satu mewakili basis pelanggan terkait (ritel atau perusahaan). Setiap unit organisasi dapat diberi peran berbeda yang, pada gilirannya, dapat diberi izin yang berbeda untuk mengakses sumber daya IT organisasi. Selain itu, peran dapat diwariskan dari unit organisasi induk, menyederhanakan proses penyebaran peran kepada pengguna. Di sisi lain, peran tertentu dapat dicegah diwariskan, memastikan bahwa peran tertentu hanya dikaitkan dengan unit organisasi yang sesuai.

OrgUnits dapat dibuat di BHOLD Suite dengan menggunakan portal web BHOLD Core.

Pengguna

Seperti disebutkan di atas, setiap pengguna harus termasuk dalam setidaknya satu unit organisasi (OrgUnit). Karena unit organisasi adalah mekanisme utama untuk mengaitkan pengguna dengan peran, di sebagian besar organisasi, pengguna tertentu termasuk dalam beberapa OrgUnits untuk mempermudah mengaitkan peran dengan pengguna tersebut. Namun, dalam beberapa kasus, mungkin perlu untuk mengaitkan peran dengan pengguna terlepas dari OrgUnits mana pun yang dimiliki pengguna. Akibatnya, seorang pengguna dapat langsung ditetapkan ke sebuah peran serta mendapatkan peran dari OrgUnits di mana pengguna tersebut tergabung.

Ketika seorang pengguna tidak aktif di dalam organisasi (misalnya saat cuti medis), pengguna tersebut dapat ditangguhkan, yang mencabut semua izin mereka tanpa menghapus pengguna itu dari model peran. Setelah kembali bertugas, pengguna dapat diaktifkan kembali, yang memulihkan semua izin yang diberikan oleh peran pengguna.

Objek untuk pengguna dapat dibuat secara individual di BHOLD melalui portal web BHOLD Core, atau dengan menggunakan Konektor Manajemen Akses dengan Layanan Sinkronisasi FIM untuk mengimpor informasi pengguna dari sumber seperti Active Directory Domain Services atau aplikasi sumber daya manusia.

Pengguna dapat dibuat langsung di BHOLD tanpa menggunakan Layanan Sinkronisasi FIM. Ini dapat berguna saat memodelkan peran dalam lingkungan praproduksi atau pengujian. Anda juga dapat mengizinkan pengguna eksternal (seperti karyawan subkontraktor) untuk diberi peran dan dengan demikian diberikan akses ke sumber daya IT tanpa ditambahkan ke database karyawan; namun, pengguna ini tidak akan dapat menggunakan fitur layanan mandiri BHOLD.

Peran

Seperti yang disebutkan sebelumnya, di bawah model kontrol akses berbasis peran (RBAC), izin dikaitkan dengan peran daripada pengguna individual. Ini memungkinkan untuk memberi setiap pengguna izin yang diperlukan untuk melakukan tugas pengguna dengan mengubah peran pengguna daripada memberikan atau menolak izin pengguna secara terpisah. Sebagai konsekuensinya, penugasan izin tidak lagi memerlukan partisipasi departemen IT, tetapi sebaliknya dapat dilakukan sebagai bagian dari mengelola bisnis. Peran dapat menggabungkan izin untuk mengakses sistem yang berbeda, baik secara langsung atau melalui penggunaan subrole, semakin mengurangi kebutuhan akan keterlibatan TI dalam mengelola izin pengguna.

Penting untuk dicatat bahwa peran adalah fitur dari model RBAC itu sendiri; biasanya peran tidak disediakan untuk aplikasi target. Ini memungkinkan RBAC digunakan bersama aplikasi yang ada yang tidak dirancang untuk menggunakan peran atau untuk mengubah definisi peran memenuhi kebutuhan mengubah model bisnis tanpa harus memodifikasi aplikasi itu sendiri. Jika aplikasi target dirancang untuk menggunakan peran, maka Anda dapat mengaitkan peran dalam model peran BHOLD dengan peran aplikasi yang sesuai dengan memperlakukan peran khusus aplikasi sebagai izin.

Di BHOLD, Anda dapat menetapkan peran kepada pengguna terutama melalui dua mekanisme:

- Dengan menetapkan peran ke unit organisasi (unit organisasi) di mana pengguna adalah anggota

- Dengan menetapkan peran langsung ke pengguna

Peran yang ditetapkan ke unit organisasi induk secara opsional dapat diwariskan oleh unit organisasi anggotanya. Ketika peran ditetapkan ke atau diwariskan oleh unit organisasi, peran tersebut dapat ditetapkan sebagai peran yang efektif atau diusulkan. Jika ini adalah peran yang efektif, semua pengguna di unit organisasi diberi peran. Jika merupakan peran yang diusulkan, peran tersebut harus diaktifkan agar setiap pengguna atau unit organisasi anggota menjadi efektif bagi anggota pengguna atau unit organisasi tersebut. Ini memungkinkan untuk menetapkan subset peran yang terkait dengan unit organisasi kepada pengguna, daripada secara otomatis menetapkan semua peran unit organisasi ke semua anggota. Selain itu, peran dapat diberikan tanggal mulai dan berakhir, dan batasan dapat ditempatkan pada persentase pengguna dalam unit organisasi yang perannya dapat efektif.

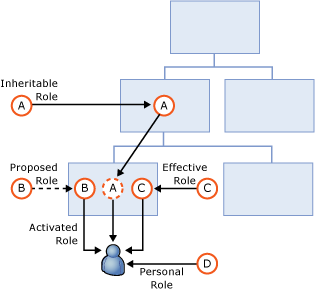

Diagram berikut mengilustrasikan bagaimana pengguna individu dapat diberi peran dalam BHOLD:

Dalam diagram ini, peran A ditetapkan ke unit organisasi sebagai peran yang dapat diwariskan, dan demikian juga diwariskan oleh unit organisasi anggotanya dan semua pengguna dalam unit organisasi tersebut. Peran B ditetapkan sebagai peran yang diusulkan untuk unit organisasi. Ini harus diaktifkan sebelum pengguna di unit organisasi dapat diotorisasi dengan izin peran. Peran C adalah peran yang efektif, sehingga izinnya segera berlaku untuk semua pengguna di unit organisasi. Peran D ditautkan langsung ke pengguna sehingga izinnya segera berlaku untuk pengguna tersebut.

Selain itu, peran dapat diaktifkan untuk pengguna berdasarkan atribut pengguna. Untuk informasi selengkapnya, lihat Otorisasi berbasis atribut.

Hak akses

Izin di BHOLD sesuai dengan otorisasi yang diimpor dari aplikasi target. Artinya, ketika BHOLD dikonfigurasi untuk bekerja dengan aplikasi, BHOLD menerima daftar otorisasi yang dapat ditautkan BHOLD ke peran. Misalnya, ketika Active Directory Domain Services (AD DS) ditambahkan ke BHOLD sebagai aplikasi, ia menerima daftar grup keamanan yang, sebagai izin BHOLD, dapat ditautkan ke peran di BHOLD.

Izin terkait aplikasi tertentu. BHOLD menyediakan tampilan izin terpadu tunggal sehingga izin dapat dikaitkan dengan peran tanpa memerlukan manajer peran untuk memahami detail implementasi izin. Dalam praktiknya, sistem yang berbeda mungkin memberlakukan izin secara berbeda. Konektor khusus aplikasi dari Layanan Sinkronisasi FIM ke aplikasi menentukan bagaimana perubahan izin untuk pengguna disediakan untuk aplikasi tersebut.

Aplikasi

BHOLD menerapkan metode untuk menerapkan kontrol akses berbasis peran (RBAC) ke aplikasi eksternal. Artinya, ketika BHOLD disediakan dengan pengguna dan izin dari aplikasi, BHOLD dapat mengaitkan izin tersebut dengan pengguna dengan menetapkan peran kepada pengguna dan kemudian menautkan izin ke peran. Proses latar belakang aplikasi kemudian dapat memetakan izin yang benar kepada penggunanya berdasarkan pemetaan peran/izin di BHOLD.

Mengembangkan model peran BHOLD Suite

Untuk membantu Anda mengembangkan model peran, BHOLD Suite menyediakan Generator Model, alat yang mudah digunakan dan komprehensif.

Sebelum menggunakan Generator Model, Anda harus membuat serangkaian file yang menentukan objek yang digunakan Model Generator untuk membangun model peran. Untuk informasi tentang cara membuat file ini, lihat Referensi Teknis Microsoft BHOLD Suite.

Langkah pertama dalam menggunakan Generator Model BHOLD adalah mengimpor file-file ini untuk memuat blok penyusun dasar ke dalam Generator Model. Ketika file telah berhasil dimuat, Anda kemudian dapat menentukan kriteria yang digunakan Generator Model untuk membuat beberapa kelas peran:

- Peran keanggotaan yang ditetapkan kepada pengguna berdasarkan OrgUnits (unit organisasi) tempat pengguna berada

- Peran atribut yang ditetapkan ke pengguna berdasarkan atribut pengguna dalam database BHOLD

- Peran yang diusulkan yang ditautkan ke unit organisasi tetapi harus diaktifkan untuk pengguna tertentu

- Peran kepemilikan yang memberikan kontrol pengguna atas unit organisasi dan peran yang pemiliknya tidak ditentukan dalam file yang diimpor

Penting

Saat mengunggah file, pilih kotak centang Pertahankan Model yang Ada hanya di lingkungan pengujian. Di lingkungan produksi, Anda harus menggunakan Generator Model untuk membuat model peran awal. Anda tidak dapat menggunakannya untuk mengubah model peran yang ada di database BHOLD.

Setelah Generator Model membuat peran ini dalam model peran, Anda kemudian dapat mengekspor model peran ke database BHOLD dalam bentuk file XML.

Fitur BHOLD tingkat lanjut

Bagian sebelumnya menjelaskan fitur dasar kontrol akses berbasis peran (RBAC) di BHOLD. Bagian ini menguraikan fitur tambahan di BHOLD yang dapat memberikan keamanan dan fleksibilitas yang ditingkatkan untuk implementasi RBAC organisasi Anda. Bagian ini memberikan gambaran umum tentang fitur BHOLD berikut:

- Kardinalitas

- Pemisahan tugas

- Izin yang dapat disesuaikan konteks

- Otorisasi berbasis atribut

- Jenis atribut fleksibel

Kardinalitas

Kardinalitas mengacu pada implementasi aturan bisnis yang dirancang untuk membatasi berapa kali dua entitas dapat terkait satu sama lain. Dalam kasus BHOLD, aturan kardinalitas dapat ditetapkan untuk peran, izin, dan pengguna.

Anda dapat mengonfigurasi peran untuk membatasi hal berikut:

- Jumlah maksimum pengguna untuk siapa peran yang diusulkan dapat diaktifkan

- Jumlah maksimum subperan yang dapat ditautkan ke peran

- Jumlah maksimum izin yang dapat ditautkan ke peran

Anda dapat mengonfigurasi izin untuk membatasi hal berikut:

- Jumlah maksimum peran yang dapat ditautkan ke izin

- Jumlah maksimum pengguna yang dapat diberikan izin

Anda dapat mengonfigurasi pengguna untuk membatasi hal berikut:

- Jumlah maksimum peran yang dapat ditautkan ke pengguna

- Jumlah maksimum izin yang dapat ditetapkan kepada pengguna melalui penetapan peran

Pemisahan tugas

Pemisahan tugas (SoD) adalah prinsip bisnis yang berupaya mencegah individu mendapatkan kemampuan untuk melakukan tindakan yang seharusnya tidak tersedia untuk satu orang. Misalnya, karyawan seharusnya tidak dapat meminta pembayaran dan untuk mengotorisasi pembayaran. Prinsip SoD memungkinkan organisasi menerapkan sistem pengecekan dan keseimbangan untuk meminimalkan paparan risiko akibat kesalahan atau penyimpangan karyawan.

BHOLD mengimplementasikan SoD dengan memungkinkan Anda menentukan izin yang tidak kompatibel. Ketika izin ini ditentukan, BHOLD memberlakukan SoD dengan mencegah pembuatan peran yang ditautkan ke izin yang tidak kompatibel, apakah mereka ditautkan secara langsung atau melalui pewarisan, dan dengan mencegah pengguna diberi beberapa peran yang, ketika digabungkan, akan memberikan izin yang tidak kompatibel, lagi dengan penugasan langsung atau melalui pewarisan. Opsional, konflik dapat diabaikan.

Izin yang dapat disesuaikan konteks

Dengan membuat izin yang dapat dimodifikasi secara otomatis berdasarkan atribut objek, Anda dapat mengurangi jumlah total izin yang harus Anda kelola. Izin yang dapat disesuaikan konteks (CAP) memungkinkan Anda menentukan rumus sebagai atribut izin yang memodifikasi bagaimana izin diterapkan oleh aplikasi yang terkait dengan izin. Misalnya, Anda dapat membuat rumus yang mengubah izin akses ke folder file (melalui grup keamanan yang terkait dengan daftar kontrol akses folder) berdasarkan apakah pengguna termasuk dalam unit organisasi (unit organisasi) yang berisi karyawan penuh waktu atau kontrak. Jika pengguna dipindahkan dari satu unit organisasi ke unit organisasi lainnya, izin baru akan diterapkan secara otomatis dan izin lama dinonaktifkan.

Rumus CAP dapat mengkueri nilai atribut yang telah diterapkan ke aplikasi, izin, unit organisasi, dan pengguna.

Otorisasi berbasis atribut

Salah satu cara untuk mengontrol apakah peran yang ditautkan ke unit organisasi (unit organisasi) diaktifkan untuk pengguna tertentu di unit organisasi adalah dengan menggunakan otorisasi berbasis atribut (ABA). Dengan menggunakan ABA, Anda dapat secara otomatis mengaktifkan peran hanya ketika aturan tertentu berdasarkan atribut pengguna terpenuhi. Misalnya, Anda dapat menautkan peran ke unit organisasi yang menjadi aktif untuk pengguna hanya jika jabatan pekerjaan pengguna cocok dengan jabatan dalam aturan ABA. Ini menghilangkan kebutuhan untuk mengaktifkan peran yang diusulkan secara manual untuk pengguna. Sebagai gantinya, peran dapat diaktifkan untuk semua pengguna di unit organisasi tertentu yang memiliki nilai atribut yang memenuhi aturan ABA untuk peran tersebut. Aturan dapat digabungkan, sehingga peran diaktifkan hanya ketika atribut pengguna memenuhi semua aturan ABA yang ditentukan untuk peran tersebut.

Penting untuk dicatat bahwa hasil pengujian aturan ABA dibatasi oleh pengaturan kardinalitas. Misalnya, jika pengaturan kardinalitas aturan menentukan bahwa tidak lebih dari dua pengguna dapat diberi peran, dan jika aturan ABA akan mengaktifkan peran untuk empat pengguna, peran hanya akan diaktifkan untuk dua pengguna pertama yang lulus tes ABA.

Jenis atribut fleksibel

Sistem atribut dalam BHOLD sangat dapat diperluas. Anda dapat menentukan jenis atribut baru untuk objek seperti pengguna, unit organisasi (unit organisasi), dan peran. Atribut dapat didefinisikan untuk memiliki nilai yaitu bilangan bulat, Boolean (ya/tidak), alfanumerik, tanggal, waktu, dan alamat email. Atribut dapat ditentukan sebagai nilai tunggal atau daftar nilai.

Pengesahan

BHOLD Suite menyediakan alat yang dapat Anda gunakan untuk memverifikasi bahwa setiap pengguna telah diberi izin yang sesuai untuk menyelesaikan tugas bisnis mereka. Administrator dapat menggunakan portal yang disediakan oleh modul Pengesahan BHOLD untuk merancang dan mengelola proses pengesahan.

Proses pengesahan dilakukan dengan cara kampanye di mana pengurus kampanye diberi kesempatan dan sarana untuk memverifikasi bahwa pengguna yang mereka bertanggung jawab memiliki akses yang sesuai ke aplikasi yang dikelola BHOLD dan izin yang benar dalam aplikasi tersebut. Pemilik kampanye ditunjuk untuk mengawasi kampanye dan memastikan bahwa kampanye dilakukan dengan benar. Kampanye dapat dibuat untuk terjadi sekali atau berulang.

Biasanya, pengurus untuk kampanye akan menjadi manajer yang akan membuktikan hak akses pengguna milik satu atau beberapa unit organisasi tempat manajer bertanggung jawab. Pengurus dapat dipilih secara otomatis untuk pengguna yang diverifikasi dalam kampanye berdasarkan atribut pengguna, atau pengurus kampanye dapat ditentukan dengan mencantumkannya dalam file yang memetakan setiap pengguna yang diverifikasi ke pengurus.

Ketika kampanye dimulai, BHOLD mengirim pesan pemberitahuan email ke pengurus dan pemilik kampanye lalu mengirim pengingat berkala untuk membantu mereka mempertahankan kemajuan dalam kampanye. Pengurus diarahkan ke portal kampanye tempat mereka dapat melihat daftar pengguna yang mereka bertanggung jawab dan peran yang ditetapkan untuk pengguna tersebut. Pengurus kemudian dapat mengonfirmasi apakah mereka bertanggung jawab atas setiap pengguna yang terdaftar dan menyetujui atau menolak hak akses dari setiap pengguna yang terdaftar.

Pemilik kampanye juga menggunakan portal untuk memantau kemajuan kampanye, dan aktivitas kampanye dicatat sehingga pemilik kampanye dapat menganalisis tindakan yang diambil dalam kampanye.

Pelaporan

Modul Pelaporan BHOLD memberi Anda kemampuan untuk melihat informasi dalam model peran melalui berbagai laporan. Modul Pelaporan BHOLD menyediakan serangkaian laporan bawaan yang luas, ditambah modul tersebut menyertakan wizard yang dapat Anda gunakan untuk membuat laporan kustom dasar dan tingkat lanjut. Saat menjalankan laporan, Anda bisa segera menampilkan hasilnya atau menyimpan hasilnya dalam file Microsoft Excel (.xlsx). Untuk menampilkan file ini dengan menggunakan Microsoft Excel 2000, Microsoft Excel 2002, atau Microsoft Excel 2003, Anda bisa mengunduh dan menginstal Paket Kompatibilitas Microsoft Office untuk Format File Word, Excel, dan PowerPoint.

Anda menggunakan modul Pelaporan BHOLD sebagian besar untuk menghasilkan laporan yang didasarkan pada informasi peran saat ini. Untuk menghasilkan laporan untuk mengaudit perubahan pada informasi identitas, Forefront Identity Manager 2010 R2 memiliki kemampuan pelaporan untuk Layanan FIM yang diterapkan di Gudang Data Manajer Layanan Pusat Sistem. Untuk informasi selengkapnya tentang pelaporan FIM, lihat dokumentasi Forefront Identity Manager 2010 dan Forefront Identity Manager 2010 R2 di Pustaka Teknis Forefront Identity Management.

Kategori yang dicakup oleh laporan bawaan meliputi yang berikut ini:

- Administrasi

- Pengesahan

- Pengaturan

- Kontrol Akses Masuk

- Penebangan kayu

- Model

- Statistik

- Alur kerja

Anda dapat membuat laporan dan menambahkannya ke kategori ini, atau Anda dapat menentukan kategori Anda sendiri di mana Anda dapat menempatkan laporan kustom dan bawaan.

Saat Anda membuat laporan, wizard akan membimbing Anda melalui penyediaan parameter berikut:

- Mengidentifikasi informasi, termasuk nama, deskripsi, kategori, penggunaan, dan audiens

- Bidang yang akan ditampilkan dalam laporan

- Kueri yang menentukan item mana yang akan dianalisis

- Urutan di mana baris akan diurutkan

- Bidang yang digunakan untuk memecah laporan menjadi bagian

- Filter untuk menyempurnakan elemen yang dikembalikan dalam laporan

Pada setiap tahap wizard, Anda dapat mempratinjau laporan seperti yang telah Anda tentukan sejauh ini dan menyimpannya jika Anda tidak perlu menentukan parameter tambahan. Anda juga dapat kembali ke langkah-langkah sebelumnya untuk mengubah parameter yang Anda tentukan sebelumnya dalam wizard.

Konektor Manajemen Akses

Modul BHOLD Suite Access Management Connector mendukung sinkronisasi data awal dan berkelanjutan ke BHOLD. Konektor Manajemen Akses bekerja dengan Layanan Sinkronisasi FIM untuk memindahkan data di antara database BHOLD Core, metaverse MIM, dan aplikasi target dan penyimpanan identitas.

Versi BHOLD sebelumnya memerlukan beberapa MAs untuk mengelola aliran data antara MIM dan tabel-tabel perantara dalam database BHOLD. Di BHOLD Suite SP1, Konektor Manajemen Akses memungkinkan Anda menentukan agen manajemen (MAs) di MIM yang menyediakan transfer data langsung antara BHOLD dan MIM.