Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

MIM Privileged Access Management (PAM) is a solution that helps organizations restrict privileged access within an existing and isolated Active Directory environment.

Privileged Access Management accomplishes two goals:

- Membangun kembali kontrol atas lingkungan Direktori Aktif yang disusupi dengan mempertahankan lingkungan bastion terpisah yang diketahui tidak terpengaruh oleh serangan berbahaya.

- Isolasi penggunaan akun istimewa untuk mengurangi risiko kredensial tersebut dicuri.

Nota

Pendekatan PAM yang disediakan oleh MIM PAM tidak disarankan untuk penyebaran baru di lingkungan yang terhubung ke Internet. MIM PAM dimaksudkan untuk digunakan dalam arsitektur kustom untuk lingkungan AD terisolasi di mana akses Internet tidak tersedia, di mana konfigurasi ini diperlukan oleh peraturan, atau di lingkungan terisolasi berdampak tinggi seperti laboratorium penelitian offline dan teknologi operasional yang terputus atau kontrol pengawasan dan lingkungan akuisisi data. MIM PAM berbeda dari Microsoft Entra Privileged Identity Management (PIM). Microsoft Entra PIM adalah layanan yang memungkinkan Anda mengelola, mengontrol, dan memantau akses ke sumber daya di ID Microsoft Entra, Azure, dan Layanan Online Microsoft lainnya seperti Microsoft 365 atau Microsoft Intune. Untuk panduan tentang lingkungan di tempat yang terhubung ke Internet dan lingkungan hibrid, lihat mengamankan akses istimewa untuk informasi selengkapnya.

What problems does MIM PAM help solve?

Today, it's too easy for attackers to obtain Domain Admins account credentials, and it's too hard to discover these attacks after the fact. Tujuan PAM adalah untuk mengurangi peluang bagi pengguna jahat untuk mendapatkan akses, sekaligus meningkatkan kontrol dan kesadaran Anda terhadap lingkungan.

PAM membuatnya lebih sulit bagi penyerang untuk menembus jaringan dan mendapatkan akses akun istimewa. PAM menambahkan perlindungan ke grup istimewa yang mengontrol akses di berbagai komputer dan aplikasi yang bergabung dengan domain di komputer tersebut. It also adds more monitoring, more visibility, and more fine-grained controls. This allows organizations to see who their privileged administrators are and what are they doing. PAM memberi organisasi lebih banyak wawasan tentang bagaimana akun administratif digunakan di lingkungan.

The PAM approach provided by MIM is intended to be used in a custom architecture for isolated environments where Internet access is not available, where this configuration is required by regulation, or in high impact isolated environments like offline research laboratories and disconnected operational technology or supervisory control and data acquisition environments. Jika Direktori Aktif Anda adalah bagian dari lingkungan yang terhubung ke Internet, lihat mengamankan akses istimewa untuk informasi selengkapnya tentang tempat memulai.

Setting up MIM PAM

PAM builds on the principle of just-in-time administration, which relates to just enough administration (JEA). JEA is a Windows PowerShell toolkit that defines a set of commands for performing privileged activities. It is an endpoint where administrators can get authorization to run commands. Di JEA, administrator memutuskan bahwa pengguna dengan hak istimewa tertentu dapat melakukan tugas tertentu. Setiap kali pengguna yang memenuhi syarat perlu melakukan tugas tersebut, mereka mengaktifkan izin tersebut. Izin kedaluwarsa setelah periode waktu tertentu, sehingga pengguna berbahaya tidak dapat mencuri akses.

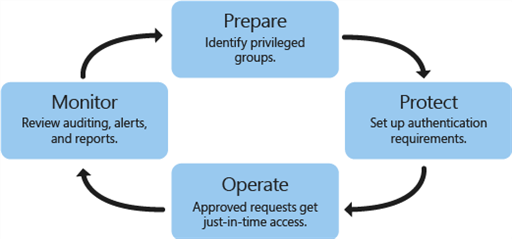

Penyiapan dan operasi PAM memiliki empat langkah.

- Prepare: Identify which groups in your existing forest have significant privileges. Recreate these groups without members in the bastion forest.

- Protect: Set up lifecycle and authentication protection for when users request just-in-time administration.

- Operasikan: Setelah persyaratan autentikasi terpenuhi dan permintaan disetujui, akun pengguna akan ditambahkan sementara ke grup istimewa di forest bastion. Untuk jumlah waktu yang telah ditetapkan sebelumnya, administrator memiliki semua hak istimewa dan izin akses yang ditetapkan ke grup tersebut. Setelah itu, akun dihapus dari grup.

- Monitor: PAM menambahkan audit, pemberitahuan, dan laporan permintaan akses istimewa. Anda dapat meninjau riwayat akses istimewa, dan melihat siapa yang melakukan aktivitas. You can decide whether the activity is valid or not and easily identify unauthorized activity, such as an attempt to add a user directly to a privileged group in the original forest. Langkah ini penting tidak hanya untuk mengidentifikasi perangkat lunak berbahaya tetapi juga untuk melacak penyerang "di dalam".

How does MIM PAM work?

PAM didasarkan pada kemampuan baru di AD DS, terutama untuk autentikasi dan otorisasi akun domain, dan kemampuan baru di Microsoft Identity Manager. PAM memisahkan akun istimewa dari lingkungan Direktori Aktif yang ada. Ketika akun istimewa perlu digunakan, akun tersebut pertama-tama perlu diminta, lalu disetujui. After approval, the privileged account is given permission via a foreign principal group in a new bastion forest rather than in the current forest of the user or application. Penggunaan "bastion forest" memberikan organisasi kontrol yang lebih besar, seperti kapan pengguna dapat menjadi anggota grup istimewa, serta bagaimana pengguna harus melakukan autentikasi.

Direktori Aktif, Layanan MIM, dan bagian lain dari solusi ini juga dapat disebarkan dalam konfigurasi ketersediaan tinggi.

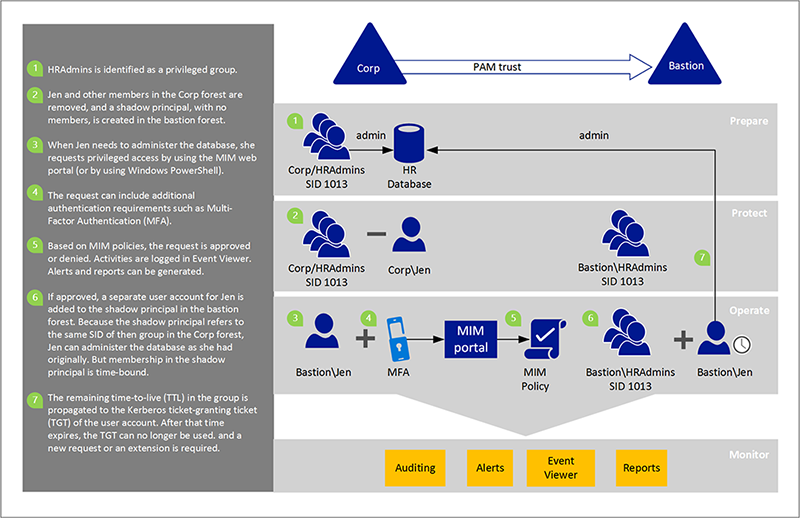

Contoh berikut menunjukkan cara kerja PIM secara lebih rinci.

The bastion forest issues time-limited group memberships, which in turn produce time-limited ticket-granting tickets (TGTs). Kerberos-based applications or services can honor and enforce these TGTs, if the apps and services exist in forests that trust the bastion forest.

Day-to-day user accounts do not need to move to a new forest. Hal yang sama berlaku dengan komputer, aplikasi, dan grupnya. Mereka tinggal di mana mereka berada hari ini di hutan yang ada. Pertimbangkan contoh organisasi yang berkaitan dengan masalah keamanan cyber ini saat ini, tetapi tidak memiliki rencana segera untuk meningkatkan infrastruktur server ke versi Windows Server berikutnya. Organisasi tersebut masih dapat memanfaatkan solusi gabungan ini dengan menggunakan MIM dan hutan bastion baru, dan dapat mengontrol akses ke sumber daya yang ada dengan lebih baik.

PAM menawarkan keuntungan berikut:

Isolasi/pemisahan hak istimewa: Pengguna tidak memiliki hak istimewa pada akun yang juga digunakan untuk tugas tanpa hak istimewa seperti memeriksa email atau menjelajah Internet. Pengguna perlu meminta hak istimewa. Permintaan disetujui atau ditolak berdasarkan kebijakan MIM yang ditentukan oleh administrator PAM. Hingga permintaan disetujui, akses istimewa tidak tersedia.

Step-up and proof-up: These are new authentication and authorization challenges to help manage the lifecycle of separate administrative accounts. Pengguna dapat meminta elevasi akun administratif dan permintaan tersebut melewati alur kerja MIM.

Pengelogan tambahan: Bersama dengan alur kerja MIM bawaan, ada pengelogan tambahan untuk PAM yang mengidentifikasi permintaan, bagaimana permintaan diotorisasi, dan peristiwa apa pun yang terjadi setelah persetujuan.

alur kerja yang dapat disesuaikan: Alur kerja MIM dapat dikonfigurasi untuk skenario yang berbeda, dan beberapa alur kerja dapat digunakan, berdasarkan parameter pengguna yang meminta atau peran yang diminta.

Bagaimana pengguna meminta akses istimewa?

Ada sejumlah cara di mana pengguna dapat mengirimkan permintaan, termasuk:

- Layanan Web dari MIM Services API

- A REST endpoint

- Windows PowerShell (

New-PAMRequest)

Get details about the Privileged Access Management cmdlets.

Alur kerja dan opsi pemantauan apa yang tersedia?

As an example, let's say a user was a member of an administrative group before PAM is set up. As part of PAM setup, the user is removed from the administrative group, and a policy is created in MIM. The policy specifies that if that user requests administrative privileges, the request is approved and a separate account for the user will be added to the privileged group in the bastion forest.

Dengan asumsi permintaan disetujui, alur kerja Tindakan berkomunikasi langsung dengan bastion forest Active Directory untuk memasukkan pengguna ke dalam grup. Misalnya, ketika Jen meminta untuk mengelola database SDM, akun administratif untuk Jen ditambahkan ke grup istimewa di forest bastion dalam hitungan detik. Her administrative account's membership in that group will expire after a time limit. With Windows Server 2016 or later, that membership is associated in Active Directory with a time limit.

Nota

Saat Anda menambahkan anggota baru ke grup, perubahan perlu direplikasi ke pengendali domain lain (DC) di hutan bastion. Latensi replikasi dapat memengaruhi kemampuan pengguna untuk mengakses sumber daya. Untuk informasi selengkapnya tentang latensi replikasi, lihat Cara Kerja Topologi Replikasi Direktori Aktif.

Sebaliknya, tautan yang kedaluwarsa dievaluasi secara real time oleh Security Accounts Manager (SAM). Meskipun penambahan anggota grup perlu direplikasi oleh DC yang menerima permintaan akses, penghapusan anggota grup dievaluasi secara instan pada DC apa pun.

Alur kerja ini secara khusus ditujukan untuk akun administratif ini. Administrator (atau bahkan skrip) yang hanya membutuhkan akses sesekali untuk grup istimewa, dapat dengan tepat meminta akses tersebut. MIM mencatat permintaan dan perubahan dalam Direktori Aktif, dan Anda dapat melihatnya di Pemantau Peristiwa atau mengirim data ke solusi pemantauan perusahaan seperti System Center 2012 - Operations Manager Audit Collection Services (ACS), atau alat pihak ketiga lainnya.