Beban kerja yang didukung oleh hak istimewa admin delegasi granular (GDAP)

Peran yang sesuai: Semua pengguna yang tertarik dengan Pusat Mitra

Artikel ini mencantumkan tugas untuk beban kerja yang didukung oleh hak istimewa admin terdelegasi terperinci (GDAP).

Microsoft Security Copilot

Security Copilot mendukung akses GDAP ke platform mandiri dan pengalaman tersemat tertentu.

Peran Microsoft Entra yang didukung

Security Copilot memiliki peran non-Entra sendiri yang perlu Anda konfigurasi. Peran yang direkomendasikan untuk meminta akses GDAP adalah operator Keamanan atau Pembaca keamanan, meskipun peran lain didukung. Pelanggan harus melakukan langkah tambahan untuk menetapkan peran GDAP yang diminta ke peran Pendamping Keamanan yang sesuai. Untuk informasi selengkapnya, lihat Menetapkan peran untuk Security Copilot.

GDAP di Security Copilot menyediakan akses ke portal mandiri. Setiap plugin memerlukan persyaratan otorisasi tambahan yang mungkin tidak mendukung GDAP. Untuk informasi selengkapnya, lihat plugin Security Copilot yang mendukung GDAP.

Pengalaman tersemat menambahkan kemampuan Security Copilot untuk beban kerja lain. Jika beban kerja tersebut mendukung GDAP seperti Microsoft Defender XDR, kemampuan Tersemat Copilot Keamanan mendukung GDAP. Misalnya, Purview memiliki pengalaman Security Copilot yang terintegrasi dan juga terdaftar sebagai bobot kerja yang mendukung GDAP. Jadi, Security Copilot di Purview mendukung GDAP.

Untuk informasi selengkapnya, lihat pengalaman

Microsoft Entra ID

Semua tugas Microsoft Entra didukung kecuali kemampuan berikut:

| Luas | Kemampuan | Masalah |

|---|---|---|

| Manajemen grup | Pembuatan grup Microsoft 365, Administrasi aturan keanggotaan dinamis | Tidak didukung |

| Perangkat | Administrasi pengaturan untuk Enterprise State Roaming | |

| Aplikasi | Menyetujui aplikasi perusahaan sebaris dengan masuk, Administrasi aplikasi perusahaan 'Pengaturan pengguna' | |

| Identitas eksternal | Administrasi fitur identitas eksternal | |

| Pemantauan | Analitik log, Pengaturan diagnostik, Buku Kerja, dan tab 'Pemantauan' di halaman gambaran umum Microsoft Entra | |

| Halaman gambaran umum | Umpan saya - peran untuk pengguna yang masuk | Dapat menampilkan informasi peran yang salah; tidak memengaruhi izin aktual |

| Pengaturan pengguna | Halaman manajemen 'Fitur pengguna' | Tidak dapat diakses oleh peran tertentu |

Masalah yang diketahui:

- Mitra yang diberikan peran Microsoft Entra Pembaca Keamanan atau Pembaca Global melalui GDAP mengalami kesalahan "Tanpa Akses" saat mencoba mengakses peran dan administrator Entra pada penyewa pelanggan dengan PIM diaktifkan. Bekerja dengan peran Administrator Global.

- Microsoft Entra Connect Health tidak mendukung GDAP.

Pusat admin Exchange

Untuk pusat admin Exchange, GDAP mendukung tugas berikut.

| Jenis Sumber Daya | Subjenis sumber daya | Saat ini didukung | Masalah |

|---|---|---|---|

| Manajemen penerima | Kotak pesan | Buat Kotak Surat Bersama, Perbarui Kotak Surat, Konversi ke Kotak Surat Bersama/Pengguna, Hapus Kotak Surat Bersama, Kelola Pengaturan Aliran Email, Kelola Kebijakan Kotak Surat, Kelola Delegasi Kotak Surat, Kelola Alamat Email, Kelola Balasan Otomatis, Kelola Tindakan Lainnya, Edit Informasi Kontak, Manajemen Grup | Buka kotak surat pengguna lain |

| Sumber | Buat/Tambahkan Sumber Daya [Peralatan/Ruang], Hapus Sumber Daya, Kelola Sembunyikan dari pengaturan GAL, Kelola pengaturan delegasi pemesanan, Kelola pengaturan Delegasi sumber daya | ||

| Kontak | Buat/Tambahkan Kontak [Kontak Email/Kontak Email], Hapus Kontak, Edit Pengaturan Organisasi | ||

| Aliran email | Jejak Pesan | Mulai Jejak Pesan, Periksa kueri default/kustom/disimpan/dapat diunduh secara otomatis, Aturan | Kebijakan Pemberitahuan, Pemberitahuan |

| Domain Jarak Jauh | Menambahkan Domain Jarak Jauh, Menghapus Domain Jarak Jauh, Mengedit Pelaporan Pesan, Jenis Balasan | ||

| Domain yang Diterima | Mengelola Domain yang Diterima | ||

| Konektor | Tambahkan Konektor, Kelola Pembatasan, Identitas email terkirim, Hapus Konektor | ||

| Peran | Peran Admin | Tambahkan Grup Peran, Hapus Grup Peran yang bukan Grup Peran bawaan, Edit Grup Peran yang bukan Grup Peran bawaan, Salin Grup Peran | |

| Migration | Migration | Tambahkan Batch Migrasi, Coba Migrasi Ruang Kerja Google, Setujui Batch Migrasi, Lihat Detail Batch Migrasi, Hapus Batch Migrasi | |

| tautan pusat admin Microsoft 365 | Tautan untuk masuk ke Pusat Admin Microsoft 365 | ||

| Lain-lain | Berikan Widget Umpan Balik, Widget Pusat Dukungan | ||

| Dasbor | Laporan |

Peran RBAC yang didukung meliputi yang berikut ini:

- Administrator Exchange

- Administrator Global

- Administrator Bantuan Teknis

- Pembaca Global

- Administrator Keamanan

- Admin Penerima Exchange

Pusat admin Microsoft 365

Penting

Beberapa fitur utama pusat admin Microsoft 365 dapat dipengaruhi oleh insiden layanan dan pekerjaan pengembangan yang sedang berlangsung. Anda dapat melihat masalah pusat admin Microsoft 365 aktif di portal Admin Microsoft.

Kami sangat senang mengumumkan rilis dukungan pusat admin Microsoft 365 untuk GDAP. Dengan rilis pratinjau ini, Anda dapat login ke pusat admin dengan semua peran Microsoft Entra yang didukung oleh pelanggan perusahaan kecuali Pembaca Direktori.

Rilis ini memiliki kemampuan terbatas dan membantu Anda menggunakan area pusat admin Microsoft 365 berikut:

- Pengguna (termasuk menetapkan lisensi)

- Lisensi Penagihan>

- Kesehatan Layanan Kesehatan>

- Mendukung Tiket dukungan Pembuatan Pusat>

Catatan

Mulai 23 September 2024, Anda tidak dapat lagi mengakses menu Pembelian Penagihan > atau > Tagihan & Pembayaran per Admin Atas Nama (AOBO) akses ke halaman di pusat admin Microsoft 365

Masalah yang diketahui:

- Tidak dapat mengekspor laporan produk penggunaan situs.

- Tidak dapat mengakses aplikasi Terintegrasi di navigasi kiri.

Microsoft Purview

Untuk Microsoft Purview, GDAP mendukung tugas berikut.

| Solusi | Saat ini didukung | Masalah |

|---|---|---|

| Audit |

Solusi audit Microsoft 365 - Menyiapkan audit dasar/lanjutan - Cari log audit - Menggunakan PowerShell untuk mencari log audit - Mengekspor/mengonfigurasi/melihat log audit - Mengaktifkan dan menonaktifkan audit - Mengelola kebijakan retensi log audit - Menyelidiki masalah umum/akun yang disusupi - Mengekspor/mengonfigurasi/melihat log audit |

|

| Manajer Kepatuhan |

Manajer Kepatuhan - Membangun dan mengelola penilaian - Membuat/memperluas/memodifikasi templat penilaian - Menetapkan dan menyelesaikan tindakan peningkatan - Mengatur izin pengguna |

|

| MIP |

Perlindungan Informasi Microsoft Purview Pelajari tentang klasifikasi data Pelajari tentang pencegahan kehilangan data Klasifikasi Data: - Membuat dan mengelola jenis informasi sensitif - Membuat dan mengelola Exact Data Match - Memantau apa yang sedang dilakukan dengan konten berlabel menggunakan Activity Explorer Perlindungan Informasi: - Membuat dan menerbitkan label sensitivitas dan kebijakan label - Tentukan label yang akan diterapkan ke file dan email - Tentukan label yang akan diterapkan ke situs dan grup - Tentukan label yang akan diterapkan ke aset data skema - Secara otomatis menerapkan label ke konten menggunakan pelabelan otomatis sisi klien dan pelabelan otomatis sisi server dan aset data skema - Membatasi akses ke konten berlabel menggunakan enkripsi - Mengonfigurasi privasi dan akses pengguna eksternal serta berbagi eksternal dan akses bersyarah untuk label yang diterapkan ke situs dan grup - Mengatur kebijakan label untuk menyertakan kontrol default, wajib, dan penurunan tingkat serta menerapkannya ke file dan email, grup, situs, serta konten Power BI. DLP: - Membuat, menguji, dan menyetel kebijakan DLP - Melakukan pemberitahuan dan manajemen insiden - Melihat peristiwa pencocokan aturan DLP di penjelajah aktivitas - Mengonfigurasi pengaturan DLP Titik Akhir |

- Lihat konten berlabel di Content Explorer - Membuat dan mengelola Pengklasifikasi yang Dapat Dilatih - Dukungan label Grup dan Situs |

| Manajemen Siklus Hidup Data Microsoft Purview |

Pelajari tentang Manajemen Siklus Hidup Data Microsoft Purview di Microsoft 365 - Membuat dan mengelola kebijakan retensi statis dan adaptif - Membuat label retensi - Membuat kebijakan label retensi - Membuat dan mengelola cakupan adaptif |

-Pengarsipan - Mengimpor file PST |

| Manajemen Rekaman Microsoft Purview |

Manajemen Rekaman Microsoft Purview - Memberi label konten sebagai rekaman - Memberi label konten sebagai rekaman peraturan - Membuat dan mengelola kebijakan label retensi statis dan adaptif - Membuat dan mengelola cakupan adaptif - Memigrasikan label retensi dan mengelola persyaratan retensi Anda dengan paket file - Mengonfigurasi pengaturan retensi dan penghapusan dengan label retensi - Pertahankan konten saat peristiwa terjadi dengan retensi berbasis peristiwa |

- Manajemen disposisi |

Untuk mempelajari tentang peran Microsoft Entra yang didukung di portal kepatuhan Microsoft 365, lihat Izin di Microsoft Purview

Microsoft 365 Lighthouse

Microsoft 365 Lighthouse adalah portal admin yang membantu Penyedia Layanan Terkelola (MSP) mengamankan dan mengelola perangkat, data, dan pengguna dalam skala besar untuk pelanggan bisnis kecil dan menengah.

Peran GDAP memberikan akses pelanggan yang sama di Lighthouse seperti ketika peran GDAP tersebut digunakan untuk mengakses portal admin pelanggan satu per satu. Lighthouse menyediakan tampilan multipenyewa di seluruh pengguna, perangkat, dan data berdasarkan tingkat izin yang didelegasikan pengguna. Untuk gambaran umum semua fungsionalitas manajemen multipenyewa Lighthouse, lihat dokumentasi Lighthouse.

Sekarang MSP dapat menggunakan Lighthouse untuk menyiapkan GDAP untuk penyewa pelanggan mana pun. Lighthouse memberikan rekomendasi peran berdasarkan fungsi pekerjaan MSP yang berbeda untuk templat MSP, dan Lighthouse GDAP memungkinkan mitra untuk dengan mudah menyimpan dan menerapkan kembali pengaturan yang memungkinkan akses pelanggan yang paling tidak istimewa. Untuk informasi selengkapnya, dan untuk melihat demo, lihat wizard penyiapan Lighthouse GDAP.

Untuk Microsoft 365 Lighthouse, GDAP mendukung tugas berikut. Untuk informasi selengkapnya tentang izin yang diperlukan untuk mengakses Microsoft 365 Lighthouse, lihat Gambaran Umum izin di Microsoft 365 Lighthouse.

| Sumber daya | Saat ini didukung |

|---|---|

| Beranda | Disertakan |

| Penyewa | Disertakan |

| Pengguna | Disertakan |

| Perangkat | Disertakan |

| Manajemen ancaman | Disertakan |

| Garis besar | Disertakan |

| Windows 365 | Disertakan |

| Kondisi layanan | Disertakan |

| Log audit | Disertakan |

| Onboarding | Pelanggan harus memiliki hubungan GDAP dan reseller tidak langsung, atau hubungan DAP yang akan di-onboarding. |

Peran kontrol akses berbasis peran Azure (Azure RBAC) yang didukung meliputi yang berikut ini:

- Admin Autentikasi

- Administrator Kepatuhan

- Administrator Akses Bersyarat

- Cloud Device Administrator

- Administrator Global

- Pembaca Global

- Administrator Bantuan Teknis

- Admin Intune

- Admin Kata Sandi

- Administrator Autentikasi dengan Hak Istimewa

- Administrator Keamanan

- Operator Keamanan

- Pembaca Keamanan

- Admin Dukungan Layanan

- Admin Pengguna

Windows 365

Untuk Windows 365, GDAP mendukung tugas berikut.

| Sumber daya | Saat ini didukung |

|---|---|

| Cloud PC | Cantumkan PC Cloud, Dapatkan PC Cloud, Reprovision Cloud PC, Masa tenggang akhir, Tindakan jarak jauh REprovisi PC Cloud, Tindakan jarak jauh REprovisi massal PC Cloud, Tindakan jarak jauh Mengubah Ukuran PC Cloud, Dapatkan hasil tindakan jarak jauh PC Cloud |

| Gambar perangkat PC cloud | Cantumkan gambar perangkat, Dapatkan gambar perangkat, Buat gambar perangkat, Hapus gambar perangkat, Dapatkan gambar sumber, Muat ulang gambar perangkat |

| Koneksi jaringan lokal PC Cloud | Daftar koneksi lokal, Dapatkan koneksi lokal, Buat koneksi lokal, Perbarui koneksi lokal, Hapus koneksi lokal, Jalankan pemeriksaan kesehatan, Perbarui kata sandi domain AD |

| Kebijakan provisi PC cloud | Mencantumkan kebijakan provisi, Mendapatkan kebijakan provisi, Membuat kebijakan provisi, Memperbarui kebijakan provisi, Menghapus kebijakan provisi, Menetapkan kebijakan provisi |

| Peristiwa audit PC cloud | Daftar peristiwa audit, Dapatkan peristiwa audit, Dapatkan jenis aktivitas audit |

| Pengaturan pengguna PC cloud | Mencantumkan pengaturan pengguna, Mendapatkan pengaturan pengguna, Membuat pengaturan pengguna, Memperbarui pengaturan pengguna, Menghapus pengaturan pengguna, Menetapkan |

| Wilayah yang didukung PC cloud | Mencantumkan wilayah yang didukung |

| Paket layanan PC cloud | Mencantumkan paket layanan |

Peran Azure RBAC yang didukung meliputi yang berikut ini:

- Administrator Global

- Admin Intune

- Administrator Keamanan

- Operator Keamanan

- Pembaca Keamanan

- Pembaca Global

- (Dalam verifikasi) Windows 365 Administrator

Sumber daya yang tidak didukung untuk pratinjau:

- T/A

Pusat admin Teams

Untuk pusat admin Teams, GDAP mendukung tugas berikut.

| Sumber daya | Saat ini didukung |

|---|---|

| Pengguna | Menetapkan kebijakan, Pengaturan suara, Panggilan keluar, Pengaturan pengambilan panggilan grup, Pengaturan delegasi panggilan, Nomor telepon, Pengaturan konferensi |

| Teams | Kebijakan Teams, Perbarui kebijakan |

| Perangkat | Telepon IP, Ruangan Teams, Bilah kolaborasi, tampilan Teams, panel Teams |

| Lokasi | Label pelaporan, Alamat darurat, Topologi jaringan, Jaringan, dan lokasi |

| Rapat | Jembatan konferensi, Kebijakan rapat, Pengaturan rapat, Kebijakan acara langsung, Pengaturan acara langsung |

| Kebijakan olahpesan | Kebijakan olahpesan |

| Suara | Kebijakan darurat, Paket panggilan, Paket perutean suara, Antrean panggilan, Penjawab otomatis, Kebijakan taman panggilan, Kebijakan panggilan, Kebijakan ID Penelepon, Nomor telepon, Perutean langsung |

| Analitik dan laporan | Laporan penggunaan |

| Pengaturan di seluruh organisasi | Akses eksternal, Akses tamu, pengaturan Teams, peningkatan Teams, Hari Libur, Akun sumber daya |

| Perencanaan | Perencana jaringan |

| Modul Teams PowerShell | Semua cmdlet PowerShell dari modul Teams PowerShell (tersedia dari modul Teams PowerShell - versi Pratinjau 3.2.0) |

Peran RBAC yang didukung meliputi yang berikut ini:

- Administrator Teams

- Administrator Global

- Administrator Komunikasi Teams

- Teknisi Dukungan Komunikasi Teams

- Spesialis Dukungan Komunikasi Teams

- Administrator Perangkat Teams

- Pembaca Global

Sumber daya yang tidak didukung untuk akses GDAP meliputi yang berikut ini:

- Mengelola Teams

- Templat tim

- Aplikasi Teams

- Paket kebijakan

- Penasihat Teams

- Dasbor Kualitas Panggilan

- Operator Connect

Microsoft Defender XDR

Microsoft Defender XDR adalah rangkaian pertahanan perusahaan pra-dan pasca-pelanggaran terpadu. Ini secara asli mengoordinasikan deteksi, pencegahan, investigasi, dan respons di seluruh titik akhir, identitas, email, dan aplikasi untuk memberikan perlindungan terintegrasi terhadap serangan canggih.

Portal Pertahanan Microsoft juga merupakan rumah produk lain di tumpukan keamanan Microsoft 365, seperti Microsoft Defender untuk Titik Akhir dan Microsoft Defender untuk Office 365.

Dokumentasi semua kemampuan dan produk keamanan tersedia di portal Pertahanan Microsoft:

Microsoft Defender untuk Titik Akhir:

- Microsoft Defender untuk Titik Akhir

- kemampuan P1 Microsoft Defender untuk Titik Akhir

- Microsoft Defender untuk Bisnis

Microsoft Defender untuk Office 365:

- Proteksi Exchange Online (EOP)

- Microsoft Defender untuk Office 365 Paket 1

- Microsoft Defender untuk Office 365 Paket 2

Tata kelola aplikasi:

Berikut ini adalah kemampuan yang tersedia untuk penyewa yang mengakses portal Pertahanan Microsoft menggunakan token GDAP.

| Jenis Sumber Daya | Saat ini didukung |

|---|---|

| Fitur Microsoft Defender XDR | Semua fitur Microsoft Defender XDR (seperti yang tercantum dalam dokumentasi yang ditautkan sebelumnya): Insiden, Perburuan tingkat lanjut, Pusat Tindakan, Analitik Ancaman, Koneksi beban kerja keamanan berikut ke Pertahanan Microsoft XDR: Pertahanan Microsoft untuk Titik Akhir, Pertahanan Microsoft untuk Identitas, Pertahanan Microsoft untuk Aplikasi Cloud |

| fitur Microsoft Defender untuk Titik Akhir | Semua fitur Microsoft Defender untuk Titik Akhir yang tercantum dalam dokumentasi yang ditautkan sebelumnya, lihat detail pada SKU P1 / SMB di tabel . |

| Microsoft Defender for Office 365 | Semua fitur Pertahanan Microsoft untuk Office 365 tercantum dalam dokumentasi yang ditautkan sebelumnya. Lihat detail per setiap lisensi dalam tabel ini: Keamanan Office 365 termasuk Microsoft Defender untuk Office 365 dan Proteksi Exchange Online |

| Tata Kelola Aplikasi | Autentikasi berfungsi untuk token GDAP (token Aplikasi+Pengguna), Kebijakan otorisasi berfungsi sesuai dengan peran pengguna seperti sebelumnya |

Peran Microsoft Entra yang didukung di portal Pertahanan Microsoft:

Dokumentasi peran yang didukung di portal Pertahanan Microsoft

Catatan

Tidak semua peran berlaku untuk semua produk keamanan. Untuk informasi tentang peran apa yang didukung dalam produk tertentu, lihat dokumentasi produk.

Fitur MDE yang didukung di portal Microsoft Defender per SKU

| Kemampuan titik akhir per SKU | Microsoft Defender untuk Business | Microsoft Defender untuk Titik Akhir Paket 1 | Microsoft Defender untuk Titik Akhir Paket 2 |

|---|---|---|---|

| Manajemen terpusat | X | X | X |

| Konfigurasi klien yang disederhanakan | X | ||

| Pengelolaan ancaman dan kerentanan | X | X | |

| Pengurangan permukaan serangan | X | X | X |

| Perlindungan generasi berikutnya | X | X | X |

| Deteksi dan respons titik akhir | X | X | |

| Investigasi dan respons otomatis | X | X | |

| Perburuan ancaman dan retensi data enam bulan | X | ||

| Analitik ancaman | X | X | |

| Dukungan lintas platform untuk Windows, MacOS, iOS, dan Android | X | X | X |

| Pakar ancaman Microsoft | X | ||

| API Mitra | X | X | X |

| Microsoft 365 Lighthouse untuk melihat insiden keamanan di seluruh pelanggan | X |

Power BI

Untuk beban kerja Power BI, GDAP mendukung tugas berikut.

| Jenis Sumber Daya | Saat ini didukung |

|---|---|

| Tugas administrator | - Semua item menu di bawah "Portal admin" kecuali "Koneksi Azure" |

Peran Microsoft Entra yang didukung dalam cakupan:

- Fabric Administrator

- Administrator Global

Properti Power BI di luar cakupan:

- Tidak semua tugas nonadministrator dijamin berfungsi

- "Koneksi Azure" di bawah portal Admin

SharePoint

Untuk SharePoint, GDAP mendukung tugas berikut.

| Jenis Sumber Daya | Saat ini didukung |

|---|---|

| Beranda | Kartu dirender tetapi data mungkin tidak dirender |

| Manajemen Situs – Situs Aktif | Buat situs: Situs tim, Situs komunikasi, Tetapkan/ubah pemilik situs, Tetapkan label sensitivitas ke situs (jika dikonfigurasi di Microsoft Entra ID) selama pembuatan situs, Ubah label sensitivitas situs, Tetapkan pengaturan privasi ke situs (jika tidak ditentukan sebelumnya dengan label sensitivitas), Tambahkan/Hapus anggota ke situs, Edit pengaturan berbagi eksternal situs, Edit nama situs, Edit URL situs, Lihat aktivitas situs, Edit batas penyimpanan, Hapus situs, Ubah tampilan situs bawaan, Ekspor daftar situs ke file CSV, Simpan tampilan kustom situs, Kaitkan situs dengan Hub, Daftarkan situs sebagai Hub |

| Manajemen Situs – Situs Aktif | Buat situs lain: Pusat Dokumen, Wiki Perusahaan, Portal Penerbitan, Pusat Konten |

| Manajemen Situs – Situs Yang Dihapus | Pulihkan situs, Hapus situs secara permanen (kecuali untuk situs tim yang terhubung dengan grup Microsoft 365) |

| Kebijakan – Berbagi | Atur kebijakan Berbagi Eksternal untuk SharePoint dan OneDrive for Business, Ubah "Pengaturan berbagi eksternal lainnya", Atur kebijakan untuk tautan File dan Folder, Ubah "Pengaturan lain" untuk berbagi |

| Kontrol akses | Mengatur/mengubah kebijakan perangkat yang tidak dikelola, Mengatur/mengubah kebijakan garis waktu sesi diam, Mengatur/mengubah kebijakan lokasi jaringan (terpisah dari kebijakan IP Microsoft Entra, Mengatur/mengubah kebijakan autentikasi modern, Mengatur/mengubah akses OneDrive |

| Pengaturan | SharePoint - Situs beranda, SharePoint - Pemberitahuan, SharePoint - Halaman, SharePoint - Pembuatan situs, SharePoint - Batas penyimpanan situs, OneDrive - Pemberitahuan, OneDrive - Retensi, OneDrive - Batas penyimpanan, OneDrive - Sinkronisasi |

| PowerShell | Untuk menyambungkan penyewa pelanggan sebagai admin GDAP, gunakan titik akhir otorisasi penyewa (dengan ID penyewa pelanggan) dalam parameter AuthenticanUrl alih-alih titik akhir umum default.Contohnya, Connect-SPOService -Url https://contoso-admin.sharepoing.com -AuthenticationUrl https://login.microsoftonline.com/<tenantID>/oauth2/authorize. |

Peran dalam cakupan meliputi yang berikut ini:

- Administrator SharePoint

- Administrator Global

- Pembaca Global

Properti Pusat Admin SharePoint di luar cakupan meliputi yang berikut ini:

- Semua fitur/fungsionalitas/templat Admin Klasik berada di luar cakupan dan tidak dijamin berfungsi dengan benar

- Catatan: Untuk peran GDAP yang didukung Pusat Admin SharePoint apa pun, mitra tidak dapat mengedit file dan izin pada file dan folder di situs SharePoint pelanggan. Itu adalah risiko keamanan bagi pelanggan dan sekarang ditangani.

Dynamics 365 dan Power Platform

Untuk platform Power dan aplikasi keterlibatan pelanggan Dynamics 365 (Penjualan, Layanan), GDAP mendukung tugas berikut.

| Jenis Sumber Daya | Saat ini didukung |

|---|---|

| Tugas administrator | - Semua item menu di pusat admin Power Platform |

Peran Microsoft Entra yang didukung dalam cakupan meliputi yang berikut ini:

- Administrator platform daya

- Administrator global

- Administrator Helpdesk (untuk Bantuan + Dukungan)

- Administrator Dukungan Layanan (untuk Bantuan + Dukungan)

Properti di luar cakupan:

- https://make.powerapps.com tidak mendukung GDAP.

Dynamics 365 Business Central

Untuk Dynamics 365 Business Central, GDAP mendukung tugas berikut.

| Jenis Sumber Daya | Saat ini didukung |

|---|---|

| Tugas administrator | Semua tugas* |

* Beberapa tugas memerlukan izin yang ditetapkan untuk pengguna administrator dalam lingkungan Dynamics 365 Business Central. Lihat dokumentasi yang tersedia.

Peran Microsoft Entra yang didukung dalam cakupan meliputi yang berikut ini:

- Administrator Dynamics 365

- Administrator global

- Administrator Help Desk

Properti di luar cakupan:

- Tidak

Dynamics Lifecycle Services

Untuk Dynamics Lifecycle Services, GDAP mendukung tugas berikut.

| Jenis Sumber Daya | Saat ini didukung |

|---|---|

| Tugas administrator | Semua tugas |

Peran Microsoft Entra yang didukung dalam cakupan meliputi yang berikut ini:

- Administrator Dynamics 365

- Administrator global

Properti di luar cakupan:

- Tidak

Intune (Endpoint Manager)

Peran Microsoft Entra yang didukung dalam cakupan:

- Admin Intune

- Administrator Global

- Pembaca Global

- Pembaca Laporan

- Pembaca keamanan

- Administrator Kepatuhan

- Administrator Keamanan

Untuk memeriksa tingkat akses untuk peran di atas, lihat dokumentasi RBAC Intune.

Dukungan untuk Intune tidak menyertakan penggunaan GDAP saat mendaftarkan server untuk Microsoft Tunnel, atau untuk mengonfigurasi atau menginstal konektor apa pun untuk Intune. Contoh konektor Intune termasuk tetapi tidak terbatas pada Konektor Intune untuk Direktori Aktif, konektor pertahanan ancaman seluler, dan konektor Microsoft Defender untuk Titik Akhir.

Masalah Diketahui: Mitra yang mengakses kebijakan di aplikasi Office ditampilkan "Tidak dapat mengambil data untuk 'OfficeSettingsContainer.' Gunakan panduan untuk melaporkan masalah ini ke Microsoft."

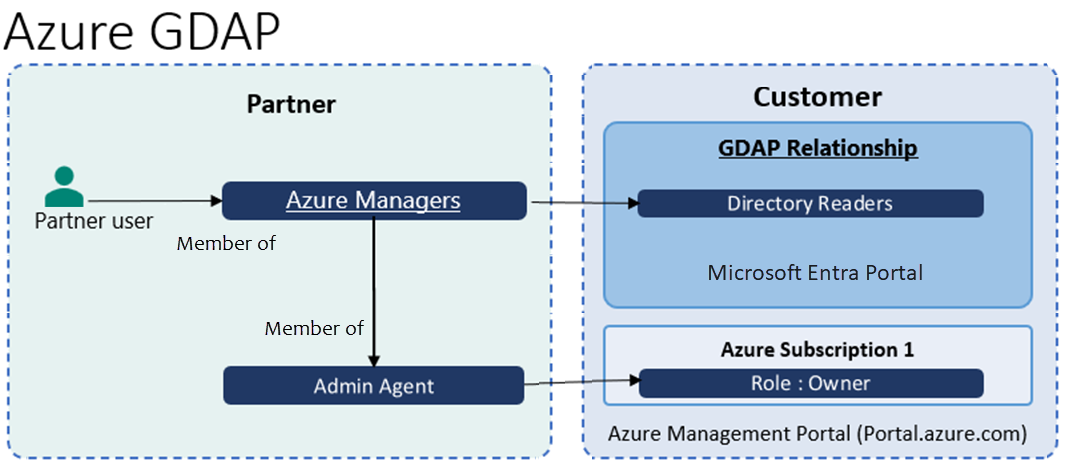

Portal Azure

Peran Microsoft Entra dalam cakupan:

- Peran Microsoft Entra apa pun seperti Pembaca Direktori (peran paling tidak istimewa) untuk mengakses langganan Azure sebagai pemilik

Panduan peran GDAP:

- Mitra dan pelanggan harus memiliki hubungan Reseller

- Mitra harus membuat grup keamanan (misalnya Azure Managers) untuk mengelola Azure dan menumpuknya di bawah Agen Admin untuk partisi akses per pelanggan sebagai praktik terbaik yang direkomendasikan.

- Saat mitra membeli paket Azure untuk pelanggan, langganan Azure disediakan dan grup Agen Admin ditetapkan Azure RBAC sebagai pemilik di langganan Azure

- Karena grup keamanan Azure Managers adalah anggota grup Agen Admin, pengguna yang merupakan anggota Azure Managers menjadi pemilik RBAC langganan Azure

- Untuk mengakses langganan Azure sebagai pemilik untuk pelanggan, peran Microsoft Entra apa pun seperti Pembaca Direktori (peran paling tidak istimewa) harus ditetapkan ke grup keamanan Azure Managers

Panduan Azure GDAP alternatif (tanpa menggunakan Agen Admin)

Prasyarat:

- Mitra dan pelanggan memiliki hubungan Reseller .

- Mitra membuat grup keamanan untuk mengelola Azure dan membuatnya bersarang di dalam grup HelpDeskAgents sesuai dengan pembagian akses pelanggan sebagaimana praktik terbaik yang direkomendasikan.

- Mitra membeli paket Azure untuk pelanggan. Langganan Azure disediakan dan mitra menetapkan grup Agen Admin Azure RBAC sebagai pemilik pada langganan Azure tetapi tidak ada penetapan peran RBAC yang dibuat untuk Agen Helpdesk .

Langkah-langkah admin mitra:

Admin mitra pada langganan menjalankan skrip berikut menggunakan PowerShell untuk membuat FPO Helpdesk pada langganan Azure.

Sambungkan ke penyewa mitra untuk mendapatkan

object IDgrup HelpDeskAgents.Connect-AzAccount -Tenant "Partner tenant" # Get Object ID of HelpDeskAgents group Get-AzADGroup -DisplayName HelpDeskAgentsPastikan pelanggan Anda memiliki:

- Peran pemilik ataupun administrator akses pengguna

- Izin membuat penetapan peran di tingkat langganan

Langkah-langkah pelanggan:

Untuk menyelesaikan proses, pelanggan Anda harus melakukan langkah-langkah berikut, menggunakan PowerShell atau Azure CLI.

Jika menggunakan PowerShell, pelanggan perlu memperbarui

Az.Resourcesmodul.Update-Module Az.ResourcesSambungkan ke penyewa tempat langganan CSP berada.

Connect-AzAccount -TenantID "<Customer tenant>"az login --tenant <Customer tenant>Sambungkan ke langganan.

Catatan

Ini hanya berlaku jika pengguna memiliki izin penetapan peran atas beberapa langganan di penyewa.

Set-AzContext -SubscriptionID <"CSP Subscription ID">az account set --subscription <CSP Subscription ID>Buat penetapan peran.

New-AzRoleAssignment -ObjectID "<Object ID of the HelpDeskAgents group from step above>" -RoleDefinitionName "Owner" -Scope "/subscriptions/'<CSP subscription ID>'"az role assignment create --role "Owner" --assignee-object-id <Object ID of the HelpDeskAgents group from step above> --scope "/subscriptions/<CSP Subscription Id>"

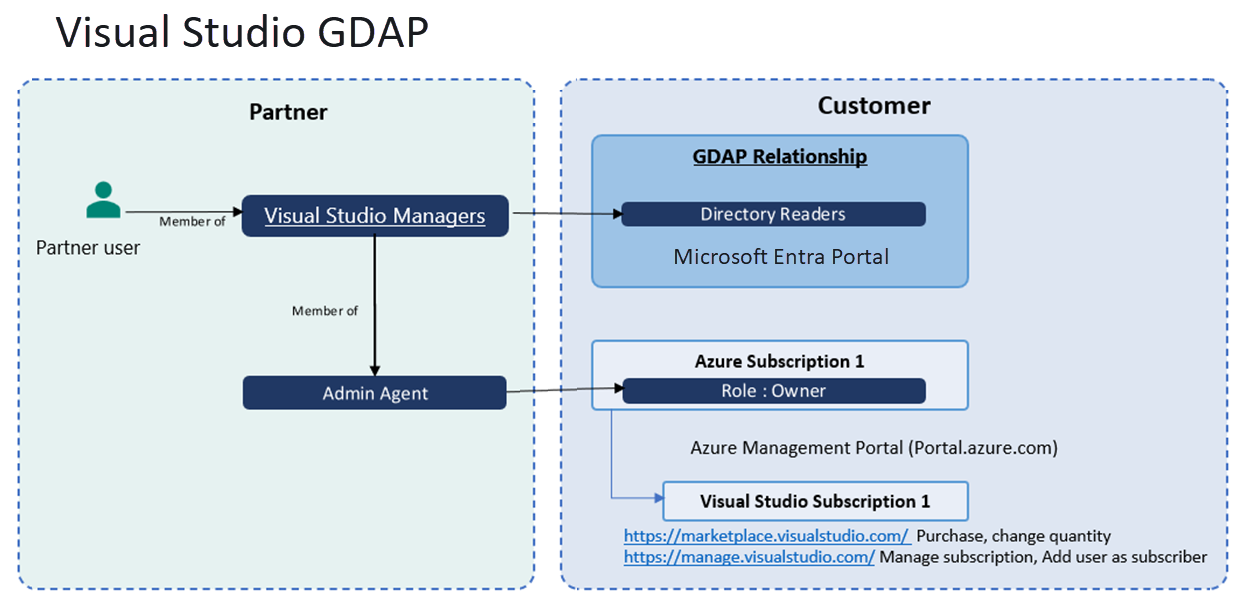

Visual Studio

Peran Microsoft Entra dalam cakupan:

- Peran Microsoft Entra apa pun seperti Pembaca Direktori (peran paling tidak istimewa) untuk mengakses langganan Azure sebagai pemilik

Panduan peran GDAP kepada mitra:

- Prasyarat:

- Mitra dan pelanggan harus memiliki hubungan Reseller

- Mitra harus membeli langganan Azure untuk pelanggan

- Mitra harus membuat grup keamanan (misalnya, manajer studio Visual) untuk membeli dan mengelola langganan Visual Studio dan menumpuknya di bawah Agen Admin untuk partisi akses per pelanggan sebagai praktik terbaik yang direkomendasikan.

- Peran GDAP untuk membeli dan mengelola Visual studio sama dengan Azure GDAP.

- Grup Keamanan manajer visual studio harus diberi peran Microsoft Entra apa pun seperti Pembaca Direktori (peran paling tidak istimewa) untuk mengakses langganan Azure sebagai pemilik

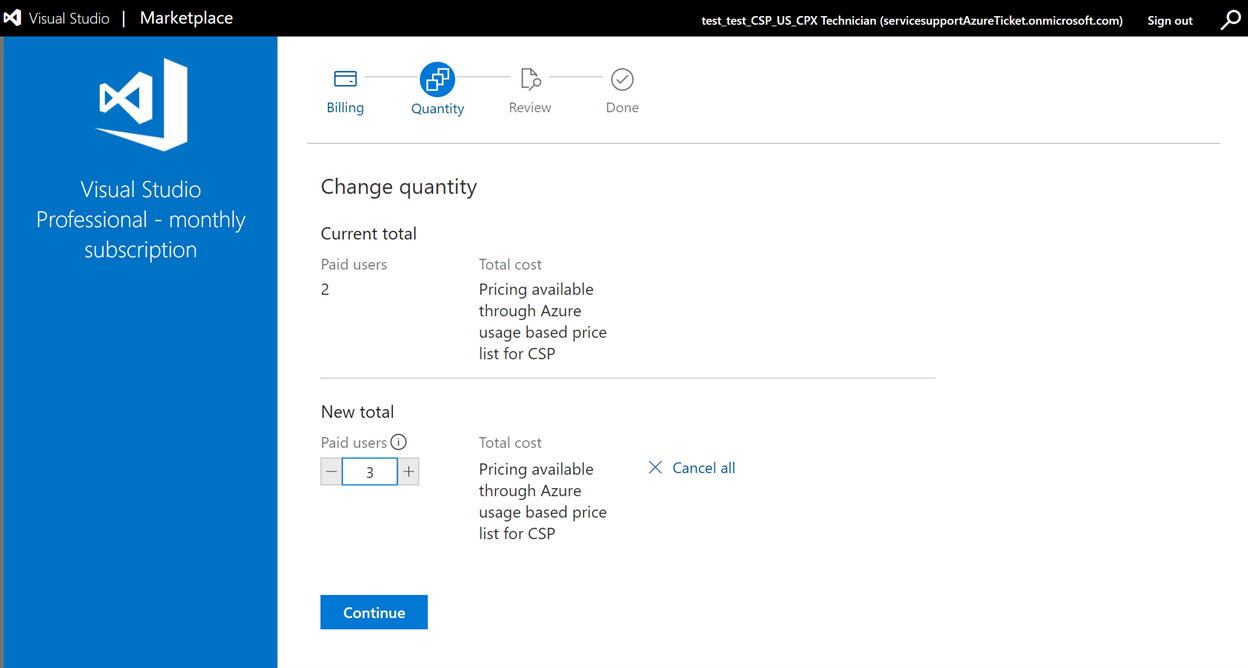

- Pengguna yang merupakan bagian dari manajer Visual Studio Security Group dapat membeli langgananVisual Studio diMarketplacehttps://marketplace.visualstudio.com (karena sebagai anggota berlapis dari Admin Agents, pengguna memiliki akses ke langganan Azure)

- Pengguna yang merupakan bagian dari grup keamanan manajer Visual Studio dapat mengubah jumlah langganan Visual Studio

- Pengguna yang merupakan bagian dari grup keamanan manajer Visual Studio dapat membatalkan langganan Visual Studio (dengan mengubah kuantitas menjadi nol)

- Pengguna yang merupakan bagian dari grup keamanan manajer Visual Studio dapat menambahkan pelanggan untuk mengelola langganan Visual Studio (misalnya, menelusuri direktori pelanggan dan menambahkan penetapan peran Visual Studio sebagai pelanggan)

Properti Visual Studio di luar cakupan:

- Tidak

Mengapa saya tidak melihat beberapa tautan DAP AOBO di halaman manajemen Layanan GDAP?

| Tautan DAP AOBO | Alasan mengapa hilang di halaman Manajemen Layanan GDAP |

|---|---|

| Perencana Microsoft 365 https://portal.office.com/ |

Duplikat tautan Microsoft 365 AOBO yang sudah ada. |

| Goyang https://portal.office.com/ |

Duplikat tautan Microsoft 365 AOBO yang sudah ada. |

| Windows 10 https://portal.office.com/ |

Duplikat tautan Microsoft 365 AOBO yang sudah ada. |

| Cloud App Security https://portal.cloudappsecurity.com/ |

Microsoft Defender for Cloud Apps dihentikan. Portal ini bergabung dengan Microsoft Defender XDR, yang mendukung GDAP. |

| Azure IoT Central https://apps.azureiotcentral.com/ |

Saat ini tidak didukung. Di luar cakupan untuk GDAP. |

| Perlindungan Ancaman Tingkat Lanjut Pertahanan Windows https://securitycenter.windows.com |

Windows Defender Advanced Threat Protection dihentikan penggunaannya. Mitra disarankan untuk pindah ke Pertahanan Microsoft XDR, yang mendukung GDAP. |