Mengonfigurasikan penyedia OpenID Connect untuk portal

Catatan

Mulai 12 Oktober 2022, portal Power Apps menjadi Power Pages. Informasi selengkapnya: Microsoft Power Pages kini tersedia secara umum (blog)

Kami akan segera memigrasikan dan menggabungkan dokumentasi portal Power Apps dengan dokumentasi Power Pages.

Penyedia identitas eksternal OpenID Connect adalah layanan yang sesuai dengan spesifikasi Open ID Connect. OpenID Connect memperkenalkan konsep token ID, yang merupakan token keamanan yang memungkinkan klien untuk memverifikasi identitas pengguna. Token ID juga mendapatkan informasi profil dasar tentang pengguna—juga dikenal sebagai klaim.

Artikel ini menjelaskan cara penyedia identitas yang mendukung OpenId Connect dapat diintegrasikan dengan portal Power Apps. Beberapa contoh penyedia OpenID Connect untuk portal: Azure Active Directory (Azure AD) B2C, Azure AD, Azure AD dengan beberapa penyewa.

Alur autentikasi yang didukung dan tidak didukung di portal

- Izin Implisit

- Alur ini adalah metode otentikasi default yang digunakan oleh portal.

- Kode Otorisasi

- Portal menggunakan metode client_secret_post untuk berkomunikasi dengan titik akhir token server identitas.

- Menggunakan metode private_key_jwt untuk mengautentikasi dengan titik akhir token tidak didukung.

- Hibrid (dukungan terbatas)

- Portal mewajibkan token id hadir dalam respons sehingga nilai response_type sebagai token kode tidak didukung.

- Aliran Hibrid di portal mengikuti alur yang sama seperti alur Izin Implisit, dan menggunakan id_token untuk secara langsung memasukkan pengguna.

- Portal tidak mendukung teknik berbasis Kunci Bukti untuk Pertukaran Kode (PKCE)–untuk mengautentikasi pengguna.

Catatan

Perubahan pada pengaturan autentikasi mungkin memerlukan waktu beberapa menit untuk tercermin di portal. Mulai ulang portal menggunakan tindakan portal jika Anda ingin menerapkan perubahan dengan segera.

Mengonfigurasi penyedia OpenID Connect

Serupa dengan semua penyedia lainnya, Anda harus masuk ke untuk Power Apps mengkonfigurasi penyedia OpenID Connect.

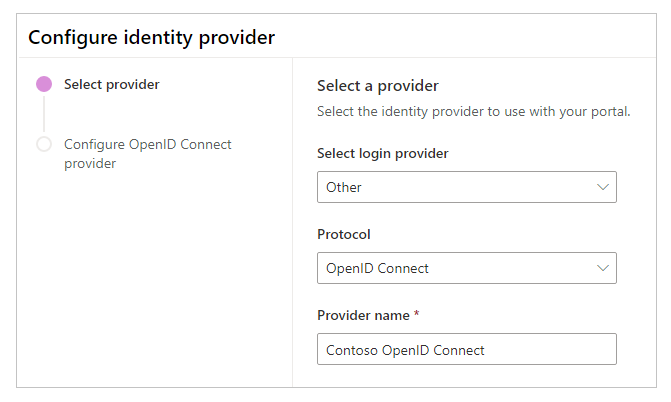

Pilih Tambah penyedia untuk portal Anda.

Untuk Penyedia masuk, pilih Lainnya.

Untuk Protokol, pilih OpenID Connect.

Masukkan Nama penyedia.

Pilih Selanjutnya.

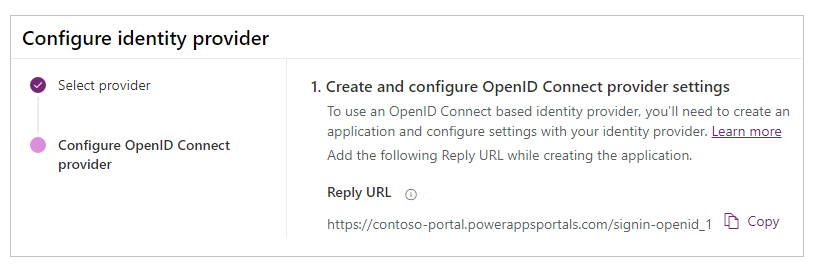

Buat aplikasi, dan konfigurasikan pengaturan dengan penyedia identitas Anda.

Catatan

URL Balasan digunakan oleh aplikasi untuk mengalihkan pengguna ke Portal setelah autentikasi berhasil. Jika portal menggunakan nama domain kustom, Anda mungkin memiliki URL yang berbeda dengan yang disediakan di sini.

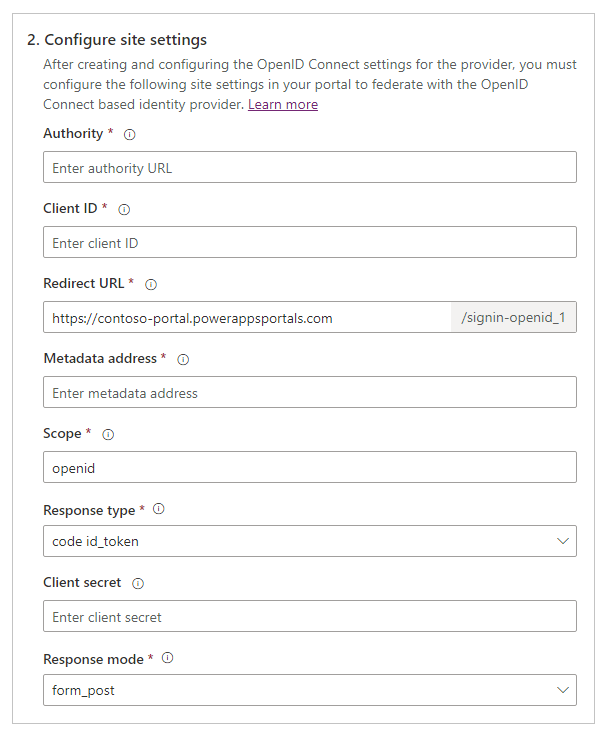

Masukkan pengaturan situs berikut ini untuk konfigurasi portal.

Catatan

Pastikan Anda meninjau—dan jika diperlukan, ubah—nilai default.

Nama KETERANGAN Kewenangan URL otoritas (atau penerbit) yang terkait dengan penyedia identitas.

Contoh (Azure AD) :https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/ID Klien ID aplikasi yang dibuat bersama penyedia identitas yang akan digunakan dengan portal. URL Pengalihan Lokasi tempat penyedia identitas akan mengirim respons autentikasi.

Contoh:https://contoso-portal.powerappsportals.com/signin-openid_1

Catatan: Jika Anda menggunakan URL portal default, Anda dapat menyalin dan menempel URL Balasan seperti yang ditunjukkan dalam langkah Pengaturan membuat dan mengonfigurasi penyedia OpenID Connect. Jika Anda menggunakan nama domain kustom, masukkan URL secara manual. Pastikan bahwa nilai yang dimasukkan di sini persis sama dengan nilai URI Pengalihan untuk aplikasi dalam konfigurasi penyedia identitas (seperti portal Azure).Alamat metadata Penemuan titik akhir untuk mendapatkan metadata. Format umum: [Authority URL]/.well-known/openid-configuration.

Contoh (Azure AD) :https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/v2.0/.well-known/openid-configurationScope Daftar cakupan yang dipisahkan spasi untuk meminta melalui parameter cakupan OpenID Connect.

Nilai Default:openid

Contoh (Azure AD) :openid profile email

Informasi selengkapnya: Konfigurasikan klaim tambahan saat menggunakan OpenID Connect untuk portal dengan Azure ADJenis respons Nilai untuk parameter response_type OpenID Connect.

Nilai yang mungkin mencakup:-

code -

code id_token -

id_token -

id_token token -

code id_token token

Nilai Default:code id_tokenRahasia klien Nilai rahasia klien dari aplikasi penyedia. Itu mungkin juga dapat disebut sebagai rahasia aplikasi atau rahasia pelanggan. Pengaturan ini diperlukan jika jenis respons yang dipilih adalah code.Mode respons Nilai untuk parameter response_mode OpenID Connect. Nilai harus berupa queryjika jenis respons yang dipilih adalahcode. Nilai default:form_post,-

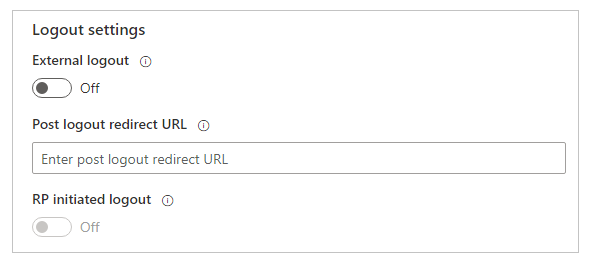

Konfigurasikan pengaturan untuk mengeluarkan pengguna.

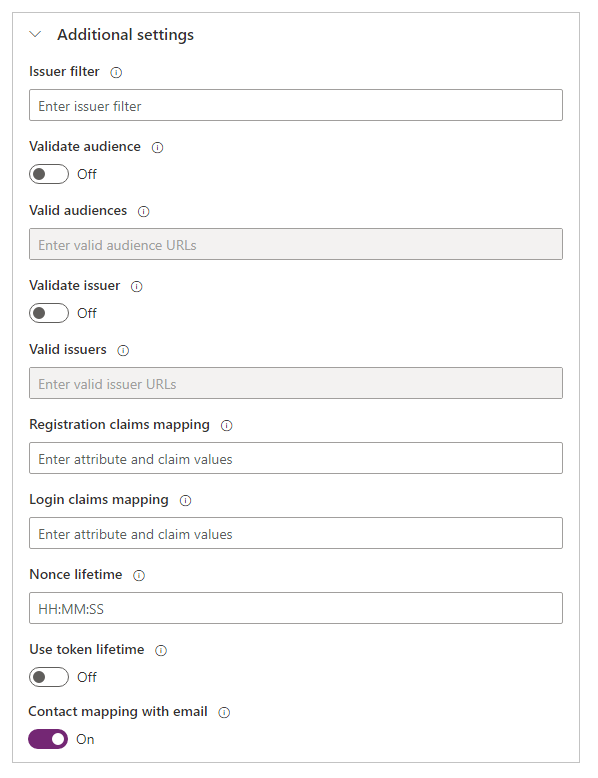

Nama KETERANGAN Keluar eksternal Mengaktifkan atau menonaktifkan keluar akun eksternal. Bila diaktifkan, pengguna diarahkan ke pengalaman pengguna keluar eksternal saat mereka keluar dari portal. Bila dinonaktifkan, pengguna hanya keluar dari portal. URL pengalihan setelah keluar Lokasi tempat penyedia identitas akan mengalihkan pengguna setelah keluar eksternal. Lokasi ini juga harus ditetapkan dengan tepat dalam konfigurasi penyedia identitas. RP memulai keluar Mengaktifkan atau menonaktifkan keluar yang diawali oleh pihak yang mengandalkan. Untuk menggunakan pengaturan ini, aktifkan Keluar eksternal terlebih dulu. (Opsional) Mengonfigurasi pengaturan tambahan.

Nama KETERANGAN Filter penerbit Filter berbasis wildcard yang sesuai pada semua penerbit di semua penyewa.

Contoh:https://sts.windows.net/*/Validasikan audiens Jika diaktifkan, audiens divalidasi selama validasi token. Audiens valid Daftar URL audiens yang dipisahkan koma. Validasikan penerbit Jika diaktifkan, penerbit divalidasi selama validasi token. Penerbit yang valid Daftar URL penerbit yang dipisahkan koma. Pemetaan klaim pendaftaran Daftar pasangan klaim nama logis untuk memetakan nilai klaim yang dihasilkan dari penyedia selama pendaftaran untuk atribut rekaman kontak.

Format:field_logical_name=jwt_attribute_namedi manafield_logical_nameadalah nama Logis bidang di portal, danjwt_attribute_nameadalah atribut dengan nilai yang dihasilkan dari penyedia identitas.

Contoh:firstname=given_name,lastname=family_namebila menggunakan cakupan sebagaiprofileuntuk Azure AD. Dalam contoh ini,firstnamedanlastnamemerupakan nama logis untuk bidang profil di portal, sedangkangiven_namedanfamily_nameadalah atribut dengan nilai yang dihasilkan oleh penyedia identitas untuk bidang masing-masing.Pemetaan klaim masuk Daftar pasangan klaim nama logis untuk memetakan nilai klaim yang dihasilkan dari penyedia setiap kali masuk ke atribut rekaman kontak.

Format:field_logical_name=jwt_attribute_namedi manafield_logical_nameadalah nama Logis bidang di portal, danjwt_attribute_nameadalah atribut dengan nilai yang dihasilkan dari penyedia identitas.

Contoh:firstname=given_name,lastname=family_namebila menggunakan cakupan sebagaiprofileuntuk Azure AD. Dalam contoh ini,firstnamedanlastnamemerupakan nama logis untuk bidang profil di portal, sedangkangiven_namedanfamily_nameadalah atribut dengan nilai yang dihasilkan oleh penyedia identitas untuk bidang masing-masing.Masa pakai nonce Masa pakai nonce, dalam hitungan menit. Default: 10 menit. Gunakan masa pakai token Menunjukkan bahwa masa aktif sesi autentikasi (misalnya cookie) harus sesuai dengan token autentikasi. Jika ditentukan, nilai ini akan menimpa nilai Rentang Waktu Kedaluwarsa Cookie Aplikasi di pengaturan situs Authentication/ApplicationCookie/ExpireTimeSpan. Pemetaan kontak dengan email Tentukan apakah kontak dipetakan ke email yang terkait.

Bila diatur ke Aktif, rekaman kontak unik terkait dengan alamat email yang cocok, yang menetapkan penyedia identitas eksternal ke kontak setelah pengguna berhasil masuk.Catatan

Parameter permintaan UI_Locales akan dikirim secara otomatis dalam permintaan otentikasi dan akan diatur ke bahasa yang dipilih di portal.

Edit sebuah penyedia OpenID Connect

Untuk mengedit penyedia OpenID Connect yang dikonfigurasi, lihat mengedit penyedia.

Baca juga

Mengonfigurasi penyedia OpenID Connect untuk portal dengan Microsoft Azure Active Directory

Pertanyaan Umum untuk menggunakan OpenID Connect di portal

Catatan

Apa bahasa dokumentasi yang Anda inginkan? Lakukan survei singkat. (perlu diketahui bahwa survei ini dalam bahasa Inggris)

Survei akan berlangsung kurang lebih selama tujuh menit. Tidak ada data pribadi yang dikumpulkan (pernyataan privasi).