Mengonfigurasikan sebuah penyedia SAML 2.0 untuk portal dengan Azure AD

Catatan

Mulai 12 Oktober 2022, portal Power Apps menjadi Power Pages. Informasi selengkapnya: Microsoft Power Pages kini tersedia secara umum (blog)

Kami akan segera memigrasikan dan menggabungkan dokumentasi portal Power Apps dengan dokumentasi Power Pages.

Di artikel ini, Anda akan mempelajari tentang cara mengonfigurasi sebuah penyedia SAML 2.0 untuk portal dengan Azure Active Directory (Azure AD).

Catatan

- Portal dapat dikonfigurasi dengan penyedia identitas yang sesuai dengan standar Security Assertion Markup Language (SAML) 2.0. Dalam artikel ini, Anda akan mempelajari tentang penggunaan Azure AD sebagai contoh penyedia identitas yang menggunakan SAML 2.0. Perubahan pengaturan otentikasi mungkin memerlukan beberapa menit agar dapat diterapkan di portal. Mulai ulang portal menggunakan tindakan portal jika Anda ingin menerapkan perubahan dengan segera.

Untuk mengonfigurasi Azure AD sebagai penyedia SAML 2.0

Pilih Tambah penyedia untuk portal Anda.

Untuk Penyedia masuk, pilih Lainnya.

Untuk Protokol, pilih SAML 2.0.

Masukkan Nama penyedia.

Pilih Selanjutnya.

Pada langkah ini, Anda membuat aplikasi dan mengonfigurasi pengaturan dengan penyedia identitas Anda.

Catatan

- URL Balasan digunakan oleh aplikasi untuk mengalihkan pengguna ke Portal setelah autentikasi berhasil. Jika portal menggunakan nama domain kustom, Anda mungkin memiliki URL yang berbeda dengan yang disediakan di sini.

- Rincian lebih lanjut tentang membuat pendaftaran aplikasi di portal Azure tersedia di Mulai cepat: Mendaftarkan aplikasi dengan platform identitas Microsoft.

Masuk ke Azure portal.

Cari dan pilih Azure Active Directory.

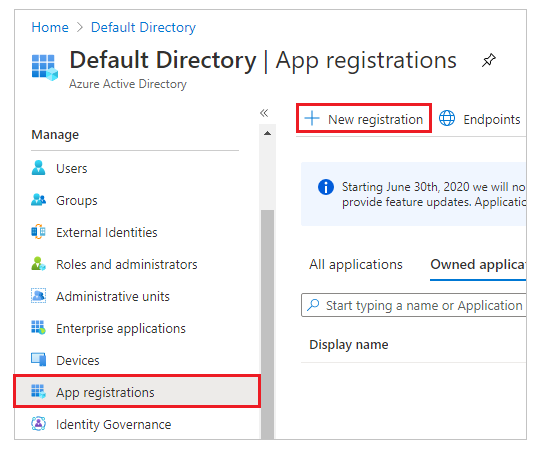

Di dalam Kelola, pilih pendaftaran aplikasi.

Pilih pendaftaran baru.

Masukkan nama.

Jika perlu, pilih jenis akun yang didukung lainnya. Informasi lebih lanjut: jenis akun yang didukung

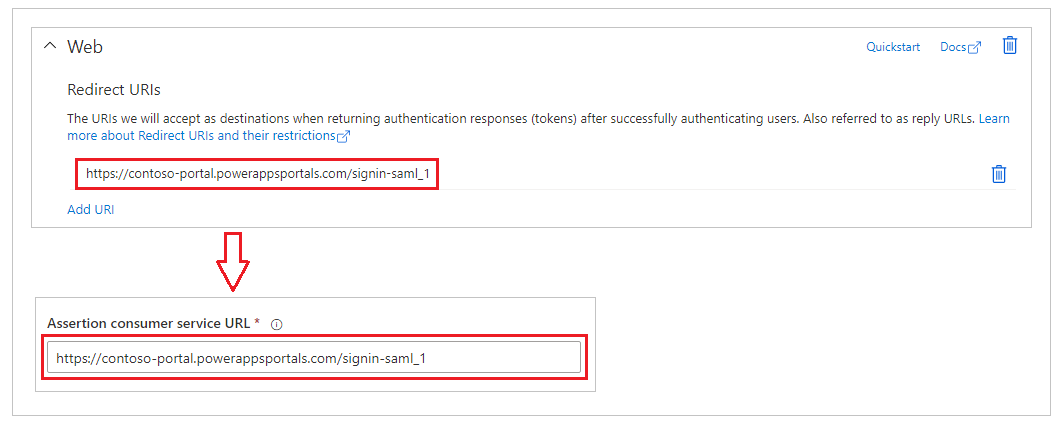

Di dalam URI Pengalihan, pilih Web (jika belum dipilih).

Masukkan URL Balasan untuk portal Anda di kotak teks URI pengalihan.

Contoh:https://contoso-portal.powerappsportals.com/signin-saml_1Catatan

Jika Anda menggunakan URL portal default, salin dan rekatkan URL Balasan seperti ditampilkan di bagian Buat dan konfigurasikan pengaturan penyedia SAML 2.0 pada layar Konfigurasikan penyedia identitas (langkah 6 di atas). Jika Anda menggunakan nama domain kustom untuk portal, masukkan URL kustom. Pastikan Anda menggunakan nilai ini saat Anda mengonfigurasi URL layanan konsumen pernyataan di pengaturan portal Anda saat mengonfigurasi penyedia SAML 2.0.

Misalnya, jika Anda memasukkan URI Pengalihan di portal Azure sebagaihttps://contoso-portal.powerappsportals.com/signin-saml_1, Anda harus menggunakannya sebagaimana adanya untuk konfigurasi SAML 2.0 di portal.

Pilih Daftarkan.

Pilih Paparkan API.

Untuk URI ID Aplikasi, pilih Atur.

Masukkan URL Portal sebagai URI id aplikasi.

Catatan

URL portal mungkin berbeda jika Anda menggunakan nama domain kustom.

Pilih Simpan.

Jaga agar portal Azure tetap terbuka, dan beralih ke konfigurasi SAML 2.0 untuk portal Power Apps untuk langkah selanjutnya.

Pada langkah ini, masukkan pengaturan situs untuk konfigurasi portal.

Tip

Jika Anda menutup jendela browser setelah mengonfigurasi pendaftaran aplikasi pada langkah sebelumnya, masuk ke Azure portal lagi, lalu buka aplikasi yang didaftarkan.

Alamat metadata: Untuk mengonfigurasi alamat metadata, lakukan hal berikut:

Pilih Ikhtisar di Portal Azure.

Pilih titik akhir.

Salin URL untuk Dokumen metadata federasi.

Tempel URL dokumen yang disalin sebagai Alamat metadata untuk portal.

Jenis autentikasi: Untuk mengonfigurasi jenis pengesahan, lakukan langkah berikut::

Salin dan tempel Alamat metadata yang dikonfigurasi sebelumnya di jendela browser baru.

Salin nilai tag

entityIDdari dokumen URL.

Tempel nilai

entityIDyang disalin sebagai jenis otentikasi.

Contoh:https://sts.windows.net/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/

Ranah penyedia layanan: Masukkan URL Portal sebagai ranah penyedia layanan.

Contoh:https://contoso-portal.powerappsportals.comCatatan

URL portal mungkin berbeda jika Anda menggunakan nama domain kustom.

URL layanan konsumen pernyataan: Masukkan URL Balasan untuk portal Anda di kotak teks URL layanan konsumen pernyataan.

Contoh:https://contoso-portal.powerappsportals.com/signin-saml_1

Catatan

Jika Anda menggunakan URL portal default, Anda dapat menyalin dan menempel URL Balasan seperti yang ditunjukkan dalam langkah Membuat dan mengonfigurasi pengaturan penyedia SAML 2.0. Jika Anda menggunakan nama domain kustom, masukkan URL secara manual. Namun, pastikan bahwa Anda memasukkan nilai yang persis sama dengan nilai yang Anda masukkan sebagai URI Pengalihan di portal Azure sebelumnya.

Pilih Konfirmasi.

Pilih tutup.

Lihat juga

Mengonfigurasi penyedia SAML 2.0 untuk portal dengan Layanan Federasi Direktori Aktif

Pertanyaan Umum untuk menggunakan SAML 2.0 di portal

Mengonfigurasi penyedia SAML 2.0 untuk portal

Catatan

Apa bahasa dokumentasi yang Anda inginkan? Lakukan survei singkat. (perlu diketahui bahwa survei ini dalam bahasa Inggris)

Survei akan berlangsung kurang lebih selama tujuh menit. Tidak ada data pribadi yang dikumpulkan (pernyataan privasi).