Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Setelah menginstal gateway data lokal, Anda bisa menambahkan sumber data untuk digunakan dengan gateway. Artikel ini menjelaskan cara menambahkan sumber data SQL Server Analysis Services (SSAS) ke gateway lokal Anda untuk digunakan untuk refresh terjadwal atau untuk koneksi langsung.

Untuk mempelajari selengkapnya tentang cara menyiapkan koneksi langsung ke SSAS, tonton video Power BI Walkthrough: Analysis Services Live Connect ini.

Catatan

Kami telah membagi dokumen gateway data lokal menjadi konten yang khusus untuk Power BI dan konten umum yang berlaku untuk semua layanan yang didukung gateway. Anda saat ini berada dalam konten Power BI. Untuk memberikan umpan balik pada artikel ini, atau pengalaman dokumen gateway secara keseluruhan, gulir ke bagian bawah artikel.

Catatan

Jika Anda memiliki sumber data Analysis Services, Anda perlu menginstal gateway di komputer yang bergabung ke forest atau domain yang sama dengan server Analysis Services Anda.

Catatan

Gateway hanya mendukung autentikasi Windows untuk Analysis Services.

Catatan

Sumber data Analysis Services tidak didukung dengan konfigurasi proksi karena menggunakan koneksi TCP/IP. Proksi hanya terdeteksi saat menggunakan titik akhir MSMDPUMP.dll HTTP .

Menambahkan sumber data

Untuk menyambungkan ke sumber data Analysis Services multidirmensional atau tabular:

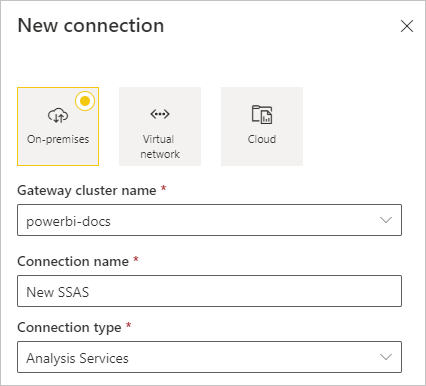

Pada layar Koneksi baru untuk gateway data lokal Anda, pilih Analysis Services untuk Jenis koneksi. Untuk informasi selengkapnya tentang cara menambahkan sumber data, lihat Menambahkan sumber data.

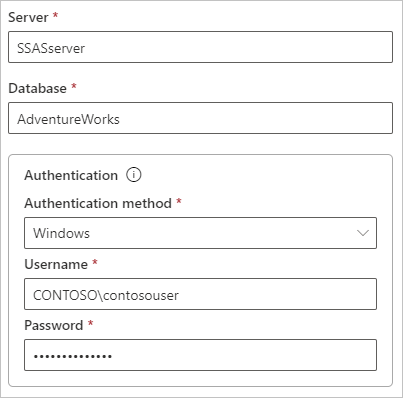

Isi informasi untuk sumber data, yang mencakup Server dan Database. Gateway menggunakan informasi yang Anda masukkan untuk Nama Pengguna dan Kata Sandi untuk menyambungkan ke instans Analysis Services.

Catatan

Akun Windows yang Anda masukkan harus menjadi anggota peran Administrator Server pada instans Analysis Services yang Anda sambungkan. Jika kata sandi akun ini diatur kedaluwarsa, pengguna mendapatkan kesalahan koneksi kecuali Anda memperbarui kata sandi sumber data. Untuk informasi selengkapnya tentang bagaimana kredensial disimpan, lihat Menyimpan kredensial terenkripsi di cloud.

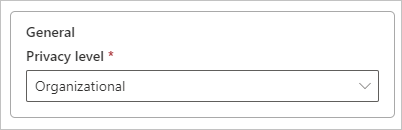

Konfigurasikan tingkat Privasi untuk sumber data Anda. Pengaturan ini mengontrol bagaimana data dapat digabungkan untuk refresh terjadwal. Pengaturan tingkat privasi tidak berlaku untuk koneksi langsung. Untuk mempelajari selengkapnya tentang tingkat privasi untuk sumber data Anda, lihat Mengatur tingkat privasi (Power Query).

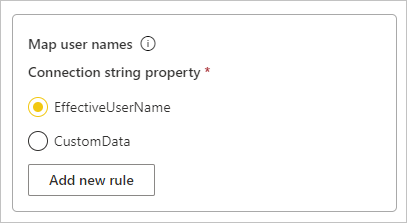

Secara opsional, Anda dapat mengonfigurasi pemetaan nama pengguna sekarang. Untuk petunjuknya, lihat Remapping nama pengguna manual.

Setelah Anda menyelesaikan semua bidang, pilih Buat.

Anda sekarang dapat menggunakan sumber data ini untuk refresh terjadwal atau koneksi langsung terhadap instans Analysis Services lokal.

Nama pengguna untuk Analysis Services

Setiap kali pengguna berinteraksi dengan laporan yang tersambung ke Analysis Services, nama pengguna yang efektif diteruskan ke gateway lalu meneruskan ke server Analysis Services lokal Anda. Alamat email yang Anda gunakan untuk masuk ke Power BI diteruskan ke Analysis Services sebagai pengguna yang efektif di properti koneksi EffectiveUserName .

Alamat email harus cocok dengan nama prinsipal pengguna (UPN) yang ditentukan dalam domain Direktori Aktif (AD) lokal. UPN adalah properti akun AD. Akun Windows harus ada dalam peran Analysis Services. Jika kecocokan tidak dapat ditemukan di AD, proses masuk tidak berhasil. Untuk mempelajari selengkapnya tentang AD dan penamaan pengguna, lihat Atribut penamaan pengguna.

Memetakan nama pengguna untuk sumber data Analysis Services

Power BI memungkinkan pemetaan nama pengguna untuk sumber data Analysis Services. Anda dapat mengonfigurasi aturan untuk memetakan nama pengguna masuk Power BI ke EffectiveUserName yang diteruskan ke koneksi Analysis Services. Fitur ini adalah solusi yang bagus saat nama pengguna Microsoft Entra Anda tidak cocok dengan UPN di instans Direktori Aktif lokal Anda. Misalnya, jika alamat email Anda adalah meganb@contoso.onmicrosoft.com, Anda dapat memetakannya ke meganb@contoso.com, dan nilai tersebut diteruskan ke gateway.

Anda dapat memetakan nama pengguna untuk Analysis Services dengan dua cara yang berbeda:

- Remapping pengguna manual di Power BI

- Pemetaan pencarian Direktori Aktif, yang menggunakan pencarian properti AD lokal untuk memetakan ulang MICROSOFT Entra UPN ke pengguna AD lokal.

Pemetaan manual dengan menggunakan pencarian properti AD lokal dimungkinkan, tetapi memakan waktu dan sulit untuk dipertahankan, terutama ketika pencocokan pola tidak cukup. Misalnya, nama domain atau nama akun pengguna mungkin berbeda antara ID Microsoft Entra dan AD lokal. Oleh karena itu, pemetaan manual dengan pendekatan kedua tidak disarankan.

Bagian berikut menjelaskan dua pendekatan pemetaan.

Remapping pengguna manual di Power BI

Anda dapat mengonfigurasi aturan UPN kustom di Power BI untuk sumber data Analysis Services. Aturan kustom membantu jika nama masuk layanan Power BI Anda tidak cocok dengan UPN direktori lokal Anda. Misalnya, jika Anda masuk ke Power BI dengan meganb@contoso.com tetapi UPN direktori lokal Anda adalah meganb@contoso.local, Anda dapat mengonfigurasi aturan pemetaan untuk diteruskan meganb@contoso.local ke Analysis Services.

Penting

Pemetaan berfungsi untuk sumber data tertentu yang sedang dikonfigurasi. Pemetaan bukan pengaturan global. Jika memiliki beberapa sumber data Analysis Services, Anda harus memetakan pengguna untuk setiap sumber data.

Untuk melakukan pemetaan UPN manual, ikuti langkah-langkah berikut:

Di bawah ikon gerikel Power BI, pilih Kelola gateway dan koneksi.

Pilih sumber data, lalu pilih Pengaturan dari menu atas.

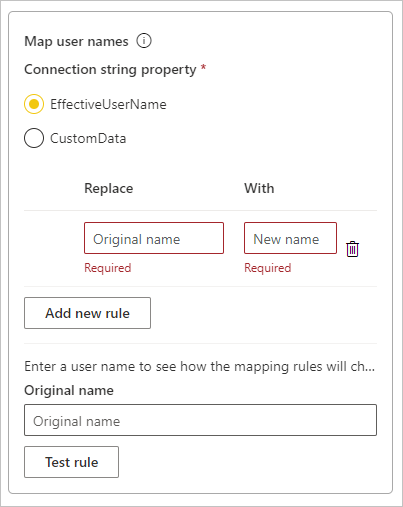

Pada layar Pengaturan, dalam kotak Nama pengguna peta, pastikan EffectiveUserName dipilih lalu pilih Tambahkan aturan baru.

Di bawah Petakan nama pengguna, untuk setiap nama pengguna yang akan dipetakan, masukkan nilai untuk Nama asli dan Nama baru, lalu pilih Tambahkan aturan baru. Nilai Ganti adalah alamat masuk untuk Power BI, dan nilai Dengan adalah nilai untuk menggantinya. Penggantian diteruskan ke

EffectiveUserNameproperti untuk koneksi Analysis Services.

Catatan

Pastikan untuk tidak mengubah pengguna yang tidak ingin Anda ubah. Misalnya, jika Anda mengganti Nama

contoso.comasli dengan@contoso.localbaru , semua rincian masuk pengguna yang berisi@contoso.comdiganti dengan@contoso.local. Selain itu, jika Anda menggantimeganb@contoso.comasli denganmeganb@contoso.localbaru , rincian masukv-meganb@contoso.comdikirim sebagaiv-meganb@contoso.local.Anda dapat memilih item dalam daftar dan menyusun ulang dengan menyeret dan menjatuhkan, atau menghapus entri dengan memilih ikon tempat sampah.

Gunakan kartu bebas

Anda dapat menggunakan kartubebas * untuk string Ganti (nama asli) Anda. Anda hanya dapat menggunakan wildcard sendiri dan tidak dengan bagian string lainnya. Gunakan kartubebas jika Anda ingin mengganti semua pengguna dengan satu nilai untuk diteruskan ke sumber data. Pendekatan ini berguna ketika Anda ingin semua pengguna di organisasi menggunakan pengguna yang sama di lingkungan lokal Anda.

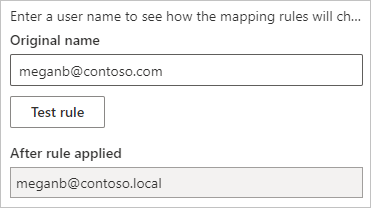

Menguji aturan pemetaan

Untuk memvalidasi penggantian nama, masukkan nilai untuk Nama asli, dan pilih Uji aturan.

Catatan

Aturan tersimpan segera berfungsi di browser. Dibutuhkan beberapa menit sebelum layanan Power BI mulai menggunakan aturan yang disimpan.

Pemetaan pencarian Active Directory

Bagian ini menjelaskan cara melakukan pencarian properti Active Directory lokal untuk memetakan ulang UPN Microsoft Entra ke pengguna AD. Pertama, tinjau cara kerja remapping ini.

Setiap kueri oleh pengguna Microsoft Entra Power BI ke server SSAS lokal melewati string UPN seperti firstName.lastName@contoso.com.

Pemetaan pencarian di gateway data lokal dengan pemetaan pengguna kustom yang dapat dikonfigurasi mengikuti langkah-langkah berikut:

- Temukan Direktori Aktif untuk dicari. Anda dapat menggunakan otomatis atau yang dapat dikonfigurasi.

- Cari atribut pengguna Direktori Aktif, seperti Email, dari layanan Power BI. Atribut didasarkan pada string UPN yang masuk seperti

firstName.lastName@contoso.com. - Jika pencarian Direktori Aktif gagal, pencarian akan mencoba meneruskan UPN ke SSAS sebagai

EffectiveUserName. - Jika pencarian Direktori Aktif berhasil, pencarian akan mengambil pengguna Direktori Aktif tersebut

UserPrincipalName. - Pemetaan meneruskan

UserPrincipalNameemail, sepertiAlias@corp.on-prem.contoso, ke SSAS sebagaiEffectiveUserName.

Catatan

Pemetaan pengguna UPN manual apa pun yang ditentukan dalam konfigurasi gateway sumber data Power BI diterapkan sebelum mengirim string UPN ke gateway data lokal.

Agar pencarian Direktori Aktif berfungsi dengan baik saat runtime, Anda harus mengubah layanan gateway data lokal agar berjalan dengan akun domain alih-alih akun layanan lokal.

Pastikan untuk mengunduh dan menginstal gateway terbaru.

Di aplikasi gateway data lokal di komputer Anda, buka Pengaturan>layanan Ubah akun layanan. Pastikan Anda memiliki kunci pemulihan untuk gateway, karena Anda perlu memulihkannya di komputer yang sama kecuali Anda ingin membuat gateway baru. Anda harus memulai ulang layanan gateway agar perubahan diterapkan.

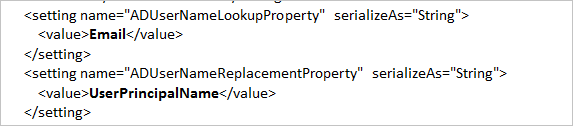

Buka folder penginstalan gateway, C:\Program Files\Gateway data lokal, sebagai administrator untuk memastikan bahwa Anda memiliki izin tulis. Buka file Microsoft.PowerBI.DataMovement.Pipeline.GatewayCore.dll.config.

ADUserNameLookupPropertyEdit danADUserNameReplacementPropertynilai sesuai dengan konfigurasi atribut AD untuk pengguna AD Anda. Nilai dalam gambar berikut adalah contoh. Konfigurasi ini peka huruf besar/kecil, jadi pastikan konfigurasi tersebut cocok dengan nilai di AD.

Jika file tidak menyediakan nilai untuk

ADServerPathkonfigurasi, gateway menggunakan katalog global default. Anda dapat menentukan beberapa nilai untukADServerPath. Nilai harus dipisahkan oleh titik koma, seperti dalam contoh berikut:<setting name="ADServerPath" serializeAs="String"> <value> GC://serverpath1; GC://serverpath2;GC://serverpath3</value> </setting>Gateway menguraikan nilai dari

ADServerPathkiri ke kanan hingga menemukan kecocokan. Jika gateway tidak menemukan kecocokan, gateway menggunakan UPN asli. Pastikan akun yang menjalankan layanan gateway, PBIEgwService, memiliki izin kueri ke semua server AD yang Anda tentukan diADServerPath.Gateway mendukung dua jenis

ADServerPath:- Untuk WinNT:

<value="WinNT://usa.domain.corp.contoso.com,computer"/> - Untuk katalog global (GC):

<value> GC://USA.domain.com </value>

- Untuk WinNT:

Mulai ulang layanan gateway data lokal agar perubahan konfigurasi diterapkan.

Autentikasi ke sumber data Analysis Services langsung

Setiap kali pengguna berinteraksi dengan Analysis Services, nama pengguna yang efektif diteruskan ke gateway lalu ke server Analysis Services lokal. UPN, yang biasanya merupakan alamat email yang Anda gunakan untuk masuk ke cloud, diteruskan ke Analysis Services sebagai pengguna yang efektif di EffectiveUserName properti koneksi.

Saat himpunan data berada dalam Mode Impor, gateway akan mengirim EffectiveUserName dari UPN pemilik himpunan data. Ini berarti bahwa UPN pemilik himpunan data akan diteruskan ke Analysis Services sebagai pengguna yang efektif di EffectiveUserName properti koneksi.

Alamat email ini harus cocok dengan UPN yang ditentukan dalam domain Active Directory lokal. UPN adalah properti akun AD. Akun Windows harus ada dalam peran Analysis Services untuk memiliki akses ke server. Jika tidak ada kecocokan yang ditemukan di Active Directory, proses masuk tidak akan berhasil.

Keamanan berbasis peran dan tingkat baris

Analysis Services juga dapat menyediakan pemfilteran berdasarkan akun Direktori Aktif. Pemfilteran dapat menggunakan keamanan berbasis peran atau keamanan tingkat baris. Kemampuan pengguna untuk mengkueri dan menampilkan data model bergantung pada peran yang dimiliki akun pengguna Windows mereka, dan pada keamanan tingkat baris dinamis jika dikonfigurasi.

Keamanan berbasis peran. Model memberikan keamanan berdasarkan peran pengguna. Anda dapat menentukan peran untuk proyek model tertentu selama penulisan di alat SQL Server Data Tools Business Intelligence. Setelah model disebarkan, Anda dapat menentukan peran dengan menggunakan SQL Server Management Studio. Peran berisi anggota yang ditetapkan oleh nama pengguna Windows atau menurut grup Windows.

Peran menentukan izin yang harus dikueri pengguna atau mengambil tindakan pada model. Sebagian besar pengguna termasuk ke dalam peran dengan izin baca. Peran lain memberi administrator izin untuk memproses item, mengelola fungsi database, dan mengelola peran lain.

Keamanan Tingkat Baris. Model dapat memberikan keamanan tingkat baris dinamis. Keamanan tingkat baris yang ditentukan khusus untuk Analysis Services. Untuk keamanan berbasis peran, setiap pengguna harus memiliki setidaknya satu peran, tetapi tidak ada model tabular yang memerlukan keamanan tingkat baris dinamis.

Pada tingkat tinggi, keamanan dinamis mendefinisikan akses baca pengguna ke data dalam baris tertentu dalam tabel tertentu. Mirip dengan peran, keamanan tingkat baris dinamis bergantung pada nama pengguna Windows pengguna.

Menerapkan peran dan keamanan tingkat baris dinamis dalam model berada di luar cakupan artikel ini. Untuk informasi selengkapnya, lihat Peran dalam model tabular dan Peran keamanan (Analysis Services - Data multidaya). Untuk pemahaman paling mendalam tentang keamanan model tabular, unduh whitepaper Mengamankan model semantik BI tabular.

Autentikasi Microsoft Entra

Layanan cloud Microsoft menggunakan ID Microsoft Entra untuk mengautentikasi pengguna. ID Microsoft Entra adalah penyewa yang berisi nama pengguna dan grup keamanan. Biasanya, alamat email yang digunakan pengguna untuk masuk sama dengan UPN akun.

Peran dalam instans Direktori Aktif lokal

Agar Analysis Services menentukan apakah pengguna memiliki peran dengan izin untuk membaca data, server perlu mengonversi nama pengguna efektif yang diteruskan dari ID Microsoft Entra ke gateway dan ke server Analysis Services. Server Analysis Services meneruskan nama pengguna efektif ke pengontrol domain (DC) Windows Active Directory. DC Active Directory kemudian memvalidasi bahwa nama pengguna efektif adalah UPN yang valid di akun lokal. DC mengembalikan nama pengguna Windows pengguna kembali ke server Analysis Services.

Anda tidak dapat menggunakan EffectiveUserName pada server Analysis Services yang bergabung dengan non-domain. Server Analysis Services harus bergabung ke domain untuk menghindari kesalahan masuk.

Identifikasi UPN Anda

Anda mungkin tidak tahu apa UPN Anda, dan Anda mungkin bukan administrator domain. Anda dapat menggunakan perintah berikut dari stasiun kerja Anda untuk mengetahui UPN untuk akun Anda:

whoami /upn

Hasilnya terlihat mirip dengan alamat email, tetapi merupakan UPN yang ada di akun domain Anda. Jika Anda menggunakan sumber data Analysis Services untuk koneksi langsung, dan UPN ini tidak cocok dengan alamat email yang Anda gunakan untuk masuk ke Power BI, Anda mungkin perlu memetakan nama pengguna Anda.

Menyinkronkan AD lokal dengan ID Microsoft Entra

Jika Anda berencana menggunakan koneksi langsung Analysis Services, akun AD lokal Anda harus cocok dengan ID Microsoft Entra. UPN harus cocok antara akun.

Layanan cloud hanya menggunakan akun dalam ID Microsoft Entra. Jika Anda menambahkan akun di instans AD lokal yang tidak ada di ID Microsoft Entra, Anda tidak dapat menggunakan akun tersebut. Ada beberapa cara untuk mencocokkan akun AD lokal Anda dengan ID Microsoft Entra:

Tambahkan akun secara manual ke ID Microsoft Entra.

Buat akun di portal Azure, atau dalam pusat admin Microsoft 365, dengan nama akun yang cocok dengan UPN akun AD lokal.

Gunakan Sinkronisasi Microsoft Entra Connect untuk menyinkronkan akun lokal ke penyewa Microsoft Entra Anda.

Microsoft Entra Connect memastikan bahwa UPN cocok antara ID Microsoft Entra dan instans AD lokal Anda. Alat Microsoft Entra Connect menyediakan opsi untuk sinkronisasi direktori dan menyiapkan autentikasi. Opsinya meliputi sinkronisasi hash kata sandi, autentikasi pass-through, dan federasi. Jika Anda bukan admin atau administrator domain lokal, hubungi admin TI untuk membantu konfigurasi.

Catatan

Menyinkronkan akun dengan Sinkronisasi Microsoft Entra Connect membuat akun baru dalam penyewa Microsoft Entra Anda.

Menggunakan sumber data

Setelah Anda menambahkan sumber data SSAS, sumber data SSAS tersedia untuk digunakan dengan koneksi langsung atau melalui refresh terjadwal.

Catatan

Nama server dan database harus cocok antara Power BI Desktop dan sumber data dalam gateway data lokal.

Tautan antara himpunan data Anda dan sumber data dalam gateway didasarkan pada nama server dan nama database Anda. Nama-nama berikut harus cocok. Misalnya, jika menyediakan alamat IP untuk nama server dalam Power BI Desktop, Anda harus menggunakan alamat IP untuk sumber data dalam konfigurasi gateway. Jika Anda menggunakan SERVER\INSTANCE di Power BI Desktop, Anda juga harus menggunakan SERVER\INSTANCE dalam sumber data yang dikonfigurasi untuk gateway. Persyaratan ini berlaku untuk koneksi langsung dan refresh terjadwal.

Menggunakan sumber data dengan koneksi langsung

Anda dapat menggunakan koneksi langsung terhadap instans tabular atau multidimensi. Anda memilih koneksi langsung di Power BI Desktop saat pertama kali menyambungkan ke data. Pastikan bahwa nama server dan database cocok antara Power BI Desktop dan sumber data yang dikonfigurasi untuk gateway. Selain itu, untuk dapat menerbitkan himpunan data koneksi langsung, pengguna Anda harus muncul di bawah Pengguna di daftar sumber data.

Setelah Anda menerbitkan laporan, baik dari Power BI Desktop atau dengan mendapatkan data di layanan Power BI, koneksi data Anda harus mulai berfungsi. Mungkin perlu waktu beberapa menit setelah Anda membuat sumber data di gateway sebelum Anda bisa menggunakan koneksi.

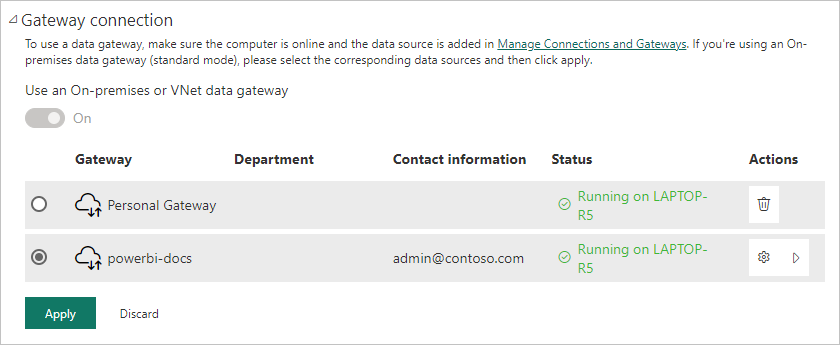

Menggunakan sumber data dengan refresh terjadwal

Jika Anda tercantum di tab Pengguna dari sumber data yang dikonfigurasi dalam gateway, dan kecocokan nama server dan database, Anda akan melihat gateway sebagai opsi untuk digunakan dengan refresh terjadwal.

Batasan koneksi langsung Analysis Services

Fitur pemformatan dan penerjemahan tingkat sel tidak didukung.

Himpunan bernama dan tindakan tidak diekspos ke Power BI. Anda masih dapat tersambung ke kubus multidampingan yang berisi tindakan atau set bernama untuk membuat visual dan laporan.

Persyaratan SKU

| Versi server | SKU yang diperlukan |

|---|---|

| 2014 | SKU Business Intelligence dan Enterprise |

| 2016 | SKU standar atau yang lebih tinggi |

| 2017 | SKU standar atau yang lebih tinggi |

| 2019 | SKU standar atau yang lebih tinggi |

| 2022 | SKU standar atau yang lebih tinggi |

Konten terkait

Ada pertanyaan lagi? Coba Komunitas Power BI.