Membawa kunci enkripsi Anda sendiri untuk Power BI

Secara default, Power BI menggunakan kunci yang dikelola Microsoft untuk mengenkripsi data Anda. Di Power BI Premium, Anda juga bisa menggunakan kunci Anda sendiri untuk data tidak aktif yang diimpor ke dalam model semantik. Pendekatan ini sering dijelaskan sebagai bring your own key (BYOK). Untuk informasi selengkapnya, lihat Pertimbangan sumber data dan penyimpanan.

Mengapa menggunakan BYOK?

BYOK memudahkan untuk memenuhi persyaratan kepatuhan yang menentukan pengaturan utama dengan penyedia layanan cloud, dalam hal ini Microsoft. Dengan BYOK, Anda menyediakan dan mengontrol kunci enkripsi untuk data Power BI Anda yang tidak aktif di tingkat aplikasi. Akibatnya, Anda dapat menjalankan kontrol dan mencabut kunci organisasi Anda, jika Anda memutuskan untuk keluar dari layanan. Dengan mencabut kunci, data menjadi tidak dapat dibaca oleh layanan dalam waktu 30 menit.

Pertimbangan data sumber dan penyimpanan

Untuk menggunakan BYOK, Anda harus mengunggah data ke layanan Power BI dari file Power BI Desktop (PBIX). Anda tidak dapat menggunakan BYOK dalam skenario berikut:

- Koneksi Langsung Analysis Services

- Buku kerja Excel, kecuali data pertama kali diimpor ke Power BI Desktop

- Mendorong model semantik

- Streaming model semantik

- Metrik Power BI saat ini tidak mendukung BYOK

BYOK hanya berlaku untuk model semantik. Mendorong model semantik, file Excel, dan file CSV yang dapat diunggah pengguna ke layanan tidak dienkripsi menggunakan kunci Anda sendiri. Pengguna PowerBI dapat menggunakan Kunci Pelanggan

PS C:\> Get-PowerBIWorkspace -Scope Organization -Include All

Catatan

Cmdlet ini memerlukan modul manajemen Power BI v1.0.840. Anda dapat melihat versi mana yang Anda miliki dengan menjalankan Get-InstalledModule -Name MicrosoftPowerBIMgmt. Instal versi terbaru dengan menjalankan Install-Module -Name MicrosoftPowerBIMgmt. Anda bisa mendapatkan informasi selengkapnya tentang cmdlet Power BI dan parameternya dalam modul cmdlet PowerShell Power BI.

konfigurasikan Azure Key Vault

Bagian ini menjelaskan cara mengonfigurasi Azure Key Vault, alat untuk menyimpan dan mengakses rahasia dengan aman, seperti kunci enkripsi. Anda dapat menggunakan brankas kunci yang ada untuk menyimpan kunci enkripsi, atau Anda dapat membuat yang baru khusus untuk digunakan dengan Power BI.

Instruksi berikut mengasumsikan pengetahuan dasar tentang Azure Key Vault. Untuk informasi selengkapnya, lihat Apa itu Azure Key Vault?

Mengonfigurasi brankas kunci Anda dengan cara berikut:

Tambahkan layanan Power BI sebagai perwakilan layanan untuk brankas kunci, dengan izin bungkus dan bongkar.

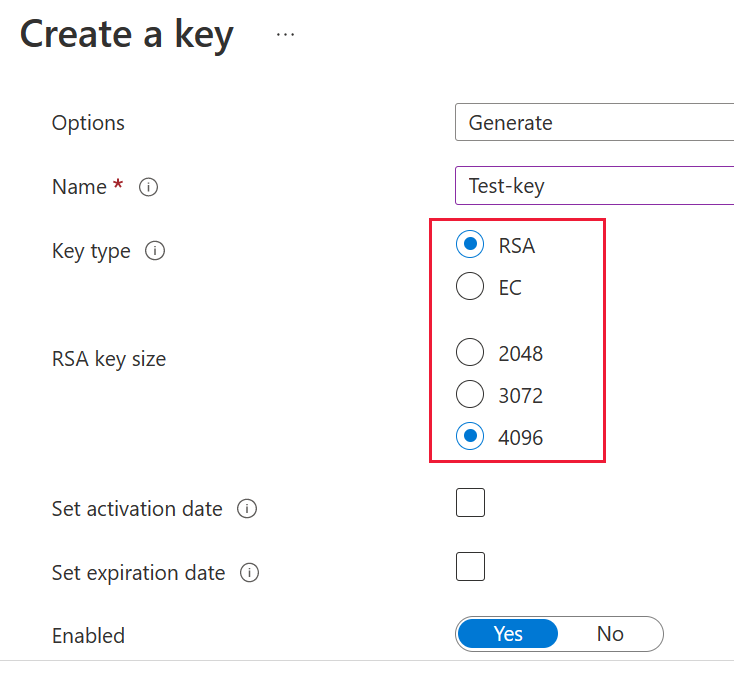

Buat kunci RSA dengan panjang 4096-bit, atau gunakan kunci yang ada dari jenis ini, dengan izin bungkus dan bongkar.

Penting

Power BI BYOK hanya mendukung kunci RSA dengan panjang 4096-bit.

Disarankan: Periksa apakah brankas kunci mengaktifkan opsi penghapusan sementara.

Menambahkan perwakilan layanan

Masuk ke portal Azure dan cari Key Vault.

Di brankas kunci Anda, pilih Kebijakan akses, lalu pilih Buat.

Pada layar Izin, di bawah Izin kunci, pilih Buka Bungkus Kunci dan Bungkus Kunci, lalu pilih Berikutnya.

Pada layar Utama, cari dan pilih Microsoft.Azure.AnalysisServices.

Catatan

Jika Anda tidak dapat menemukan Microsoft.Azure.AnalysisServices, kemungkinan langganan Azure yang terkait dengan Azure Key Vault Anda tidak pernah memiliki sumber daya Power BI yang terkait dengannya. Coba cari string berikut sebagai gantinya: 00000009-0000-0000-c000-000000000000.

Pilih Berikutnya, lalu Tinjau + buat>Buat.

Catatan

Untuk mencabut akses Power BI ke data Anda, hapus hak akses ke perwakilan layanan ini dari Azure Key Vault Anda.

Membuat kunci RSA

Di brankas kunci Anda, di bawah Kunci, pilih Buat/Impor.

Pilih Jeniskunci RSA dan ukurankunci RSA 4096.

Pilih Buat.

Di bawah Kunci, pilih kunci yang Anda buat.

Pilih GUID untuk kunci Versi Saat Ini.

Periksa apakah Kunci Bungkus dan Kunci Bongkar keduanya dipilih. Salin Pengidentifikasi Kunci untuk digunakan saat Anda mengaktifkan BYOK di Power BI.

Opsi penghapusan sementara

Anda harus mengaktifkan penghapusan sementara pada brankas kunci untuk melindungi dari kehilangan data jika terjadi kunci yang tidak disengaja, atau brankas kunci, penghapusan. Untuk mengaktifkan properti penghapusan sementara, Anda harus menggunakan PowerShell karena opsi ini belum tersedia di portal Azure.

Dengan Azure Key Vault dikonfigurasi dengan benar, Anda siap mengaktifkan BYOK di penyewa Anda.

Mengonfigurasi firewall Azure Key Vault

Bagian ini menjelaskan cara menggunakan firewall layanan Microsoft tepercaya, untuk mengonfigurasi jalan pintas firewall di sekitar Azure Key Vault Anda.

Catatan

Anda dapat memilih untuk mengaktifkan aturan firewall pada brankas kunci Anda. Anda juga dapat memilih untuk membiarkan firewall dinonaktifkan di brankas kunci sesuai pengaturan default.

Power BI adalah layanan Microsoft tepercaya. Anda dapat menginstruksikan firewall brankas kunci untuk mengizinkan akses ke semua layanan Microsoft tepercaya, pengaturan yang memungkinkan Power BI mengakses brankas kunci Anda tanpa menentukan koneksi titik akhir.

Untuk mengonfigurasi Azure Key Vault untuk mengizinkan akses ke layanan Microsoft tepercaya, ikuti langkah-langkah berikut:

Cari Key Vault di portal Azure, lalu pilih brankas kunci yang ingin Anda izinkan aksesnya dari Power BI dan semua layanan Microsoft tepercaya lainnya.

Pilih Jaringan dari panel navigasi sisi kiri.

Di bawah Firewall dan jaringan virtual, pilih Izinkan akses publik dari jaringan virtual dan alamat IP tertentu.

Gulir ke bawah ke bagian Firewall . Pilih Izinkan layanan Microsoft tepercaya untuk melewati firewall ini.

Pilih Terapkan.

Mengaktifkan BYOK pada penyewa Anda

Anda mengaktifkan BYOK di tingkat penyewa dengan menggunakan PowerShell. Pertama, instal paket administrasi Power BI untuk PowerShell dan perkenalkan kunci enkripsi yang Anda buat dan simpan di Azure Key Vault ke penyewa Power BI Anda. Anda kemudian menetapkan kunci enkripsi ini per kapasitas Premium untuk mengenkripsi konten dalam kapasitas.

Pertimbangan penting

Sebelum Anda mengaktifkan BYOK, perhatikan pertimbangan berikut:

Saat ini, Anda tidak dapat menonaktifkan BYOK setelah mengaktifkannya. Bergantung pada bagaimana Anda menentukan parameter untuk

Add-PowerBIEncryptionKey, Anda dapat mengontrol bagaimana Anda menggunakan BYOK untuk satu atau beberapa kapasitas Anda. Namun, Anda tidak dapat membatalkan pengantar kunci ke penyewa Anda. Untuk informasi selengkapnya, lihat Aktifkan BYOK.Anda tidak dapat langsung memindahkan ruang kerja yang menggunakan BYOK dari kapasitas di Power BI Premium ke kapasitas bersama. Anda harus terlebih dahulu memindahkan ruang kerja ke kapasitas yang tidak mengaktifkan BYOK.

Jika Anda memindahkan ruang kerja yang menggunakan BYOK dari kapasitas di Power BI Premium ke kapasitas bersama, laporan, dan model semantik menjadi tidak dapat diakses karena dienkripsi dengan Kunci. Untuk menghindari situasi ini, Anda harus terlebih dahulu memindahkan ruang kerja ke kapasitas yang tidak mengaktifkan BYOK.

Mengaktifkan BYOK

Untuk mengaktifkan BYOK, Anda harus menjadi admin Power BI, masuk menggunakan cmdlet Connect-PowerBIServiceAccount. Kemudian gunakan Add-PowerBIEncryptionKey untuk mengaktifkan BYOK, seperti yang ditunjukkan dalam contoh berikut:

Add-PowerBIEncryptionKey -Name'Contoso Sales' -KeyVaultKeyUri'https://contoso-vault2.vault.azure.net/keys/ContosoKeyVault/b2ab4ba1c7b341eea5ecaaa2wb54c4d2'

Untuk menambahkan beberapa kunci, jalankan Add-PowerBIEncryptionKey dengan nilai yang berbeda untuk -Name dan -KeyVaultKeyUri.

Cmdlet menerima dua parameter sakelar yang memengaruhi enkripsi untuk kapasitas saat ini dan di masa mendatang. Secara default, tidak ada sakelar yang diatur:

-Activate: Menunjukkan bahwa kunci ini digunakan untuk semua kapasitas yang ada di penyewa yang belum dienkripsi.-Default: Menunjukkan bahwa kunci ini sekarang menjadi default untuk seluruh penyewa. Saat Anda membuat kapasitas baru, kapasitas mewarisi kunci ini.

Penting

Jika Anda menentukan -Default, semua kapasitas yang dibuat pada penyewa Anda dari titik ini dienkripsi menggunakan kunci yang Anda tentukan, atau kunci default yang diperbarui. Anda tidak dapat membatalkan operasi default, sehingga Anda kehilangan kemampuan untuk membuat kapasitas premium di penyewa Anda yang tidak menggunakan BYOK.

Setelah Anda mengaktifkan BYOK di penyewa Anda, atur kunci enkripsi untuk satu atau beberapa kapasitas Power BI:

Gunakan Get-PowerBICapacity untuk mendapatkan ID kapasitas yang diperlukan untuk langkah berikutnya.

Get-PowerBICapacity -Scope IndividualCmdlet mengembalikan output yang mirip dengan output berikut:

Id : xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx DisplayName : Test Capacity Admins : adam@sometestdomain.com Sku : P1 State : Active UserAccessRight : Admin Region : North Central USGunakan Set-PowerBICapacityEncryptionKey untuk mengatur kunci enkripsi:

Set-PowerBICapacityEncryptionKey -CapacityId xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx -KeyName 'Contoso Sales'

Anda memiliki kontrol atas cara Anda menggunakan BYOK di seluruh penyewa Anda. Misalnya, untuk mengenkripsi satu kapasitas, panggil Add-PowerBIEncryptionKey tanpa -Activate atau -Default. Kemudian panggil Set-PowerBICapacityEncryptionKey untuk kapasitas tempat Anda ingin mengaktifkan BYOK.

Mengelola BYOK

Power BI menyediakan cmdlet tambahan untuk membantu mengelola BYOK di penyewa Anda:

Gunakan Get-PowerBICapacity untuk mendapatkan kunci yang saat ini digunakan kapasitas:

Get-PowerBICapacity -Scope Organization -ShowEncryptionKeyGunakan Get-PowerBIEncryptionKey untuk mendapatkan kunci yang saat ini digunakan penyewa Anda:

Get-PowerBIEncryptionKeyGunakan Get-PowerBIWorkspaceEncryptionStatus untuk melihat apakah model semantik di ruang kerja dienkripsi dan apakah status enkripsinya sinkron dengan ruang kerja:

Get-PowerBIWorkspaceEncryptionStatus -Name'Contoso Sales'Perhatikan bahwa enkripsi diaktifkan pada tingkat kapasitas, tetapi Anda mendapatkan status enkripsi di tingkat model semantik untuk ruang kerja yang ditentukan.

Gunakan Switch-PowerBIEncryptionKey untuk mengalihkan (atau memutar) versi kunci yang digunakan untuk enkripsi. Cmdlet hanya memperbarui

-KeyVaultKeyUriuntuk kunci-Name:Switch-PowerBIEncryptionKey -Name'Contoso Sales' -KeyVaultKeyUri'https://contoso-vault2.vault.azure.net/keys/ContosoKeyVault/b2ab4ba1c7b341eea5ecaaa2wb54c4d2'Perhatikan bahwa kunci saat ini harus diaktifkan.