Menggunakan tag layanan dengan Power BI

Selain itu, Anda dapat menggunakan tag layanan Azure dengan Power BI untuk mengaktifkan Azure SQL Managed Instance (MI) untuk mengizinkan koneksi masuk dari layanan Power BI. Di Azure, tag layanan adalah grup alamat IP yang telah ditentukan yang dapat Anda konfigurasikan untuk dikelola secara otomatis, sebagai grup, untuk meminimalkan kompleksitas pembaruan atau perubahan aturan keamanan jaringan. Dengan menggunakan tag layanan dengan Power BI, Anda dapat mengaktifkan SQL Managed Instance untuk mengizinkan koneksi masuk dari layanan Power BI.

Konfigurasi berikut diperlukan agar berhasil mengaktifkan titik akhir untuk digunakan dalam layanan Power BI:

- Aktifkan titik akhir publik di SQL Managed Instance.

- Buat aturan Kelompok Keamanan Jaringan untuk mengizinkan lalu lintas masuk.

- Masukkan kredensial di Power BI.

Bagian berikut ini melihat masing-masing langkah ini secara bergantian.

Mengaktifkan titik akhir publik

Bagian pertama dari proses ini adalah mengaktifkan titik akhir publik di SQL Managed Instance. Lakukan langkah-langkah berikut:

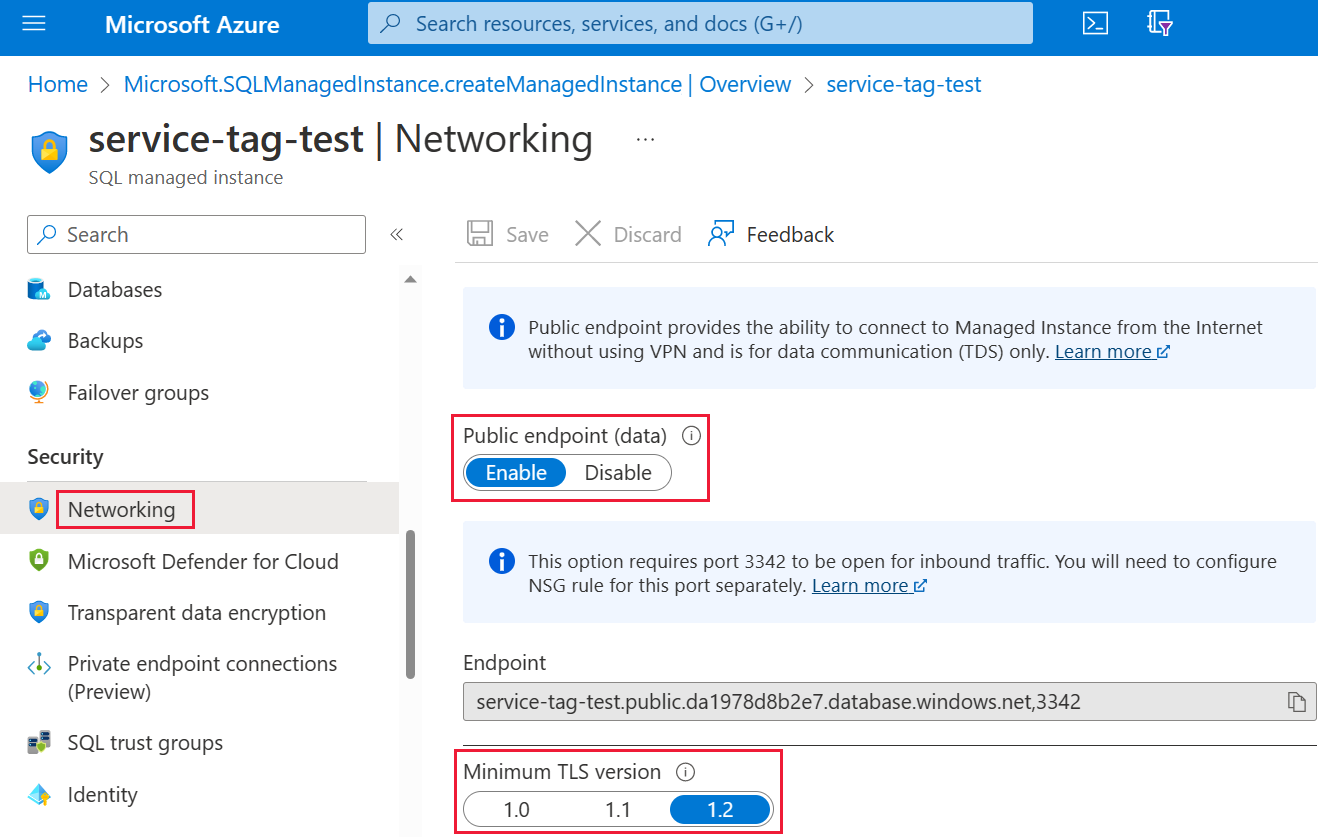

Masuk ke portal Azure dan navigasikan ke SQL Managed Instance Anda.

Di sisi kiri halaman, pilih Jaringan.

Geser Titik akhir Publik (data) ke Aktifkan, lalu atur versi TLS Minimum ke 1.2. Gambar berikut memperlihatkan layar di portal Microsoft Azure.

Pilih Simpan untuk menyimpan pengaturan Anda.

Buat aturan grup keamanan jaringan

Kumpulan langkah berikutnya mengharuskan Anda membuat aturan Kelompok Keamanan Jaringan (NSG) untuk mengizinkan lalu lintas masuk untuk layanan Power BI. Tindakan ini dapat diselesaikan di portal Azure dengan memanfaatkan "Tag layanan sumber" Power BI atau dengan menggunakan antarmuka baris perintah (CLI) atau PowerShell.

Catatan

Prioritas aturan yang Anda tetapkan harus lebih tinggi dari aturan deny_all_inbound 4096, yang berarti nilai prioritas harus lebih rendah dari 4096. Dalam contoh berikut, nilai prioritas 400 digunakan.

Skrip CLI berikut disediakan sebagai contoh referensi. Untuk informasi selengkapnya, lihat aturan nsg jaringan az. Anda mungkin perlu mengubah beberapa nilai agar contoh berfungsi dengan baik dalam situasi Anda. Skrip PowerShell disediakan setelahnya.

#login to azure

az login

#set subscription that contains SQL MI instance

$subname = "mysubscriptionname"

az account set --subscription $subname

#set NSG rule for inbound PowerBI traffic

#update $RG to your resource group name

$rg = 'myresourcegroup'

#update $nsg to your Network Security Group name

$nsg = 'nsgresourcename'

# Name the NSG rule

$rule = 'allow_inbound_PowerBI'

#set the priority - this must be higher priority (lower number) than the deny_all_inbound rule

$priority = 400

#specifiy the service tag to use

$servicetag = 'PowerBI'

#specify the public endpoint port defined in step 1

$port = 3342

#set the rule to inbound direction

$direction = 'Inbound'

#set the access type to "Allow"

$access = 'Allow'

#Set the protocol as TCP

$protocol = 'tcp'

#Provide a description for the rule

$desc = 'Allow PowerBI Access to SQL MI for Direct Query or Data Refresh.'

#create the NSG rule

az network nsg rule create -g $rg \

--nsg-name $nsg -n $rule --priority $priority \

--source-address-prefixes $servicetag --destination-address-prefixes '*' \

--destination-port-ranges $port --direction $direction --access $access \

--protocol $protocol --description $desc

Skrip PowerShell berikut disediakan sebagai referensi lain untuk membuat aturan NSG. Untuk informasi selengkapnya, lihat Menambahkan aturan grup keamanan jaringan di PowerShell. Anda mungkin perlu mengubah beberapa nilai agar contoh berfungsi dengan baik dalam situasi Anda.

#login to azure

Login-AzAccount

#get your subscription ID

Get-AzSubscription

####

#Script to create Network Security Group Rule

###

#enter your subscription ID

Set-AzContext -SubscriptionId "yoursubscriptionID"

#Provide the resource group for your Network Security Group

$RGname="yourRG"

#Enter the port for the SQL Managed Instance Public Endpoint

$port=3342

#name the NSG rule

$rulename="allow_inbound_PowerBI"

#provide the name of the Network Security Group to add the rule to

$nsgname="yourNSG"

#set direction to inbound to allow PowerBI to access SQL MI

$direction ="Inbound"

#set the priority of the rule. Priority must be higher (ie. lower number) than the deny_all_inbound (4096)

$priority=400

#set the service tags for the source to \u201cPowerBI\u201d

$serviceTag = "PowerBI"

# Get the NSG resource

$nsg = Get-AzNetworkSecurityGroup -Name $nsgname -ResourceGroupName $RGname

# Add the inbound security rule.

$nsg | Add-AzNetworkSecurityRuleConfig -Name $rulename -Description "Allow app port" -Access Allow `

-Protocol * -Direction $direction -Priority $priority -SourceAddressPrefix $serviceTag -SourcePortRange * `

-DestinationAddressPrefix * -DestinationPortRange $port

# Update the NSG.

$nsg | Set-AzNetworkSecurityGroup

Memasukkan informasi masuk di Power BI

Bagian terakhir dari proses ini adalah memasukkan informasi masuk di layanan Power BI.

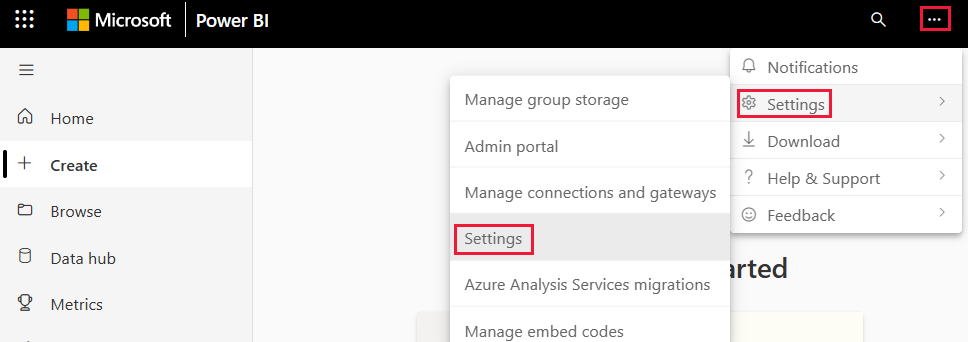

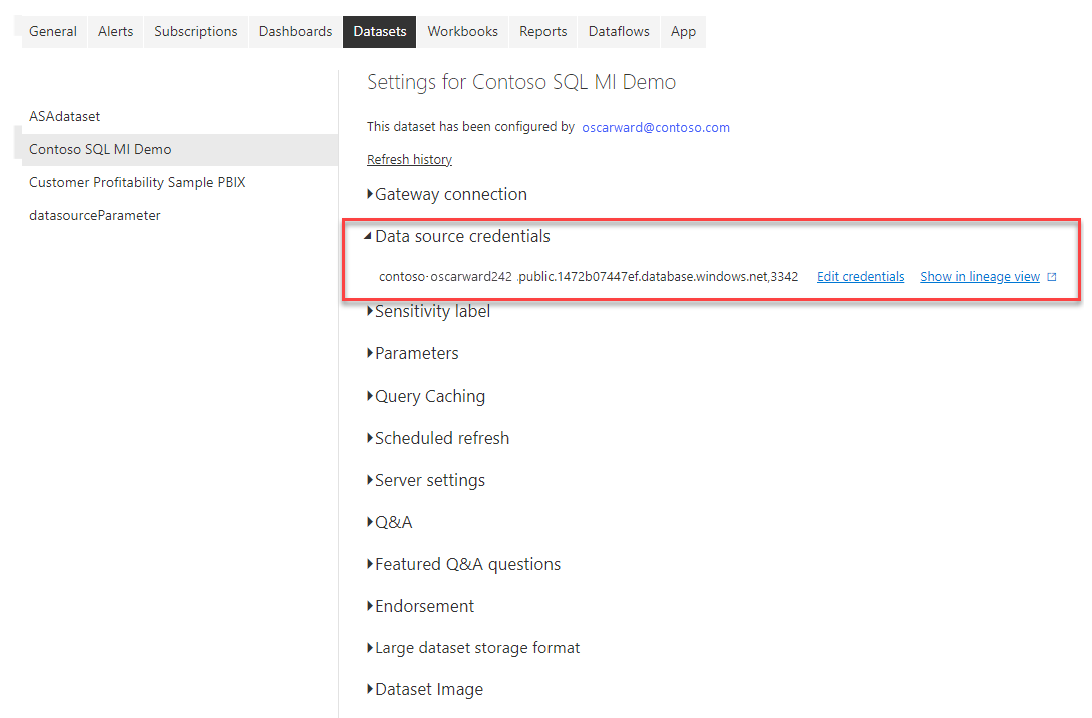

Masuk ke layanan Power BI dan navigasi ke ruang kerja yang berisi himpunan data yang menggunakan SQL Managed Instance. Dalam contoh berikut, ruang kerja tersebut disebut ASAdataset dan himpunan data disebut Contoso SQL Demo MI.

Pilih Pengaturan dari sudut kanan atas, lalu pilih Pengaturan dari menu dropdown.

Di bawah Himpunan Data, perluas bagian Kredensial sumber data.

Pilih tautan Edit kredensial . Dalam kotak dialog yang muncul, masukkan kredensial yang valid.

Simpan pengaturan dan keluar. SQL Managed Instance sekarang dikonfigurasi untuk mengizinkan koneksi masuk dari layanan Power BI.

Konten terkait

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk