Enkripsi data di Azure Data Lake Storage Gen1

Enkripsi di Azure Data Lake Storage Gen1 membantu Anda melindungi data, menyebarkan kebijakan keamanan perusahaan, dan memenuhi persyaratan kepatuhan terhadap peraturan. Artikel ini memberikan ringkasan tentang desain, dan membahas beberapa aspek teknis implementasi.

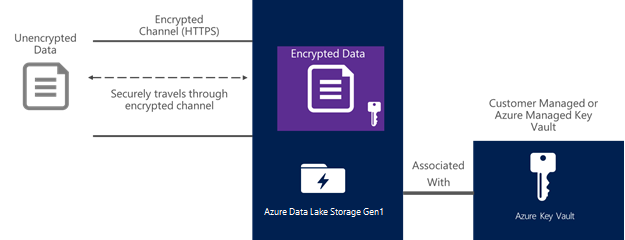

Data Lake Storage Gen1 mendukung enkripsi data baik saat diam maupun dalam perjalanan. Untuk data tidak aktif, Data Lake Storage Gen1 mendukung enkripsi transparan "diaktifkan secara default". Berikut adalah arti istilah-istilah ini secara lebih rinci:

- Aktif secara default: Saat Anda membuat akun Data Lake Storage Gen1 baru, pengaturan default mengaktifkan enkripsi. Setelah itu, data yang disimpan di Data Lake Storage Gen1 selalu dienkripsi sebelum disimpan di media persisten. Ini adalah perilaku untuk semua data, dan tidak dapat diubah setelah akun dibuat.

- Transparan: Data Lake Storage Gen1 secara otomatis mengenkripsi data sebelum disimpan, dan mendekripsi data sebelum diambil. Enkripsi dikonfigurasi dan dikelola di tingkat akun Data Lake Storage Gen1 oleh administrator. Tidak ada perubahan yang dilakukan pada API akses data. Dengan demikian, tidak ada perubahan yang diperlukan dalam aplikasi dan layanan yang berinteraksi dengan Data Lake Storage Gen1 karena enkripsi.

Data dalam transit (juga dikenal sebagai data bergerak) juga selalu dienkripsi di Data Lake Storage Gen1. Selain mengenkripsi data sebelum disimpan ke media persisten, data juga selalu diamankan saat transit dengan menggunakan HTTPS. HTTPS adalah satu-satunya protokol yang didukung untuk antarmuka REST Data Lake Storage Gen1. Diagram berikut menunjukkan bagaimana data menjadi terenkripsi di Data Lake Storage Gen1:

Menyiapkan enkripsi dengan Data Lake Storage Gen1

Enkripsi untuk Data Lake Storage Gen1 disiapkan selama pembuatan akun, dan selalu diaktifkan secara default. Anda dapat mengelola kunci tersebut sendiri, atau mengizinkan Data Lake Storage Gen1 mengelolanya untuk Anda (ini adalah default).

Untuk informasi selengkapnya, lihat Memulai.

Cara kerja enkripsi di Data Lake Storage Gen1

Informasi berikut mencakup cara mengelola kunci enkripsi master, dan menjelaskan tiga jenis kunci berbeda yang dapat Anda gunakan dalam enkripsi data untuk Data Lake Storage Gen1.

Kunci enkripsi master

Data Lake Storage Gen1 menyediakan dua mode untuk pengelolaan kunci enkripsi master (MEK). Untuk saat ini, asumsikan bahwa kunci enkripsi utama adalah kunci tingkat atas. Akses ke kunci enkripsi master diperlukan untuk mendekripsi data apa pun yang disimpan di Data Lake Storage Gen1.

Dua mode untuk mengelola kunci enkripsi master adalah sebagai berikut:

- Kunci yang dikelola layanan

- Kunci yang dikelola pelanggan

Dalam kedua mode, kunci enkripsi master diamankan dengan menyimpannya di Azure Key Vault. Key Vault adalah layanan yang dikelola sepenuhnya dan sangat aman di Azure yang dapat digunakan untuk melindungi kunci kriptografi. Untuk informasi selengkapnya, lihat Key Vault.

Berikut adalah perbandingan singkat kemampuan yang diberikan oleh dua mode pengelolaan MEK.

| Pertanyaan | Kunci yang dikelola layanan | Kunci yang dikelola pelanggan |

|---|---|---|

| Bagaimana data disimpan? | Selalu dienkripsi sebelum disimpan. | Selalu dienkripsi sebelum disimpan. |

| Di mana Kunci Enkripsi Master disimpan? | Key Vault | Key Vault |

| Apakah ada kunci enkripsi yang disimpan di tempat kosong di luar Key Vault? | Tidak | Tidak |

| Bisakah MEK diambil oleh Key Vault? | Nomor. Setelah MEK disimpan di Key Vault, itu hanya dapat digunakan untuk enkripsi dan dekripsi. | Nomor. Setelah MEK disimpan di Key Vault, itu hanya dapat digunakan untuk enkripsi dan dekripsi. |

| Siapa pemilik MEK dan instans Key Vault? | Layanan Data Lake Storage Gen1 | Anda memiliki instans Key Vault, yang termasuk dalam langganan Azure Anda sendiri. MEK di Key Vault dapat dikelola oleh perangkat lunak atau perangkat keras. |

| Bisakah Anda mencabut akses ke MEK untuk layanan Data Lake Storage Gen1? | Tidak | Ya. Anda dapat mengelola daftar kontrol akses di Key Vault, dan menghapus entri kontrol akses ke identitas layanan untuk layanan Data Lake Storage Gen1. |

| Bisakah Anda menghapus MEK secara permanen? | Tidak | Ya. Jika Anda menghapus MEK dari Key Vault, data di akun Data Lake Storage Gen1 tidak dapat didekripsi oleh siapa pun, termasuk layanan Data Lake Storage Gen1. Jika Anda telah mencadangkan MEK secara eksplisit sebelum menghapusnya dari Key Vault, MEK dapat dipulihkan, dan kemudian data dapat dipulihkan. Namun, jika Anda belum mencadangkan MEK sebelum menghapusnya dari Key Vault, data di akun Data Lake Storage Gen1 tidak akan pernah dapat didekripsi setelahnya. |

Selain perbedaan tentang siapa yang mengelola MEK dan instans Key Vault tempat ia berada, sisa desainnya sama untuk kedua mode.

Penting untuk mengingat hal berikut saat Anda memilih mode untuk kunci enkripsi utama:

- Anda dapat memilih apakah akan menggunakan kunci yang dikelola pelanggan atau kunci yang dikelola layanan saat Anda menyediakan akun Data Lake Storage Gen1.

- Setelah akun Data Lake Storage Gen1 disediakan, mode tidak dapat diubah.

Enkripsi dan dekripsi data

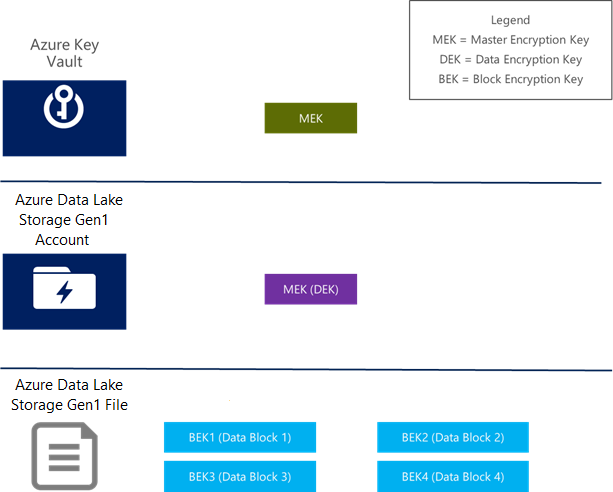

Ada tiga jenis kunci yang digunakan dalam desain enkripsi data. Tabel berikut memberikan ringkasan:

| Kunci | Singkatan | Berkaitan dengan | Lokasi penyimpanan | Jenis | Catatan |

|---|---|---|---|---|---|

| Kunci Enkripsi Master | MEK | Akun Data Lake Storage Gen1 | Key Vault | Asimetris | Itu dapat dikelola oleh Data Lake Storage Gen1 atau Anda sendiri. |

| Kunci Enkripsi Data | DEK | Akun Data Lake Storage Gen1 | Penyimpanan persisten, dikelola oleh layanan Data Lake Storage Gen1 | Simetris | DEK dienkripsi oleh MEK. DEK terenkripsi adalah apa yang disimpan di media persisten. |

| Kunci Enkripsi Blok | BEK | Sebuah blok data | Tidak ada | Simetris | BEK diturunkan dari DEK dan blok data. |

Diagram berikut mengilustrasikan konsep-konsep ini:

Algoritma pseudo ketika sebuah file akan didekripsi:

- Periksa apakah DEK untuk akun Data Lake Storage Gen1 di-cache dan siap digunakan.

- Jika tidak, baca DEK terenkripsi dari penyimpanan persisten, dan kirimkan ke Key Vault untuk didekripsi. Cache DEK yang didekripsi dalam memori. Sekarang siap untuk digunakan.

- Untuk setiap blok data dalam file:

- Baca blok terenkripsi data dari penyimpanan persisten.

- Hasilkan BEK dari DEK dan blok data terenkripsi.

- Gunakan BEK untuk mendekripsi data.

Algoritma pseudo saat sebuah blok data akan dienkripsi:

- Periksa apakah DEK untuk akun Data Lake Storage Gen1 di-cache dan siap digunakan.

- Jika tidak, baca DEK terenkripsi dari penyimpanan persisten, dan kirimkan ke Key Vault untuk didekripsi. Cache DEK yang didekripsi dalam memori. Sekarang siap untuk digunakan.

- Hasilkan BEK unik untuk blok data dari DEK.

- Enkripsi blok data dengan BEK, dengan menggunakan enkripsi AES-256.

- Simpan blok data terenkripsi pada penyimpanan persisten.

Catatan

DEK selalu disimpan terenkripsi oleh MEK, baik di media persisten atau di-cache di memori.

Rotasi kunci

Saat Anda menggunakan kunci yang dikelola pelanggan, Anda dapat memutar MEK. Untuk mempelajari cara menyiapkan akun Data Lake Storage Gen1 dengan kunci yang dikelola pelanggan, lihat Memulai.

Prasyarat

Saat Anda mengatur akun Data Lake Storage Gen1, Anda telah memilih untuk menggunakan kunci Anda sendiri. Opsi ini tidak dapat diubah setelah akun dibuat. Langkah-langkah berikut mengasumsikan bahwa Anda menggunakan kunci yang dikelola pelanggan (yaitu, Anda telah memilih kunci Anda sendiri dari Key Vault).

Perhatikan bahwa jika Anda menggunakan opsi default untuk enkripsi, data Anda selalu dienkripsi dengan menggunakan kunci yang dikelola oleh Data Lake Storage Gen1. Dalam opsi ini, Anda tidak memiliki kemampuan untuk memutar kunci, karena kunci tersebut dikelola oleh Data Lake Storage Gen1.

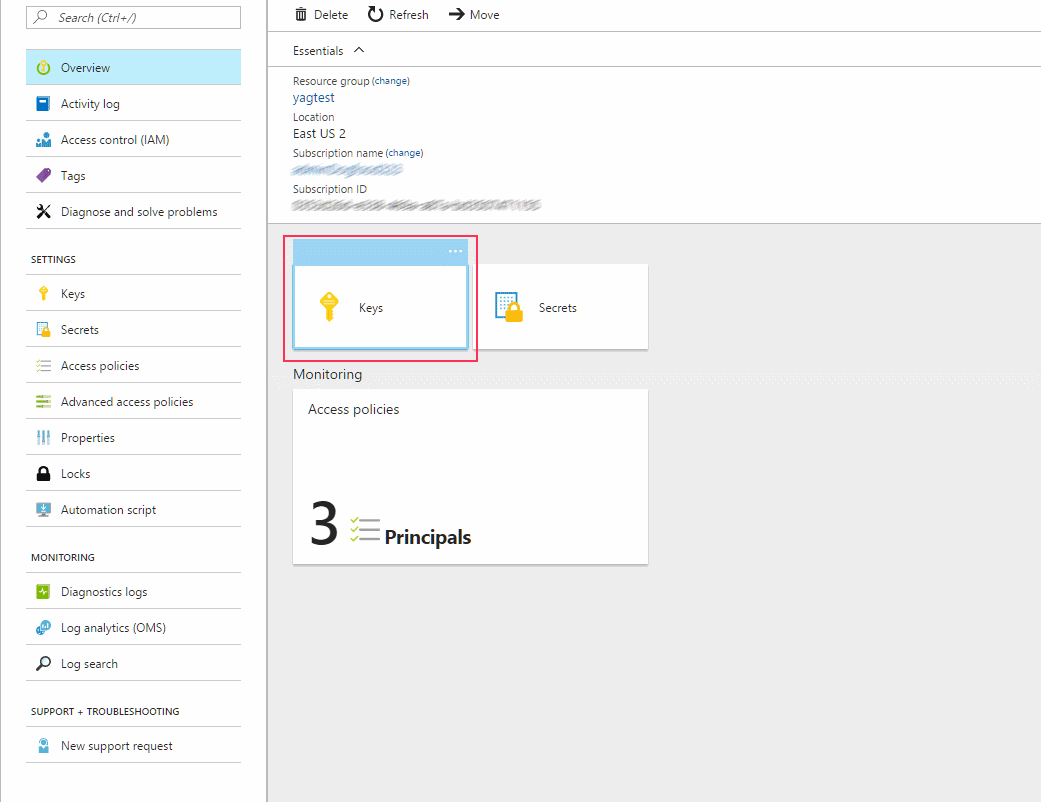

Cara memutar MEK di Data Lake Storage Gen1

Masuk ke portal Azure.

Telusuri ke instans Key Vault yang menyimpan kunci Anda yang terkait dengan akun Data Lake Storage Gen1 Anda. Pilih Kunci.

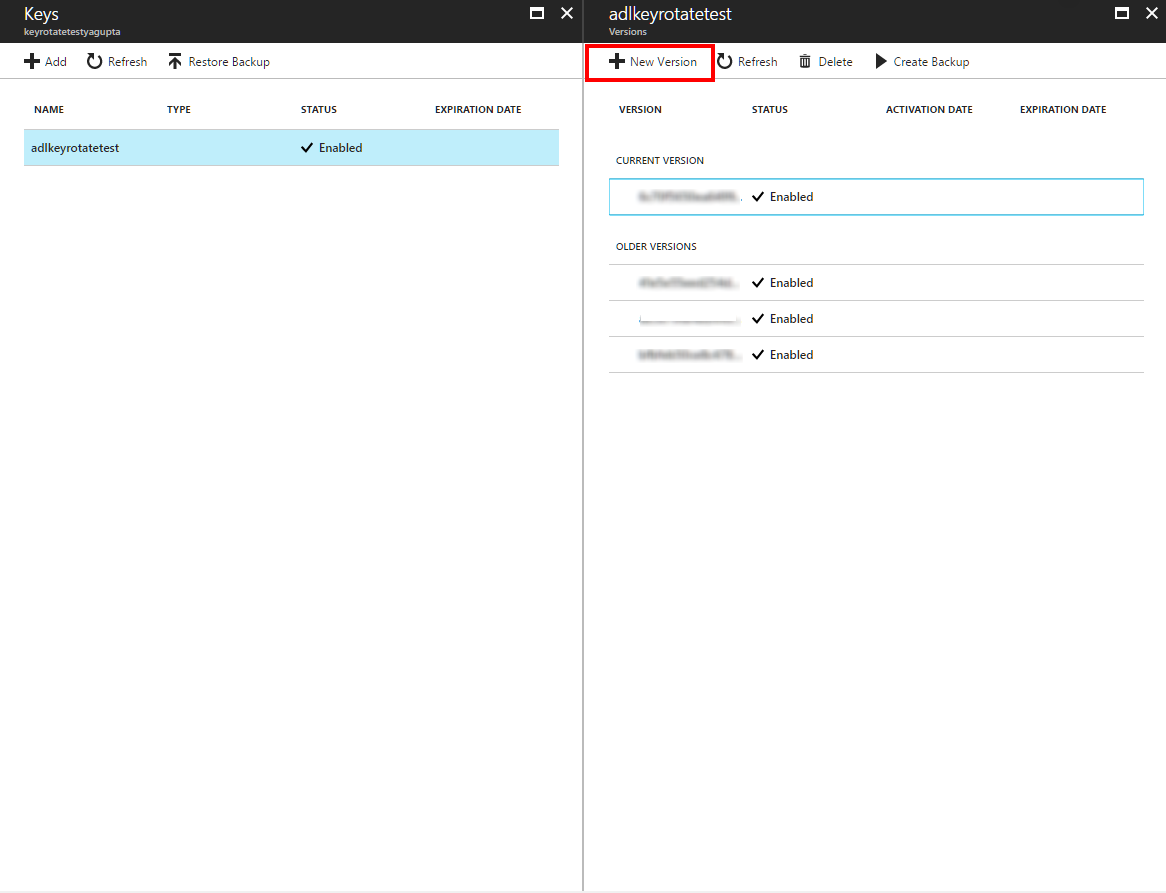

Pilih kunci yang terkait dengan akun Data Lake Storage Gen1 Anda, dan buat versi baru dari kunci ini. Perhatikan bahwa Data Lake Storage Gen1 saat ini hanya mendukung rotasi kunci ke versi kunci yang baru. Data Lake Storage Gen tidak mendukung rotasi ke kunci yang berbeda.

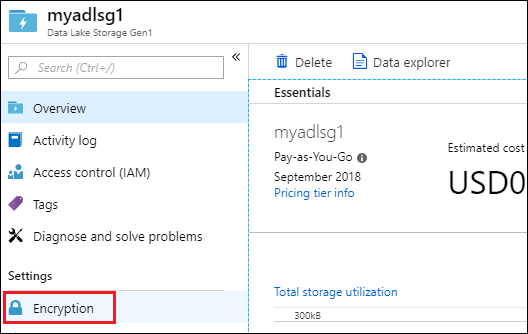

Jelajahi akun Data Lake Storage Gen1, dan pilih Enkripsi.

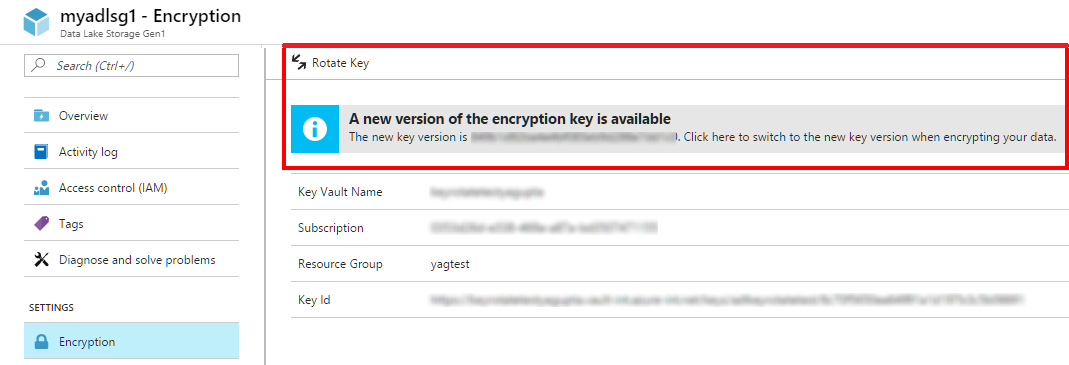

Sebuah pesan memberitahu Anda bahwa versi kunci baru sudah tersedia. Klik Putar Kunci untuk memperbarui kunci ke versi baru.

Operasi ini akan memakan waktu kurang dari dua menit, dan tidak ada waktu henti yang diharapkan karena rotasi kunci. Setelah operasi selesai, versi kunci yang baru akan digunakan.

Penting

Setelah operasi rotasi kunci selesai, versi kunci yang lama tidak lagi digunakan secara aktif untuk mengenkripsi data baru. Namun mungkin ada kasus di mana mengakses data yang lebih lama mungkin memerlukan kunci lama. Untuk memungkinkan pembacaan data lama seperti itu, jangan hapus kunci lama